title: 计网实验报告

date: 2020-12-13 16:31:07

tags:

| *实验名称* | 实验1 WireShark的使用 | ||||

|---|---|---|---|---|---|

| *实验时间* | 2020年10月7日 10:00-11:40时 | *实验地点* | 计通楼210 | *实验学时* | 2学时 |

| *实验类型* | 验证 | *实验性质* | 必修 | ||

| *实验环境* | 网络环境:如实验室以太网、寝室无线局域网等硬件配置:包括CPU、主存容量、网络适配器数据率等操作系统:windows实验软件:如wireshark、IE等 | ||||

| *实验目的* | 1. 认识协议分析软件WireShark。2. 初步熟悉WireShark的使用方法。 | ||||

| *实验原理********(预备知识)* | Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试捕获网络包, 并尝试显示包的尽可能详细的情况。 你可以把网络包分析工具当成是一种用来测量有什么东西从网线上进出的测量工具,就好像使电工用来测量进入电信的电量的电度表一样。(当然比那个更高级) 过去的此类工具要么是过于昂贵,要么是属于某人私有,或者是二者兼顾。 Wireshark出现以后,这种现状得以改变。 Wireshark可能算得上是今天能使用的最好的开元网络分析软件。 主要应用于网络管理员用来解决网络问题、网络安全工程师用来检测安全隐患、开发人员用来测试协议执行情况和用来学习网络协议等场合。 | ||||

| *实验内容(实验步骤和方法)* | |||||

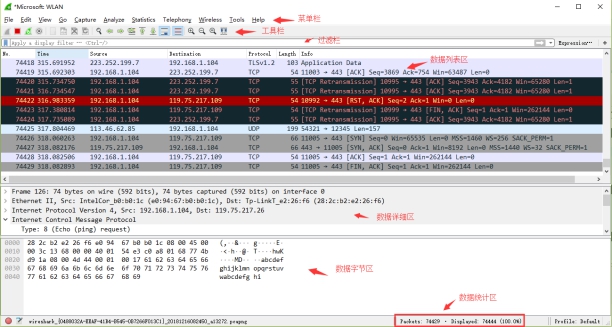

| 1、熟悉界面 (1)第一部分是菜单和工具栏,wireshark提供的所有功能都可以在这一部分中找到。(2)第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。(3)第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。(4)第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。 2、抓包 (1)选择“Capture”菜单项中的 “Option”,这时会弹出一个对话框,如下所示。 这个对话框中的栏目虽然很多,但一般只需配置其中两项。一项是 “Capture Filter”栏。在这个栏中,可以输入过滤规则,用于规定wireshark捕获包的种类;如果不输入过滤规则,则wireshark将捕获所有从网卡发送或收到的包。另外一项是 “Update list of packets in real time”选项,请大家一定要选中这一项,这样可以使Ethereal在捕获包的同时,实时地把捕获的包显示出来。(2)在完成如上配置后,点击 “Start”按钮,Ethereal便开始捕获包。3、对所抓取的TCP数据包解释 帧号 时间 源地址 目的地址 高层协议 包内信息概况 No. Time Source Destination Protocol Info 1 0.000000 202.203.44.225 202.203.208.32 TCP 2764 > http [SYN] Seq=0 Len=0 MSS=1460 源端口>目的端口[请求建立TCP链接]--------------------------------------------------------------------------------------------------- 以下为物理层的数据帧概况 Frame 1 (62 bytes on wire, 62 bytes captured) 1号帧,线路62字节,实际捕获62字节 Arrival Time: Jan 21, 2008 15:17:33.910261000 捕获日期和时间 [Time delta from previous packet:0.00000 seconds]此包与前一包的时间间隔 [Time since reference or first frame: 0.00 seconds]此包与第1帧的间隔时间 Frame Number: 1 帧序号 Packet Length: 62 bytes 帧长度 Capture Length: 62 bytes 捕获长度 [Frame is marked: False] 此帧是否做了标记:否 [Protocols in frame: eth:ip:tcp] 帧内封装的协议层次结构 [Coloring Rule Name: HTTP] 用不同颜色染色标记的协议名称:HTTP [Coloring Rule String: http || tcp.port == 80] 染色显示规则的字符串:--------------------------------------------------------------------------------------------------- 以下为数据链路层以太网帧头部信息 Ethernet II, Src: AcerTech_5b:d4:61 (00:00:e2:5b:d4:61), Dst: Jetcell_e5:1d:0a (00:d0:2b:e5:1d:0a) 以太网协议版本II,源地址:厂名_序号(网卡地址),目的:厂名_序号(网卡地址) Destination: Jetcell_e5:1d:0a (00:d0:2b:e5:1d:0a) 目的:厂名_序号(网卡地址) Source: AcerTech_5b:d4:61 (00:00:e2:5b:d4:61) 源:厂名_序号(网卡地址) Type: IP (0x0800) 帧内封装的上层协议类型为IP(十六进制码0800)--------------------------------------------------------------------------------------------------- 以下为互联网层IP包头部信息 Internet Protocol, Src: 202.203.44.225 (202.203.44.225), Dst: 202.203.208.32 (202.203.208.32) 互联网协议,源IP地址,目的IP地址 Version: 4 互联网协议IPv4(请参考书上P122页IPv4数据报字段结构) Header length: 20 bytes IP包头部长度 Differentiated Services Field:0x00(DSCP 0x00:Default;ECN:0x00)差分服务字段 Total Length: 48 IP包的总长度 Identification:0x8360 (33632) 标志字段 Flags: 标记字段(在路由传输时,是否允许将此IP包分段,教材125页) Fragment offset: 0 分段偏移量(将一个IP包分段后传输时,本段的标识) Time to live: 128 生存期TTL Protocol: TCP (0x06) 此包内封装的上层协议为TCP Header checksum: 0xe4ce [correct] 头部数据的校验和 Source: 202.203.44.225 (202.203.44.225) 源IP地址 描述一下WireShark的设置选项,比如如何设置选定网卡,如何设置过滤器等; | |||||

| *实验结果(根据实验内容回答问题)* | |||||

1.WireShark协议分析软件的功能有哪些?Wireshark的常用功能分为四个方面: 一般分析任务 (1)找出在一个网络内发送数据包最多的主机 (2)查看网络通信 (3)查看某个主机使用了哪些程序 (4)基本正常的网络通信 (5)验证特有的网络操作 (6)了解尝试连接无线网络的用户 (7)同时捕获多个网络的数据 (8)实施无人值守数据捕获 (9)捕获并分析到/来自一个特定主机或子网的数据 (10)通过FTP或HTTP查看和重新配置文件传输 (11)从其他捕获工具导入跟踪文件 (12)使用最少的资源捕获数据 故障任务 (1)为故障创建一个自定义的分析环境 (2)确定路径,客户端和服务延迟 (3)确定TCP问题 (4)检查HTTP代理问题 (5)检查应用程序错误响应 (6)通过查看图形显示的结果,找到相关的网络问题 (7)确定重载的缓冲区 (8)比较缓慢的通信到正常通信的一个基准 (9)找出重复的IP地址 (10)确定DHCP服务或网络代理问题 (11)确定WLAN信号强度问题 (12)检测WLAN连接的次数 (13)检查各种网络配置错误 (14)确定应用程序正在加载一个网络片段 安全分析(网络取证)任务 (1)为网络取证创建一个自定义分析环境 (2)检查使用非标准端口的应用程序 (3)确定到/来自可疑主机的数据 (4)查看哪台主机正在尝试获取一个IP地址 (5)确定phone home数据 (6)确定网络侦查环境 (7)全球定位和映射远程目标地址 (8)检查可疑数据重定向 (9)检查单个TCP或UDP客户端和服务器之间的会话 (10)检查到恶意畸形的帧 (11)在网络数据中找出攻击签名的关键因素 应用程序分析任务 (1)了解应用程序和协议如何工作 (2)了解图形应用程序的带宽使用情况 (3)确定是否将支持应用程序的链接 (4)更新/升级后检查应用程序性能 (5)从一个新安装的应用程序中检查错误响应 (6)确定从哪个用户正在运行一个特定的应用程序 (7)检查应用程序如何使用传输协议,如TCP或UDP2.WireShark主界面有哪几部分组成?打开桌面上的wireshark工具,Wireshark主界面可以分为如下七个部分,1:主菜单栏、2:快捷方式、3:过滤栏、4:数据包列表区、5:数据包详细信息区、6:比特区、7:数据包统计区域菜单栏选项介绍1、Flie(文件)栏用于打开,合并捕捉文件,保存,打印,另存,导出捕捉文件的全部或另存,以及退出Wireshark等等操作2、Edit(编辑)菜单栏,包括查询数据包,时间设置,数据包标志,设置预设参数等3、View(试图)控制捕捉数据的显示方式,包括颜色,字体缩放,将包显示在分离的窗口,展开或收缩详情面板4、Capture(捕获)菜单栏,选择网卡,开始,停止抓包,过滤器等操作5、Analyze(分析)菜单栏,显示过滤器,tcp、udp包追踪等功能6、Statistics(统计)栏,数据汇总信息,会话选项,节点统计,IO图,流量图等,做出会话报表7、Telephony(电话)支持语音流量抓取功能8、Tools(工具)栏9、Help帮助界面快捷方式菜单1、使用工具中的常用按钮,分别有:查看网卡,列出接口选项,启动,停止,重置,打开,着色…等过滤栏1、过滤基于arp协议的数据包,在Filter栏输入arp,回车,列出基于arp的所有数据包数据包列表区1、数据包列表区列出了包的时间流、源IP、目的IP、协议、信息数据详细信息区1、在列表区选中数据包的时候,数据包的详细信息显示在下方,我们称为详细信息区比特区1、数据包字节,十六进制信息,通过比特区看到更详细的字段信息 3.如何理解所抓到的包的内容? 3.如何理解所抓到的包的内容? | |||||

| *成绩:* |

| *实验名称* | 实验二 802.3协议分析和以太网 | ||||

|---|---|---|---|---|---|

| *实验时间* | 2020年 月 日 10:00-11:40时 | *实验地点* | 计通楼210 | *实验学时* | 2学时 |

| *实验类型* | 验证 | *实验性质* | 必修 | ||

| *实验环境* | 网络环境:如实验室以太网、寝室无线局域网等硬件配置:包括CPU、主存容量、网络适配器数据率等操作系统:windows实验软件:如wireshark、IE等 | ||||

| *实验目的* | 1.分析802.3协议2.熟悉以太网帧的格式3.熟悉ARP报文的格式 | ||||

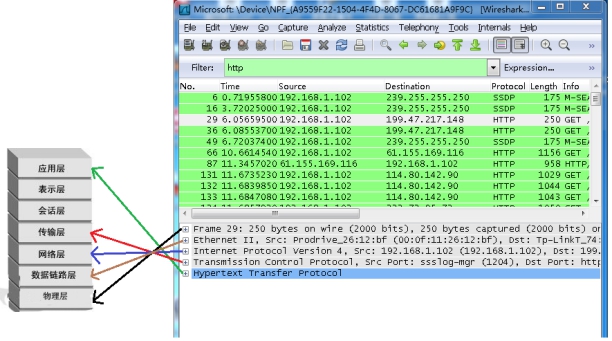

| *实验原理********(预备知识)* | 要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。为探究协议操作细节,可使协议实体执行某些动作,观察这些动作及其影响。这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer)。顾名思义,一个分组嗅探器捕获(嗅探)计算机发送和接收的报文。一般情况下,分组嗅探器将存储和显示出被捕获报文的各协议头部字段内容。图1为一个分组嗅探器的结构。 图1右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如:web浏览器和ftp客户端)。分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。分组捕获库接收计算机发送和接收的每一个链路层帧的拷贝。高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP等)交换的报文都被封装在链路层帧(Frame)中,并沿着物理介质(如以太网的电缆)传输。图1假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。 分组嗅探器的第二个组成部分是分析器。分析器用来显示协议报文所有字段的内容。为此,分析器必须能够理解协议所交换的所有报文的结构。例如:我们要显示图1中HTTP协议所交换的报文的各个字段。分组分析器理解以太网帧格式,能够识别包含在帧中的IP数据报。分组分析器也要理解IP数据报的格式,并能从IP数据报中提取出TCP报文段。然后,它需要理解TCP报文段,并能够从中提取出HTTP消息。最后,它需要理解HTTP消息。 WireShark是一种可以运行在Windows, UNIX, Linux等操作系统上的分组分析器.用户界面如图2所示。最初,各窗口中并无数据显示。WireShark的界面主要有五个组成部分: 图1右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如:web浏览器和ftp客户端)。分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。分组捕获库接收计算机发送和接收的每一个链路层帧的拷贝。高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP等)交换的报文都被封装在链路层帧(Frame)中,并沿着物理介质(如以太网的电缆)传输。图1假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。 分组嗅探器的第二个组成部分是分析器。分析器用来显示协议报文所有字段的内容。为此,分析器必须能够理解协议所交换的所有报文的结构。例如:我们要显示图1中HTTP协议所交换的报文的各个字段。分组分析器理解以太网帧格式,能够识别包含在帧中的IP数据报。分组分析器也要理解IP数据报的格式,并能从IP数据报中提取出TCP报文段。然后,它需要理解TCP报文段,并能够从中提取出HTTP消息。最后,它需要理解HTTP消息。 WireShark是一种可以运行在Windows, UNIX, Linux等操作系统上的分组分析器.用户界面如图2所示。最初,各窗口中并无数据显示。WireShark的界面主要有五个组成部分: 图2 WireShark的用户界面 命令菜单(command menus):命令菜单位于窗口的最顶部,是标准的下拉式菜单。最常用菜单命令有两个:File、Capture。File菜单允许你保存捕获的分组数据或打开一个已被保存的捕获分组数据文件或退出WireShark程序。Capture菜单允许你开始捕获分组。 捕获分组列表(listing of captured packets):按行显示已被捕获的分组内容,其中包括:WireShark赋予的分组序号、捕获时间、分组的源地址和目的地址、协议类型、分组中所包含的协议说明信息。单击某一列的列名,可以使分组按指定列进行排序。在该列表中,所显示的协议类型是发送或接收分组的最高层协议的类型。 分组头部明细(details of selected packet header):显示捕获分组列表窗口中被选中分组的头部详细信息。包括:与以太网帧有关的信息,与包含在该分组中的IP数据报有关的信息。单击以太网帧或IP数据报所在行左边的向右或向下的箭头可以展开或最小化相关信息。另外,如果利用TCP或UDP承载分组,WireShark也会显示TCP或UDP协议头部信息。最后,分组最高层协议的头部字段也会显示在此窗口中。 分组内容窗口(packet content):以ASCII码和十六进制两种格式显示被捕获帧的完整内容。 显示筛选规则(display filter specification):在该字段中,可以填写协议的名称或其他信息,根据此内容可以对分组列表窗口中的分组进行过滤。 图2 WireShark的用户界面 命令菜单(command menus):命令菜单位于窗口的最顶部,是标准的下拉式菜单。最常用菜单命令有两个:File、Capture。File菜单允许你保存捕获的分组数据或打开一个已被保存的捕获分组数据文件或退出WireShark程序。Capture菜单允许你开始捕获分组。 捕获分组列表(listing of captured packets):按行显示已被捕获的分组内容,其中包括:WireShark赋予的分组序号、捕获时间、分组的源地址和目的地址、协议类型、分组中所包含的协议说明信息。单击某一列的列名,可以使分组按指定列进行排序。在该列表中,所显示的协议类型是发送或接收分组的最高层协议的类型。 分组头部明细(details of selected packet header):显示捕获分组列表窗口中被选中分组的头部详细信息。包括:与以太网帧有关的信息,与包含在该分组中的IP数据报有关的信息。单击以太网帧或IP数据报所在行左边的向右或向下的箭头可以展开或最小化相关信息。另外,如果利用TCP或UDP承载分组,WireShark也会显示TCP或UDP协议头部信息。最后,分组最高层协议的头部字段也会显示在此窗口中。 分组内容窗口(packet content):以ASCII码和十六进制两种格式显示被捕获帧的完整内容。 显示筛选规则(display filter specification):在该字段中,可以填写协议的名称或其他信息,根据此内容可以对分组列表窗口中的分组进行过滤。 | ||||

| *实验内容(实验步骤和方法)* | |||||

1. WireShark的使用及捕获并分析以太帧(1) 清空浏览器缓存(在IE窗口中,选择“工具/Internet选项/删除文件”命令)。(2) 启动WireShark,开始分组捕获。(3) 启动主机上的web浏览器。(4) 启动WireShark。窗口中没有任何分组列表。(5) 开始分组捕获:选择“capture”下拉菜单中的“Optios”命令,会出现如图1所示的“WireShark: Capture Options”窗口,可以设置分组捕获的选项。 图1 WireShark的Capture Option(6) 在实验中,可以使用窗口中显示的默认值。在“WireShark: Capture Options”窗口的最上面有一个“interface”下拉菜单,其中显示计算机中所安装的网络接口(即网卡)。当计算机具有多个活动网卡(装有多块网卡,并且均正常工作)时,需要选择其 中一个用来发送或接收分组的网络接口(如某个有线接口)。(7) 随后,单击“Start”开始进行分组捕获,所有由选定网卡发送和接收的分组都将被捕获。(8) 开始分组捕获后,会出现分组捕获统计窗口。该窗口统计显示各类已捕获分组的数量。在该窗口中有一个“stop”按钮,可以停止分组的捕获。(9) 在运行分组捕获的同时,在浏览器地址栏中输入某网页的URL,如:www.baidu.com。为显示该网页,浏览器需要连接www.baidu.com的服务器,并与之交换HTTP消息,以下载该网页。包含这些HTTP消息的以太网帧(Frame)将被WireShark捕获。 WireShark主窗口显示已捕获的你的计算机与其他网络实体交换的所有协议报文,其中一部分就是与www.baidu.com服务器交换的HTTP消息。(10) 在显示筛选编辑框中输入“http”,单击“apply”,分组列表窗口将只显示HTTP消息。(11) 选择分组列表窗口中的第一条HTTP消息。它应该是你的计算机发向www.baidu.com服务器的HTTP GET(HTTP定义的用于获取/查询资源信息的方法)消息。(12) 选择“Analyze->Enabled Protocols”,取消对IP复选框的选择,单击OK。当你选择该消息后,以太网帧、IP数据报、TCP报文段、以及HTTP消息首部信息都将显示在分组首部子窗口中。单击分组首部详细信息子窗口中向右和向下箭头,可以最小化帧、以太网、IP、TCP信息显示量,可以最大化HTTP协议相关信息 的显示量。 (13) 选择包含HTTP GET消息的以太网帧,在分组详细信息窗口中,展开Ethernet II部分。根据操作,回答“五、实验报告内容”中的1-4题(14) 选择包含HTTP 响应消息第一个字节的以太网帧,根据操作,回答“五、实验报告内容”中的5-8题2. ****ARP****(1) 利用MS-DOS命令:arp -a查看主机上ARP缓存的内容。根据操作,回答“四、实验报告内容”中的9题。(2) 利用MS-DOS命令:arp -d * 以清除主机中ARP缓存的内容。(3) 清除浏览器缓存。(4) 启动WireShark,开始分组捕获。(5) 在浏览器的地址栏中输入:www.baidu.com 浏览器将显示百度搜索网页。(6) 停止分组捕获。选择“Analyze->Enabled Protocols”,取消对IP复选框的选择,单击OK。根据操作,回答“五、实验报告内容”中的10-13题。 图1 WireShark的Capture Option(6) 在实验中,可以使用窗口中显示的默认值。在“WireShark: Capture Options”窗口的最上面有一个“interface”下拉菜单,其中显示计算机中所安装的网络接口(即网卡)。当计算机具有多个活动网卡(装有多块网卡,并且均正常工作)时,需要选择其 中一个用来发送或接收分组的网络接口(如某个有线接口)。(7) 随后,单击“Start”开始进行分组捕获,所有由选定网卡发送和接收的分组都将被捕获。(8) 开始分组捕获后,会出现分组捕获统计窗口。该窗口统计显示各类已捕获分组的数量。在该窗口中有一个“stop”按钮,可以停止分组的捕获。(9) 在运行分组捕获的同时,在浏览器地址栏中输入某网页的URL,如:www.baidu.com。为显示该网页,浏览器需要连接www.baidu.com的服务器,并与之交换HTTP消息,以下载该网页。包含这些HTTP消息的以太网帧(Frame)将被WireShark捕获。 WireShark主窗口显示已捕获的你的计算机与其他网络实体交换的所有协议报文,其中一部分就是与www.baidu.com服务器交换的HTTP消息。(10) 在显示筛选编辑框中输入“http”,单击“apply”,分组列表窗口将只显示HTTP消息。(11) 选择分组列表窗口中的第一条HTTP消息。它应该是你的计算机发向www.baidu.com服务器的HTTP GET(HTTP定义的用于获取/查询资源信息的方法)消息。(12) 选择“Analyze->Enabled Protocols”,取消对IP复选框的选择,单击OK。当你选择该消息后,以太网帧、IP数据报、TCP报文段、以及HTTP消息首部信息都将显示在分组首部子窗口中。单击分组首部详细信息子窗口中向右和向下箭头,可以最小化帧、以太网、IP、TCP信息显示量,可以最大化HTTP协议相关信息 的显示量。 (13) 选择包含HTTP GET消息的以太网帧,在分组详细信息窗口中,展开Ethernet II部分。根据操作,回答“五、实验报告内容”中的1-4题(14) 选择包含HTTP 响应消息第一个字节的以太网帧,根据操作,回答“五、实验报告内容”中的5-8题2. ****ARP****(1) 利用MS-DOS命令:arp -a查看主机上ARP缓存的内容。根据操作,回答“四、实验报告内容”中的9题。(2) 利用MS-DOS命令:arp -d * 以清除主机中ARP缓存的内容。(3) 清除浏览器缓存。(4) 启动WireShark,开始分组捕获。(5) 在浏览器的地址栏中输入:www.baidu.com 浏览器将显示百度搜索网页。(6) 停止分组捕获。选择“Analyze->Enabled Protocols”,取消对IP复选框的选择,单击OK。根据操作,回答“五、实验报告内容”中的10-13题。 | |||||

| *实验结果(根据实验内容回答问题)* | |||||

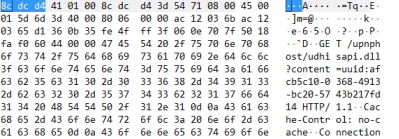

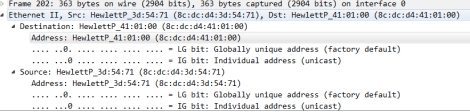

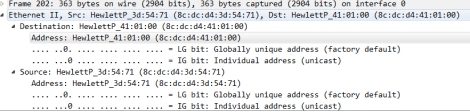

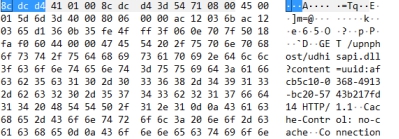

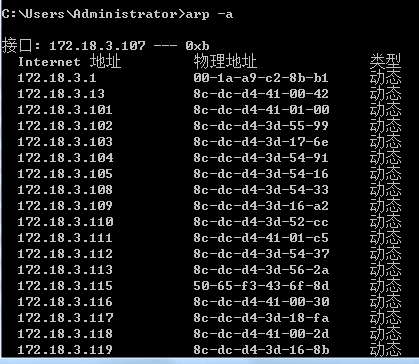

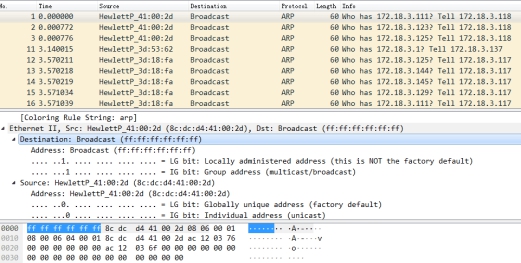

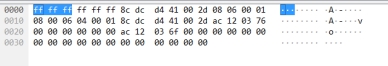

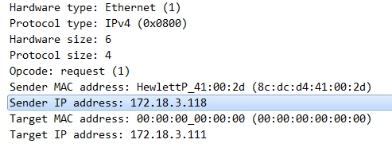

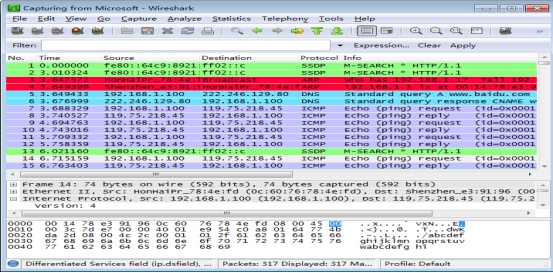

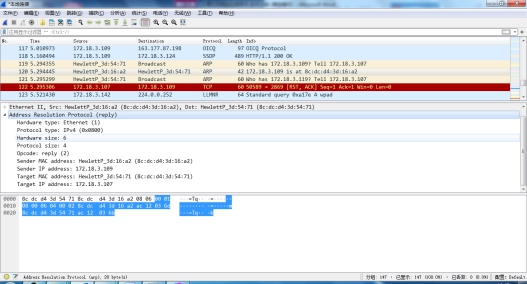

4.你的主机的48位以太网地址(MAC地址)是多少? 5.目标MAC地址是www.baidu.com服务器的MAC地址吗?如果不是,该地址是什么设备的MAC地址?不是,是该实验室路由器的mac地址。 4.你的主机的48位以太网地址(MAC地址)是多少? 5.目标MAC地址是www.baidu.com服务器的MAC地址吗?如果不是,该地址是什么设备的MAC地址?不是,是该实验室路由器的mac地址。 6. 给出Frame头部Type字段(2字节)的十六进制值。 6. 给出Frame头部Type字段(2字节)的十六进制值。 8c7. 在包含“HTTP GET”的以太网帧中,字符“G”的位置(是第几个字节,假设Frame头部第一个字节的顺序为1)?558. 以太Frame的源MAC地址是多少?该地址是你主机的MAC地址吗?是www.baidu.com服务器的MAC地址吗?如果不是,该地址是什么设备的MAC地址?地址是:8c:dc:d4:3d:54:71,不是,是路由器的mac地址 8c7. 在包含“HTTP GET”的以太网帧中,字符“G”的位置(是第几个字节,假设Frame头部第一个字节的顺序为1)?558. 以太Frame的源MAC地址是多少?该地址是你主机的MAC地址吗?是www.baidu.com服务器的MAC地址吗?如果不是,该地址是什么设备的MAC地址?地址是:8c:dc:d4:3d:54:71,不是,是路由器的mac地址 9.以太网帧的目的MAC地址是多少?该地址是你主机的地址吗?地址是:8c:dc:d4:41:01:00,不是 9.以太网帧的目的MAC地址是多少?该地址是你主机的地址吗?地址是:8c:dc:d4:41:01:00,不是 10. 给出Frame头部2-字节Type字段的十六进制值。 10. 给出Frame头部2-字节Type字段的十六进制值。 11.在包含“OK”以太网帧中,从该帧的第一个字节算起,”O”是第几个字节? 11.在包含“OK”以太网帧中,从该帧的第一个字节算起,”O”是第几个字节?  12.写下你主机ARP缓存中的内容。其中每一列的含义是什么?接口是自己的地址,Internet是路由器分配的地址,剩下的是动态的物理地 12.写下你主机ARP缓存中的内容。其中每一列的含义是什么?接口是自己的地址,Internet是路由器分配的地址,剩下的是动态的物理地 址。13.包含ARP请求报文的以太网帧的源地址和目的地址的十六进制值各是多少?8c:dc:d4:41:00:2d ff ff ff ff ff ff 址。13.包含ARP请求报文的以太网帧的源地址和目的地址的十六进制值各是多少?8c:dc:d4:41:00:2d ff ff ff ff ff ff  14. 给出Frame头部Type字段的十六进制值。Ff ff ff 14. 给出Frame头部Type字段的十六进制值。Ff ff ff 15. 在ARP报文中是否包含发送方的IP地址?包含 15. 在ARP报文中是否包含发送方的IP地址?包含  16.包含ARP响应(reply)报文的以太网帧中,源地址和目的地址的十六进制值各是多少?8c:dc:d4:41:00:2d 8c:dc:d4:3d:54:71 16.包含ARP响应(reply)报文的以太网帧中,源地址和目的地址的十六进制值各是多少?8c:dc:d4:41:00:2d 8c:dc:d4:3d:54:71 | |||||

| *成绩:* |

| *实验名称* | 实验三 IP层协议分析 | ||||

|---|---|---|---|---|---|

| *实验时间* | 2020年 月 日 10:00-11:40时 | *实验地点* | 计通楼210 | *实验学时* | 2学时 |

| *实验类型* | 验证 | *实验性质* | 必修 | ||

| *实验环境* | 网络环境:如实验室以太网、寝室无线局域网等硬件配置:包括CPU、主存容量、网络适配器数据率等操作系统:windows实验软件:如wireshark、IE等 | ||||

| *实验目的* | 1. 了解ICMP、IP数据包格式;2. 掌握IP 数据报的组成和各字段的功能,分析数据报的IP首部;3. 理解ARP、ICMP与IP的关系;4. 理解ARP命令、PING命令与ARP、ICMP协议的关系;5. 熟悉ARP和ICMP协议包格式;6. 了解ARP、ICMP会话过程。 | ||||

| *实验原理********(预备知识)* | |||||

| *实验内容(实验步骤和方法)* | |||||

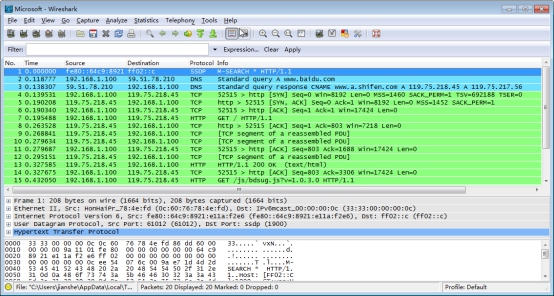

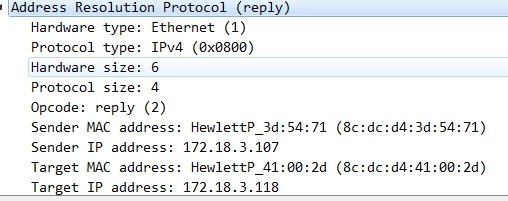

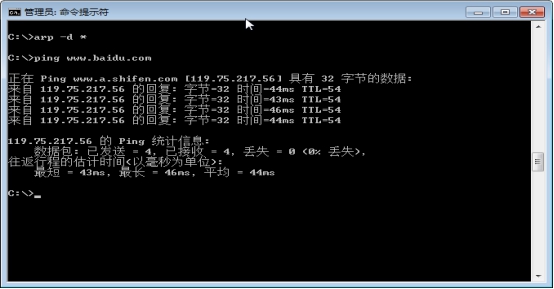

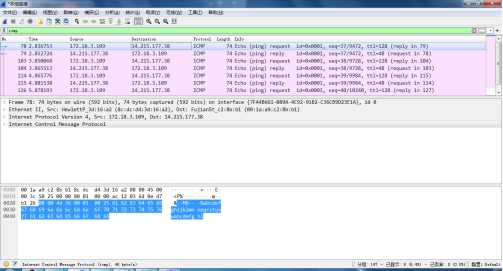

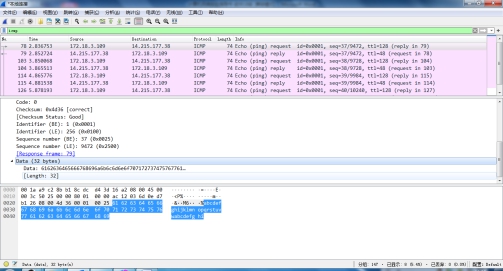

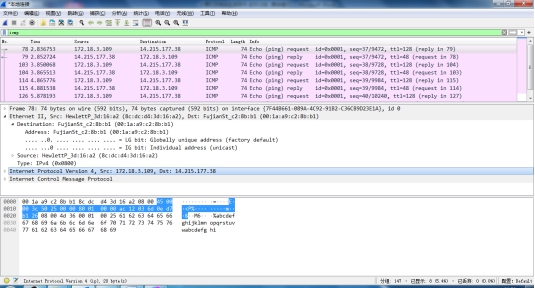

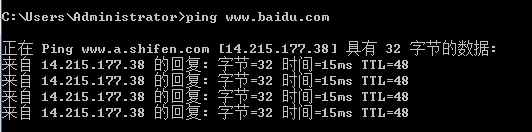

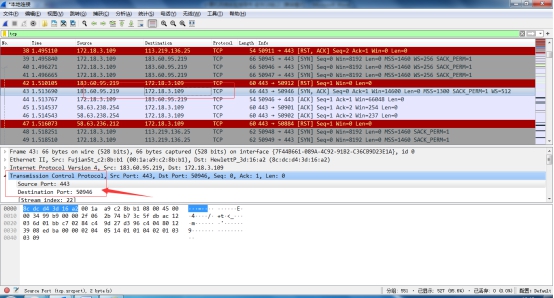

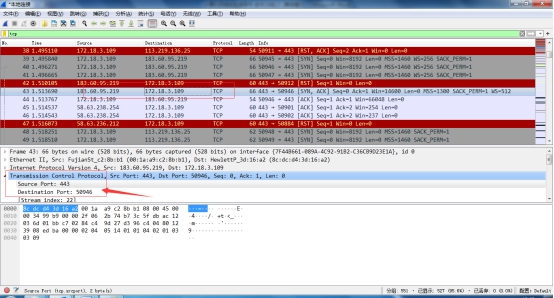

(说明:以下所截界面上的数据与你电脑上的数据会有所不同)1. 首先进入MS DOS字符界面 2. 在MS DOS下使用ARP –d *命令清除自己电脑中MAC和IP映射表。见图1所示 图1 ARP及PING命令运行结果3. 回到windows图形界面下4. 启动WireShark,开始捕获分组。5. 在MS DOS下键入Ping www.baidu.com,见图1所示。6. 回到WireShark并停止抓包 ,见图2所示。7. 查找到ARP请求和应答数据包,回答实验报告内容中的1-2题8. 查到PING命令执行时,产生的ICMP请求和应答报文,回答实验报告内容中的3-5题 图1 ARP及PING命令运行结果3. 回到windows图形界面下4. 启动WireShark,开始捕获分组。5. 在MS DOS下键入Ping www.baidu.com,见图1所示。6. 回到WireShark并停止抓包 ,见图2所示。7. 查找到ARP请求和应答数据包,回答实验报告内容中的1-2题8. 查到PING命令执行时,产生的ICMP请求和应答报文,回答实验报告内容中的3-5题 图2 WireShark抓包结果 图2 WireShark抓包结果 | |||||

| *实验结果(根据实验内容回答问题)* | |||||

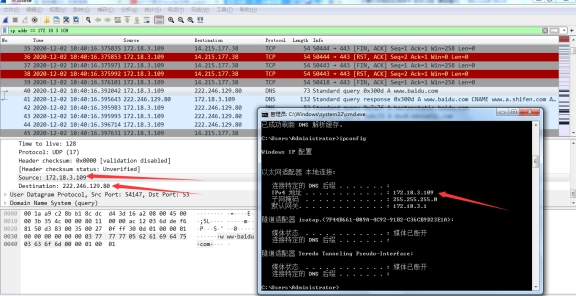

1. 什么是ARP?ARP与IP的关系。 ARP,即地址解析协议,实现通bai过duIP地址得知其物理地址。以太网通信zhi需要经过二层封装后再把数据发出去,dao但是我们有时只知道对方的IP地址,而不知道对方的MAC地址,这时我们可以通过ARP请求来获取对方的MAC地址。ARP请求是广播,所以对方能收到,对方收到ARP请求后解析报文发现目的IP是自己,于是把自己的MAC地址填入ARP包头的SMAC中发回给我们,这样我们就知道了对方的MAC地址,可以进行通信了。 2. ARP请求和应答数据包的数据部分的内容是什么?代表什么意思?  3. 什么是ICMP?ICMP与IP的关系。两者都是网络层的协议,ip用于网际互联,icmp用于探测ICMP是:Internet 控制信息协议(ICMP)是 IP 组的一个整合部分。它是TCP/IP协议集中的一个子协议,属于网络层协议,主要用于在主机与路由器之间传递控制信息,包括报告错误、交换受限控制和状态信息等。当遇到IP数据无法访问目标、IP路由器无法按当前的传输速率转发数据包等情况时,会自动发送ICMP消息。我们可以通过Ping命令发送ICMP回应请求消息并记录收到ICMP回应回复消息。通过这些消息来对网络或主机的故障提供参考依据 4. ICMP的请求和应答报文的头部各字段的十六进制值分别是什么,代表什么含义?数据部分的内容以及IP头部的十六进制值分别是什么?内容。 3. 什么是ICMP?ICMP与IP的关系。两者都是网络层的协议,ip用于网际互联,icmp用于探测ICMP是:Internet 控制信息协议(ICMP)是 IP 组的一个整合部分。它是TCP/IP协议集中的一个子协议,属于网络层协议,主要用于在主机与路由器之间传递控制信息,包括报告错误、交换受限控制和状态信息等。当遇到IP数据无法访问目标、IP路由器无法按当前的传输速率转发数据包等情况时,会自动发送ICMP消息。我们可以通过Ping命令发送ICMP回应请求消息并记录收到ICMP回应回复消息。通过这些消息来对网络或主机的故障提供参考依据 4. ICMP的请求和应答报文的头部各字段的十六进制值分别是什么,代表什么含义?数据部分的内容以及IP头部的十六进制值分别是什么?内容。 数据内容: 数据内容: Ip: Ip: 5. 什么是“会话”?本实验中那些协议有会话过程?IP有否“会话”?文件传输过程就是一次会话,tcp、http、icmp、ARP, 通过TCP/IP协议建立起来的会话,会话可以理解为一个应用程序。也就是说通过网络建立其连接的应用程序.6. 你主机的IP地址是什么?你所访问的主页所在服务器的IP地址是什么?(未用)主机的IP地址:172.18.3.109,baidu: 14.215.177.38 5. 什么是“会话”?本实验中那些协议有会话过程?IP有否“会话”?文件传输过程就是一次会话,tcp、http、icmp、ARP, 通过TCP/IP协议建立起来的会话,会话可以理解为一个应用程序。也就是说通过网络建立其连接的应用程序.6. 你主机的IP地址是什么?你所访问的主页所在服务器的IP地址是什么?(未用)主机的IP地址:172.18.3.109,baidu: 14.215.177.38 | |||||

| *成绩:* |

| *实验名称* | 实验四 TCP协议分析 | ||||

|---|---|---|---|---|---|

| *实验时间* | 2020年 月 日 10:00-11:40时 | *实验地点* | 计通楼210 | *实验学时* | 2学时 |

| *实验类型* | 验证 | *实验性质* | 必修 | ||

| *实验环境* | 网络环境:如实验室以太网、寝室无线局域网等硬件配置:包括CPU、主存容量、网络适配器数据率等操作系统:windows实验软件:如wireshark、IE等 | ||||

| *实验目的* | 1. 熟悉TCP协议的基本原理2. 利用WireShark对TCP协议进行分析 | ||||

| *实验原理********(预备知识)* | |||||

| *实验内容(实验步骤和方法)* | |||||

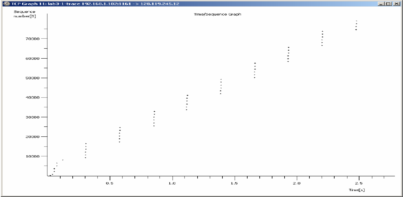

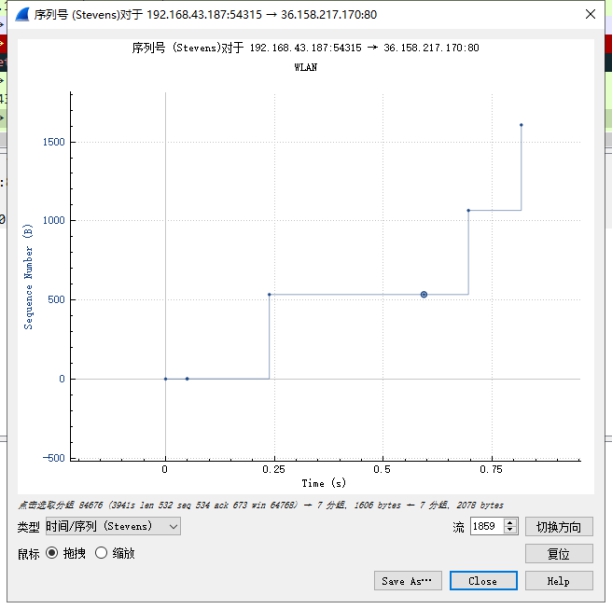

1. 捕获大量的由本地主机到远程服务器的TCP分组(1) 启动WireShark,开始分组捕获。(2) 启动浏览器,打开http:// www.sina.com.cn/ 网页, (3) 停止分组捕获。2. 浏览追踪信息(1) 在显示筛选规则编辑框中输入“tcp”,可以看到在本地主机和服务器之间传输的一系列tcp和HTTP消息,你应该能看到包含SYN Segment的三次握手。也可以看到有主机向服务器发送的一个HTTP GET消息和一系列的“http continuation”报文。(2) 根据操作回答“四、实验报告内容”中的1-2题。3. TCP基础 根据操作回答“四、实验报告内容”中的3-10题4. TCP拥塞控制(1) 在WireShark已捕获分组列表子窗口中选择一个TCP 报文段。选择菜单: Statistics->TCP Stream Graph-> Time-Sequence-Graph(Stevens)。你会看到如下所示的图。 (2) 根据操作回答“四、实验报告内容”中的11-12题。 (2) 根据操作回答“四、实验报告内容”中的11-12题。 | |||||

| *实验结果(根据实验内容回答问题)* | |||||

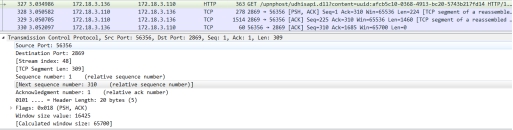

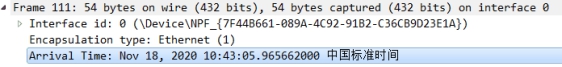

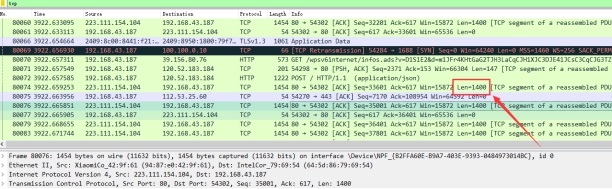

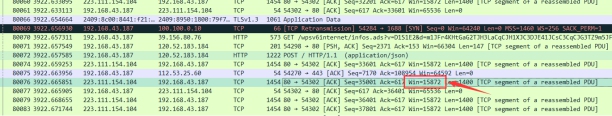

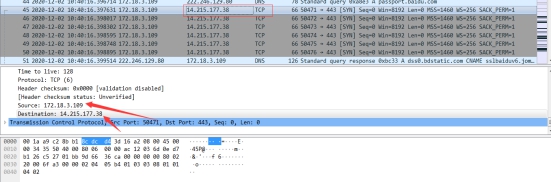

1. 向www.sina.com.cn服务器传送文件的客户端主机的IP地址和TCP端口号分别是多少?主机 Src:172.18.3.109 端口 src port:50946 2. www.sina.com.cn服务器的IP地址是多少?对这一连接,它用来发送和接收TCP报文的端口号是多少?主机 Src:183.60.95.219 端口 src port:50946 2. www.sina.com.cn服务器的IP地址是多少?对这一连接,它用来发送和接收TCP报文的端口号是多少?主机 Src:183.60.95.219 端口 src port:443 3. 客户服务器之间用于初始化TCP连接的TCP SYN报文段的序号(sequence number)是多少?在该报文段中,是用什么来标示该报文段是SYN报文段的?报文段的序号是0,用seq来表示报文段 4. 服务器向客户端发送的SYNACK报文段序号是多少?该报文段中,Acknowledgement字段的值是多少?www.sina.com.cn服务器是如何决定此值的?在该报文段中,是用什么来标识该报文段是SYN ACK报文段的?Sequence number:0 (relative sequence number)Acknowledgment number: 1 (relative ack number)用Flags: 0x002 (SYN)来标识该报文段 5. 包含HTTP GET消息的TCP报文段的序号是多少?Sequence number: 1 (relative sequence number) 端口 src port:443 3. 客户服务器之间用于初始化TCP连接的TCP SYN报文段的序号(sequence number)是多少?在该报文段中,是用什么来标示该报文段是SYN报文段的?报文段的序号是0,用seq来表示报文段 4. 服务器向客户端发送的SYNACK报文段序号是多少?该报文段中,Acknowledgement字段的值是多少?www.sina.com.cn服务器是如何决定此值的?在该报文段中,是用什么来标识该报文段是SYN ACK报文段的?Sequence number:0 (relative sequence number)Acknowledgment number: 1 (relative ack number)用Flags: 0x002 (SYN)来标识该报文段 5. 包含HTTP GET消息的TCP报文段的序号是多少?Sequence number: 1 (relative sequence number) 6. 6.  如果将包含HTTP GET消息的TCP报文段看作是TCP连接上的第一个报文段,那么该TCP连接上的第六个报文段的序号是多少?是何时发送的?该报文段所对应的ACK是何时接收的?序号为755 如果将包含HTTP GET消息的TCP报文段看作是TCP连接上的第一个报文段,那么该TCP连接上的第六个报文段的序号是多少?是何时发送的?该报文段所对应的ACK是何时接收的?序号为755 发送时间为10.43.05[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DtCgYnLt-1607851568677)(C:\Users\18408\AppData\Local\Temp\ksohtml18368\wps33.jpg)] 7. 前六个TCP报文段的长度各是多少?都是1400 发送时间为10.43.05[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DtCgYnLt-1607851568677)(C:\Users\18408\AppData\Local\Temp\ksohtml18368\wps33.jpg)] 7. 前六个TCP报文段的长度各是多少?都是1400  8. 在整个跟踪过程中,接收端向发送端通知的最小可用缓存是多少?限制发送端的传输以后,接收端的缓存是否仍然不够用?最小可用缓存是15872 没有发生过 8. 在整个跟踪过程中,接收端向发送端通知的最小可用缓存是多少?限制发送端的传输以后,接收端的缓存是否仍然不够用?最小可用缓存是15872 没有发生过 9. 在跟踪文件中是否有重传的报文段?判断的依据是什么?没有,从TCP报文段的序列号中可以看出。从源端发往目的端的序号逐渐递增,如果这其中有重传的报文段,则其序号中应该有小于其临近的分组序号的分组,在图中未看到这样的分组,所以没有被重传的分组。10. TCP连接的吞吐率(bytes transferred per unit time,单位时间传输的字节数)是多少?写出你的计算过程。传输的字节数是153010传输时间是2.362480-1.153008=1.209472吞吐率(取整)=153010/1.209472=126509 byte/s11. 利用Time-Sequence-Graph(Stevens) plotting工具,浏览由客户端向服务器发送的报文段序号和时间对应关系图。你能否辨别出TCP慢启动阶段的起止,以及在何处转入避免拥塞阶段? 慢启动阶段,无避免拥塞阶段 9. 在跟踪文件中是否有重传的报文段?判断的依据是什么?没有,从TCP报文段的序列号中可以看出。从源端发往目的端的序号逐渐递增,如果这其中有重传的报文段,则其序号中应该有小于其临近的分组序号的分组,在图中未看到这样的分组,所以没有被重传的分组。10. TCP连接的吞吐率(bytes transferred per unit time,单位时间传输的字节数)是多少?写出你的计算过程。传输的字节数是153010传输时间是2.362480-1.153008=1.209472吞吐率(取整)=153010/1.209472=126509 byte/s11. 利用Time-Sequence-Graph(Stevens) plotting工具,浏览由客户端向服务器发送的报文段序号和时间对应关系图。你能否辨别出TCP慢启动阶段的起止,以及在何处转入避免拥塞阶段? 慢启动阶段,无避免拥塞阶段 12. 阐述所测量到的数据与TCP理想化的行为有何不同?在慢启动阶段时,如果有网络拥塞的话,发送方会根据AIMD算法进行调整。在此实验中,在发送方还可以发送数据的时候,已经没有数据需要发送了。在Web应用中,有些web对象比较小,在慢启动还没有结束之前,传送就已经结束了,所以传送小的web对象受到TCP慢启动阶段的影响,导致较长的延迟。 12. 阐述所测量到的数据与TCP理想化的行为有何不同?在慢启动阶段时,如果有网络拥塞的话,发送方会根据AIMD算法进行调整。在此实验中,在发送方还可以发送数据的时候,已经没有数据需要发送了。在Web应用中,有些web对象比较小,在慢启动还没有结束之前,传送就已经结束了,所以传送小的web对象受到TCP慢启动阶段的影响,导致较长的延迟。 | |||||

| *成绩:* | |||||

| *实验名称* | 实验五 HTTP和DNS分析 | ||||

| *实验时间* | 2020年 月 日 10:00-11:40时 | *实验地点* | 计通楼210 | *实验学时* | 2学时 |

| *实验类型* | 验证 | *实验性质* | 必修 | ||

| *实验环境* | 网络环境:如实验室以太网、寝室无线局域网等硬件配置:包括CPU、主存容量、网络适配器数据率等操作系统:windows实验软件:如wireshark、IE等 | ||||

| *实验目的* | 1. 熟悉并掌握WireShark的基本操作,了解网络协议实体间的交互以及报文交换。2. 分析HTTP和DNS协议 | ||||

| *实验原理********(预备知识)* | |||||

| *实验内容(实验步骤和方法)* | |||||

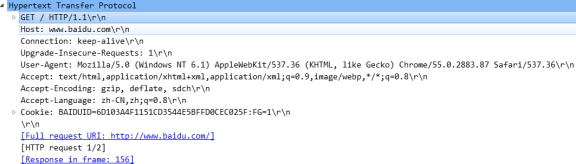

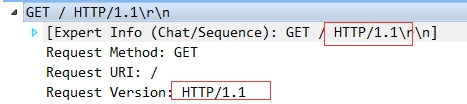

| 1. HTTP分析(1) 启动WireShark,开始分组捕获。(2) 启动主机上的web浏览器,在浏览器的地址栏中输入: www.baidu.com;浏览器将显示百度搜索网页。(3) 在窗口的显示过滤规则编辑框处输入“http”,分组列表子窗口中将只显示所捕获到的HTTP消息。选择分组列表窗口中的第一条http报文。它应该是你的计算机发向www.baidu.com服务器的HTTP GET报文。(4) 停止分组捕获。 根据捕获窗口内容,回答“实验报告内容”中的1-4题。2. 跟踪并分析DNS nslookup工具允许主机向指定的DNS服务器查询某个DNS记录。如果没有指明DNS服务器,nslookup将把查询请求发向默认的DNS服务器。 nslookup的一般格式是: nslookup –option1 –option2 host-to-find dns-server ipconfig命令用来显示你当前的TCP/IP信息,包括:你的地址、DNS服务器的地址、适配器的类型等信息。如果,要显示与主机相关的信息用命令: ipconfig/all 如果查看DNS缓存中的记录用命令: ipconfig/displaydns 要清空DNS缓存,用命令: ipconfig /flushdns 运行以上命令需要进入MSDOS环境。(开始菜单->运行->输入命令“cmd”)(1) 利用ipconfig命令清空主机上的DNS缓存。启动浏览器,并将浏览器的缓存清空。(2) 启动WireShark,在显示过滤筛选规则编辑框处输入: “ip.addr = = your_IP_address”(如:ip.addr= =10.17.7.23) 过滤器将会删除所有目的地址和源地址与指定IP地址都不同的分组。(3) 开始WireShark分组捕获。(4) 在浏览器的地址栏中输入:www.baidu.com后,回车。(5) 停止分组捕获。(6) 根据操作回答“实验报告内容”中的5-8题。 (7) 开始WireShark分组捕获。(8) www.sin.com上进行nslookup(即执行命令:nslookup www.sin.com)。(9) 停止分组捕获。(10) 根据操作回答“实验报告内容” 中的 9-11题。 | |||||

| *实验结果(根据实验内容回答问题)* | |||||

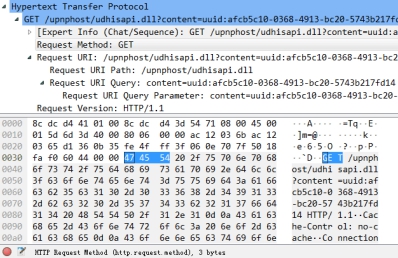

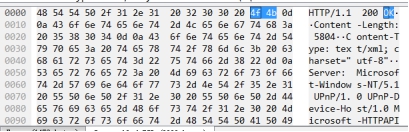

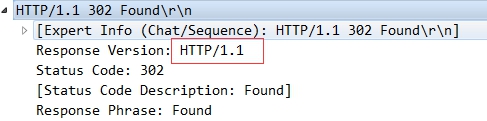

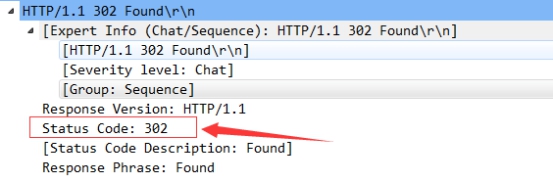

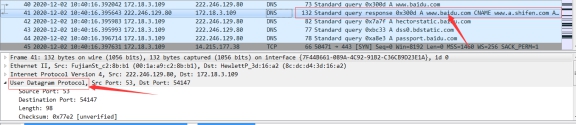

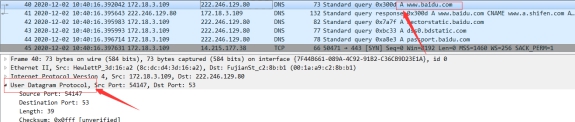

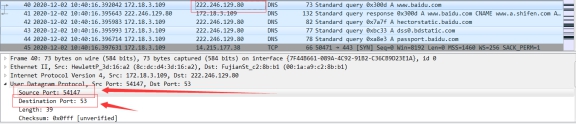

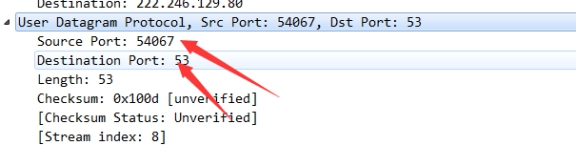

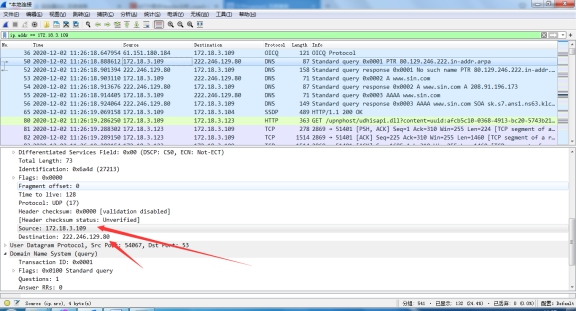

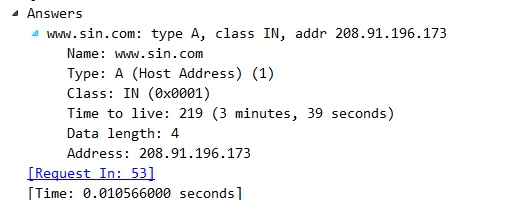

此页不够可加页1. HTTP分析(1) 从发出HTTP GET消息到接收到HTTP OK响应报文共需要多长时间?(在默认的情况下,分组列表窗口中Time列的值是从WireShark开始追踪到分组被捕获时总的时间, 以秒为单位。若要按time-of-day格式显示Time列的值,需选择View下拉菜单,再选择Time Display Format,然后选择Time-of-day。)共需 (2)  写出第3步所显示的HTTP消息头部行信息并说明其含义? (3) 写出第3步所显示的HTTP消息头部行信息并说明其含义? (3)  你的浏览器使用的是HTTP1.0,还是HTTP1.1?你所访问的Web服务器所使用HTTP协议的版本号是多少? 你的浏览器使用的是HTTP1.0,还是HTTP1.1?你所访问的Web服务器所使用HTTP协议的版本号是多少?   都是 HTTP1.1 (4) 从服务器向你的浏览器返回response消息的状态代码是多少?表示什么意思? 状态代码是302,表示重定向,如果完成请求还必须采取进一步的行动。2. 跟踪并分析DNS(5) 定位到DNS查询消息和查询响应报文,这两种报文的发送是基于UDP还是基于TCP的? 都是 HTTP1.1 (4) 从服务器向你的浏览器返回response消息的状态代码是多少?表示什么意思? 状态代码是302,表示重定向,如果完成请求还必须采取进一步的行动。2. 跟踪并分析DNS(5) 定位到DNS查询消息和查询响应报文,这两种报文的发送是基于UDP还是基于TCP的?   都是UDP (6) 都是UDP (6)  DNS查询消息的目的端口号是多少?DNS查询响应消息的源端口号是多少? 目的端口号是53,DNS查询响应消息的源端口号是53。 (7) DNS查询消息发送的目的地的IP地址是多少?利用ipconfig命令(ipconfig/all查看你主机的本地DNS服务器的IP地址。这两个地址相同吗? DNS查询消息的目的端口号是多少?DNS查询响应消息的源端口号是多少? 目的端口号是53,DNS查询响应消息的源端口号是53。 (7) DNS查询消息发送的目的地的IP地址是多少?利用ipconfig命令(ipconfig/all查看你主机的本地DNS服务器的IP地址。这两个地址相同吗? DNS查询消息发送的目的地的IP地址是222.246.129.80;这两个地址相同 (8) 考虑一下你的主机随后发送的TCP SYN Segment, 包含SYN Segment的IP分组头部中目的IP地址是否与在DNS查询响应消息中提供的某个IP地址相对应? DNS查询消息发送的目的地的IP地址是222.246.129.80;这两个地址相同 (8) 考虑一下你的主机随后发送的TCP SYN Segment, 包含SYN Segment的IP分组头部中目的IP地址是否与在DNS查询响应消息中提供的某个IP地址相对应? 与源地址ip相同,DNS目的ip不同。 与源地址ip相同,DNS目的ip不同。  (9) DNS查询消息的目的端口号是多少?DNS查询响应消息的源端口号是多少? DNS查询消息的目的端口号是53,DNS查询响应消息的源端口号是53 (10) DNS查询消息发送的目的地的IP地址是多少?这个地址是你的默认本地DNS服务器的地址吗? (9) DNS查询消息的目的端口号是多少?DNS查询响应消息的源端口号是多少? DNS查询消息的目的端口号是53,DNS查询响应消息的源端口号是53 (10) DNS查询消息发送的目的地的IP地址是多少?这个地址是你的默认本地DNS服务器的地址吗? DNS查询消息发送的目的地的IP地址是222.246.129.80;这两个地址相同 (11) 检查DNS查询响应消息,其中提供了多少个“answers”?每个answers包含哪些内容? DNS查询消息发送的目的地的IP地址是222.246.129.80;这两个地址相同 (11) 检查DNS查询响应消息,其中提供了多少个“answers”?每个answers包含哪些内容? 检查DNS查询响应消息,其中提供了1个“answers”, 检查DNS查询响应消息,其中提供了1个“answers”, | |||||

| *成绩:* |

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?