先拖进ida里f5找到主函数:

可以看到sub_402219是一堆数据,这里是SMC自修改代码(异或0x99),去混淆:

写一个idc脚本,将数据还原:

#include <idc.idc>

static main()

{

auto addr = 0x402219;

auto i;

for(i = 0; i <= 223; ++i){

PatchByte(addr+i,Byte(addr+i)^0x99);

}

}

然后强制分析数据成代码(选择Force),全部选中之后按P生成函数:

对其进行f5反编译:

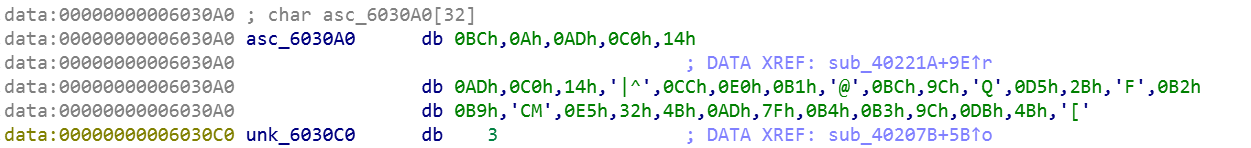

byte_6030A0是已知的:

BC0AADC0147C5ECCE0B140BC9C51D52B46B2B9434DE5324BAD7FB4B39CDB4B5B函数逻辑:将unk_603170作为初始密钥加密flag,与byte_6030A0作比较。

然后点进去sub_40207b():

这段函数,与我们a1(即unk_603170)有关的第14行代码,是将v2进行某种加密后赋值给a1,因此这里只需要第10行代码,其余的加密都无关。

第10行代码将Base64表传入加密,得到v2。

动态调试得到unk_603170的值:

CB8D493521B47A4CC1AE7E62229266CE因此总的过程就是

- 使用Base64表经过sub_401CF9函数两次加密,传入unk_603170

- 使用unk_603170作为Key,进行AES加密

- 结果与byte_6030A0比较

最终EXP:

from Crypto.Cipher import AES

import codecs

aes = AES.new(decode_hex('CB8D493521B47A4CC1AE7E62229266CE')[0], AES.MODE_ECB)

print(aes.decrypt(decode_hex('BC0AADC0147C5ECCE0B140BC9C51D52B46B2B9434DE5324BAD7FB4B39CDB4B5B')[0]))GET FLAG!

flag{924a9ab2163d390410d0a1f670}

885

885

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?