Burpsuite

可以参考该系列文章:https://zhuanlan.zhihu.com/p/29336014

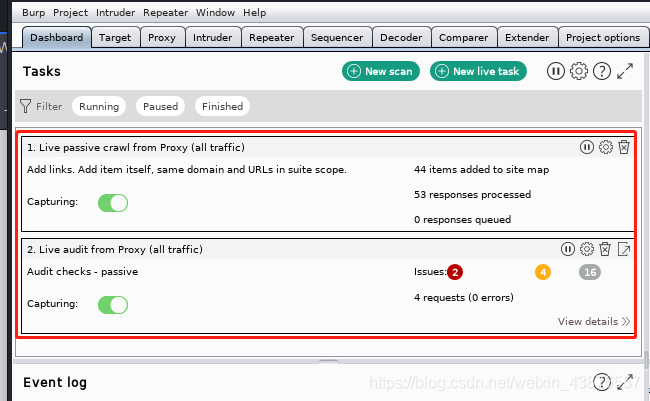

Dashboard

主要分为三块:

tasks:任务

event log:事件日志;这个主要是burpsuite出现问题或异常状况查看日志用,平时一般用不到。

issue activity:动态发现的问题。这个有个坑,比如点了high后,再有新的high级别的漏洞,不会实时刷新,要重新选下才会出来。

tasks中自带了两个模块,相当于以前版本中的spider和scanner模块的结合体,支持自定义创建。

被动式

有爬虫和审计两个功能的设置:

live passive crawl from proxy实时被动爬虫(来自代理所有流量的被动抓取)

live audit from proxy实时审计(来自代理所有流量的实时审计)

被动式是几乎不额外构造请求进行爬虫和扫描,根据用户浏览网页进行常规请求,并对请求的数据进行简单分析。

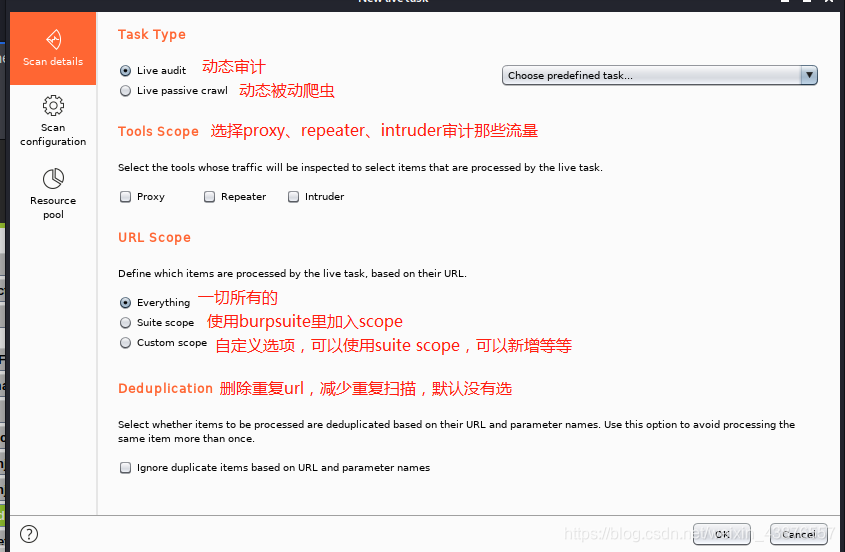

可以新建扫描new live scan:主要用作被动扫描。

主动式

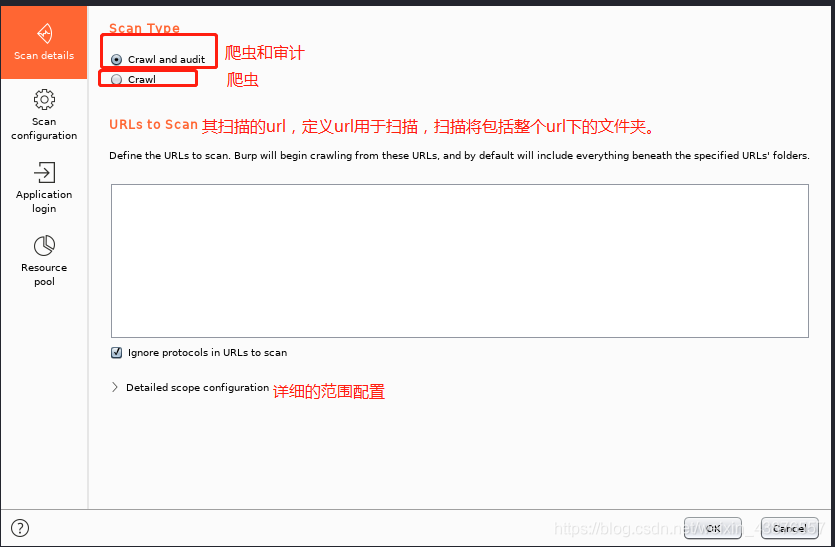

在Dashboard仪表盘块下,点击new scan,进行扫描配置。

(1)scan details扫描细节:

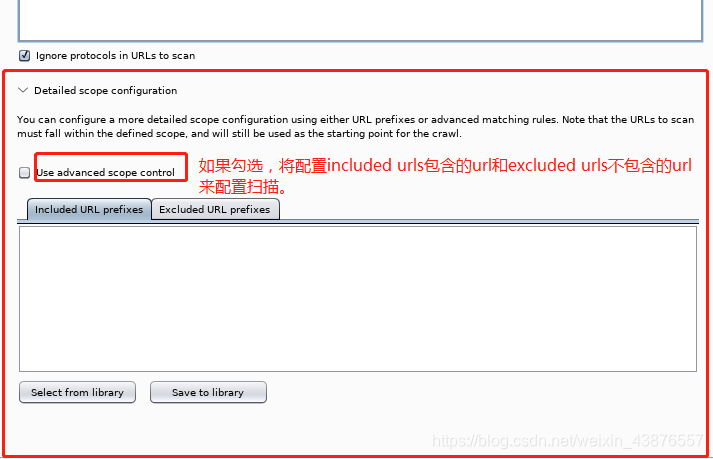

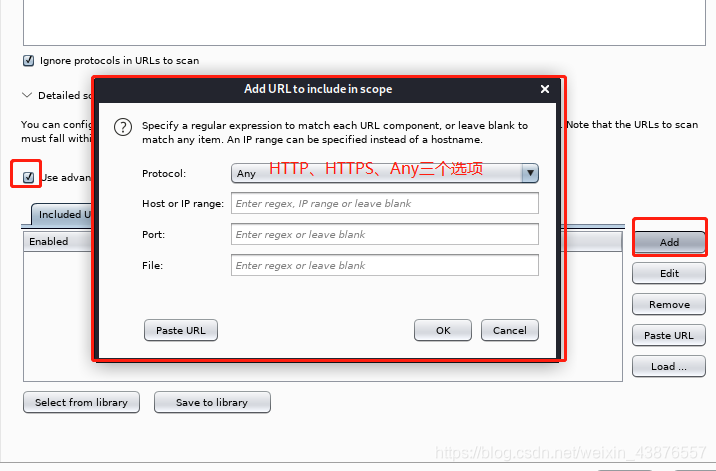

可以选择爬虫和审计或者只审计,扫描的url列表及scope配置。

(2)scan configuration扫描配置

一般默认即可。

可以配置爬虫和审计的规则,一般不用选,默认就行。

(3)Application login应用登录

如果扫描过程中需要登录,用户配置username和password。

这个只有在爬虫时检测到登陆表单会自动提交,在审计时用不到

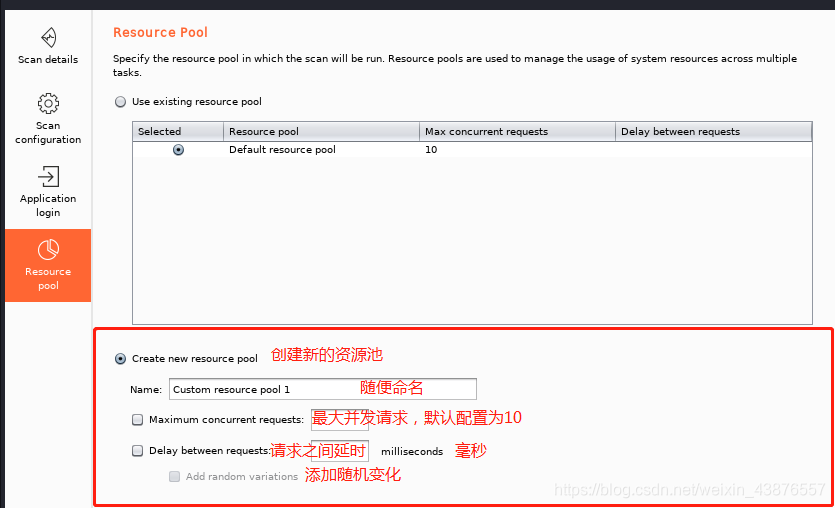

(4)Resource pool资源池

用于配置扫描的进程和时间。一般默认配置就够了。

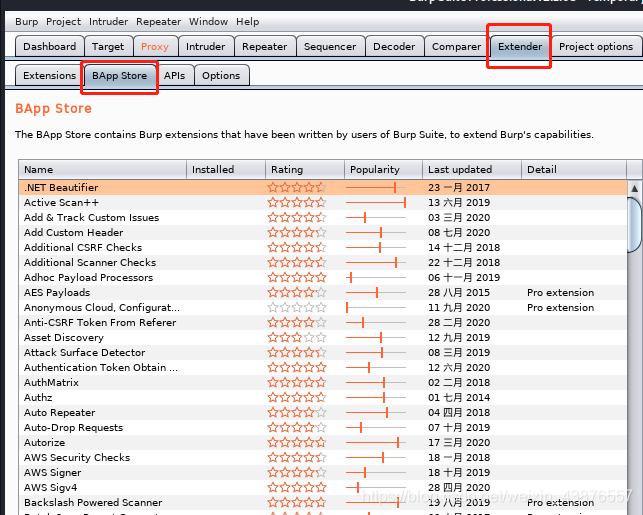

Extender

可以下载扫描的插件,推荐j2EEScan和CO2

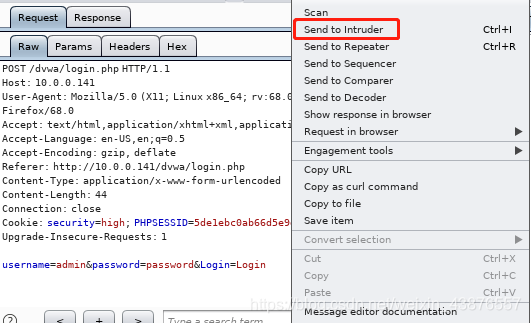

Intruder

在爆破的时候会用到Intruder,在Target页面对目标右键发送到Intruder。

在Intruder模块中查看:

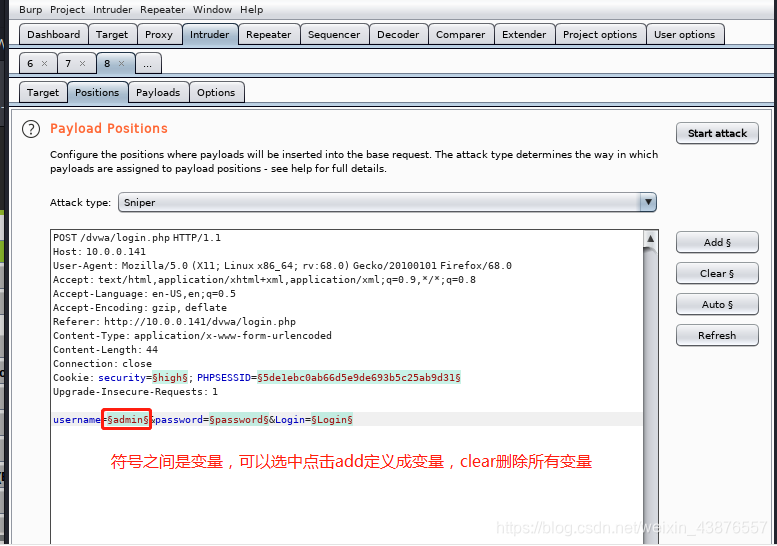

第一步,首先要选择使用Intruder的位置以及攻击类型(Attack type):

Attack type

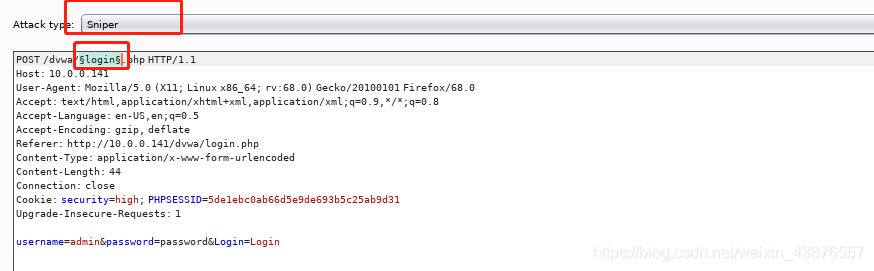

1.sniper

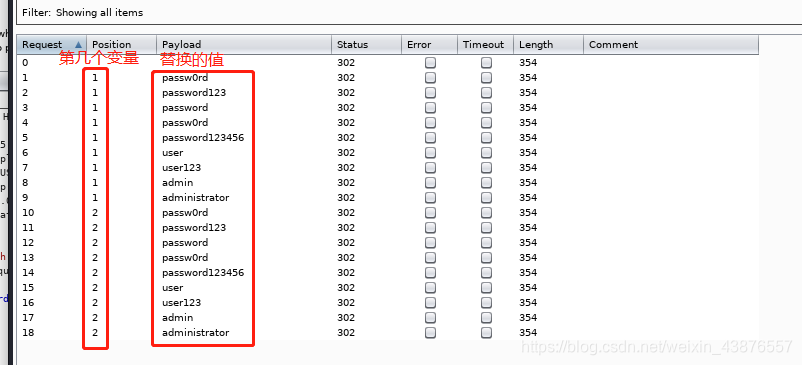

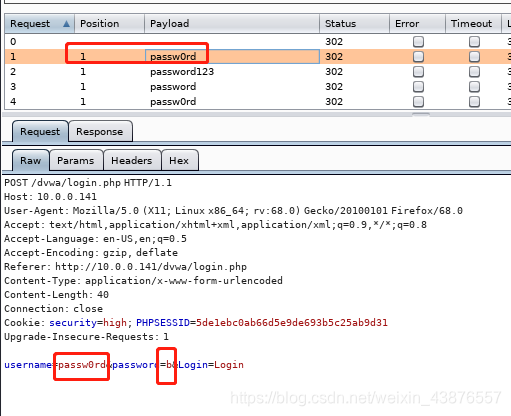

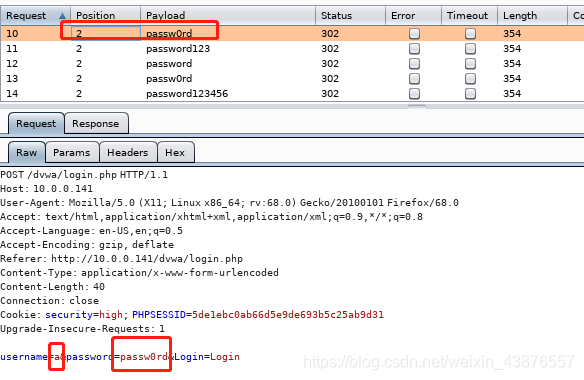

- Sniper:只需要指定一个文件,假如该文件里有两条内容,会在第一个位置上逐一插入这两条内容,在第二个位置上逐一插入这两条内容。在第一个位置上插入内容的时候第二个位置不懂(初始值)。

- 使用的sniper攻击方式,所以只需要1个字典就可以了,如下图:

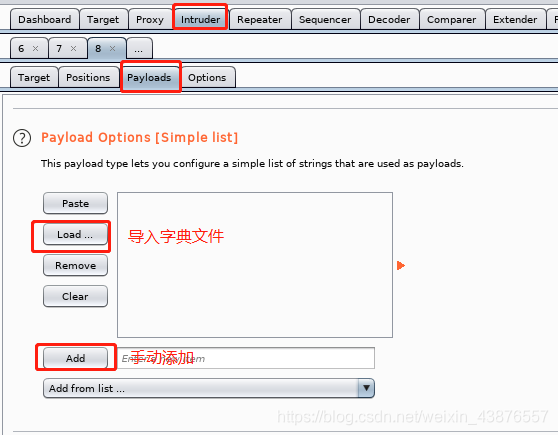

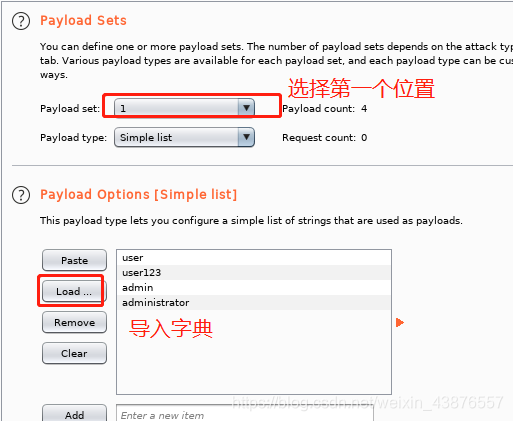

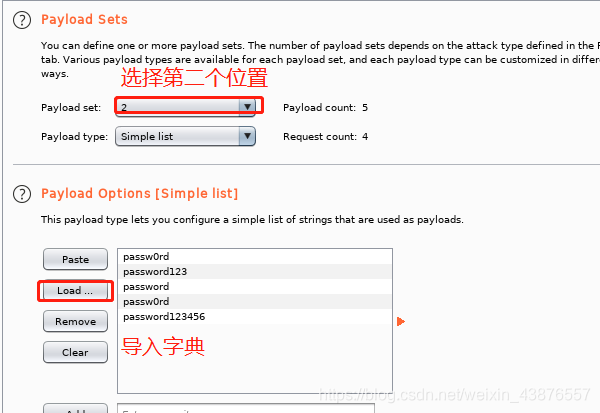

1.创建用户名字典文件和密码字典文件:

2. 添加字典文件。

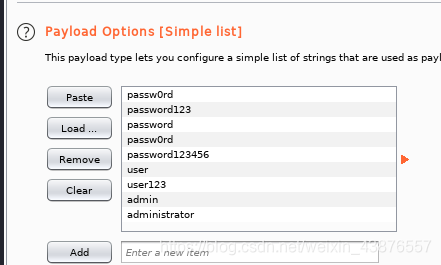

导入后的效果:

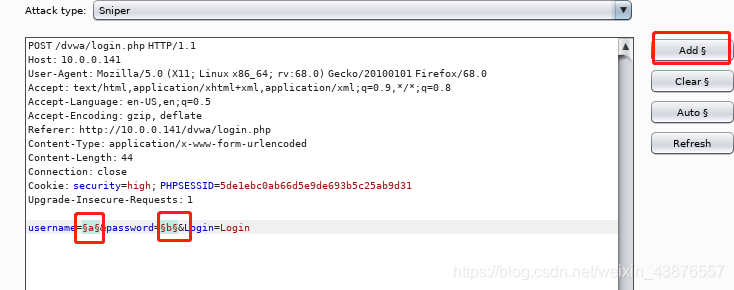

3.选中需要替换的内容,点击add添加需要替换的标记符:

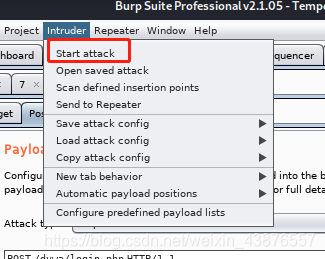

4.点击start attack。

他会把字典里的所有内容先依次放到第一个变量username里进行尝试,尝试完了之后才会依次再去替换第二个变量password,此时username会变成初始值。

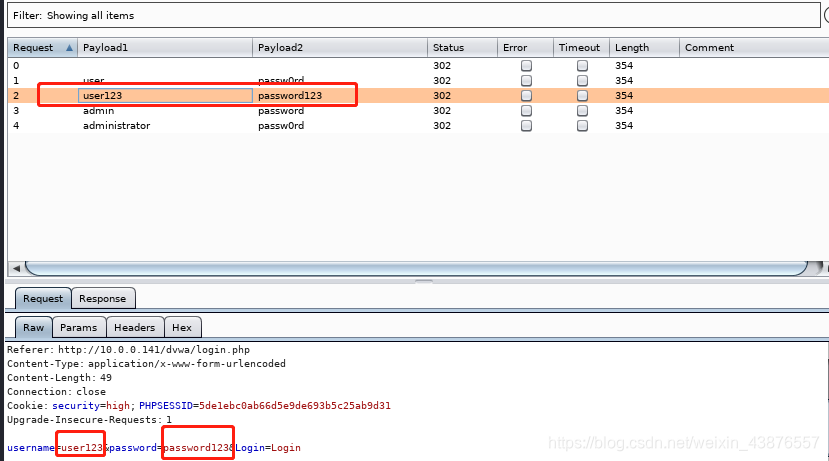

如图:

2.battering ram

在第一二个位置上全放payload的第一个值,第二次都放第二个值,即两个位置的两个值是一样的。

3.pitchfork

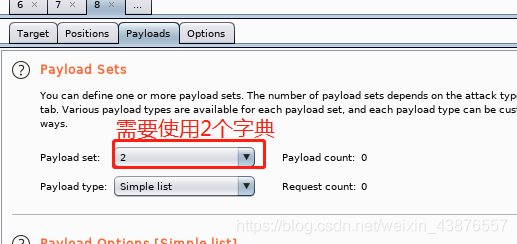

不能只指定一个字典,会在第一个字典中取第一项放在第一个位置,同时在第二个字典去第一项放在第二个位置,之后换个字字典第二项进行同时替换。

会出现一个问题:比如password字典的个数比user字典的个数多,那么password多出来的字典不会继续尝试下去。

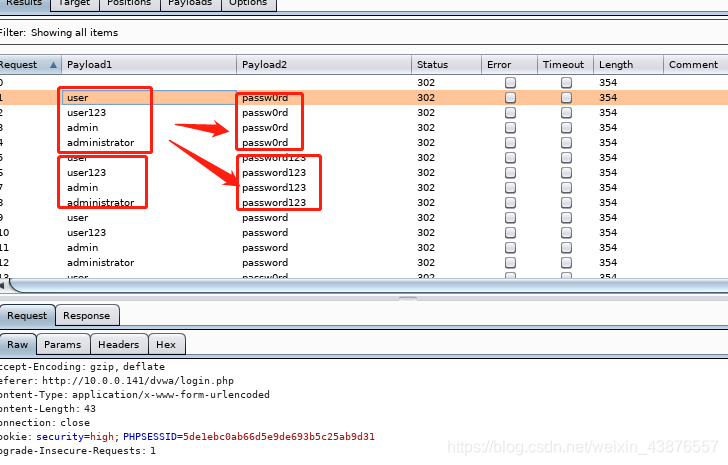

4.cluster bomb

不是一对一的关系,第二项里面先用其字典的第一个值和第一项的所有字典都对应一次,之后第二项再换成字典中的第二个与第一项所有字典对应一次,依次继续。

payload还是两个字典,如类型三中的,就不再截图显示。

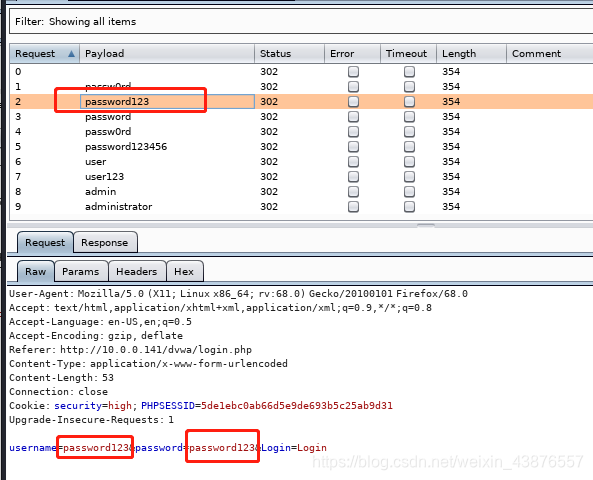

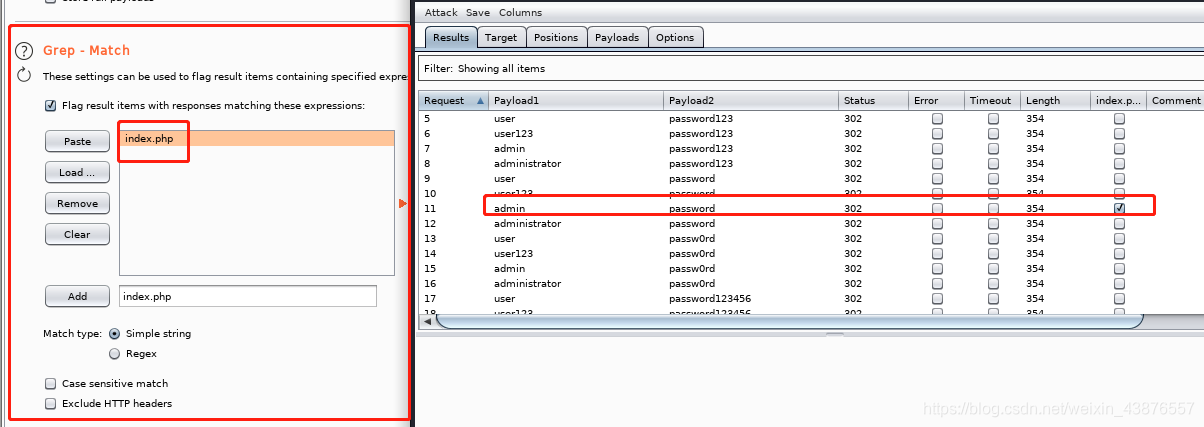

由于dvwa不管是成功还是失败后返回的状态码和长度都一样,无法通过这两项确定。

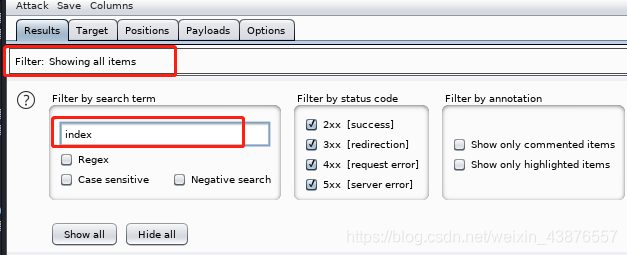

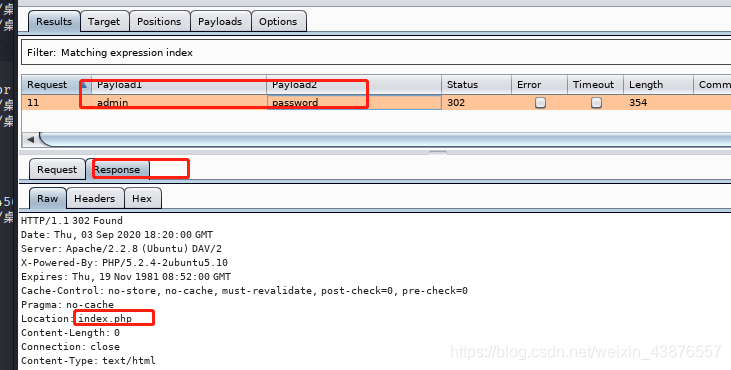

我们知道登录成功后,是跳转到index.php页面,我们可以在filter中输入index进行手动检验。

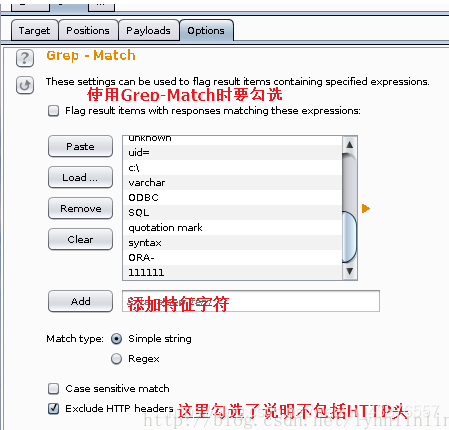

也可以使用Intruder内的Opentions中的Grep-Match,进行制定特征字符,如果Match一个特征字符就说明破解成功。

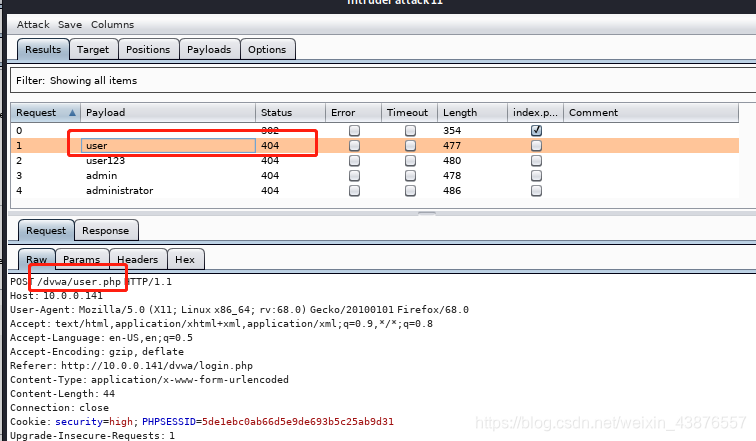

基于这个原理,我们可以在任何位置定义变量,比如如下图,我们可以进行手动的爬网。

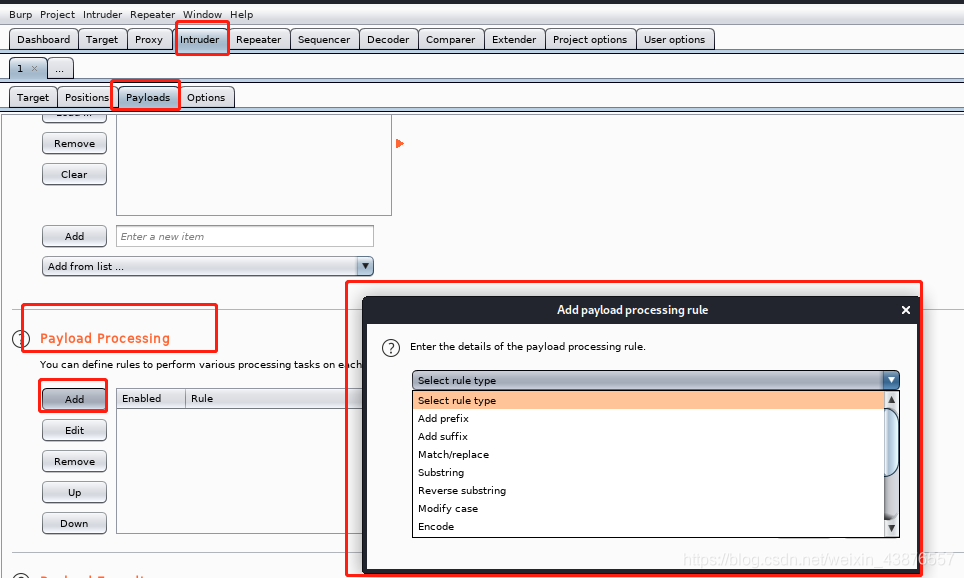

Payloads

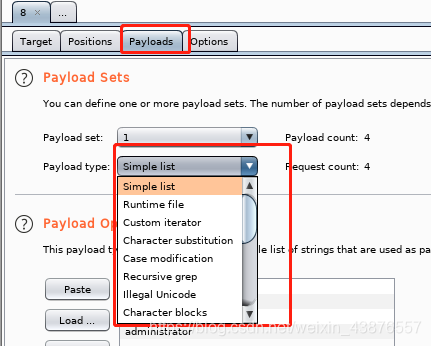

1.ayloads Sets

Runtime file:用文件,只有当启动了Intruder后文件内容才被load进去。

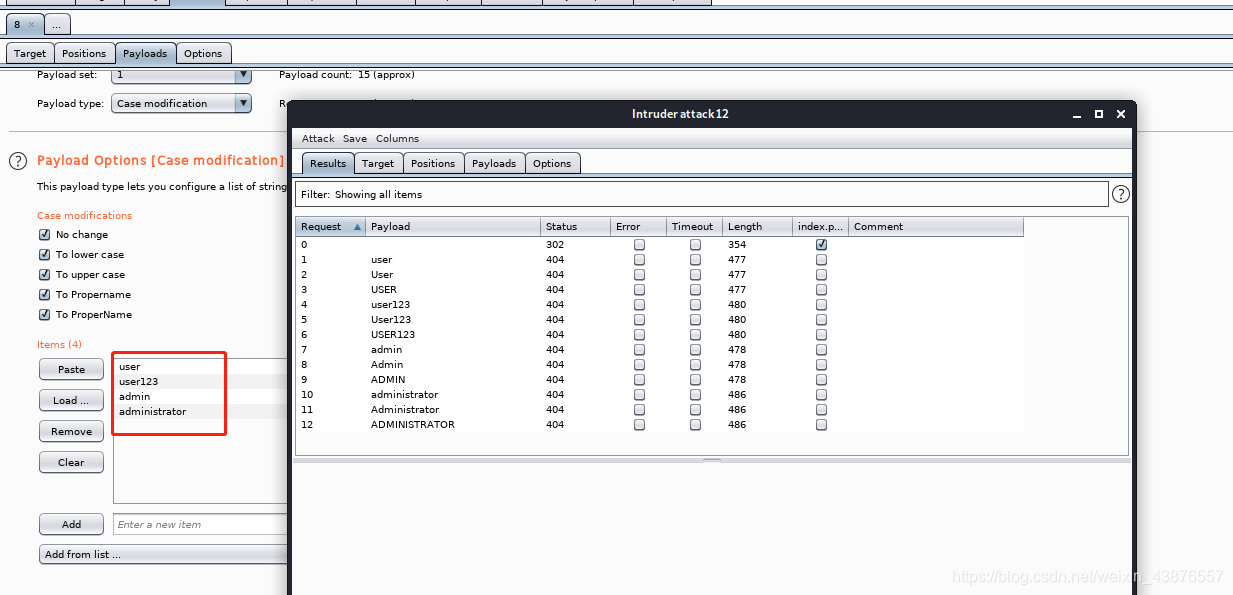

Case modification:会对payload每个单词大小写进行替换。

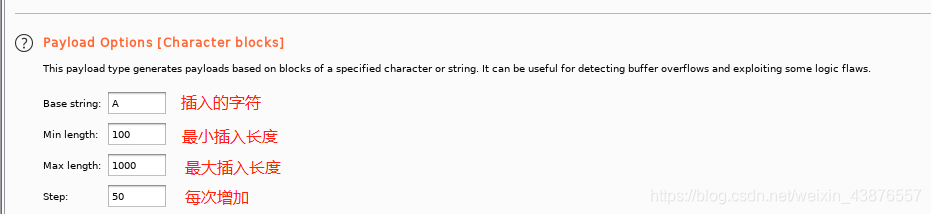

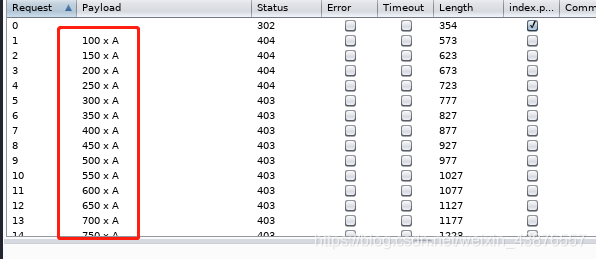

Character block:如下,先插100个A,下一次插150个A,最大1000个A。

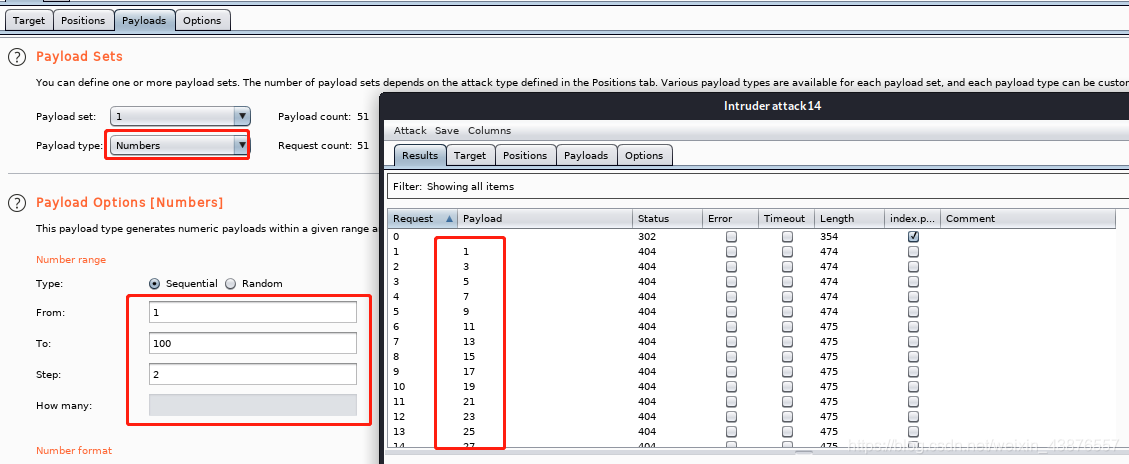

Number:数字,第一次试1,第二次试3,直到99

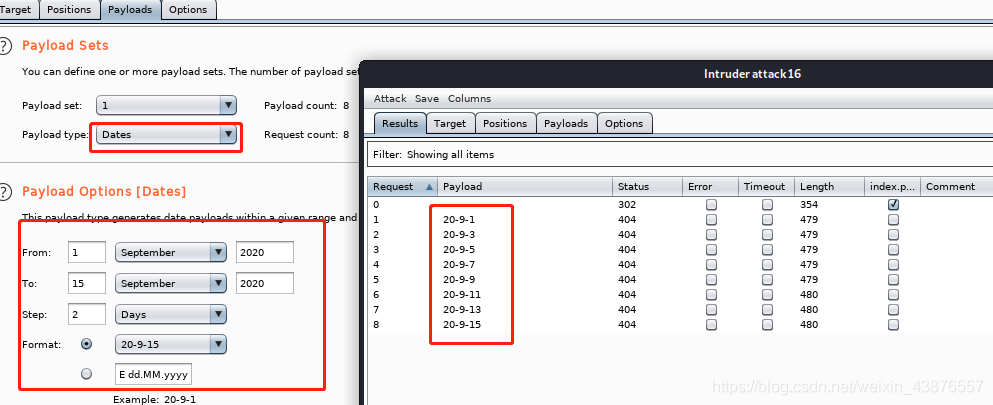

Date:日期

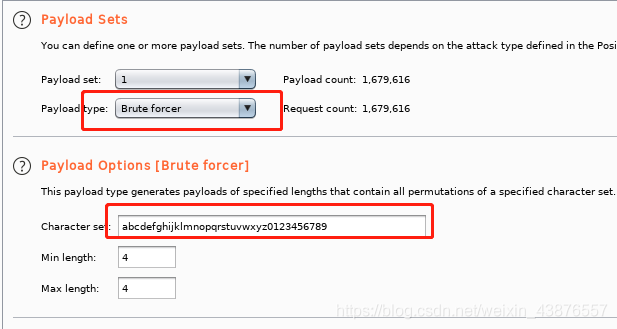

Brute forcer:指定字符串,burp会组合所有的4个字符的组合进行暴力破解:

在一串字符中随便挑4个字符的所有组合进行尝试暴力破解。

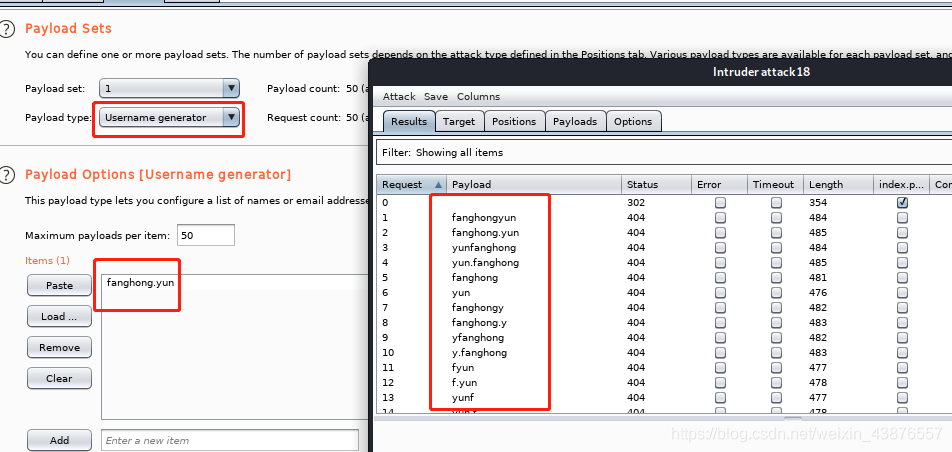

Username generator:username生成器,根据用户名进行变形,进行猜测密码等

Copy other payload:如果制定了多个位置,在第一个位置指定了payload,可以在第二个位置copy第一个位置的内容。

不过感觉最常用的还是场面说Intruder里使用的Simple list。

还可以使用burp自带的字典:

2.payload processing

对payload进行加工,如:

add prefix—添加前缀;

add suffix—添加后缀;

Match/replace—一旦匹配到了xxx就替换成XXX;

reverse substring—对字符进行反转;

Encode—编码;

Hash—Hash计算

2192

2192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?