1. 2Warm-General Skills

直接将十进制转化为二进制

picoCTF{101010}

2. Insp3ct0r-Web Exploitation

https://2019shell1.picoctf.com/problem/63975/

点击链接看到如下页面

点击What没有变化,点击How出现如下页面

说明是分别从HTML,CSS,JavaScript中找flag

右键查看源代码可见三分之一的HTML部分flag

再点击mycss.css有

点击myjs.js有

三部分flag整合在一起即为完整flag

3. Lets Warm Up-General Skills

0x70即十六进制70,转化为ASCII码为p,故picoCTF{p}

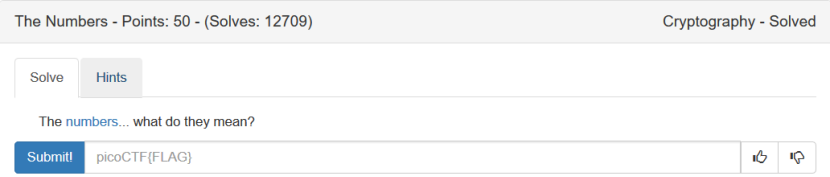

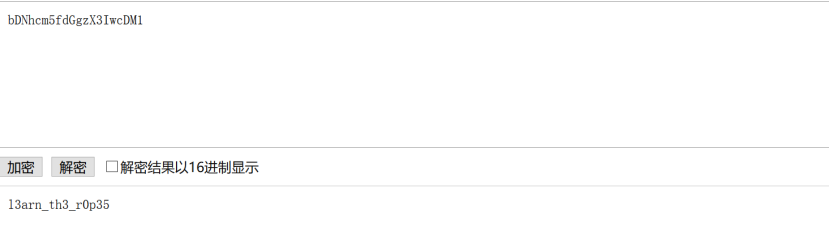

4. The Numbers-Cryptography

点击numbers得到图片文件

看上去是要解码的亚子,搜了一些常见的解码形式,插文https://www.cnblogs.com/mq0036/p/6544055.html。这一题全部都是数字,在线工具试一下,啥也出不来...后来看看这个格式,emmmmm,好像是picoCTF{}鸭,于是数自己就代表几号字母.......

于是提交答案picoCTF{THENUMBERSMASON},提交后发现不对?!

试了好多好多好多遍...点开Hint,原来这一题的flag格式不一样啊哈

5. Warmed Up-General Skills

过!picoCTF{61}

6. unzip-Forensics

点击file下载后得到图片文件

即flag,这一题的本意是看我能不能解压这个文件结果电脑自动就给解压了....

7. Bases-General Skills

题目暗示很明显了,就是bases编码

所以就在线工具转化,base64解码

8. First Grep-General Skills

下载文件后打开即得flag

picoCTF{grep_is_good_to_find_things_887251c6}

9.Resources-General Skills

这一题就是指示了解网站的,下拉即可看见flag

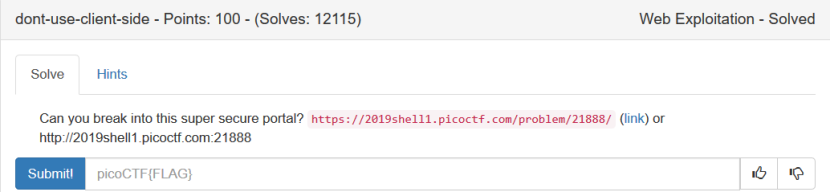

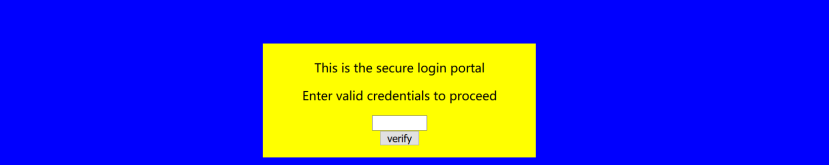

10. dont-use-client-side-Web Exploitation

https://2019shell1.picoctf.com/problem/21888/

点击Link有,是一个登陆界面,我们就要弄清楚什么时候密码正确

查看源码有

点开index.html有

按照截取顺序把flag可拼凑出来

picoCTF{no_clients_plz_5 6a8eb}

11. where are the robots-Web Exploitation

https://2019shell1.picoctf.com/problem/4159/

和robots协议有关,于是访问robots.txt有

不让访问某个网址,那就访问看看

得flag

777

777

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?