1. High

1)源码分析

<?php

if (isset($_POST['btnSign'])) { // 判断是否点击了名为"btnSign"的按钮

// 获取输入值

$message = trim($_POST['mtxMessage']);

$name = trim($_POST['txtName']);

// 清理并转义$message输入

$message = strip_tags(addslashes($message)); // 去除HTML标签并添加反斜杠

$message = mysql_real_escape_string($message); // 转义特殊字符

$message = htmlspecialchars($message); // 转义HTML特殊字符

// 清理$name输入

$name = preg_replace('/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $name); // 使用正则表达式替换掉包含有<script>的内容

// 更新数据库

$query = "INSERT INTO guestbook (comment, name) VALUES ('$message', '$name')"; // 构建SQL插入语句

$result = mysql_query($query) or die('<pre>' . mysql_error() . '</pre>'); // 执行插入操作,并将结果存储在$result变量中

// mysql_close(); 注释掉的关闭数据库连接的代码

}

?>

该内容包含了PHP代码。对代码进行分析解释:

首先判断是否有$_POST['btnSign']参数,即判断是否点击了名为"btnSign"的按钮。

如果点击了按钮,则获取$_POST['mtxMessage']和$_POST['txtName']的值。

对$message和$name进行去除首尾空格的操作。

对$message进行处理:去除HTML标签,添加反斜杠,转义特殊字符,防止SQL注入。

对$name进行处理:使用正则表达式替换掉包含有<script>的内容,防止XSS攻击。

构建SQL插入语句,将处理后的$message和$name插入到数据库的guestbook表中的comment和name字段。

执行插入操作,并将结果存储在$result变量中。

如果插入操作失败,则输出错误信息。

最后的mysql_close()函数是注释掉的,可能是因为没有连接数据库的代码。

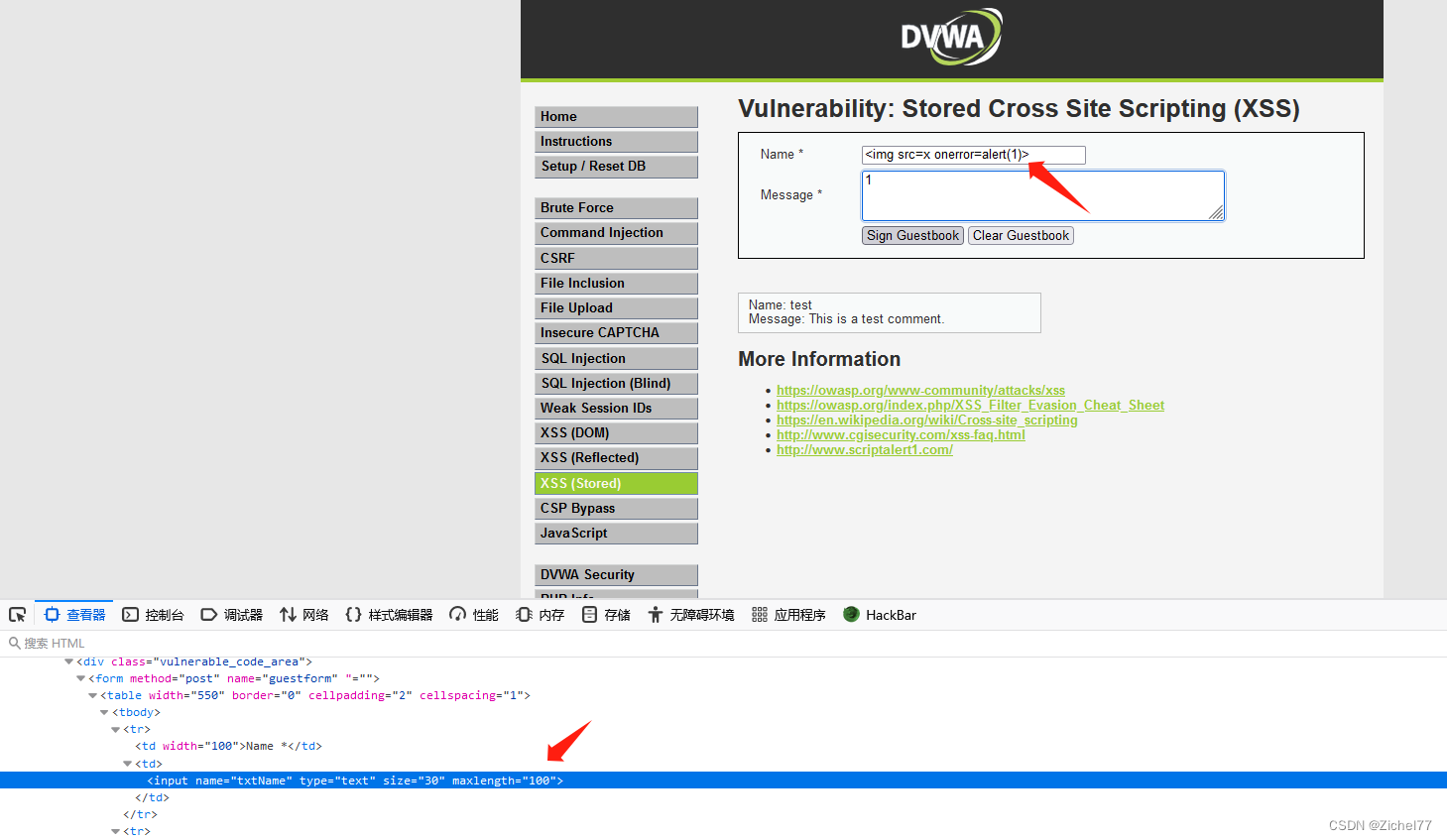

2)实操

同DVWA靶机中High等级下的反射型XSS类似,都用到了preg_replace()函数,它彻底的过滤了,不能绕过,同时针对于message模块,也有相当强大的过滤策略,message不存在存储型XSS漏洞

所以修改name字段的长度限制,使用其他标签,比如 ,img调用图片,src所描述路径不存在,会导致onerror执行,从而时alert(1)函数触发,回显1

2. Impossible

impossible就相当于给Name字段做了一个修复,和Message加上相同的防护即可

在impossible等级下,针对于message与name模块都使用 stripslashes()、mysql_real_escape_string()、以及htmlspecialchars()函数

这给我们对于防范存储型XSS提供一个范例

<?php

if( isset( $_POST[ 'btnSign' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$message = trim( $_POST[ 'mtxMessage' ] );

$name = trim( $_POST[ 'txtName' ] );

// Sanitize message input

$message = stripslashes( $message );

$message = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $message ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$message = htmlspecialchars( $message );

// Sanitize name input

$name = stripslashes( $name );

$name = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $name ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$name = htmlspecialchars( $name );

// Update database

$data = $db->prepare( 'INSERT INTO guestbook ( comment, name ) VALUES ( :message, :name );' );

$data->bindParam( ':message', $message, PDO::PARAM_STR );

$data->bindParam( ':name', $name, PDO::PARAM_STR );

$data->execute();

}

// Generate Anti-CSRF token

generateSessionToken();

?>

文章详细分析了一段PHP代码,涉及源码中的输入验证、SQL注入防止、XSS攻击防御,特别是展示了如何使用stripslashes、mysqli_real_escape_string和htmlspecialchars进行安全处理。实操部分强调了在High和Impossible等级下对存储型XSS的防范策略。

文章详细分析了一段PHP代码,涉及源码中的输入验证、SQL注入防止、XSS攻击防御,特别是展示了如何使用stripslashes、mysqli_real_escape_string和htmlspecialchars进行安全处理。实操部分强调了在High和Impossible等级下对存储型XSS的防范策略。

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?