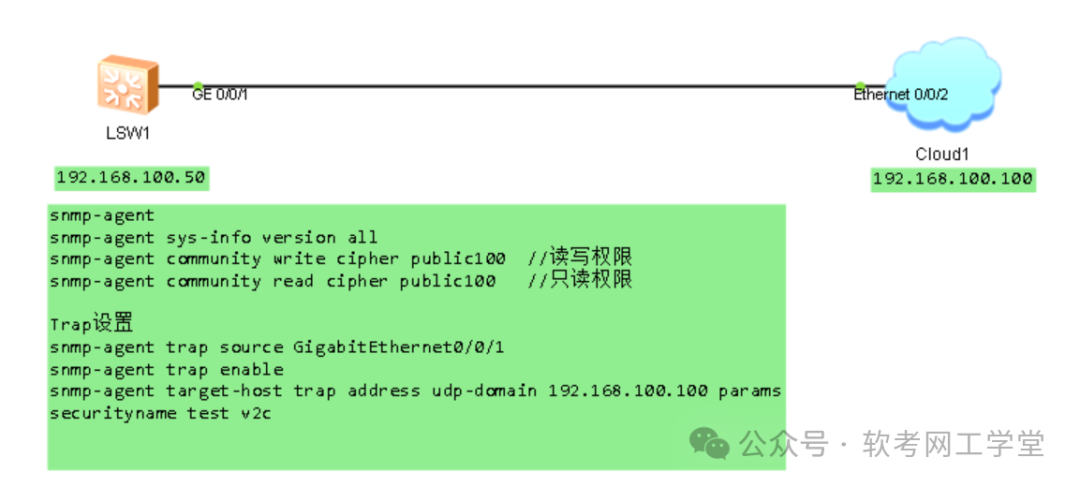

一:实验拓扑

所需软件:

(1)MIBBroswer软件或者自己搭建Zabbix。

(2)ENSP模拟器

ENSP配置一台交换机配置IP地址并能与本机互通(网上找文章配置即可),具体配置如下图所示:

交换机作为Agent端:IP地址为192.168.100.50

本机作为NMS端:IP地址为192.168.100.100

结合IP地址查看后续文章数据包的交互信息。

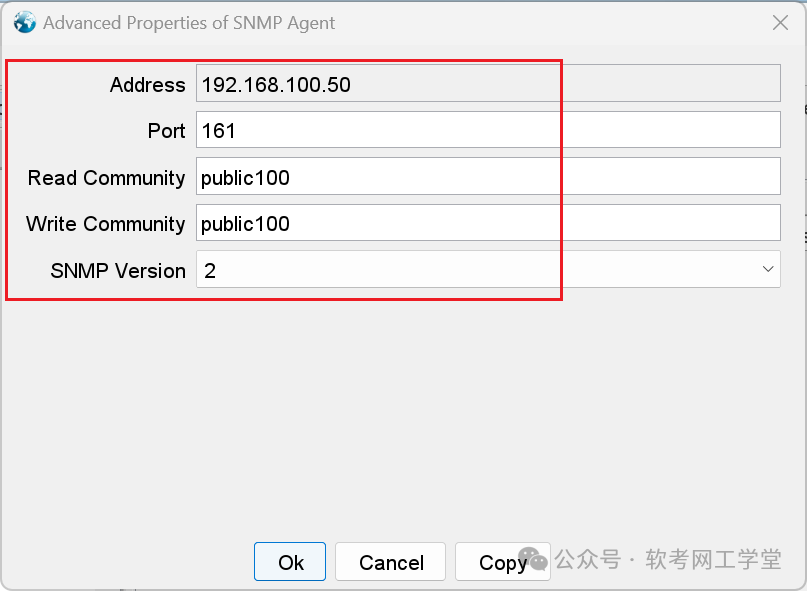

MIB浏览器配置交换机的IP、SNMP版本及团体字:

二:Get报文解析

Get-Request报文:

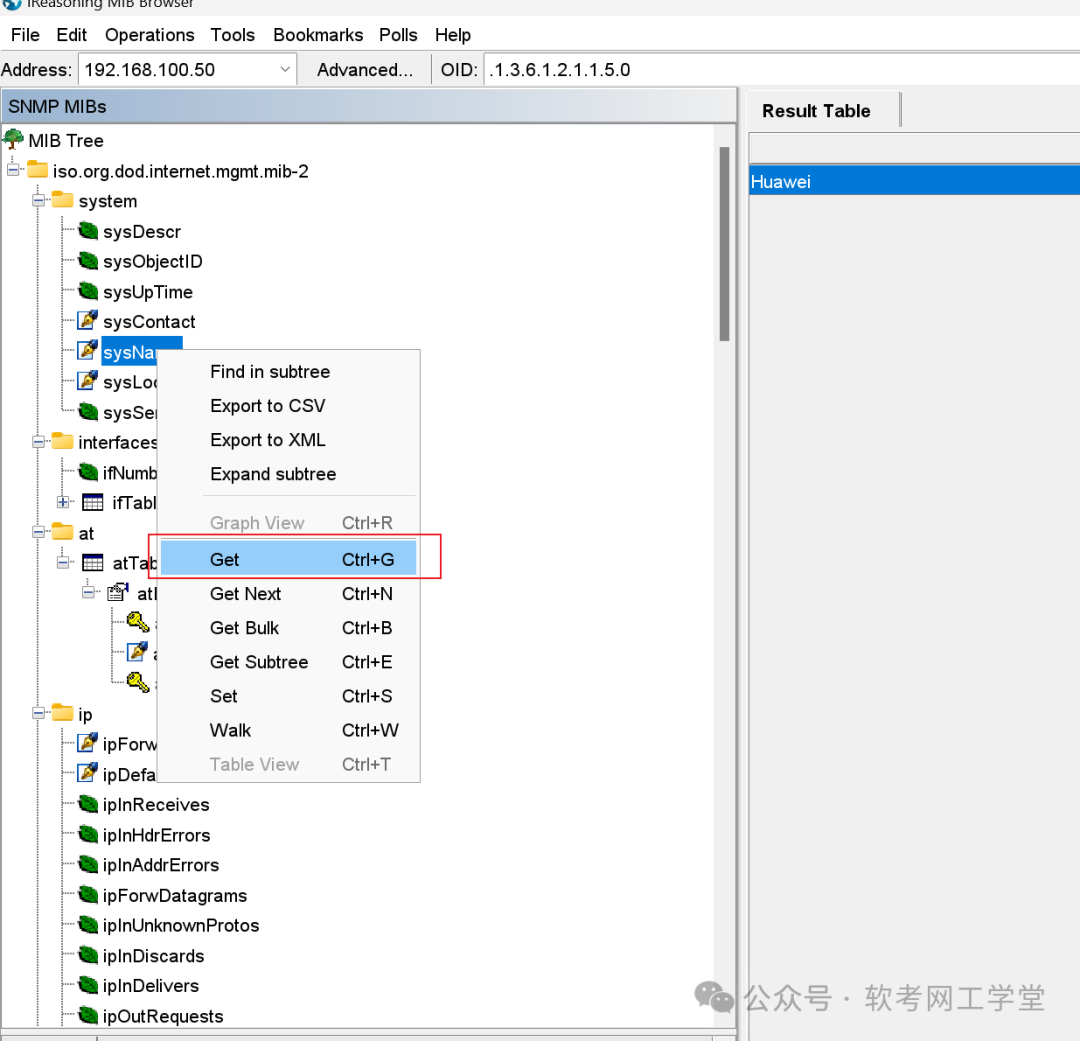

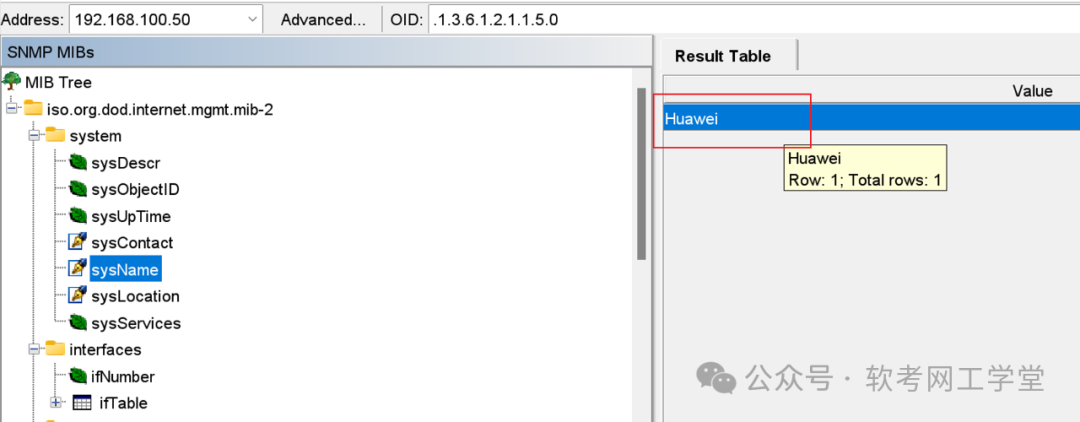

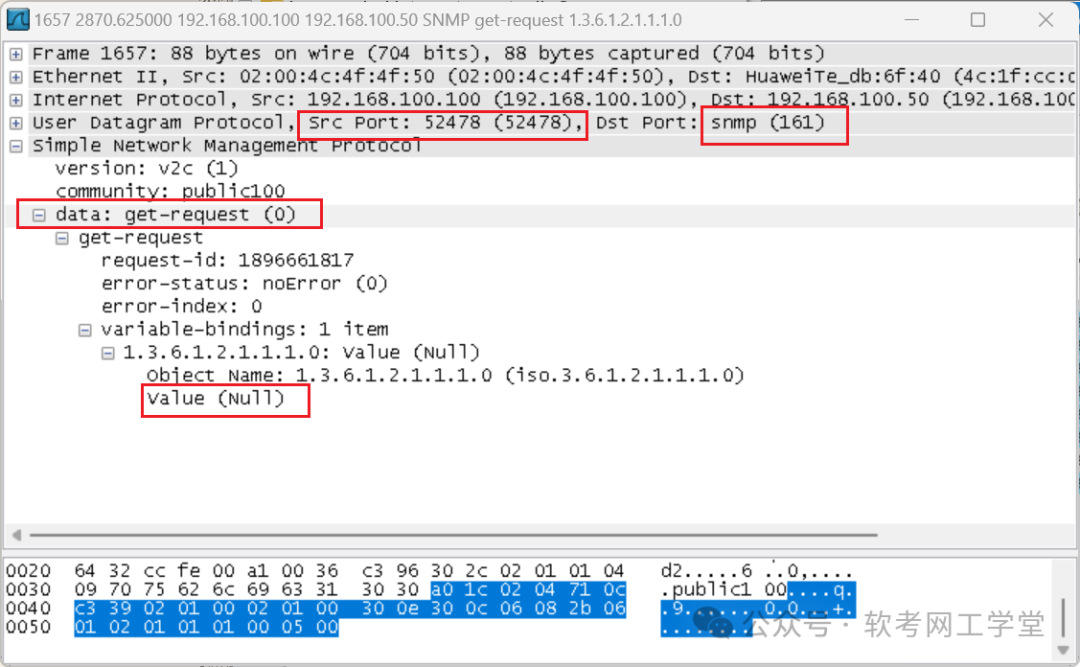

在MIB浏览器上找到sysname字段进行GET,得到的配置信息是Huawei

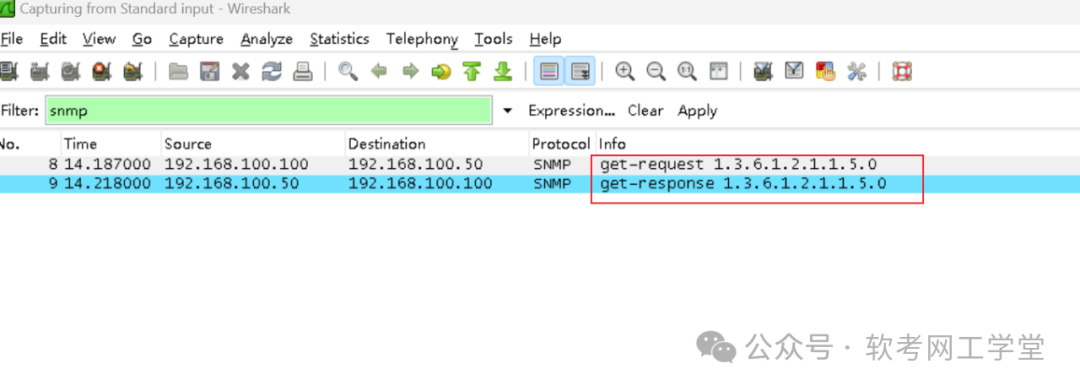

在ENSP上抓包可以看到Get-Request报文和Get-Response报文

展开Get-Request报文可以看到源端口是随机端口,目的端口是161,value值是空

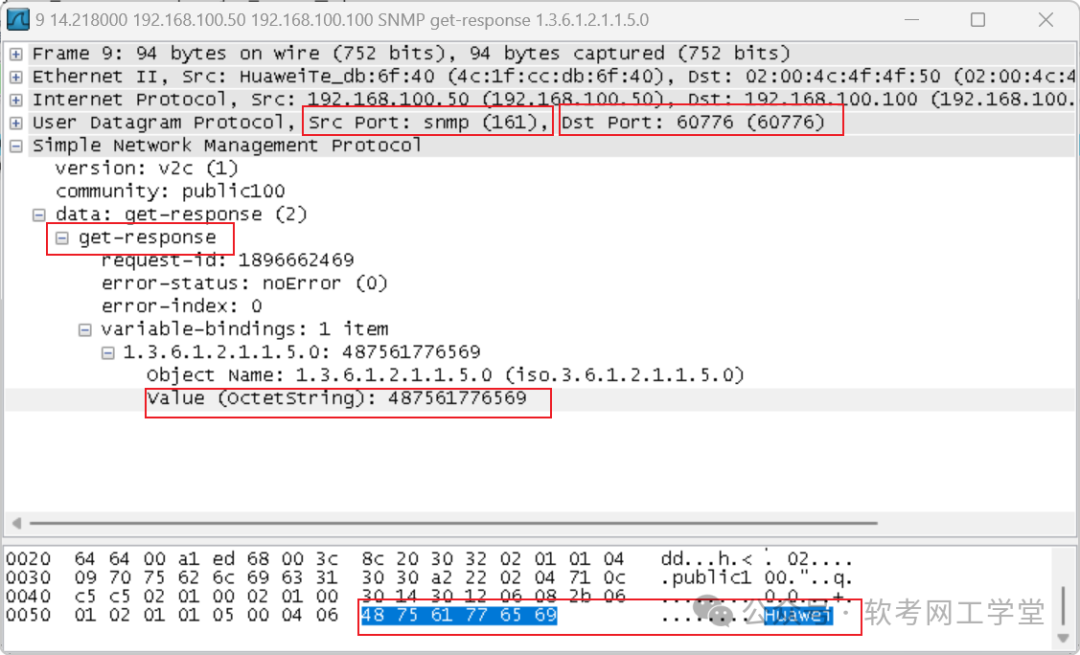

交换机使用Get-Response报文进行回应,value值是Huawei,与MIB浏览器获取到的值一致。

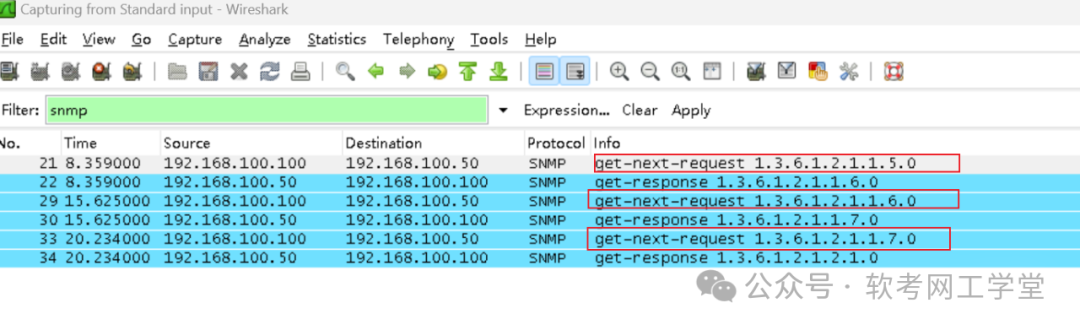

Get-Next-Request报文:

Get-Next-Request报文是连续的进行Get,抓包可以看到对OID逐一进行GET。

关于wireshark抓包学习推荐这两本书,学会wireshark使用可以增强对协议理解和故障分析能力。

三:Set报文解析

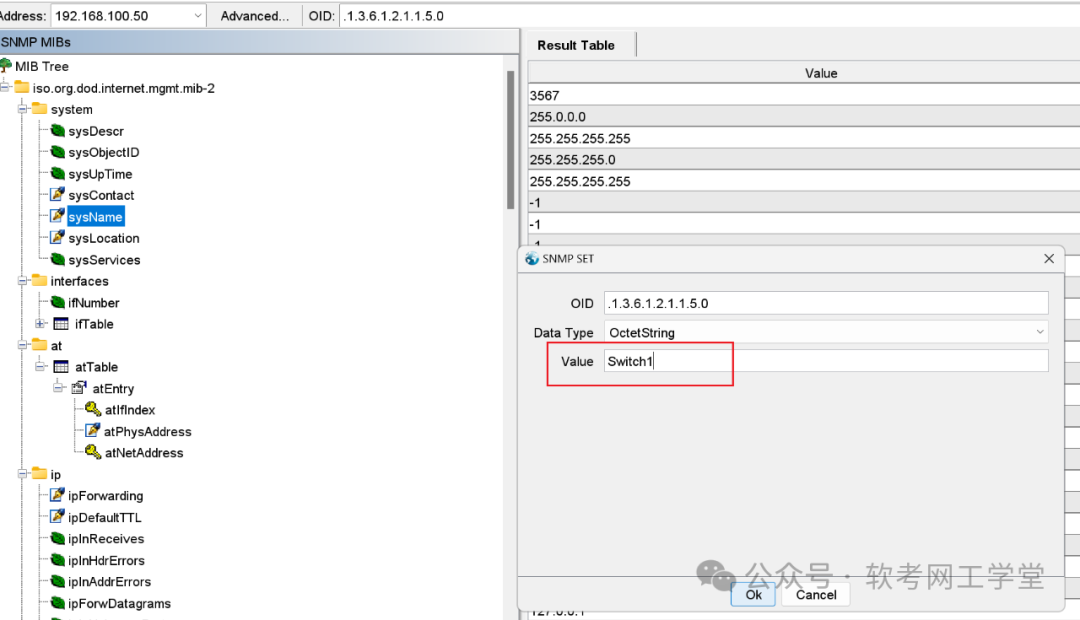

在MIB浏览器上对交换机sysname进行配置,改为Switch1。

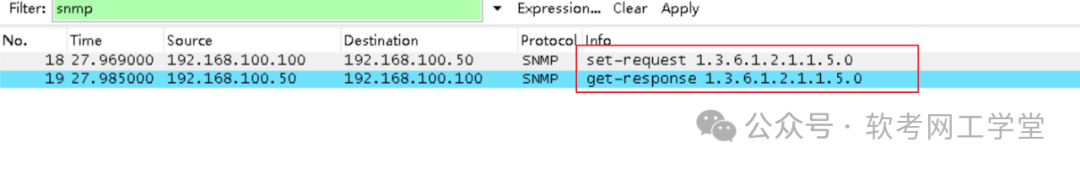

在交换机上抓包可以看到Set-Request报文和Get-Response回应报文:

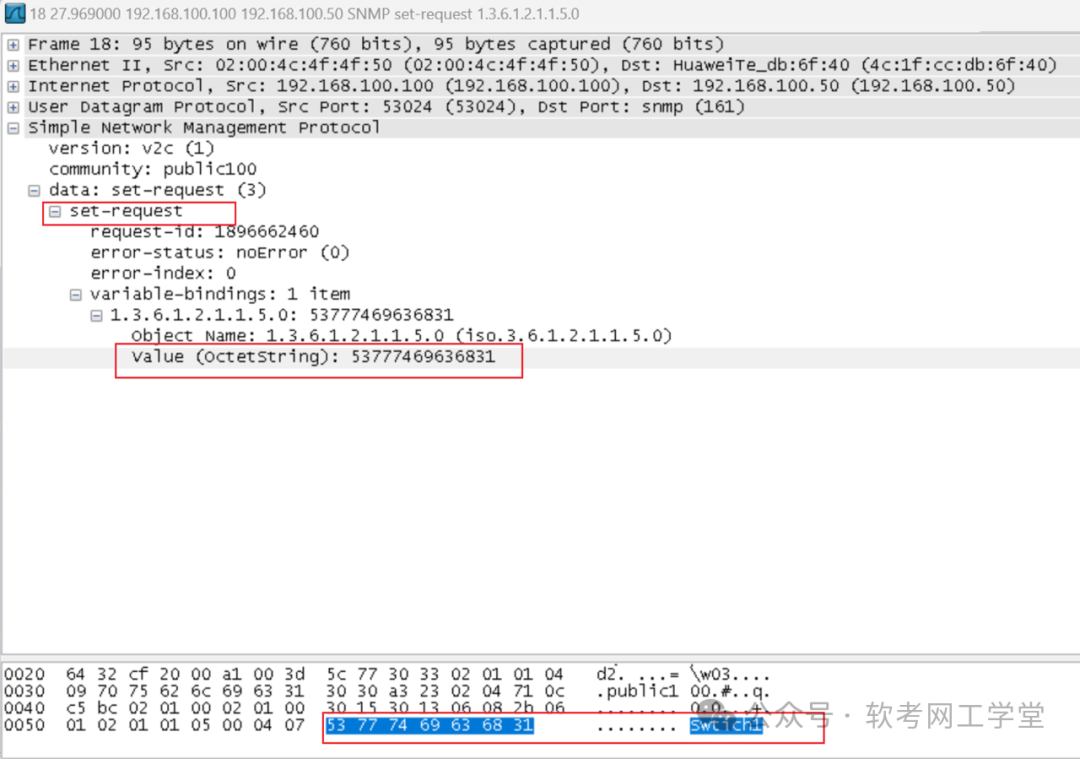

展开Set-Request报文可以看到Value值是Switch1:

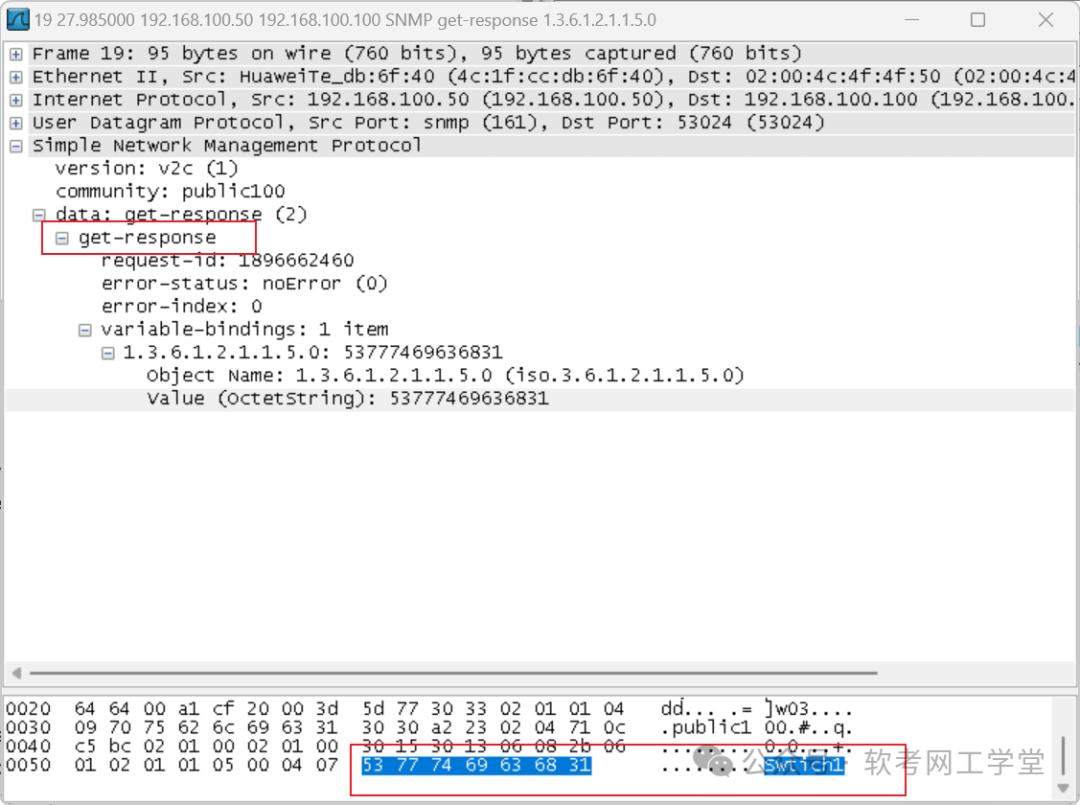

Get-Response回应报文确认了这个值,并且在交换机上可以看到名称已经变成了Switch1:

交换机sysname已变为Switch1

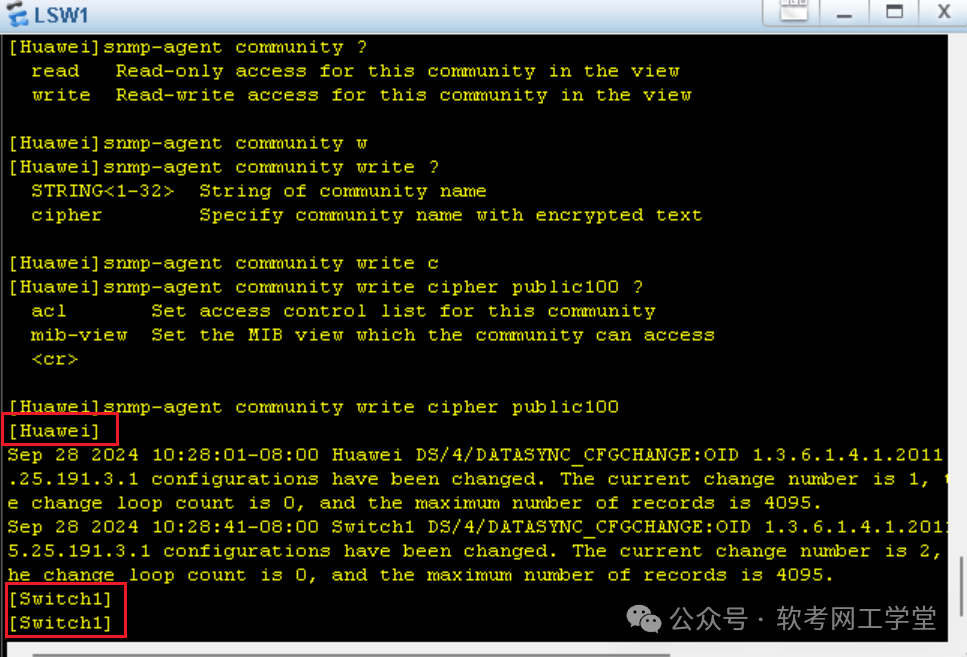

四:Trap报文解析

在交换机上关闭接口产生告警:

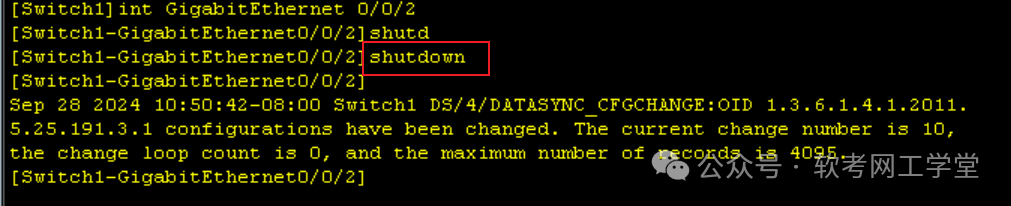

可以看到交换机向MIB浏览器发送Trap报文,源端口为随机端口,目的端口162:

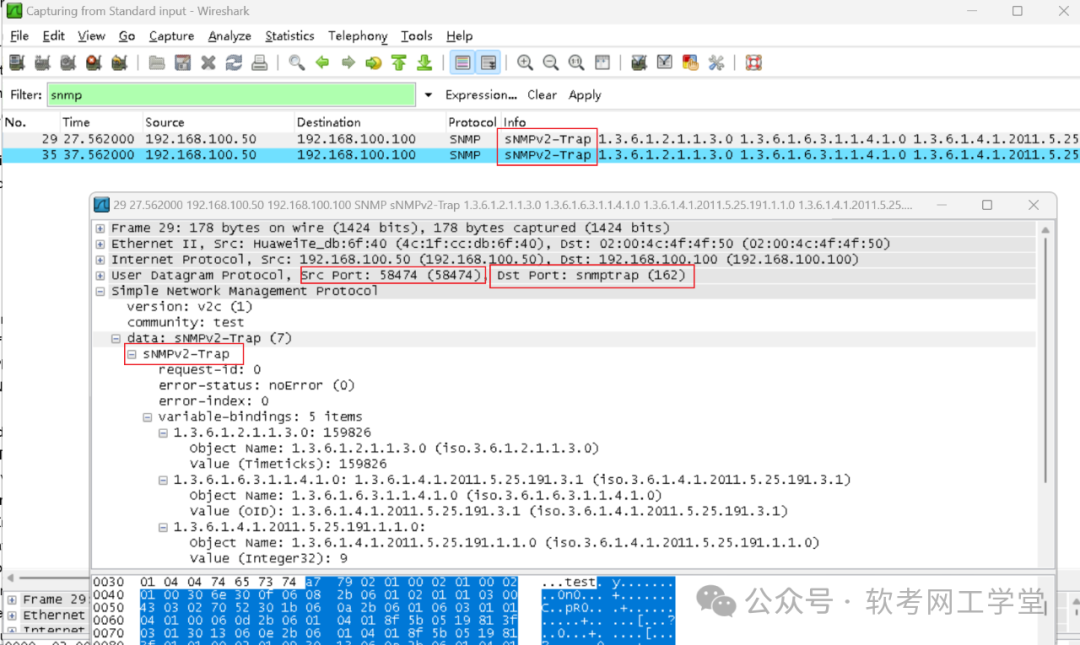

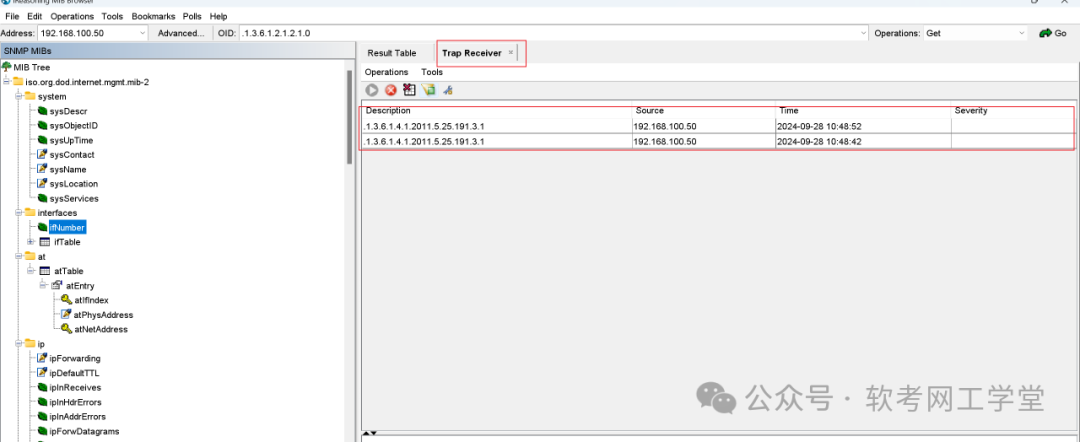

在MIB浏览器上已收到Trap信息:

五:实验总结:

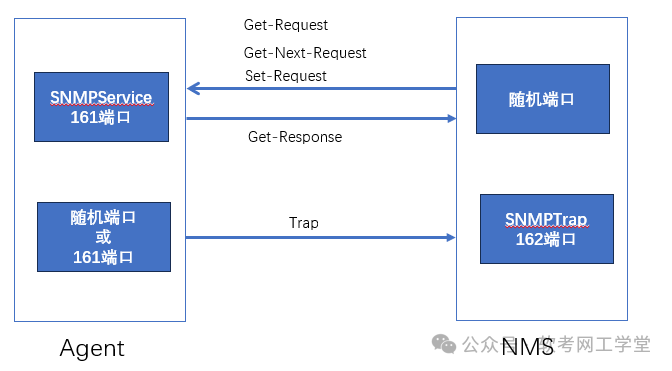

通过实验抓包可以直观了解SNMP五个主要报文的交互及交互端口信息,配合这个图综合记。

1471

1471

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?