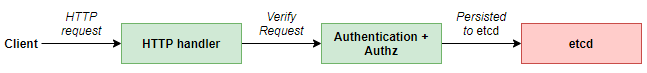

**Kubernetes 控制平面由几个组件组成。其中一个组件是 kube-apiserver,简单的 API server。**它公开了一个 REST 端点,用户、集群组件以及客户端应用程序可以通过该端点与集群进行通信。总的来说,它会进行以下操作:

-

从客户端应用程序(如 kubectl)接收标准 HTTP 请求。

-

验证传入请求并应用授权策略。

-

在成功的身份验证中,它能根据端点对象(Pod、Deployments、Namespace 等)和 http 动作(Create、Put、Get、Delete 等)执行操作。

-

对 etcd 数据存储进行更改以保存数据。

-

操作完成,它就向客户端发送响应。

现在让我们考虑这样一种情况:**在请求经过身份验证后,但在对 etcd 数据存储进行任何更改之前,我们需要拦截该请求。**例如: -

拦截客户端发送的请求。

-

解析请求并执行操作。

-

根据请求的结果,决定对 etcd 进行更改还是拒绝对 etcd 进行更改。

Kubernetes 准入控制器就是用于这种情况的插件。在代码层面,准入控制器逻辑与 API server 逻辑解耦,这样用户就可以开发自定义拦截器(custom interceptor),无论何时对象被创建、更新或从 etcd 中删除,都可以调用该拦截器。

有了准入控制器,从任意来源到 API server 的请求流将如下所示:

官方文档地址:https://kubernetes.io/blog/2019/03/21/a-guide-to-kubernetes-admission-controllers/

根据准入控制器执行的操作类型,它可以分为 3 种类型:

-

Mutating(变更)

-

Validating(验证)

-

Both(两者都有)

**Mutating:**这种控制器可以解析请求,并在请求向下发送之前对请求进行更改(变更请求)。

示例:AlwaysPullImages

**Validating:**这种控制器可以解析请求并根据特定数据进行验证。

示例:NamespaceExists

**Both:**这种控制器可以执行变更和验证两种操作。

示例:CertificateSigning

有关这些控制器更多信息,查看官方文档:https://kubernetes.io/docs/reference/access-authn-authz/admission-controllers/#what-does-each-admission-controller-do

准入控制器过程包括按顺序执行的2个阶段:

-

Mutating(变更)阶段(先执行)

-

Validation (验证)阶段(变更阶段后执行)

Kubernetes 集群已经在使用准入控制器来执行许多任务。

Kubernetes 附带的准入控制器列表:https://kubernetes.io/docs/reference/access-authn-authz/admission-controllers/#what-does-each-admission-controller-do

通过该列表,我们可以发现大多数操作,如 AlwaysPullImages、DefaultStorageClass、PodSecurityPolicy 等,实际上都是由不同的准入控制器执行的。

如何启用或禁用准入控制器?

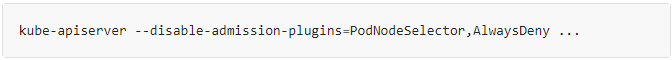

要启用准入控制器,我们必须在启动 kube-apiserver 时,将以逗号分隔的准入控制器插件名称列表传递给 --enable-ading-plugins。对于默认插件,命令如下所示:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MjhTEzcF-1612407754418)(/img/bVcOvGA)]](https://img-blog.csdnimg.cn/20210204110403308.png)

要禁用准入控制器插件,可以将插件名称列表传递给 --disable-admission-plugins。它将覆盖默认启用的插件列表。

默认准入控制器

-

NamespaceLifecycle

-

LimitRanger

-

ServiceAccount

-

TaintNodesByCondition

-

Priority

-

DefaultTolerationSeconds

-

DefaultStorageClass

-

StorageObjectInUseProtection

-

PersistentVolumeClaimResize

-

RuntimeClass

-

CertificateApproval

-

CertificateSigning

-

CertificateSubjectRestriction

-

DefaultIngressClass

-

MutatingAdmissionWebhook

-

ValidatingAdmissionWebhook

-

ResourceQuota

为什么要使用准入控制器?

准入控制器能提供额外的安全和治理层,以帮助 Kubernetes 集群的用户使用。

执行策略:通过使用自定义准入控制器,我们可以验证请求并检查它是否包含特定的所需信息。例如,我们可以检查 Pod 是否设置了正确的标签。如果没有,那可以一起拒绝该请求。某些情况下,如果请求中缺少一些字段,我们也可以更改这些字段。例如,如果 Pod 没有设置资源限制,我们可以为 Pod 添加特定的资源限制。通过这样的方式,除非明确指定,集群中的所有 Pod 都将根据我们的要求设置资源限制。Limit Range 就是这种实现。

安全性:我们可以拒绝不遵循特定规范的请求。例如,没有一个 Pod 请求可以将安全网关设置为以 root 用户身份运行。

统一工作负载:通过更改请求并为用户未设置的规范设置默认值,我们可以确保集群上运行的工作负载是统一的,并遵循集群管理员定义的特定标准。这些就是我们开始使用 Kubernetes 准入控制器需要知道的所有理论。

原文链接:https://mp.weixin.qq.com/s/tjdhLbCmRFUcZanVmqN2vA

1163

1163

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?