一、服务

1.什么是服务

cs模型

c表示client

s表示server

vnc为例:

c----- Tigervnc viewer(客户端)

s----- vncserver(服务端)

定义:系统中运行的对于系统本身没有意义,但是对客户主机有重大意义的程序叫做服务性软件简称服务

2.用什么控制服务

系统初始化进程可以对服务进行相应的控制

3.当前系统的初始化进程是什么

systemd ##系统初始化进程

pstree ##显示系统中的进程树

注:systemd指的是系统初始化程序

4.进程控制命令

ssh ---------------------->sshd

client(客户端) server(服务端)

systemctl ##服务控制命令

systemctl status sshd ##查看服务状态,inactice(不可用),active(可用)

systemctl start sshd ##开启服务

systemctl stop sshd ##关闭服务

systemctl restart sshd ##重启服务

systemctl reload sshd ##重新加载服务配置(并不是适用于所有,比如网络,必须先关闭之后再开启)

systemctl enable sshd ##设定服务开机启动

systemctl disable sshd ##设定服务开机不启动

systemctl list-units ##列出已经开启服务当前状态

systemctl list-unit-files ##列出所有服务开机启动的状态 disable,enable,static(固定的) masked(锁定的)

systemctl list-dependencies ##列出服务的倚赖

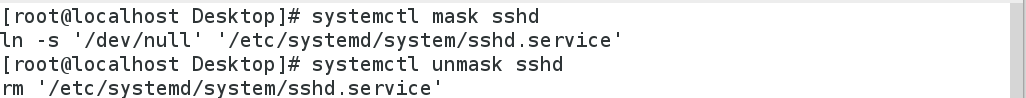

systemctl mask sshd ##将sshd服务锁定

systemctl unmask sshd ##将sshd服务解冻

systemctl set-default multi-user.targrt ##设定系统启动级别为多用户模式(无图形)

systemctl set-default graphical.target ##设定系统启动级别为图形模式

二、ssh服务

ssh是由客户端和服务端的软件组成的建立在应用层基础上的安全协议。利用ssh协议可以有效防止远程管理过程中的信息泄露问题。

客户端软件

sshd

构建环境(本文中):

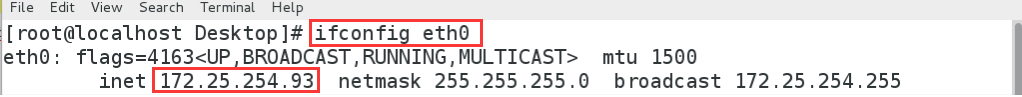

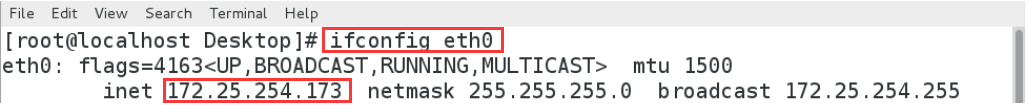

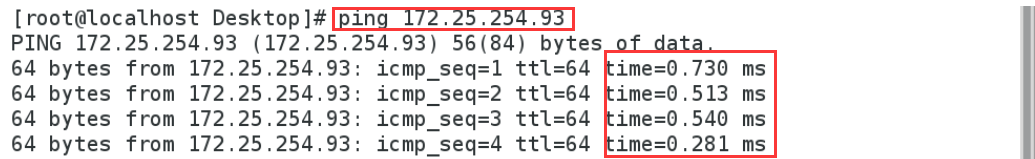

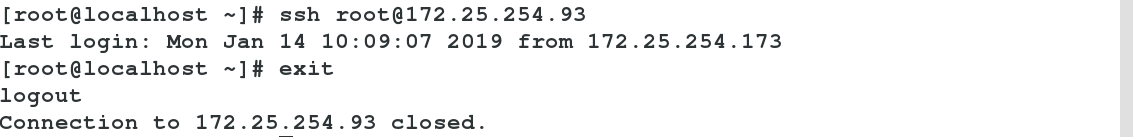

服务端:采用虚拟机server 172.25.254.93 客户端:采用虚拟机desktop 172.25.254.173

第一步:

将虚拟机desktop与虚拟机server重置

第二步:

配置ip

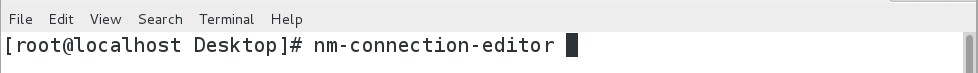

nm-connection-editor

连接前查看服务端和客户端ip

查看服务端与客户端网络是否连通

1.连接方式

ssh username@ip ##文本模式的连接

ssh -X username@ip ##可以在连接成功后开启图形

2.远程复制

scp file root@ip:dir ##上传

scp root@ip:file dir ##下载

3.登陆方式

从客户端来看,SSH提供两种级别的安全验证。

01)第一种级别(基于口令的安全验证)

第一次链接陌生主机是要建立认证文件,所以会询问是否建立,需要输入yes;在此基础上链接此台主机时,因为已经生成~/.ssh/know_hosts文见所以不需要再次输入yes,直接输入密码。

注意:此级别下所有传输的数据都会被加密,但是不能保证你正在连接的服务器就是你想连接的服务器。可能会有别的服务器在冒充真正的服务器。

02)第二种级别(基于密匙的安全验证即key认证) ##公钥与私钥之分,属非对称加密

需要依靠密匙,也就是你必须为自己创建一对密匙,并把公用密匙放在需要访问的服务器上。

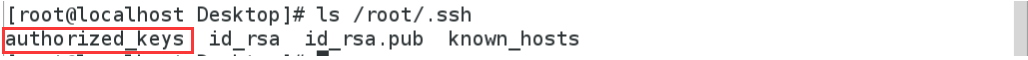

需要依靠密匙,也就是你必须为自己创建一对密匙,并把公用密匙放在需要访问的服务器上。如果你要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求用你的密匙进行安全验证。服务器收到请求之后,先在该服务器上你的主目录下寻找你的公用密匙,然后把它和你发送过来的公用密匙进行比较。如果两个密匙一致,服务器就用公用密匙加密“质询”(authorized_keys)并把它发送给客户端软件。客户端软件收到“质询”之后就可以用你的私人密匙解密再把它发送给服务器。

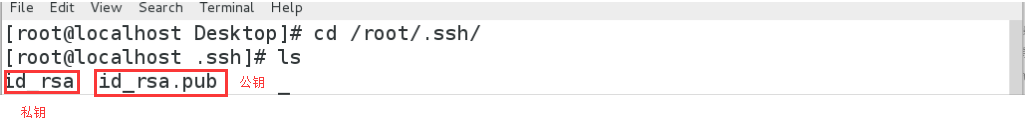

注意:(服务端和客户端均可生成密钥,只需要将id_rsa.pub这个锁(公钥)挂在远程主机上就可以)

构建纯净加密环境:

rm -rf /root/.ssh/ ##删除服务端的.ssh里的文件

服务端172.25.254.93环境下:

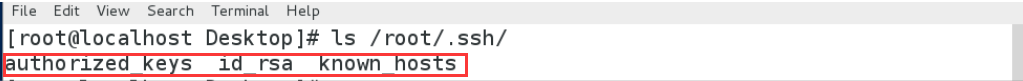

ssh-keygen ##远程主机上创建密钥,会在==/root/.ssh/==里生成公钥和私钥

ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.254.93 ##挂锁,进行加密

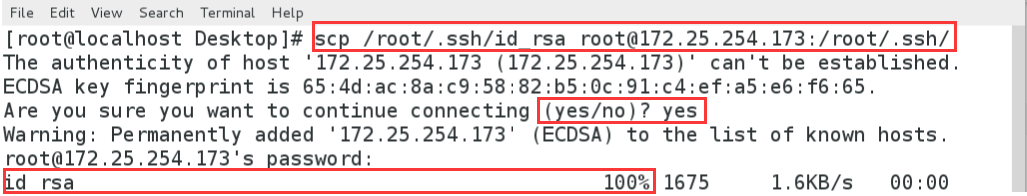

scp /root/.ssh/id_rsa root@172.25.254.173:/root/.ssh ##将钥匙发送给客户端,并且放在客户端的**/root/.ssh/**下

在客户端进行查看:

三、sshd的安全设定

/etc/ssh/sshd_config ##安全配置文件

78 PasswordAuthentication yes|no ##是否允许用户通过登陆系统的密码做sshd的认证

48 PermitRootLogin yes|no ##是否允许root用户通过sshd服务的认证

52 Allowusers student westos ##设定用户白名单,白名单出现默认不在名单中的用户不能使用sshd

53 Denyusers westos ##设定用户黑名单,黑名单出现默认不在名单中的用户可以使用sshd

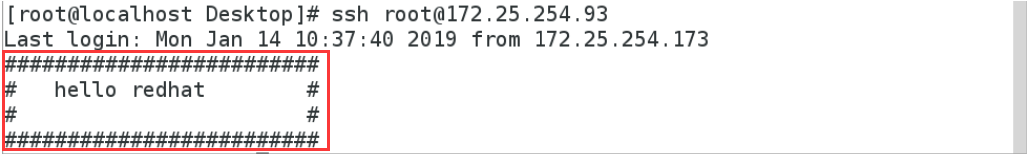

四、添加sshd登陆信息

vim /etc/motd ##文件内容就是登录后显示的信息

五、用户的登陆审计

1.w ##查看着呢个在使用当前系统的用户

w -f ##查看使用来源(主机名)

w -i ##显示ip

/run/utmp

2.last ##查看使用过并退出的用户信息

/var/log/wtmp

3.lastb ##试图登录但没成功的用户

/var/log/btmp

311

311

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?