DH密钥交换实现原理

假设Alice和Bob需要共享一个对称密码的密钥,然而双方之间的通信线路已经被窃听者窃听。这时,Alice和Bob可以通过下面的方法进行DH密钥交换,从而生成共享密钥。

1 Alice向Bob发送两个质数P和G

P必须是一个非常大的质数 ,而G则是一个和P相关的数,称为生成元。G可以是一个较小的数字。

P和G不需要保密 ,被窃听者获取了也没关系。

此外,P和G可以由Alice和Bob中的任意一方生成。

2 Alice生成一个随机数A

A是一个1~P-2之间的整数。这个数是一个只有Alice知道的秘密数字,没有必要告诉Bob,也不能让窃听者知道。

3 Bob生成一个随机数B

B是一个1~P-2之间的整数。这个数是一个只有Bob知道的秘密数字,没有必要告诉Alice,也不能让窃听者知道。

4 Alice将 G的A次方 mod P 这个数发送给Bob

这个数让窃听者知道也没关系。

5 Bob 将 G的B次方 mod P 这个数发送给Alice

这个数让窃听者知道也没关系。

6 Alice用Bob发过来的数计算A次方并求 mod P

7 Bob用Alice发过来的数计算B次方并求 mod P

于是Alice和Bob就计算出相等的共享密钥了。

代码实现client/server端交互

创建TCP连接时,主动发起连接的叫客户端,被动响应连接的叫服务器

服务端:

import socket

s=socket.socket()

host=socket.gethostname()

port=8000

s.bind((host,port))

s.listen(5)

while True:

c,addr=s.accept()

print'got connection from',addr

data='thank you for connecting'

c.send(data.encode())

c.close()

客户端:

import socket

s=socket.socket()

host=socket.gethostname()

port=8000

s.connect((host,port))

print(s.recv(1024).decode())

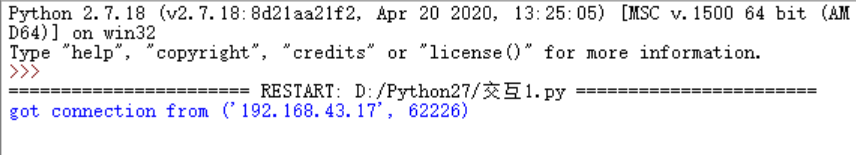

服务端运行结果如下:

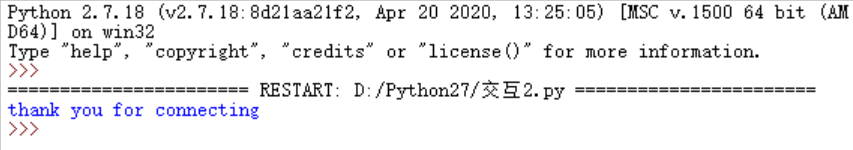

客户端运行结果如下:

通过DH密钥交换进行DES 密钥传输,之后利用DES加密进行数据传输

我的想法是用DH密钥交换生成一个两方都可以知道的64位密钥,之后再通过DES加密算法进行数据传输:

一、实现DH密钥交换

import random

import math

def isprime() :

#判断是否素数,直至输入为素数为止

count = 1

while count:

n = int(input("输入一个质数(p):"))

for i in range(2, n):

if n % i == 0:

print("%d不是一个质数!" % n)

break

else:

return n

def get_generator( p):

#获取一个原根

#素数必存在至少一个原根

#g^(p-1) = 1 (mod p)当且仅当指数为p-1的时候成立

a=2

while 1:

if a**(p-1) % p == 1:

num = 2

mark = 0

while num < p-1:

if a**num % p == 1:

mark = 1

num += 1

if mark == 0:

return a

a += 1

def get_cal(a, p, rand):

#获得计算数

cal = (a**rand) % p

return cal

def get_key(cal_A,cal_B,p):

#获得密钥

key = (cal_B ** cal_A ) % p

return key

def Is_sameKey(S_a, S_b):

#判断密钥是否相同

if S_a == S_b:

print("A所得的密钥与B相同")

else:

print("A所得的密钥与B不相同")

if __name__ == "__main__":

p = isprime()

a = get_generator(p)

print("p的一个原根为%d"%a)

rand_A = random.randint(0, p-1)

cal_A = get_cal(a, p, rand_A)

print("A随机数%d得到的计算数为%d" % (rand_A, cal_A))

rand_B = random.randint(0, p-1)

cal_B = get_cal(a, p, rand_B)

print("B随机数%d得到的计算数为%d" % (rand_B, cal_B))

S_a = get_key(rand_A, cal_B, p)

print("A的密钥为%d" % S_a)

S_b = get_key(rand_B, cal_A, p)

print("B的密钥为%d" % S_b)

Is_sameKey(S_a, S_b)

输入一个素数查看结果

输入一个非素数

算法成立

二、利用DES加密进行数据传输

#IP置换表

IP_table=[58, 50, 42, 34, 26, 18, 10, 2,

60, 52, 44, 36, 28, 20, 12, 4,

62, 54, 46, 38, 30, 22, 14, 6,

64, 56, 48, 40, 32, 24, 16, 8,

57, 49, 41, 33, 25, 17, 9, 1,

59, 51, 43, 35, 27, 19, 11, 3,

61, 53, 45, 37, 29, 21, 13, 5,

63, 55, 47, 39, 31, 23, 15, 7 ]

#逆IP置换表

_IP_table=[40, 8, 48, 16, 56, 24, 64, 32,

39, 7, 47, 15, 55, 23, 63, 31,

38, 6, 46, 14, 54, 22, 62, 30,

37, 5, 45, 13, 53, 21, 61, 29,

36, 4, 44, 12, 52, 20, 60, 28,

35, 3, 43, 11, 51, 19, 59, 27,

34, 2, 42, 10, 50, 18, 58, 26,

33, 1, 41, 9, 49, 17, 57, 25 ]

#S盒中的S1盒

S1=[14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,

15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,

1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,

12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13]

#S盒中的S2盒

S2=[15

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1873

1873

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?