SET-UID程序漏洞

何为SET-UID?

SET-UID是Linux中的一个重要安全机制,比如用户甲拥有root权限,甲拥有一个可执行文件a(注意一个文件的权限有r-可读,w-可写,x-可执行,s-特殊权限,即set-uid),用户乙执行这个文件a即可获得甲的root权限,所以这个set-uid其实是很危险的。

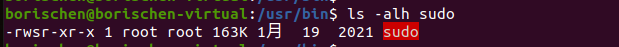

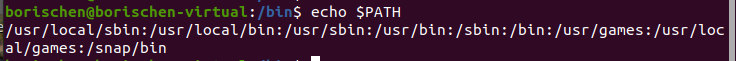

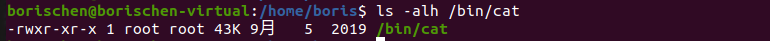

来查看一下经典的sudo文件(/usr/bin是系统存放程序的目录)

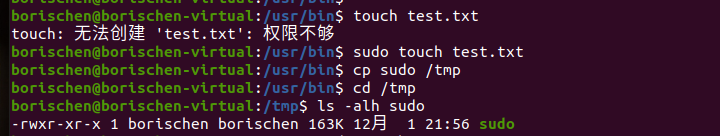

可以看到这个文件所有者和所属组都是root,注意这里就有个s。现在将这个文件复制到/tmp(用户存放临时文件的目录)下,来比较比较

可以发现复制后权限发生了变化,已经不再拥有root权限,s也变为了x。(注:就算你使用cp命令时提了权也是一样的结果)

bash和zsh不同

bash和zsh都是交互式shell,一般来说bash是自带的,如果要下载zsh可以

sudo apt-get update

sudo apt install zsh

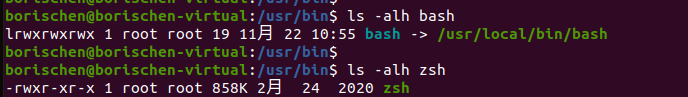

zsh会下载到/usr/bin下,让我们来看看bash和zsh的不同

可以看到都是set-uid程序,注意这里我的bash连接到了/usr/local/bin/bash那是因为我换过bash的版本替代了原来的bash,这里不用深究。现在将bash和zsh都赋值到/tmp下,注意这些操作在root下进行,然后比较。

注意这里要chmod u+s改变权限,使其变为set-uid程序,可以看到zsh可以获取到root权限,而bash不能,Why?

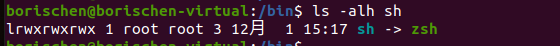

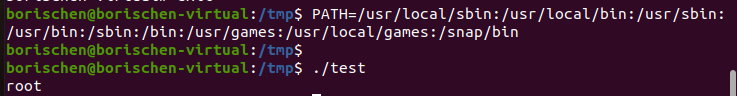

因为bash对set-uid程序有保护机制,而zsh没有,所以往后的实验我们将采用zsh,但一般默认的是bash即shell链接的是bash,所以我们要重新链接,将sh链接为bash

sudo su

cd /bin

rm sh

ln -s zsh sh

记得查看是否链接成功

这样就链接成功了。可以进行后续实验。

注意环境变量

如果在windows环境下用过C语言windows编程都知道system函数,需要引入头文件#include<windows.h>,然后使用system(const char* cmd),比如system(“shutdown -s -t 2”)。运行后是两秒关机,Linux平台下也一样,也可以使用system(char* cmd),/bin/sh执行shell程序,shell程序执行cmd命令。

在Set-uid程序中调用system函数很危险,因为shell程序行为可以被环境变量影响,而这个环境变量可以被用户所影响,比如:

这是我们本来的环境变量,请记录下这个环境变量,便于后面的实验。我们改变了环境变量后需要改回原来的环境变量。

在本来的环境变量下是可以使用系统命令的,可是改变了环境变量系统命令无法使用,但是这确实是普通用户可以做到的。

现在来实验一下set-uid程序中使用system函数的危害,首先在/tmp文件夹下写入程序

#include<stdio.h>

int main(){

system("whoami");

return 0;

}

现在将/bin/sh复制到/tmp下命令为whoami(注意这个名字要与你的cmd命令相同)。

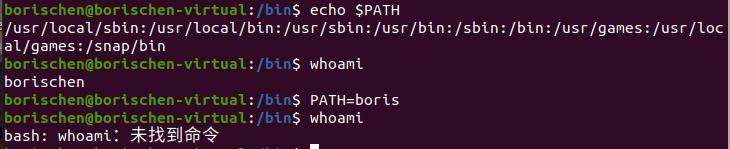

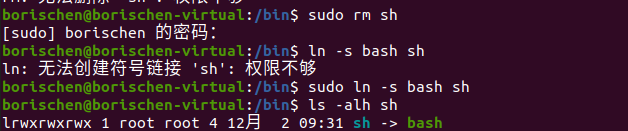

现在这个test已经变为了set-uid程序,现在来改变环境变量然后执行。

改变了环境变量后执行这个set-uid程序可以获得root权限。来比较比较是不是一定要改变,不改变环境变量行不行。

可以发现这是不行的,所以从这个小实验可以看出set-uid程序中使用system的危险之处。

那之前我们的将sh连接为zsh,现在看看将sh连接为bash步骤与上同,结果还是这样吗?

可以发现sh连接bash后重复之前步骤不能成功。

Linux参数传递与exec族

学过Linux C编程的都知道Linux有一个int main(int argc,char*argv[]),这是什么意思呢,argc是记录我们的参数数量,argv是一个指针数组,argv[0]是第一个参数,argv[1]是第二个参数以此类推,现在来写一个小程序来实现两个数的相加,代码如下:

#include<stdio.h>

int sum(int res,int increment){

res+=increment;

return res;

}

int main(int argc,char*argv[]){

int res=0;

for(int i=1;i<argc;i++){

//atoi函数是将字符串转为int型

res=sum(res,atoi(argv[i]));

}

printf("参数之和为:%d\n",res);

//return res;

}

接下来为编译过程

这里的./test_parament1就是argv[0],21就是argv[1],22就是argv[2]。

现在来探究exec族函数,这里主要讨论execve函数。

这里的2是指系统调用 3是指库函数,我们来看看execve(2)的实现。

man execve

这里写的很清楚,第一个参数必须是二进制可执行文件或者是可执行脚本。后一个指针数组是我们执行程序需要用到(传入)的参数序列,第三个指针数组也是参数序列,一般来说他是一种键值对的形式 key=value. 作为我们是新程序的环境。需要注意的是execve函数的第二个参数的指针数组和第三个参数的指针数组都必须要以NULL结尾,不然会报错。现在来写一个小程序来验证execve功能。

#include<stdio.h>

//这个头文件必加才能用exec族函数

#include<unistd.h>

int main(int argc,char*argv[]){

char*dst_file[]={"cat",NULL,NULL};

dst_file[1]=argv[1];

execve("/bin/cat",dst_file,NULL);

return 0;

}

cat命令是查看文件内容,cat命令在/bin文件夹下。

这个程序是实现cat命令查看某个文件,现在来执行它。

可见在这个程度上execve与system有一些相同之处,都可以执行一些系统命令。execve实现系统调用。

实战

讲了那么多理论知识,也该在实际运用中学习了。现在有一个场景,Bob 在一家审计代理处工作,他正在调查一家公司是否存在诈骗行为。为了这个目的,他需要阅读这家公司在 Unix 系统中的所有文件。为了保护系统的可靠性,他不能修改任何一个文件。为了达到这个目的,Vince——系统的超级用户为他写了一个 SET-ROOT-UID 程序,并且给了 Bob 可以执行它的权限。这个程序需要 Bob 在命令行中打出一个文件名,然后运行 /bin/cat 命令显示这个文件。既然这个程序是以 root 权限运行的,它就可以显示 Bob 想看的任何一个文件。然而,既然这个程序没有写操作,Vince 很确信 Bob 不能用这个程序修改任何文件。(-摘自实验楼)

实现代码如下:

#include<stdio.h>

#include<unistd.h>

#include<stdlib.h>

#include<string.h>

int main(int argc,char*argv[]){

//注意结尾必须为NULL

char*array[3]={NULL,NULL,NULL};

//系统调用命令

array[0]="/bin/cat";

array[1]=argv[1];

//参数数量应该两个

if(argc<2){

printf("请输入您要查看的文件名\n");

return -1;

}

//现在是比较execve和system的安全性,所以选择安全置位

int flag;

printf("清输入您的选择 0是执行system函数 1是执行execve函数\n");

scanf("%d",&flag);

if(flag==0){

//设置一个字符串传入cmd命令 先初始化

char*command=malloc(strlen(array[0])+strlen(array[1])+2);

//使用格式化字符串函数写入command

sprintf(command,"%s %s",array[0],array[1]);

system(command);

}

else{

execve(array[0],array,NULL);

}

return 0;

}

首先来验证代码的正确性

可见代码是完全没问题的,现在来验证system和execve的安全性

system安全性

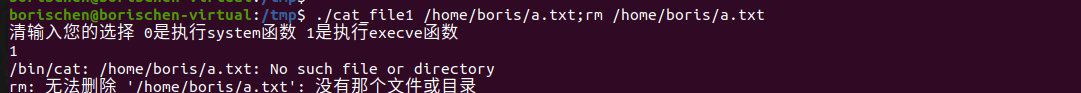

在root下编译这个C语言文件,使其所有者和所有组为root,然后将其设为set-uid程序,设置为set-uid程序我们要干点坏事,比如我要删除我刚刚看到的那个文件a.txt看是否成功

可以看到这个a.txt已经删除了,所以再次印证了zsh+set-uid程序+system=特别危险。

execve安全性

同样以上操作。

可以看到无法删除,execve只会把后面这些当成文件名,不会执行命令,从这点来看execve真的比system安全的多,所以以后都推荐各位慎用system,这个有点windows的特点,用execve会安全得多,在Linux中也更常用。

LD_PRELOAD环境变量安全性

何为LD_PRELOAD环境变量

LD_PRELOAD是Linux系统的一个环境变量,它可以影响程序的运行时的链接(Runtime linker),它允许你定义在程序运行前优先加载的动态链接库。这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。通过这个环境变量,我们可以在主程序和其动态链接库的中间加载别的动态链接库,甚至覆盖正常的函数库,所以其实通过这个环境变量可以干坏事。

小实验

现在重写函数sleep,我们都知道sleep函数是睡眠,比如等多少秒后执行后面的,现在我们来重写,New_sleep.c

#include<stdio.h>

void sleep(int t){

printf("这是一个睡眠测试\n");

}

然后将其编译为动态库文件(.so)

gcc -shared New_sleep.c -o New_sleep.so

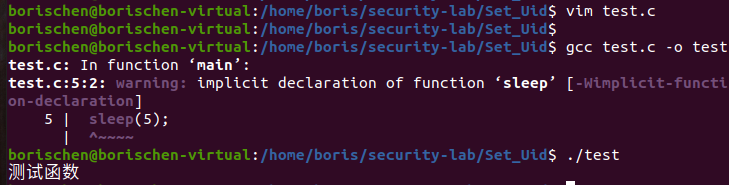

再写一个测试函数

#include<stdio.h>

int main(){

printf("测试函数\n");

sleep(5);

}

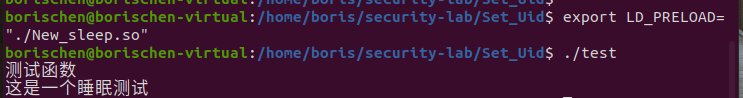

改变LD_PRELOAD变量之前运行测试程序是输出一个测试函数然后睡眠5秒后结束,现在来改变LD_PRELOAD变量来看看结果。

现在优先加载了动态链接库,替换了本来sleep的功能,现在sleep的功能只是打印一段文字。可谓细思极恐啊。(unset解除LD_PRELOAD)

现在来看看在root下设置LD_PRELOAD,然后设为set-uid程序,让我来执行看看结果

可以看到sleep函数并没有重载。

结论

以上实验可以知道只有用户自己创建的程序自己去运行,才会使用 LD_PRELOAD 环境变量,重载 函数,否则的话忽略 LD_PRELOAD 环境变量,不会重载函数。

消除和清理特权

setuid作用

setuid()用来重新设置执行目前进程的用户识别码. 不过, 要让此函数有作用, 其有效的用户识别码(geteuid)必须为0(root). 在Linux 下, 当root 使用setuid()来变换成其他用户识别码时, root 权限会被抛弃, 完全转换成该用户身份, 也就是说, 该进程往后将不再具有可setuid()的权利, 如果只是向暂时抛弃root 权限, 稍后想重新取回权限, 则必须使用seteuid().(摘录自链接)即set-uid 程序通常会调用 setuid() 系统调用函数永久的清除它们的 root 权限。

进行实战

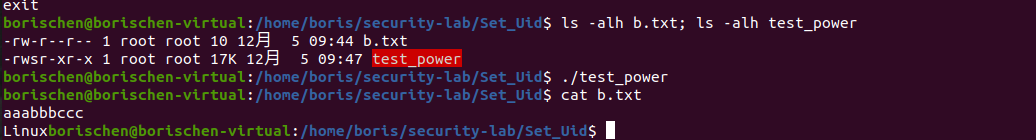

首先在root权限下创建一个文本文件b.txt,里面随便写入一些内容,现在写入代码,要实现setuid函数取消特权。代码如下:

#include<stdio.h>

#include<unistd.h>

#include<stdlib.h>

//文件操作头文件

#include<fcntl.h>

int main(){

//setuid(getuid());

//打开文件 可读可写可追加

int fd=open("./b.txt",O_RDWR|O_APPEND);

//等待1s

sleep(1);

//消除特权

setuid(getuid());

//进程

pid_t pid;

//创建子进程

pid=fork();

if(pid<0){

perror("fork error\n");

}

//子进程

else if(pid==0){

//写文件

write(fd,"Linux",5);

}

//等待子进程

waitpid(pid,0,0);

//关闭文件

close(fd);

}

现在将这个C语言文件设置为setuid程序。

然后在普通用户下,执行该程序看文件是否写入成功

很奇怪,这个b.txt只有root权限才可以写,我们已经使用了setuid函数理论上应该已经取消了setuid程序的特权,也就是执行后不会让其拥有root权限,还记得setuid程序的作用吗?执行后可以获得这个程序拥有者所有的权限。

很奇怪,这个b.txt只有root权限才可以写,我们已经使用了setuid函数理论上应该已经取消了setuid程序的特权,也就是执行后不会让其拥有root权限,还记得setuid程序的作用吗?执行后可以获得这个程序拥有者所有的权限。

问题出在这个setuid函数的位置,它应该出现在打开文件之前,不然我们重构代码看看。

#include<stdio.h>

#include<unistd.h>

#include<stdlib.h>

//文件操作头文件

#include<fcntl.h>

int main(){

setuid(getuid());

//打开文件 可读可写可追加

int fd=open("./b.txt",O_RDWR|O_APPEND);

//等待1s

sleep(1);

//消除特权

//setuid(getuid());

//进程

pid_t pid;

//创建子进程

pid=fork();

if(pid<0){

perror("fork error\n");

}

//子进程

else if(pid==0){

//写文件

write(fd,"Linux",5);

}

//等待子进程

waitpid(pid,0,0);

//关闭文件

close(fd);

}

可以看到,改变setuid函数的位置,已经让执行setuid程序失去了特权。在执行这个函数后无法再写入文件。

总结

这次实验主要对setuid程序进行了探究,知道了zsh+system的危险性,以后会尽量减少system函数的使用以及zsh的使用,会多考虑使用exec族函数,LD_PRELOAD环境变量也可以做一些危险的事。最后setuid函数可以避免非root用户执行setuid程序获得root权限,但是setuid函数的位置也很重要,像这次实验setuid函数就放在了打开文件之后所以没有取消特权。

总之再来一句:zsh+set-uid程序+system函数=非常危险。

234

234

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?