小迪

参考笔记

https://www.bilibili.com/video/BV1JZ4y1c7ro?p=19

https://www.yuque.com/samxara/swro13/tqdn5k

在现在越来越安全的体系下,SQL Injection 这类漏洞已经很难在安全性很高地站点出现,比如一些不错的.NET 或 JAVA 的框架基本上都是参数化传递用户输入,直接封死注入攻击。 而在非 php的web安全中最有威力的攻击主要有两种,第一种是SQL Injection,第二种便是上传绕过漏洞。

1.只要是有文件上传的地方都有可能存在漏洞,这要看对方代码写的情况。

2.危害:我们上传的文件,可以webshell,上传网站后门,获得网站权限,属于高为漏洞,比sql注入危害还高。后续可以服务器提权,获取内网权限等。

3.黑盒查找:

文件扫描,会员中心,后台(后台权限和网站权限不一样)上传

白盒查找:

通过代码分析。

4.注意对文件上传类型进行区分,是属于编辑器文件上传,还是属于第三方应用等等,什么类型后续就用什么方法测试。

案例

1.常规文件上传地址的获取说明

搜索引擎

inurl:upload.php

使用工具扫描

2. 不同格式下的文件类型后门测试

如果改成jpg就不能运行,所以不是直接改后缀就行的,什么格式代码就用什么格式去执行。

3.配合解析漏洞下的文件类型后门测试

😅

好久不用Ubuntu16了 结果密码忘了

https://blog.csdn.net/qq_27182767/article/details/79660452

Vulhub环境搭建

https://vulhub.org/#/environments/nginx/nginx_parsing_vulnerability/

Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。旨在让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

安装方法

https://vulhub.org/#/docs/install-docker-one-click/

配置 Docker 镜像站,提升速度

curl -sSL https://get.daocloud.io/daotools/set_mirror.sh | sh -s http://f1361db2.m.daocloud.io

安装docker-compose

Docker-compose用于组合服务与内网。有部分环境涉及到多个容器,且不同环境开启的端口、目录也不相同,所以Vulhub选择使用docker-compose做环境一键化管理工具。用户不再需要学习docker命令的各种参数与用法,只需要简单地执行docker-compose

up -d即可启动容器。

下载Vulhub

安装完成docker和docker-compose后,拉取Vulhub到本地任意目录即可

克隆到本地

Nginx 解析漏洞复现

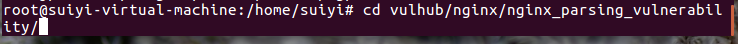

cd到目录

# 可选

docker-compose build

docker-compose up -d

查看端口

docker-compose config

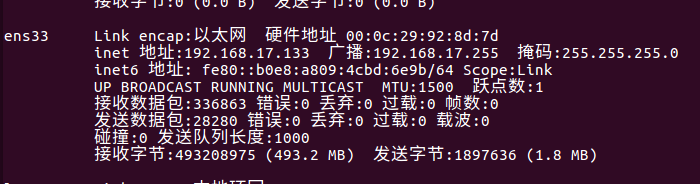

查看ip

图片添加代码

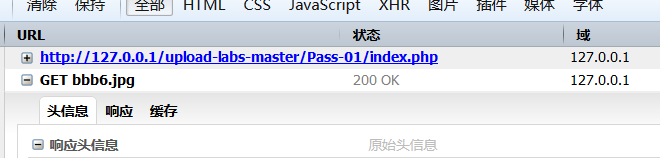

上传访问

我这老报错不玩了o(*≧▽≦)ツ┏━┓

移除环境

Vulhub中所有环境均为漏洞靶场,在测试结束后,请及时关闭并移除环境,避免被他人恶意利用。

虽然靶场全部运行在Docker中,但大多数恶意软件并不会因为运行在容器中就失去效果!

前面说了,docker-compose会默认根据当前目录下的配置文件启动容器,在关闭及移除环境的时候,也需要在对应目录下。我们执行docker-compose

up -d后,不要离开当前目录即可,漏洞测试结束后,执行如下命令移除环境:

docker-compose down

上述命令会执行如下几个动作:

关闭正在运行的容器 删除所有相关容器 移除NAT(docker-compose在运行的时候会创建一个NAT网段)

但不会移除编译好的漏洞镜像,下次再执行docker-compose up -d命令,就不需要再次编译相关镜像了。

4. 本地文件上传漏洞靶场环境搭建测试

upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含着不同上传方式

https://github.com/c0ny1/upload-labs

less-1本地前端验证

html、javascript是前端网页静态服务器代码,php是后端服务器代码。

前端:代码直接在本地浏览器上执行。(不安全)

上传php文件存在前端验证

删除script内容,并添加action指向前端指向文件

打开本地html长传php,成功

burp suite 抓不到包的原因,代码没有跟服务器交互,只是前端

CMS CVE漏洞复现

https://www.yuque.com/samxara/swro13/tqdn5k#QnrAe

659

659

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?