1.1基础信息

1.1.1 loopback(环回接口)

是一种虚拟接口,任何发送到该网口的网络数据报文都会认为是发送往设备本身的,不会因为物理接口导致接口DOWN掉

List item

交换机上配置的时候一般配置为32位子网掩码的地址,宣告时候是:network X.X.X.X 0.0.0.0

1.1.2.基础命令:

display router id #查询设备的router id

display ospf peer #查询ospf的设备的邻居信息

display mac-address #查询mac地址缓存和接口对应表

display cur #查看所有配置

display arp #查看设备的ARP缓存表

display ip routing-table #查看路由表项

reset ospf process #重启ospf进程

undo portswitch #将接口从二层变为三层

display eth-trunk 1 #查看端口聚合组

display acl 2000 #查看ACL的信息

display nat session all #查看静NAT缓存表

display clock #查看当前设备时间

<Huawei>clock datetime 12:12:12 2022-12-03 #设置时间

display ospf lsdb #查看OSPF路由数据表

[Huawei]undo info-center enable #取消启用信息中心,也就是取消提示信息

arp scan #接口下扫描当前ARP缓存表项

1.1.3.部分提示的含义

The layer-3 interface can not add into a layer-2 trunk.done. #这个三层接口不能作位二层接口

1.1.4.常见网络端口号

| 服务 | 端口号 | 协议种类 | 注释 |

|---|---|---|---|

| FTP | 21(连接),20(传输) | tcp | 远程文件传输 |

| DNS | 53 | TCP/UDP | 域名系统 |

| HTTP | 80 | tcp | 超文本传输协议 |

| HTTPS | 443 | tcp | 安全超文本传输协议 |

| SMTP | 25 | tcp | 简单邮件传输协议 |

| telnet | 23 | tcp | 远程连接协议 |

| rip | 520 | UDP | 路由协议 |

| SSH | 22 | tcp | 安全外壳协议 |

| ospf | 89 | IP协议 | 路由协议 |

| BGP | 179 | TCP | 路由协议 |

| SNMP | 161 | UDP | 允许远程管理设备 |

1.1.5.命令级别以及用户级别

- 命令级别:0-3

0 访问级别

1 监控级别

2 配置级别

3 管理级别

- 用户级别 :0-15

0 #执行0级命令

1 #执行0级和1级命令

2 #执行0-2级命令

3-15 #执行0-3级别的命令

- 注意:日常配置中,配置console口的默认用户级别是3级,配置telnet口时是默认0级,需要手动修改才能符合我们的要求

1.1.6.路由的优先级(牵扯路由选路)总体范围:0-255

直连路由: 0

静态路由: 60

RIP路由: 100

ospf路由: 10

注意:数字越小,优先级越高

1.2.telnet配置

1.2.附SSH配置

1.2.1.仅密码验证方式

#开启telnet服务

telnet server enable

#进入虚拟接口

user-interface vty 0 4

#允许通过telnet服务

protocol inbound telnet

#配置验证模式

authentication-mode password

#设置接口验证密码,密码为admin

set authentication password cipher admin

#设置用户优先级

user privilege level 15

#设置超时时间

idle-timeout 1

1.2.2.AAA认证方式

#开启telnet服务

telnet server enable

#进入虚拟终端的命令,表示可以同时打开5个会话,用于远程登录路由器,交换机

user-interface vty 0 4

#配置用户终端接口认证方式为aaa验证

authentication-mode aaa

#进入aaa验证

aaa

#创建用户名admin,密码admin123

local-user admin password cipher admin123

#设置admin用户优先级

local-user admin privilege level 15

#授权用户使用telnet

local-user admin service-type telnet

1.3.console配置

1.3.1.仅密码验证方式

#进入console口配置

user-interface console 0

#配置验证方式为密码验证模式

authentication-mode password

1.3.2.AAA认证方式

#进入console口配置

user-interface console 0

#验证方式改为AAA认证模式

authentication-mode aaa

#进入aaa验证

aaa

#创建用户名admin,密码admin123

local-user admin password cipher admin123

#设置用户优先级

local-user admin privilege level 15

#授权用户使用 terminal

local-user admin service-type terminal

1.4.ospf配置(内部网关协议)

1.4.1.基本概念

-

OSPF(Open Shortest Path First)开放式最短路径优先协议——基于链路状态的内部网关协议。

-

OSPF作为基于链路状态的协议,具有收敛快、路由无环、扩展性好等优点,被快速接受并广泛使用。链路状态算法路由协议互相通告的是链路状态信息,每台路由器都将自己的链路状态信息(包含接口的IP地址和子网掩码、网络类型、该链路的开销等)发送给其他路由器,并在网络中泛洪,每当路由器收集到网络内所有链路状态信息后,就能拥有整个网络的拓扑情况,然后根据整个拓扑情况运行SPF算法,得出所有网段的最短路径。

-

OSPF支持区域的划分,区域是从逻辑上将路由器划分为不同的组,每个组用区域号(Area ID)来标识。一个网段(链路)只能属于一个区域,或者说每个运行OSPF的接口必须指明属于哪一个区域,区域0为骨干区域,骨干区域负责在非骨干区域之间发布区域间的路由信息。在一个OSPF区域中有且只有一个骨干区域。

-

Open Shortest Path First开放最短路径优先协议

由IETE开发、核心算法SPF

无类路由协议、链路状态协议、IGP

协议号89

支持触发更新、增量更新、周期更新1800s、3600s失效

协议优先级10

组播更新地址:224.0.0.5(所有路由器)、224.0.0.6(DR/BDR)

三张表:邻居表、链路状态数据库表、ospf路由表

1.4.1.router-id(建立邻居使用)

-

动态协议是该ID是路由器的身份标识,如果未配置该地址,则默认使用loopback接口地址中最大的地址作为该地址

-

若未指定router id 则,优先使用loopback地址,若loopback也没有,则优先使用该路由器配置的第一个物理接口的地址为该设备的router id

-

ospf协议的router-id 务必要在整个路由选择区域内保持唯一

-

注意:不是IP地址,是一个无符号的32位整数

1.4.2.ospf单区域配置

#进入ospf 进程1,且定义router id为1.1.1.1

[Huawei]ospf 1 router-id 1.1.1.1

#进入骨干区域0

[Huawei-ospf-1]area 0

#区域0内宣告该网络

[Huawei-ospf-1-area-0.0.0.0]network 192.168.50.0 0.0.0.255

- 通配符 0代表精确匹配,1代表模糊匹配

1.4.3.ospf多区域配置(解决网络中经过SPF路由算法生成的庞大的路由表)

-

每一个区域的路由只需要了解所在区域的网络路由拓扑,并不需要了解整个的网络拓扑

-

ospf区分骨干区域和非骨干区域

-

骨干区域是0,非骨干区域为其他

-

区域内路由器:该类型的所有路由器都属于同一个OSPF区域

-

区域边界路由器(ABR):该类型的路由器可以同时属于两个以上的区域,(其中一个必须是骨干区域)

#进入OSPF进程2,且定义router id为 4.4.4.4

ospf 2 router-id 4.4.4.4

#进入区域0.0.0.1

area 0.0.0.1

#宣告以下网络

network 192.168.1.0 0.0.0.255

network 192.168.50.0 0.0.0.255

OSPF内容参考链接https://blog.csdn.net/CN_LiTianpeng/article/details/108911558?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522168441466516800217217010%2522%252C%2522scm%2522%253A%252220140713.130102334…%2522%257D&request_id=168441466516800217217010&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2alltop_positive~default-1-108911558-null-null.142

1.5.rip配置 (端口号:)

- 距离矢量算法,只能支持0-15跳,第十六跳会被标记为无限大或者不可达

1.5.1.(主类地址含义)

-

主类地址:A类、B类、C类为主类地址,在rip中只识别主类地址,不管子网掩码是多少

-

如某需要宣告的地址为113.168.50.0 掩码为24位,由于该地址为A类地址则配置时候的命令为network 113.0.0.0

1.5.2.具体配置

#进入RIP的进程1

[Huawei] rip 1

#配置该进程的版本号为V2

[Huawei-rip-1]version 2

#配置发布的主类地址

[Huawei-rip-1]network 192.168.1.0

1.6.静态路由

1.6.1.基本概念

- 手动配置的路由,是单向的。

1.6.2.基本配置

#普通静态路由,指定目的地址,掩码,下一跳

[Huawei]ip route-static 192.168.2.0 255.255.255.0 192.168.12.2

#缺省路由

[Huawei]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

1.7.VLAN的配置

1.7.1.基本概念

-

VLAN(Virtual Local Area Network ):通过在交换机上部署VLAN机制,可以将一个规模较大的广播域在逻辑上划分成若干个不同的、规模较小的广播域,由此便可以有效地提升网络的安全性,同时减少了垃圾流量,节约网络资源。

-

一个LVAN就是一个广播域,所以在同一个VLAN内部,计算机之间的通信就是二层通信。如果源计算机与目的计算机位于不同VLAN中,那么他们之间是无法进行二层通信的,只能进行三层通信来传递信息。

1.7.2.基础配置

#批量创建VLAN

[Huawei]vlan batch 10 20 30 40

#进入vlan的接口地址

[Huawei]interface Vlanif 10

#给vlanIF创建ip地址(做网关来使用,相当于路由器的接口)

[Huawei-Vlanif10]ip address 192.168.200.1 24

#以下是配置access接口信息

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

#以下是配置trunk接口信息,需要删除默认VLAN1

interface GigabitEthernet0/0/3

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 10 20

1.8.ACL访问控制列表,默认放行所有

- 匹配方式为从小至大,匹配完第一个将不再匹配下边的

- 如果ACL 不被调用,该ACL不起任何作用

- (三层ACL)ACL属于三层技术,只能部署在三层设备上面,适用于不同网段的访问控制

- 交换机接口也可以直接调用,

- ACL若需要在vlan内使用,必须要在全局下设置命令如 全局下配置:traffic-filter vlan10 inbound acl 2000

1.8.1.ACL分类

- 基本ACL 2000-2999 源IP地址

- 高级ACL 3000-3999 源目的IP地址,源目端口等,传输层端口,三四层

- 二层ACL 4000-4999 源MAC地址 目的MAC地址

1.8.2.ACL的作用

- 用来对数据包进行访问控制

- 结合其他协议用来匹配范围 ,如NAT地址转换,策略路由,路由策略

1.8.3.通配符的计算

- 在通配符中,不变的位为,对应的写0,变化的位,对应的写1

- 如匹配多条路由

题目:192.168.1.0

192.168.3.0

192.168.5.0

192.168.7.0

通过一个ACL条目,同时匹配以上的4个路由条目

公共前缀:192.168.1.0

通配符:0.0.6.0

00000001.00000001.00000001.00000000 IP地址 1.1.1.0 0.0.0.63

00000000.00000000.00000000.00111111 通配符

以上的意思是前边全0全部匹配,后边的1模糊匹配,范围为0-63

1.8.4.基本ACL的配置

#创建基本acl 2000

[Huawei]acl 2000

#创建规则5 拒绝源地址192.168.10.1这个地址0.0.0.0是通配符,此处代表精确匹配

[Huawei-acl-basic-2000]rule 5 deny source 192.168.10.1 0.0.0.0

#在出接口上调用Acl (inbound,outbound使用需要看具体的使用环境,从路由器的使用来看)

Huawei-GigabitEthernet0/0/1]traffic-filter outbound acl 2000

1.8.5.高级ACL的配置

- 在路由器上配置高级ACL拒绝A ping 服务器B,但是允许其它数据访问,(默认不禁止的都是允许)

#创建高级ACL 3001

[Huawei]acl 3001

#创建规则5 ,拒绝来自192.168.1.0这个网段的ICMP报文至 目的地址 172.16.10.2

[Huawei-acl-adv-3001]rule 5 deny icmp source 192.168.1.0 0.0.0.255 destination 172.16.10.2 0

#在接口上调用该ACL

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 3001

- 若拒绝不同的报文,需要在规则上就开始限制

如

#创建规则10拒绝源 192.168.10.2 访问192.168.30.2 的telnet服务

[Huawei-acl-adv-3005]rule 10 deny tcp source 192.168.10.2 0 destination 192.168.30.2 0 destination-port eq 23

其他写法

#创建规则3006,拒绝所有源地址访问目的主机8.8.8.8的端口8000

[Huawei-acl-adv-3006]rule 10 deny udp source any destination 8.8.8.4 0 destination-port eq 8000

1.8.6.ACL用于控制telnet

如只允许192.168.10.1远程路由器

#创建规则2008

[Huawei]acl 2008

#允许源地址192.168.10.1(0代表仅该IP)

[Huawei-acl-basic-2008]rule 5 permit source 192.168.10.1 0

#进入多接口视图

[Huawei]user-interface vty 0 4

#在视图内应用以上的ACL 2008

[Huawei-ui-vty0-4]acl 2008 inbound

1.8.7.流分类+流行为+流策略

#配置ACL规则,拒绝研发部访问市场部的报文通过

[HUAWEI -acl-adv-3001] rule deny ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

#返回系统视图

[HUAWEI -acl-adv-3001] quit

#创建高级ACL3002,并进入高级ACL视图

[HUAWEI ] acl 3002

#配置ACL规则,拒绝市场部访问研发部的报文通过

[HUAWEI -acl-adv-3002] rule deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

#返回系统视图

[HUAWEI -acl-adv-3002] quit

#配置流分类tc1

[HUAWEI ] traffic classifier tc1

#对匹配ACL3001的报文进行分类

[HUAWEI -classifier-tc1] if-match acl 3001

#对匹配ACL3002的报文进行分类

[HUAWEI -classifier-tc1] if-match acl 3002

#返回系统视图

[HUAWEI -classifier-tc1] quit

#配置流行为tb1

[HUAWEI ] traffic behavior tb1

#流行为动作为拒绝报文通过

[HUAWEI -behavior-tb1] deny

#返回系统视图

[HUAWEI -behavior-tb1] quit

#配置流策略tp1

[HUAWEI ] traffic policy tp1

#将流分类与流行为关联

[HUAWEI -trafficpolicy-tp1] classifier tc1 behavior tb1

#返回系统视图

[HUAWEI -trafficpolicy-tp1] quit

#进入GE0/0/1接口

[HUAWEI ] interface gigabitethernet 0/0/1

#在该接口入方向应用流策略tp1

[HUAWEI -GigabitEthernet0/0/1] traffic-policy tp1 inbound

#返回系统视图

[HUAWEI -GigabitEthernet0/0/1] quit

1.9.单臂路由

1.9.1.基本概念

-

单臂路由(router-on-a-stick)是指在路由器的一个接口上通过配置子接口(或“逻辑接口”,并不存在真正物理接口)的方式,实现原来相互隔离的不同VLAN(虚拟局域网)之间的互联互通。

-

也就是从物理接口分出来一些逻辑接口

-

优点:实现不同vlan之间的通信。

-

缺点:容易成为网络单点故障,配置稍有复杂。

1.9.2.路由器子接口的配置

#进入0口的子接口0.1

int g0/0/0.1

#配置IP地址

ip address 192.168.10.1 24

#用来配置子接口dot1q封装的单层VLAN id

dot1q termination vid 10

#使能终结子接口上的ARP广播功能

arp broadcast enable

1.10.DHCP

1.10.1.基本概念

-

DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的的网络协议。通常被应用在大型的局域网络环境中,主要作用是集中地管理、分配IP地址,使网络环境中的主机动态的获得IP地址、Gateway地址、DNS服务器地址等信息,并能够提升地址的使用率。

-

注意:地址池一定有一个地址是存在于某个接口上ip地址,要不然无法获取

1.10.3.具体配置

#开启dhcp服务

dhcp enable

#创建一个名为wgs的地址池

ip pool wgs

#配置地址池的IP地址以及子网掩码

network 192.168.60.0 mask 255.255.255.0

#配置地址池的网关

gateway-list 192.168.60.254

#配置地址池的dns

dns-list 8.8.8.8

#进入需要下发dhcp的接口

interface g0/0/1

#在该接口配置IP地址,需要与地址池一个网段

ip add 192.168.60.254

#在接口下使用配置的地址池

dhcp select global

1.11.LACP链路聚合

-

LACP:实现链路动态汇聚的协议

-

配置为链路聚合时,接口必须为hybrid接口类型

-

发送和接收方必须都捆绑eth-trunk

-

这时候如果是三层交换的话,直接在绑定组里边设置地址和vlan

-

断开其中一条,另一条上线需要一会时间

#创建聚合组1

[Huawei]interface Eth-Trunk 1

#退出当前视图

[Huawei-Eth-Trunk1]q

#进入接口1

[Huawei]interface GigabitEthernet 0/0/1

#加入聚合组1

[Huawei-GigabitEthernet0/0/1]eth-trunk 1

#进入接口2

[Huawei]interface GigabitEthernet 0/0/2

#加入聚合组1

[Huawei-GigabitEthernet0/0/1]eth-trunk 1

#查看聚合组1的信息

[Huawei]dis eth-trunk 1

1.12.SSH配置(非对称加密方式)

1.12.1.基本概念

- SSH(Secure Shell,安全外壳)是一种网络安全协议,通过加密和认证机制实现安全的访问和文件传输等业务。传统远程登录或文件传输方式,例如Telnet、FTP,使用明文传输数据,存在很多的安全隐患。该协议就是一种加密的传输协议

1.12.2.基本配置

#进入aaa验证方式

[Huawei]aaa

#定义需要ssh的账户的用户名密码

[Huawei-aaa]local-user wgs password cipher 123456

#定义该账户的服务类型为ssh

[Huawei-aaa]local-user wgs service-type ssh

#该账户的优先级为15

[Huawei-aaa]local-user wgs privilege level 15

#退出当前视图

[Huawei-aaa]qu

#进入多接口视图

[Huawei]user-interface vty 0 4

#使用AAA内的用户名密码进行校验

[Huawei-ui-vty0-4]authentication-mode aaa

#允许通过的协议是ssh

[Huawei-ui-vty0-4]protocol inbound ssh

#退出当前视图

[Huawei-ui-vty0-4]qu

#开启security telnet服务

[Huawei]stelnet server enable

#服务端创建密钥对

[Huawei]rsa local-key-pair create

1.13.镜像端口的配置(入侵检测要用)

1.13.1.基本概念

便于获取网络设备的业务报文

可以在不影响网络的情况下将报文进行正常的处理,将镜像端口的报文复制一份到观察端口。

inbound 将镜像端口接收的报文绑定到观察端口上

outbound 将镜像端口发送的报文复制到观察端口上

both 将镜像端口的接收报文和发送报文全部复制到观察端口上

1.13.2.基本配置-一对一(多)进行配置

#配置2口为观察口

[Huawei]observing-port 1 interface GigabitEthernet 0/0/2

#进入接口1

[Huawei]interface GigabitEthernet 0/0/1

#将接口流量出方向和如方向的流量映射到观察组1上

[Huawei-GigabitEthernet0/0/1]port-mirroring to observe-port 1 both

一对多进行配置

#配置10口为观察端口

[Huawei]observe-port 2 interface GigabitEthernet 0/0/10

#配置端口组1

[Huawei]port-group 1

#将端口11到20加入到端口组1内

[Huawei-port-group-1]group-member GigabitEthernet 0/0/11 to GigabitEthernet 0/0/20

#将接口流量出方向和如方向的流量映射到观察组1上

[Huawei-port-group-1]port-mirroring to observe-port 1 both

1.14.NAT配置

1.14.1.基本概念

- 解决IPV4地址不够用的一个解决方案,应用很广,个人wifi热点,手机热点,都是NAT地址转换集成的设备

- 私网地址转换位公网地址的过程

- 出口路由器并不能和外网将你的内网路由宣告出去,所以只能使用NAT地址转换

- 外网路由表特别大,不需要给内网传送

- 外网无法看到

1.14.2.静态NAT(一对一,nat static)

解决设备映射关系的,不能节约公网地址

#进入接口

interface GigabitEthernet0/0/0

#设置IP地址

ip address 12.1.1.1 255.255.255.0

#将内网192.168.3.1地址映射到出接口地址12.1.1.2上

nat static global 12.1.1.2 inside 192.168.3.1

1.14.3.动态NAT(多对多)原理还是一对一

- 公网地址池,内网每次选择一个上外网,用了别人就不能用了

1.14.4.NAPT

- 允许多个内部地址映射到同一个公有地址的不同端口

#创建ACL 2005

[Huawei]acl 2005

#使用ACL匹配私网地址范围

[Huawei-acl-basic-2005]rule 5 permit source 192.168.200.0 0.0.0.255

#退出当前

[Huawei-acl-basic-2005]qu

#全局下建立公网地址池

[Huawei]nat address-group 1 12.1.1.1 12.1.1.5

#在接口上用用NAPT转换

[Huawei-GigabitEthernet0/0/1]nat outbound 2005 address-group 1 no-pat

1.14.5.(Easy ip nat)(多对一)基于接口

- easy ip nat 内网数据包出外网时全部转换成公网接口的IP地址,为了防止各个主机的源端口,数据出包时源端口也会被换掉

#创建ACL 2000

[Huawei]acl 2000

#使用ACL匹配允许被NAT转换的内网地址的网段

[Huawei-acl-basic-2000]rule permit source 192.168.3.0 0.0.0.255

#在公网接口(出接口)上调用ACL2000

[Huawei-GigabitEthernet0/0/1]nat outbound 2000

1.15.安全加固相关

1.15.1.限制可以登录远程的IP地址

- 系统远程管理员telent,ssh,默认可以接受任何地址的连接,出于安全考虑,应该只允许特定地址访问。

#创建ACL 2000,这里基本ACL和高级ACL灵活使用

[Huawei]acl 2000

#创建规则5,允许源地址192.168.1.0这个网段访问

[Huawei-acl-basic-2000]rule 5 permit source 192.168.1.1 0.0.0.255

#推出当前

[Huawei-acl-basic-2000]quit

#进入0-4接口视图

[Huawei]user-interface vty 0 4

#在视图上应用ACL 2000

[Huawei-ui-vty0-4]acl 2000 inbound

1.15.2.账户登录空闲时间

- 设置console和vty的登录超时时间5分钟,5分钟后重新输入密码

[Huawei-ui-console0]idle-timeout 5 0

[Huawei-ui-vty0-4]idle-timeout 5 0

1.15.3.关闭网络设备不需要的服务,比如ftp,telnet,等。

#关闭FTP服务

[Huawei]undo ftp server

#关闭telnet服务

[Huawei]undo telnet server enable

1.15.4.关闭未使用的端口

[Huawei-GigabitEthernet0/0/2]shutdown

1.15.5.ip地址和mac地址绑定

- arp绑定

#全局下开启绑定

[Huawei]arp static 192.168.1.1 5489-9891-09A3

- ip+MAC+端口绑定

#全局绑定IP+MAC

[Huawei]user-bind static ip-address 192.168.1.2 mac-address 0004-1513-1c2d

#在接口下开启检查功能

[Huawei-GigabitEthernet0/0/1]ip source check user-bind enable

#且可以开启IP+MAC+端口三级绑定

[Huawei]user-bind static ip-address 192.168.3.2 mac-address 1223-4545-4578 interface GigabitEthernet 0/0/1

1.15.6.环路检测配置

- 为防止交换机环路对网络造成影响,要求开启环路检测功能

#启用环回检测

[Huawei]loopback-detect enable

#进入接口

[Huawei]interface g0/0/1

#在接口下也启用环回检测

[Huawei-GigabitEthernet0/0/1]loopback-detect enable

[Huawei-GigabitEthernet0/0/1]loopback-detect action block

动作有以下几个选项

1)block接口检测到环路时将接口堵塞;

2)nolearn 接口检测到环路时禁止接口进行MAC地址学习;

3)shutdown接口检测到环路时将接口关闭;

4)trap接口检测到环路时只上报告警。

1.15.7.局域网防病毒防攻击策略配置

配置acl,禁止访问危险端口:135、137、138、139、445、3389,也可指定其他的端口

#创建ACL 3000

[Huawei]acl number 3000

#创建以下规则

[Huawei-acl-adv-3000]rule 5 deny tcp destination-port eq 135

[Huawei-acl-adv-3000]rule 10 deny tcp destination-port eq 137

[Huawei-acl-adv-3000]rule 15 deny tcp destination-port eq 138

[Huawei-acl-adv-3000]rule 20 deny tcp destination-port eq 139

[Huawei-acl-adv-3000]rule 25 deny tcp destination-port eq 445

#在接口下应用

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

### 1.15.8.OSPF开启MD5认证

- 路由器可在接口下配置,交换机可在VLAN 下进行配置

```bash

#进入交换机的用户视图模式:

<Huawei> system-view

#配置OSPF进程:

[Huawei] ospf [process-id]

#配置区域:

[Huawei-ospf-1] area [area-id]

#配置接口:

[Huawei-ospf-1-area-0.0.0.0] interface G0/0/1

#开启MD5认证:

[Huawei-ospf-1-area-0.0.0.0-interface-GigabitEthernet0/0/1] ospf authentication-mode md5

#配置MD5密钥:

[Huawei-ospf-1-area-0.0.0.0-interface-GigabitEthernet0/0/1] ospf authentication-key cipher XXXXXX

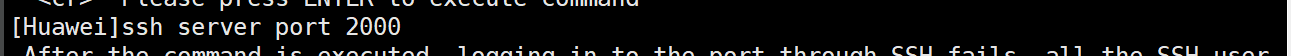

1.15.9.SSH安全防护相关

#直接配置,更改服务端接口号

ssh server port 2000

1.15.10.安全MAC功能

# 启用端口安全功能

[Huawei-GigabitEthernet1/0/1] port-security enable

# 设置最大允许接入的MAC数量

[Huawei-GigabitEthernet1/0/1] port-security max-mac-num 6

# 设置超出MAC数量限制时的动作

[Huawei-GigabitEthernet1/0/1] port-security protect-action restrict

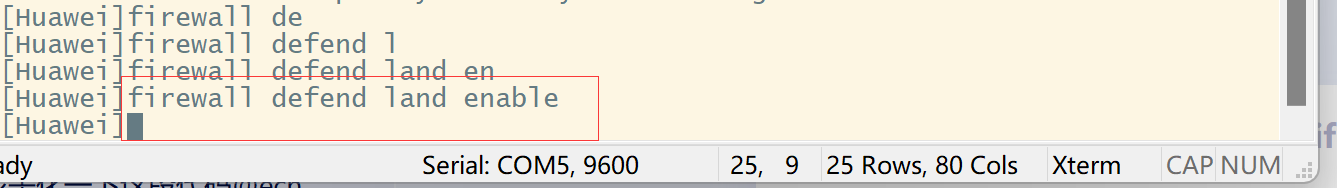

1.15.12.防火墙配置

# 使能LAND攻击防范功能 ,缺省状态下属于关闭状态

[Huawei]firewall defend land enable

1731

1731

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?