域产生原因

一个具有一定规模的企业,每天都可能面临员工入职和离职,因此网络管理部门经常需要对域成员主机进行格式化消除磁盘的文件,然后重装系统及软件,以提供给新员工使用;因此,为了便于后期交接,大多网络管理员会做好一个系统镜像盘,统一安装所有的电脑,并且在安装的时候设置惯用、甚至统一的密码。

因此,域中的计算机本地管理员账号,极有可能能够登陆域中较多的计算机,本地管理员的密码在服务器上后期修改的概率,远低于在个人办公电脑上的概率,而域用户权限是较低的,是无法在域成员主机上安装软件的,这将会发生下面的一幕:

某个域用户需要使用viso软件进行绘图操作,于是联系网络管理员进行安装,网络管理员采用域管理员身份登录了域成员主机,并帮助其安装了viso软件,于是这个有计算机基础的员工,切换身份登录到了本地计算机的管理员,后执行mimikatz,从内存当中抓取了域管理员的密码,便成功的控制了整个域。

因此,域渗透的思路就是:通过域成员主机,定位出域控制器IP及域管理员账号,利用域成员主机作为跳板,扩大渗透范围,利用域管理员可以登陆域中任何成员主机的特性,定位出域管理员登陆过的主机IP,设法从域成员主机内存中dump出域管理员密码,进而拿下域控制器、渗透整个内网。

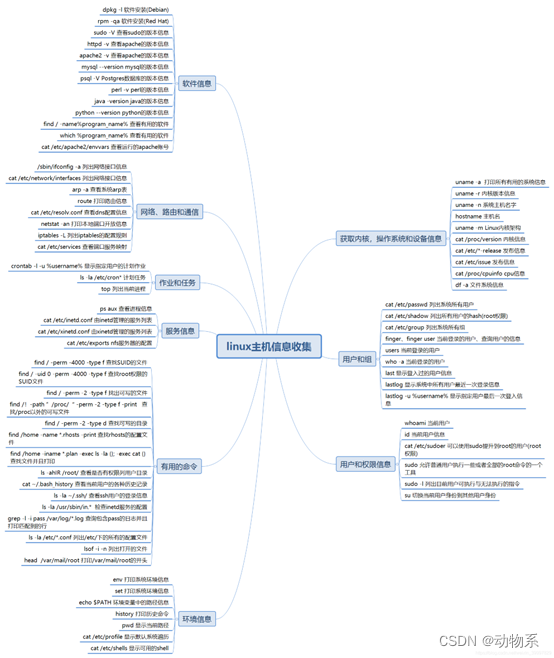

常规信息类收集-应用&服务&权限等

更多其他收集见上图命令表

systeminfo 详细信息

netstat -ano 端口列表

route print 路由表

net start 启动服务

tasklist 进程列表

schtasks 计划任务

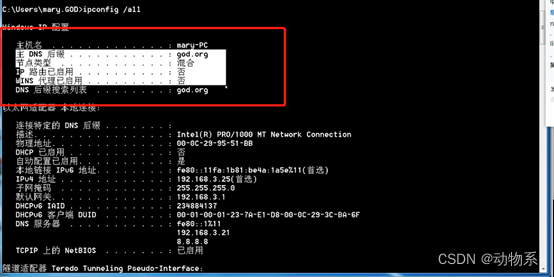

ipconfig /all 判断存在域

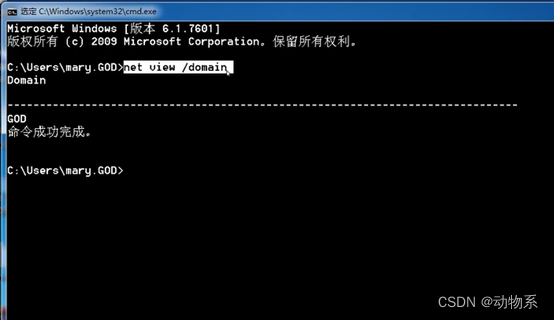

net view /domain 判断存在域

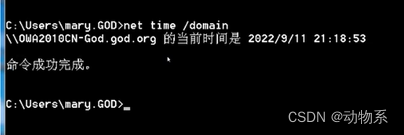

net time /domain 判断主域

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

wmic service list brief 查询本机服务

net config workstation 查询当前登录域及登录用户信息

wmic startup get command,caption 查看已启动的程序信息

探测域内存活主机

使用nbtscan(http://www.unixwiz.net/tools/nbtscan.html)探测当前网段主机

nbt.exe 192.168.1.0/20

使用ICMP探测

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL="

通过ARPscan工具扫描探测内网

arp.exe -t 192.168.1.0/20

Empire中的ARPscan模块

usemode situational_awareness/network/arpscan

execute

Nishang中的Invoke-ARPScan.ps1

powershell.exe -exec bypass -Command "& (Import-module c:\windows\temp\Invoke-ARPscan.ps1; Invoke-ARPScan -CIDR 192.168.1.0/20)" >> c:\windows\temp\log.txt

type c:\windows\temp\log.txt

通过常规的TCP/UDP端口扫描探测内网

上传ScanLine进行扫描:

scanline -h -t 22,80-90,110,445 -u 53,161 -O c:\windows\temp\log.txt -p 192.168.1.1-254 /b

上传fscan扫描

fscan -h192.168.1.0/24

查看杀毒程序

360sd.exe

360tray.exe

ZhuDongFangYu.exe

KSafeTray.exe

SafeDogUpdateCenter.exe

McAfee McShield.exe

egui.exe //NOD32

AVP.EXE //卡巴斯基

avguard.exe //小红伞

bdagent.exe //BitDefender

查询路由表及所有可用接口的ARP缓存表

route print

arp -a

查询防火墙相关配置

1)关闭防火墙

//windows server 2003之前

netsh firewall set opmode disable

//Windows server 2003之后

netsh advfirewall set allprofile state off

2)查看防火墙配置

netsh firewall show config

3)修改防火墙配置

//windows server 2003之前允许指定程序全部连接

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable

//windows server 2003之后的版本

netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="c:\nc.exe"

//允许指定程序退出

netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C:\nc.exe"

//允许3389端口放行

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

4)自定义防火墙日志的存储位置

netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log"

查询并开启远程连接服务

1)查看远程连接端口

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber

在windows server 2003中开启3389

wmic path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

在windows2008和windows 2012中

wmic /namespace:\\root\cimv2\terminalservices path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

//修改注册表方式

reg query "HKLM\System\CURRENT\CONTROLSET\CONTROL\TERMINAL SERVER" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

架构信息类收集-网络&用户&域控等

net view /domain 查询域列表

net time/domain 从域控查询时间,若当前用户是域用户会从域控返回当前时间,亦用来判 断主域,主域一般用做时间服务器

net localgroup administrators 本机管理员【通常含有域用户】

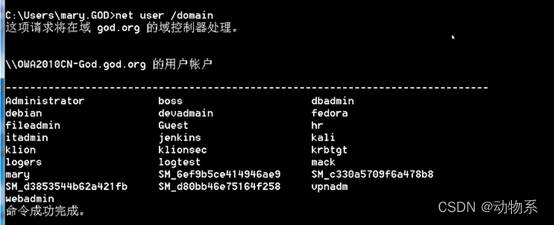

net user /domain 查询域用户(当前域)

net group /domain 查询域工作组

net group "domain computers" /domain 查看加入域的所有计算机名

net group "domain admins" /domain 查询域管理员用户组和域管用户

net localgroup administrators /domain 查看域管理员

net group "domain controllers" /domain 查看域控

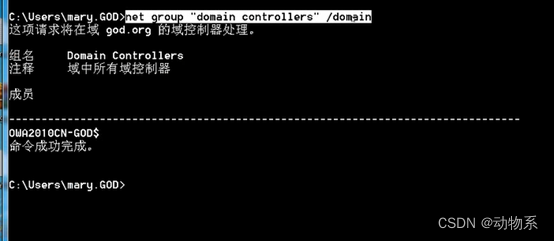

net accounts /domain 查看域密码策略

关键信息类收集-密码&凭据&口令等

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备

计算机用户HASH,明文获取-mimikatz(win),mimipenguin(linux)

计算机各种协议服务口令获取-LaZagne(all),XenArmor(win),CS插件

https://github.com/gentilkiwi/mimikatz/

https://github.com/AlessandroZ/LaZagne/

https://github.com/huntergregal/mimipenguin

https://xenarmor.com/allinone-password-recovery-pro-software/

1.站点源码备份文件、数据库备份文件等

2.各类数据库Web管理入口,如PHPMyAdmin

3.浏览器保存密码、浏览器Cookies

4.其他用户会话、3389和ipc$连接记录、回收站内容

5.Windows 保存的WIFI密码

6.网络内部的各种帐号和密码,如:Email、VPN、FTP、OA等

自动化工具探针-插件&Adfind&BloodHound

https://github.com/k8gege/LadonGo

https://github.com/BloodHoundAD/BloodHound

http://www.joeware.net/freetools/tools/adfind/index.htm

CS插件

LSTAR Ladon OLa TaoWu等

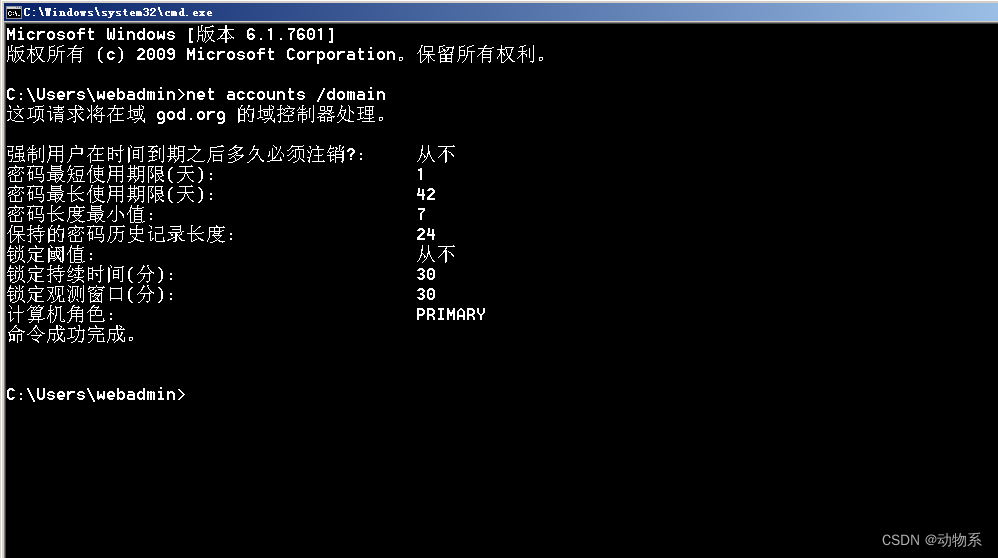

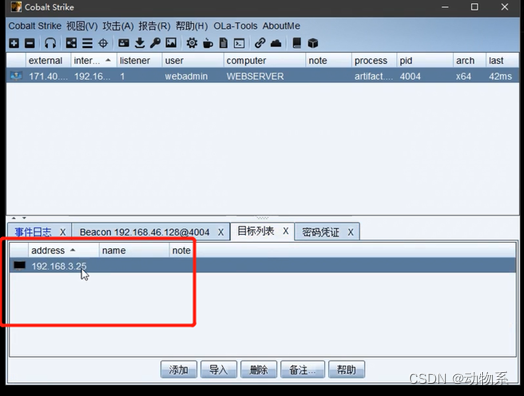

使用端口扫描、网络探测等可以发现目标列表

获取目标列表

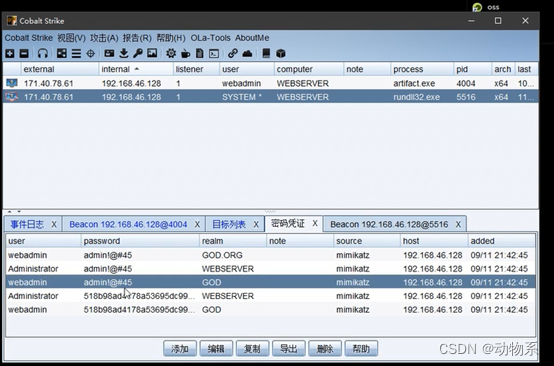

获取密码凭证

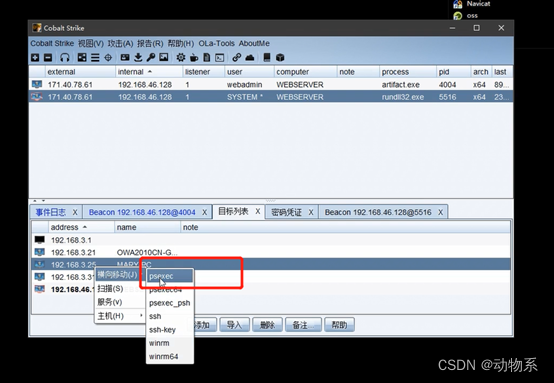

获取到密码之后可以进行横向移动

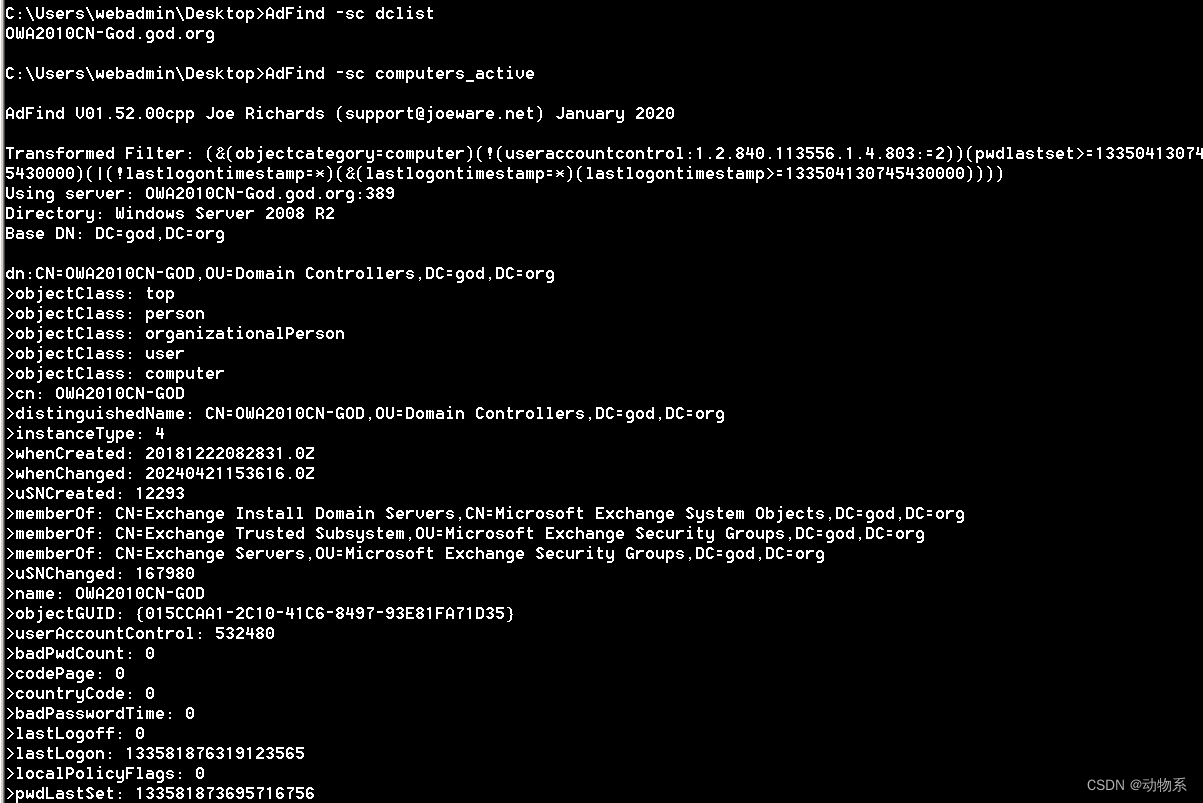

Adfind

列出域控制器名称:

AdFind -sc dclist

查询当前域中在线的计算机:

AdFind -sc computers_active

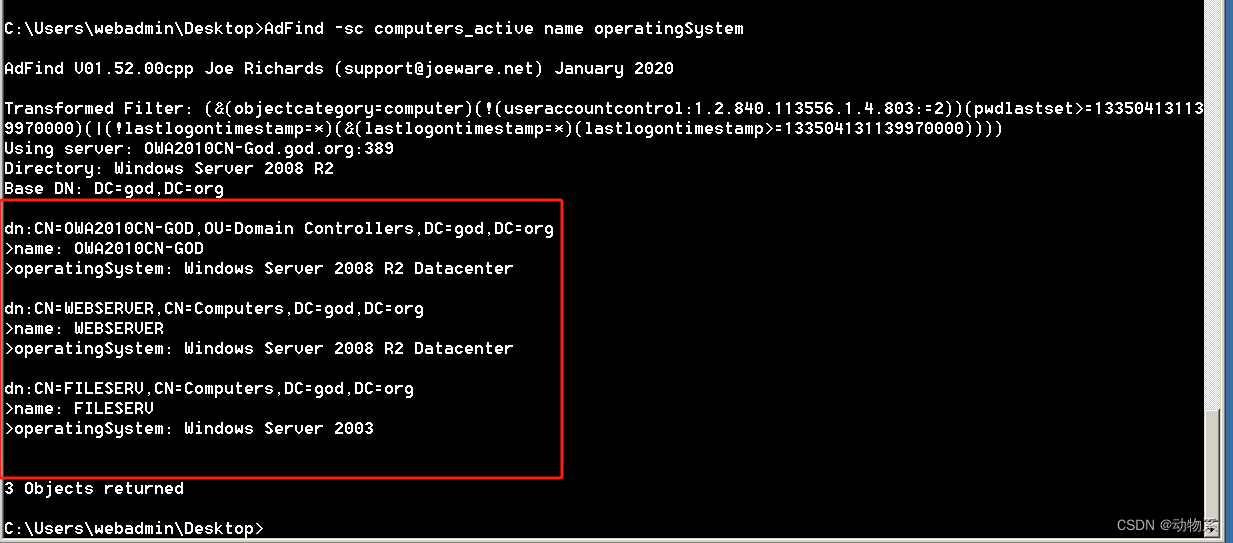

查询当前域中在线的计算机(只显示名称和操作系统):

AdFind -sc computers_active name operatingSystem

查询当前域中所有计算机:

AdFind -f "objectcategory=computer"

查询当前域中所有计算机(只显示名称和操作系统):

AdFind -f "objectcategory=computer" name operatingSystem

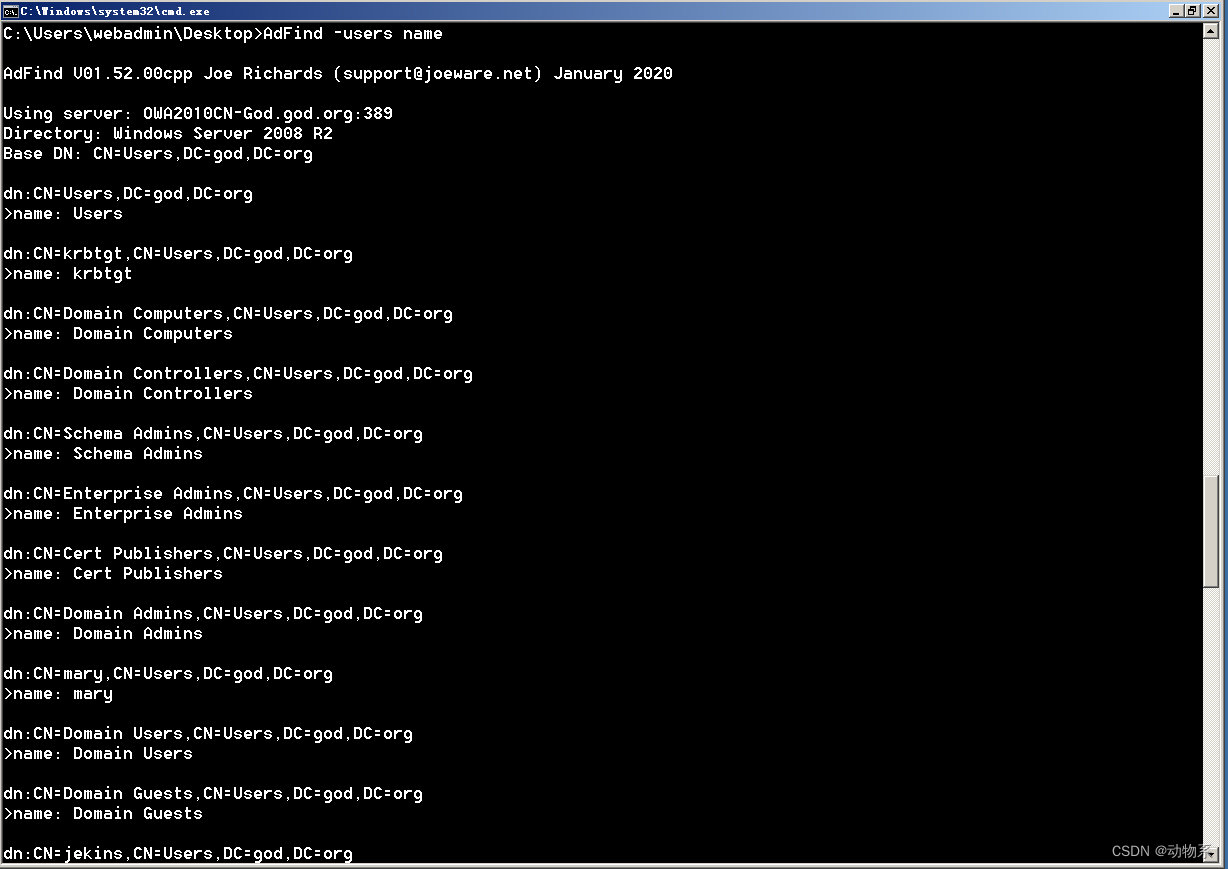

查询域内所有用户:

AdFind -users name

查询所有GPO:

AdFind -sc gpodmp

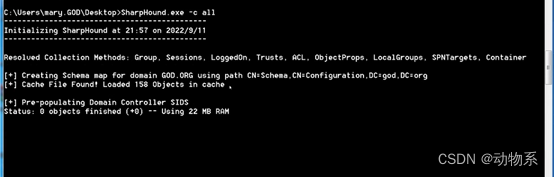

BloodHound域分析使用

安装&使用:

http://cn-sec.com/archives/146548.html

https://github.com/BloodHoundAD/BloodHound

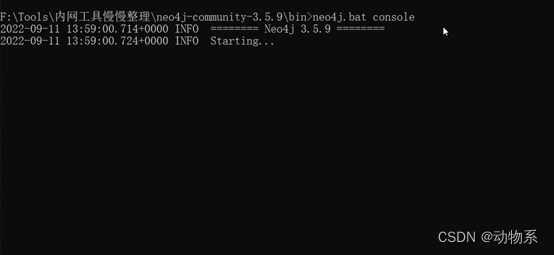

1、启动neo4j neo4j.bat console

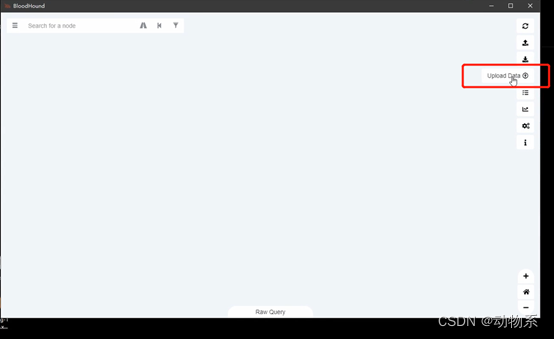

2、启动BloodHound BloodHound.exe

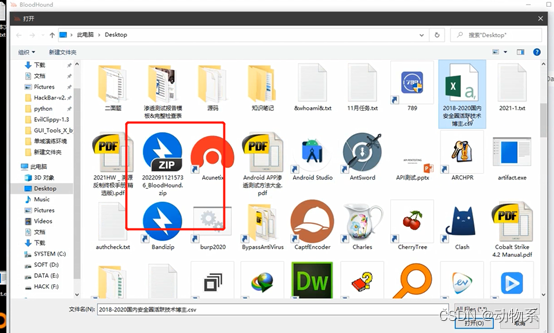

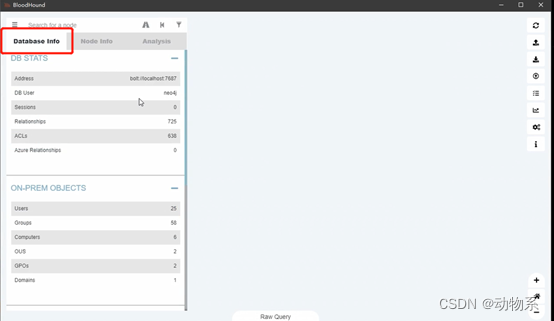

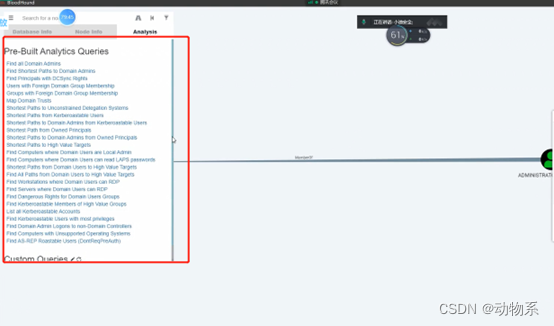

3、运行程序后将生成数据导入,筛选查看

使用功能

825

825

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?