目录

此后如竟没有炬火,我便是唯一的光。

第三方应用分析以及应急取证

必备知识点

- 第三方应用由于是选择性安装,如何做好信息收集和漏洞探针也是获取攻击者思路的重要操作,出去本身漏洞外,提前预知与口令相关的攻击也要进行筛选。

- 排除第三方应用攻击行为,自查漏洞分析攻击者思路,人工配合工具脚本。

- 由于攻击和脚本更新迭代快,分类复杂,那么打造自己的工具箱迫在眉睫。

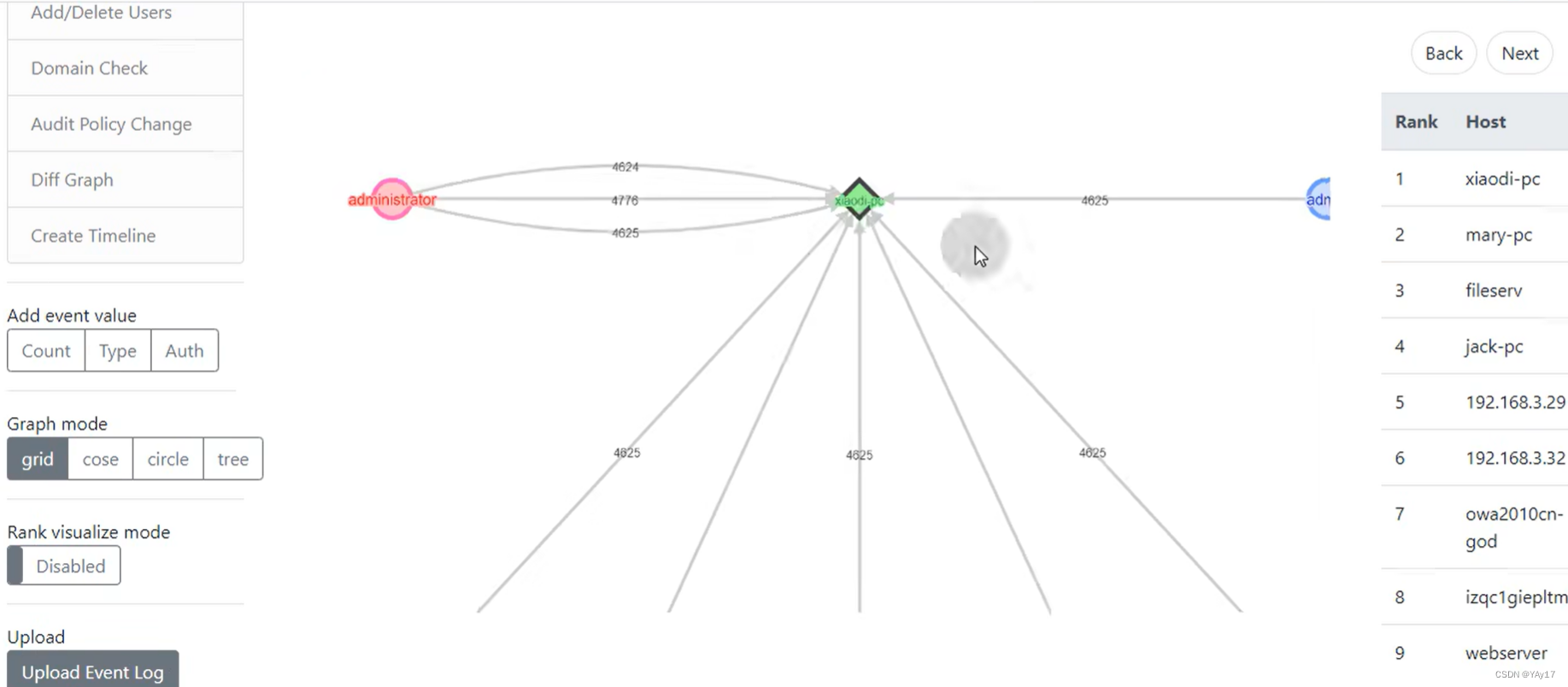

案例1:win日志分析神器-LogonTracer

下载并解压neo4j

git clone https://github.com/neo4j/neo4j

tar -zvxf neo4j-community-4.2.1-unix.tar

安装java11环境

sudo yum install java-11-openjdk -y

修改neo4j配置保证外部访问

dbms.connector.bolt.listen_address=0.0.0.0:7687

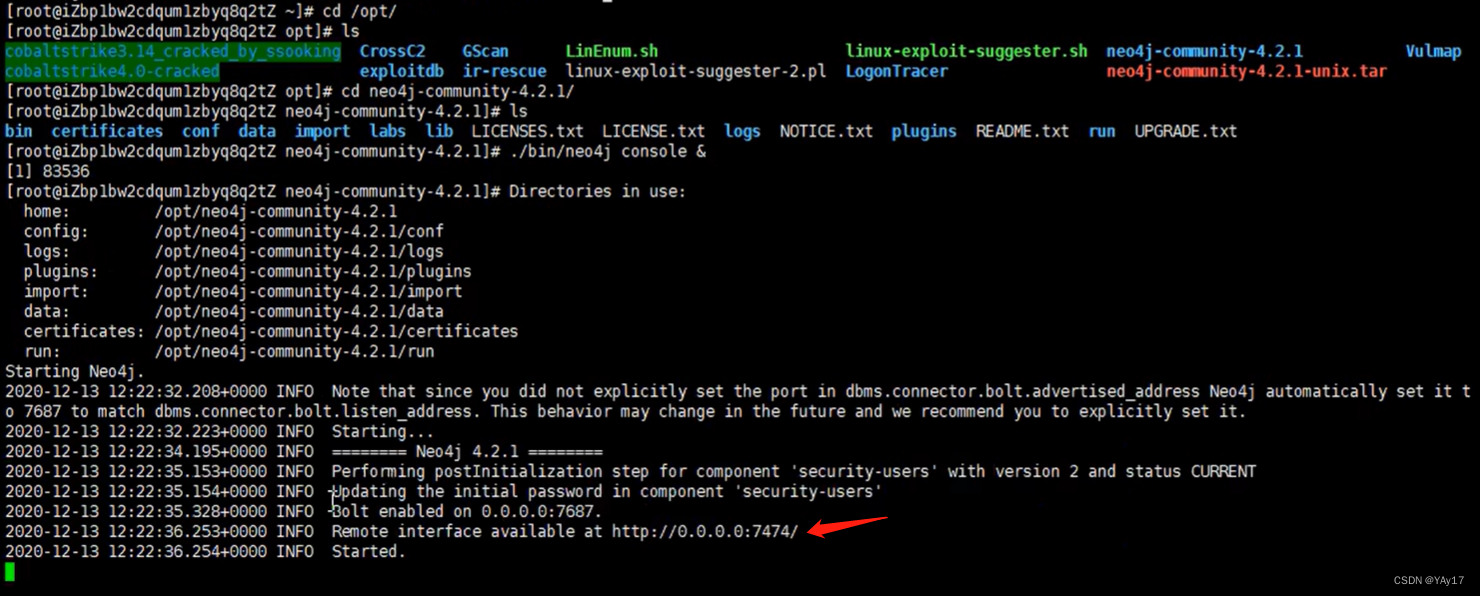

开启neo4j

./bin/neo4j console &

尝试访问(如果是阿里云的服务器,记得将端口开启一下)

这里默认的账号密码就是Neo4j 。

这里默认的账号密码就是Neo4j 。

接下来就是下载Logontracer并且安装库

git clone https://github.com/JPCERTCC/LogonTracer.git

pip3 install -r requirements.txt

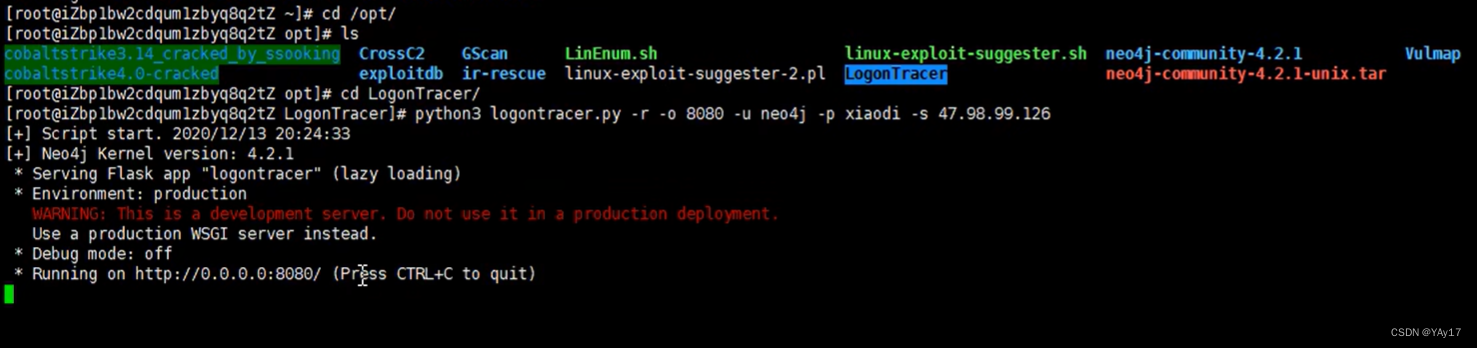

启动Logontracer并且导入日志文件:

python3 logontracer.py -r -o [PORT] -u [USERNAME] -p [PASSWORD] -s [IP 地址]

python3 logontracer.py -r -o 8080 -u neo4j -p xiaodi -s 47.98.99.126

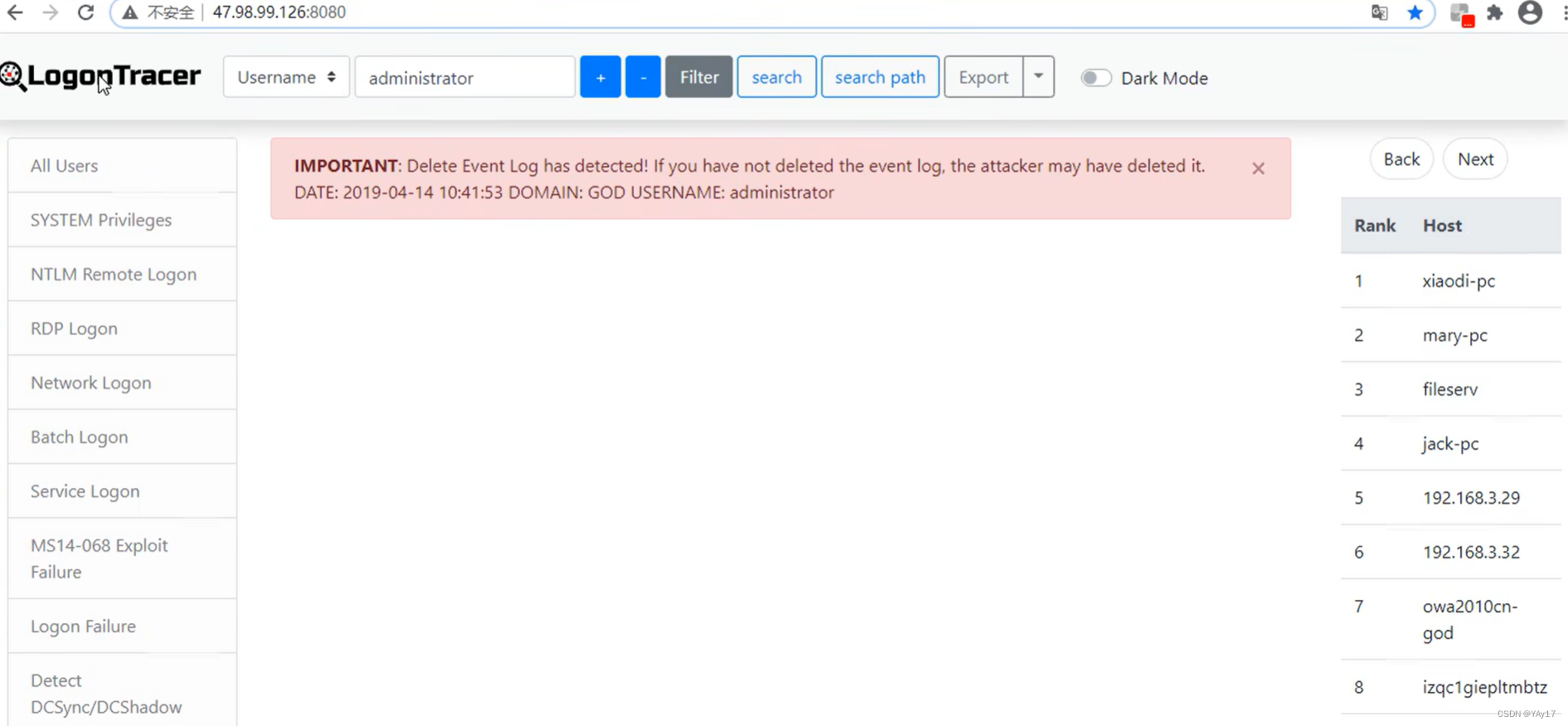

最下面有上传的地方,上传我们需要的日志。也可以通过命令来上传文件

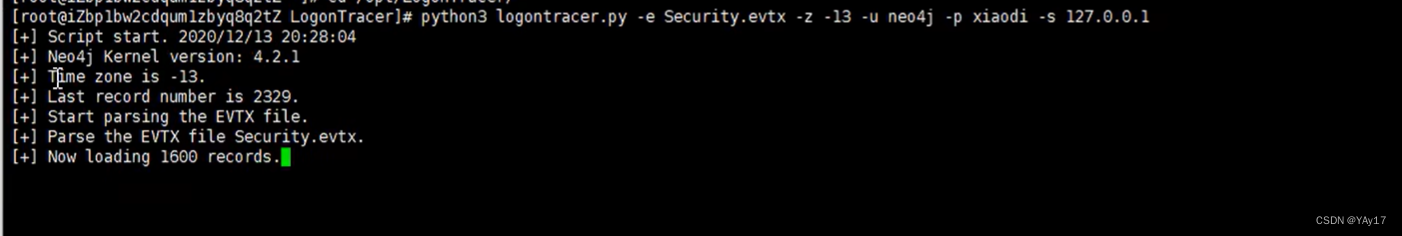

python3 logontracer.py -e [EVTX 文件] -z [时区] -u [用户名] -p [密码] -s [IP 地址]

python3 logontracer.py -e Security.evtx -z -13 -u neo4j -p xiaodi -s 127.0.0.1

当导入成功之后,刷新页面。

数据库日志分析

常见的数据库攻击包括弱口令、SQL注入、提升权限、窃取备份等,对数据库日志进行分析,可以发现攻击行为,进一步还原攻击场景和溯源攻击。

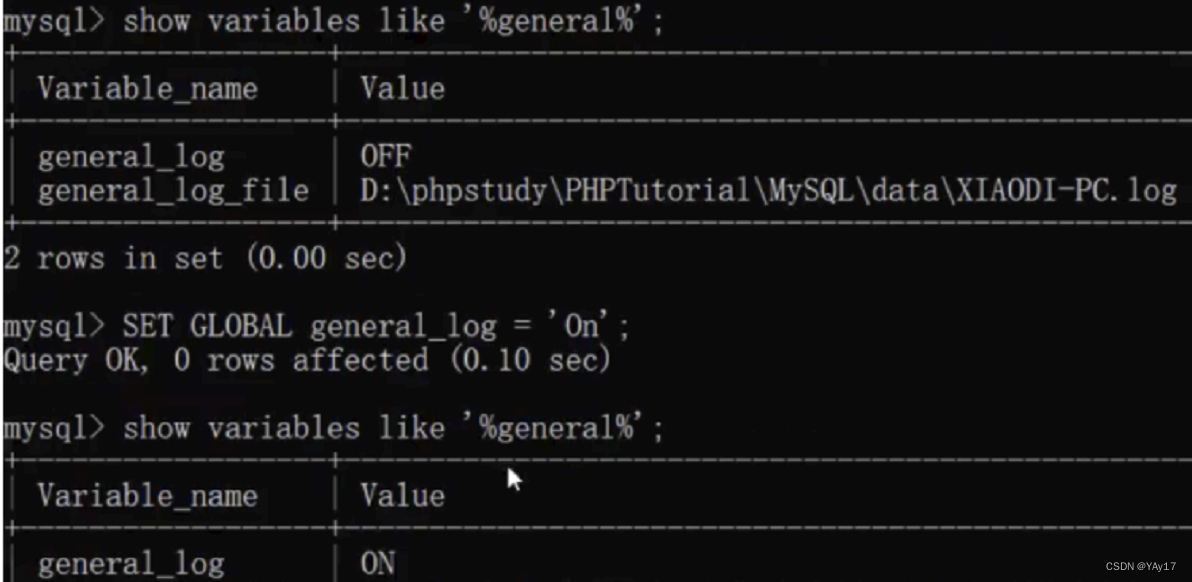

Mysql

日志启用查看

show variables like "%gengeral";

SET GLOBAL general_log = 'On';

# 这里可以设置mysql日志存放目录

SET GLABAL general_log_file = '/var/lib/mysql/mysql.log'

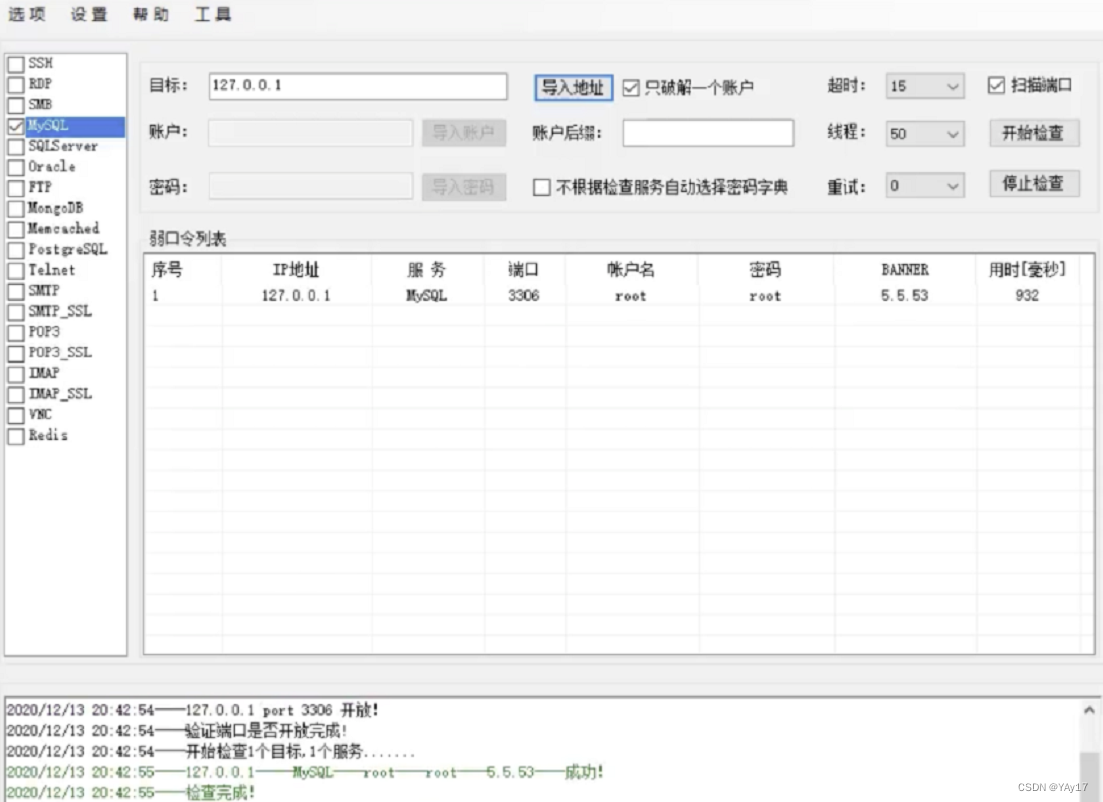

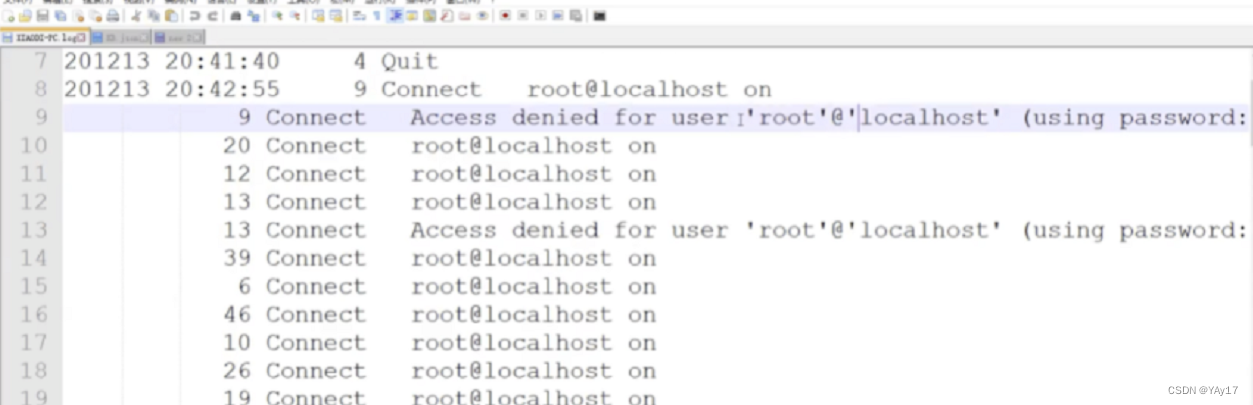

通过超级弱口令工具对目标进行模拟爆破攻击

查看日志并分析。

Mssql

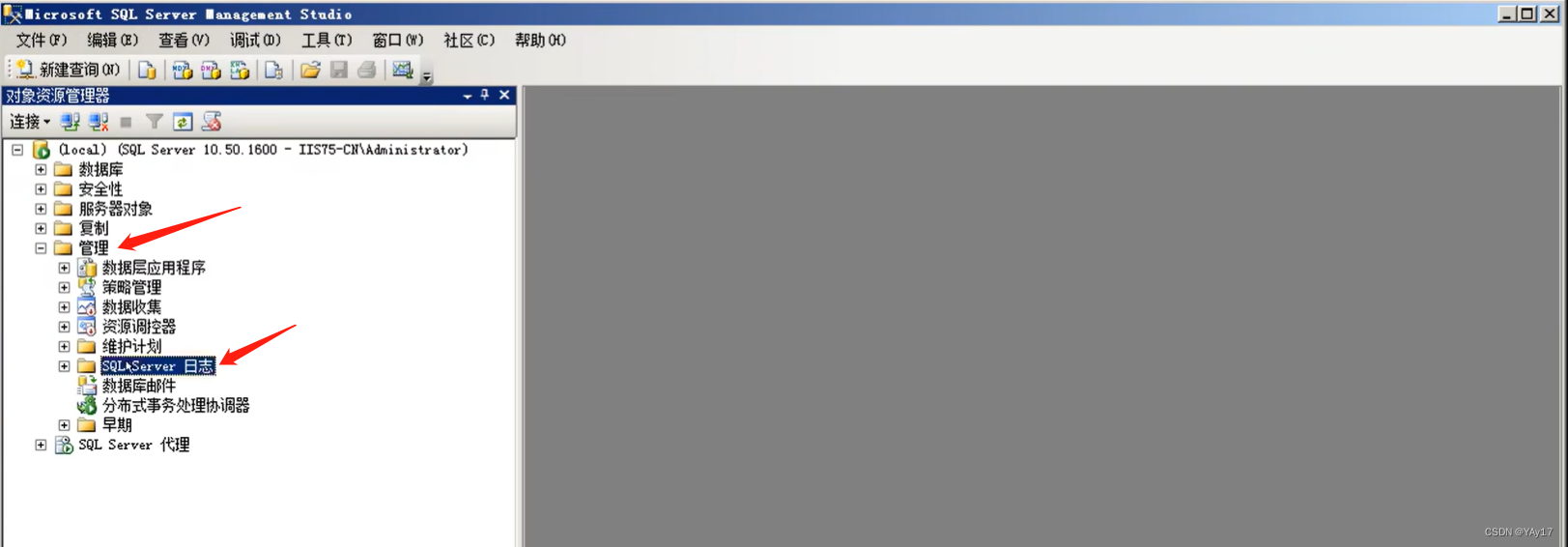

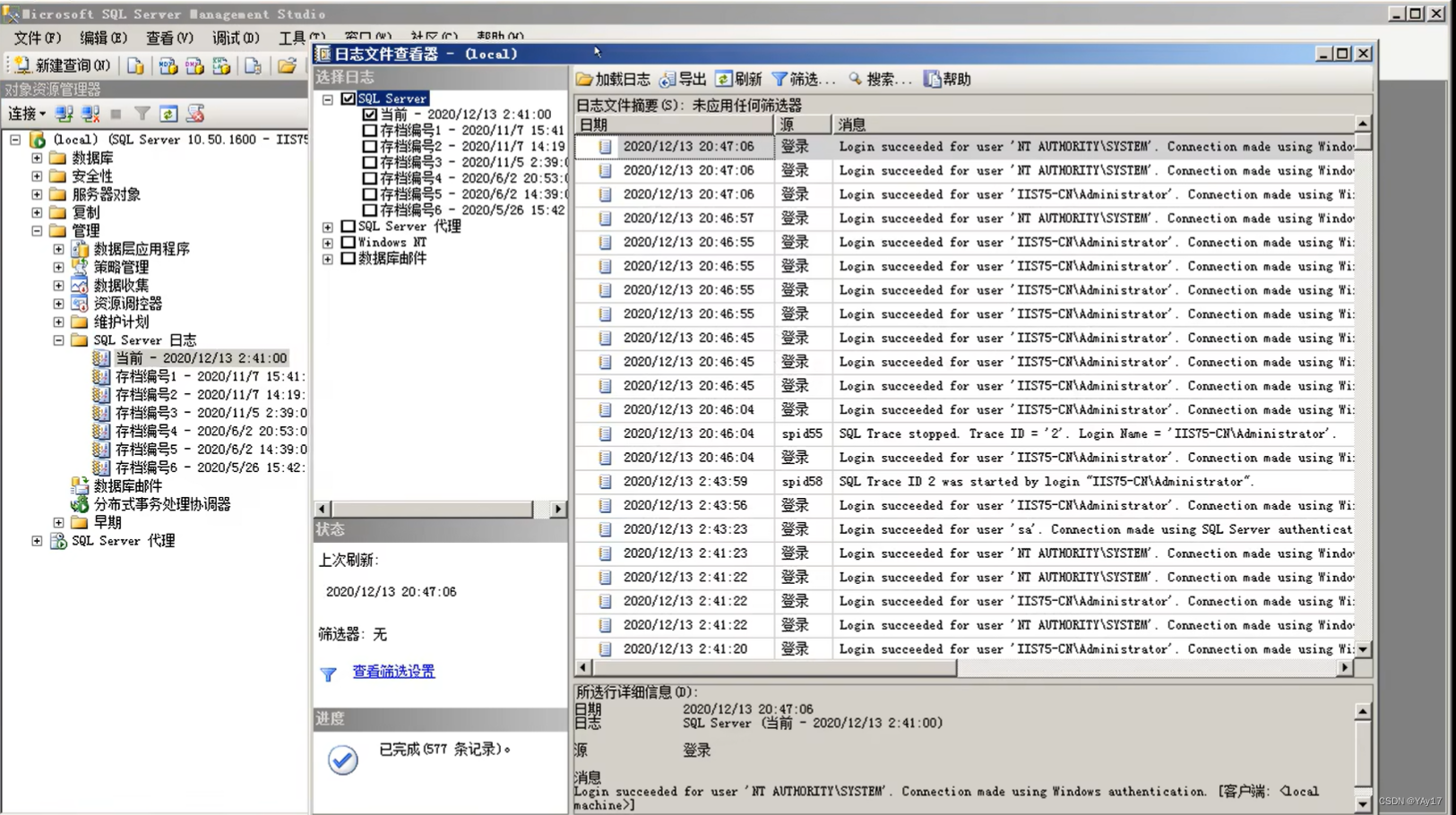

查看日志

mssql日志文件需要进行配置。

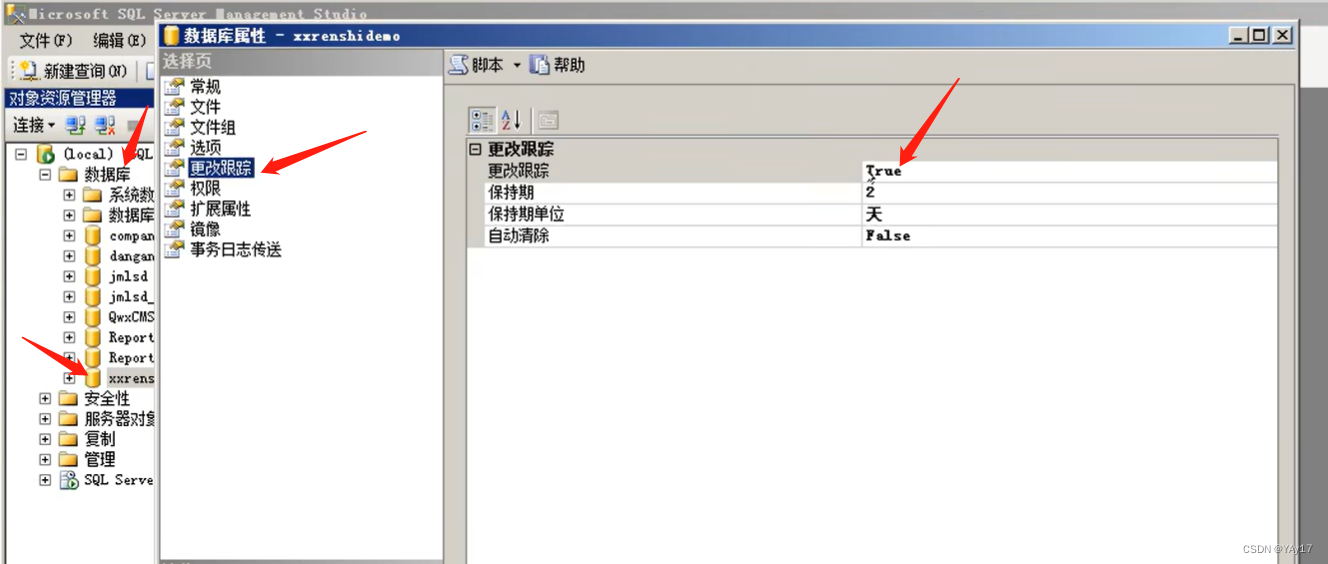

点击“数据库”->选择一个数据库->右击找到属性->更改跟踪设置为TRUE

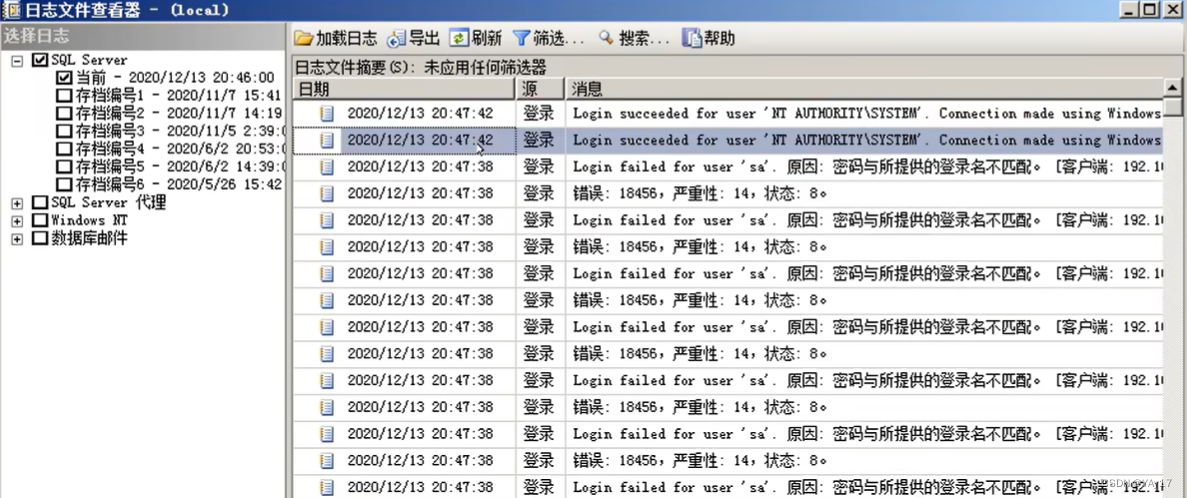

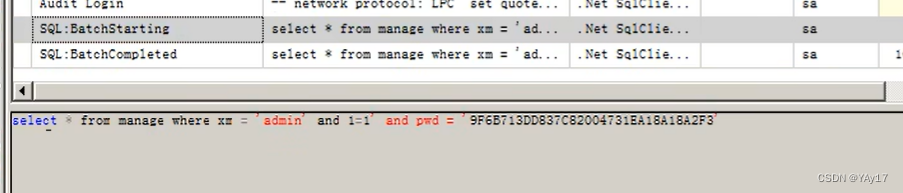

接下来就可以进行模拟注入攻击,来查看对应的日志文件。

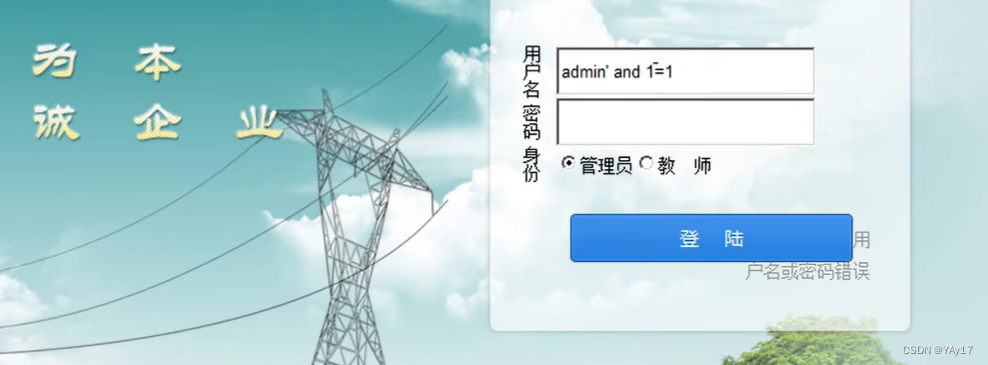

这里将用户名和密码全部使用admin' and 1=1。查看日志文件:

发现明显的攻击。

发现明显的攻击。

自查漏洞模拟渗透攻击溯源

主要针对两种情况:

- 日志被删除或者是没有利用价值

- 没有思路进行分析且可以采用模拟渗透

系统漏洞自查(win、linux)

主要工具为WindowsvulnScan、linux-exploit-suggester

windows自查

工具地址

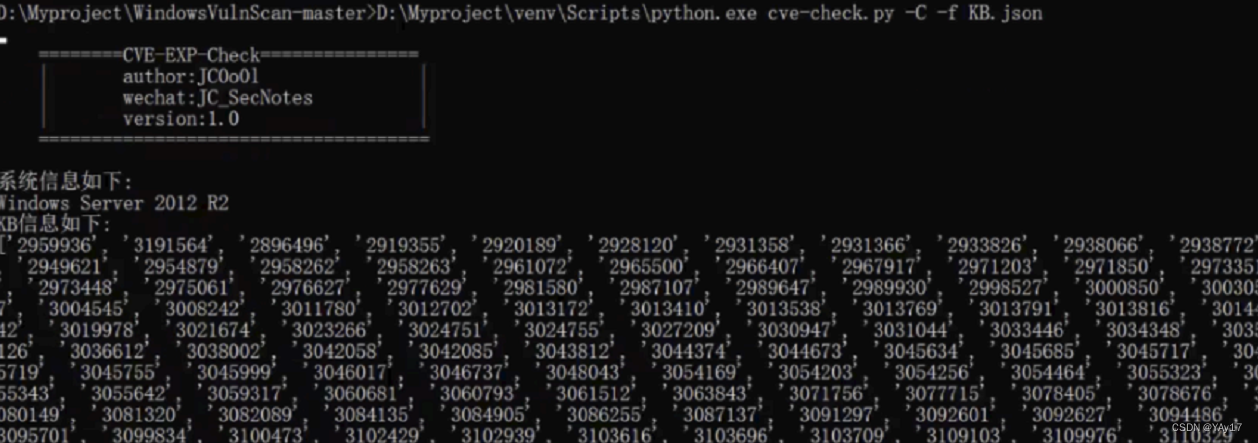

首先运行powershell脚本KBCollect.ps收集一些信息

.\KBCollect.ps1

将运行后产生的KB.json文件移动到cve-check.py所在的目录下

安装python模块

python3 -m pip install requirements.txt

运行cve-check.py -u创建CVEKB数据库,运行cve-check.py -u更新CVEKB数据库中的hasPOC字段,可以使用-m ALL 更新所有。

之后便是运行cve-check.py -C -f KB.json查看具有公开EXP的CVE。

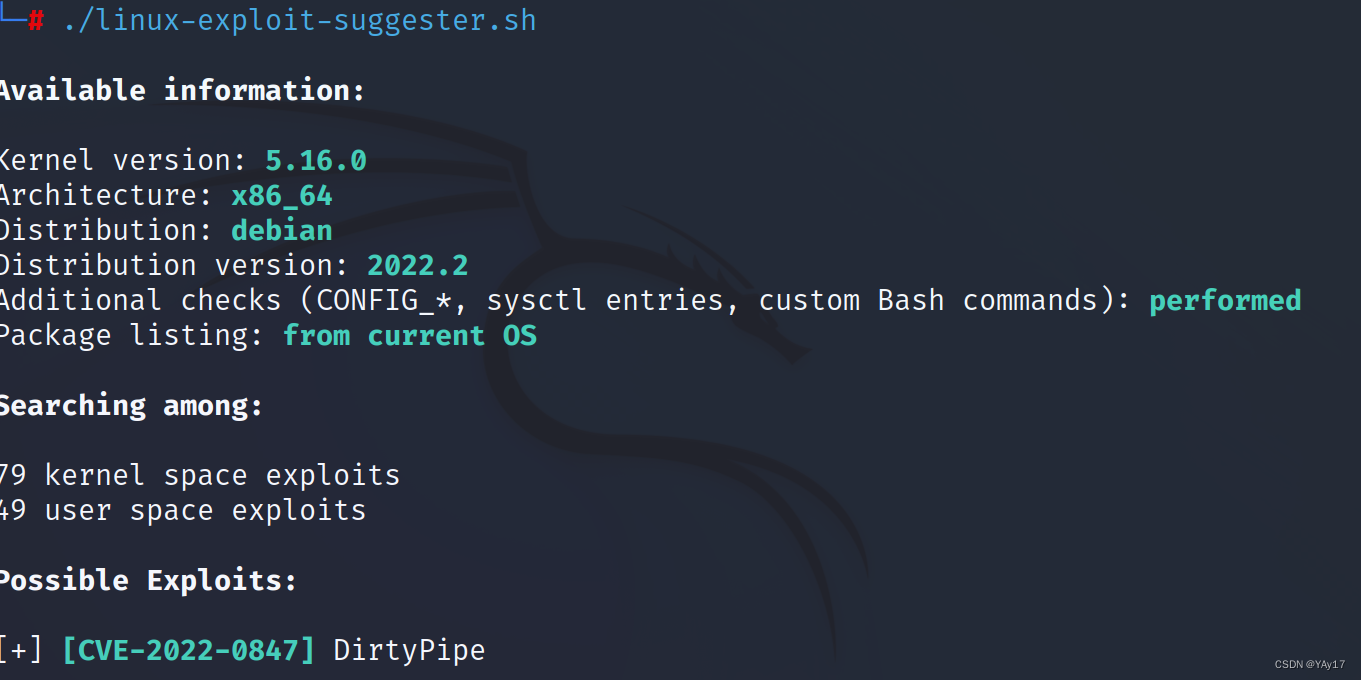

linux自查

工具地址

GitHub - mzet-/linux-exploit-suggester: Linux privilege escalation auditing tool

服务漏洞自查

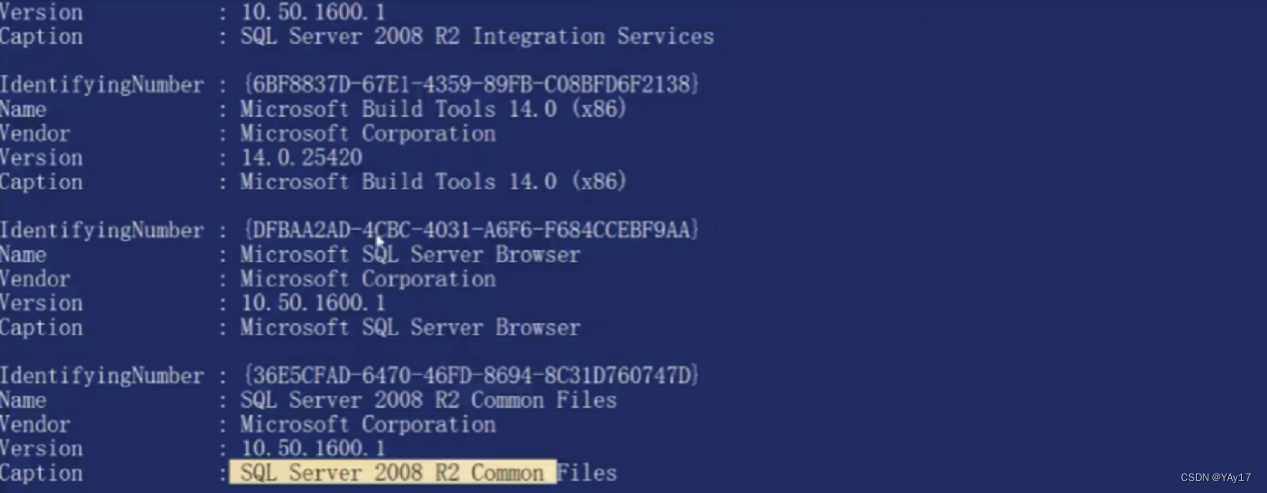

windows

Get-WmiObject -class Win32_Product

linux

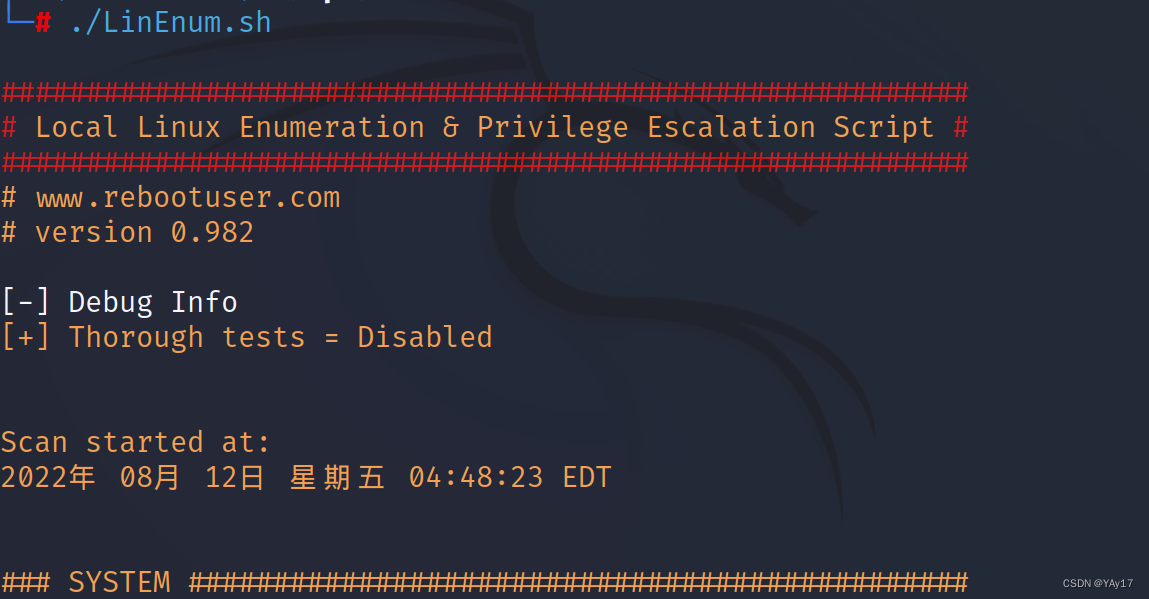

使用工具LinEnum,工具下载地址: GitHub - rebootuser/LinEnum: Scripted Local Linux Enumeration & Privilege Escalation Checks

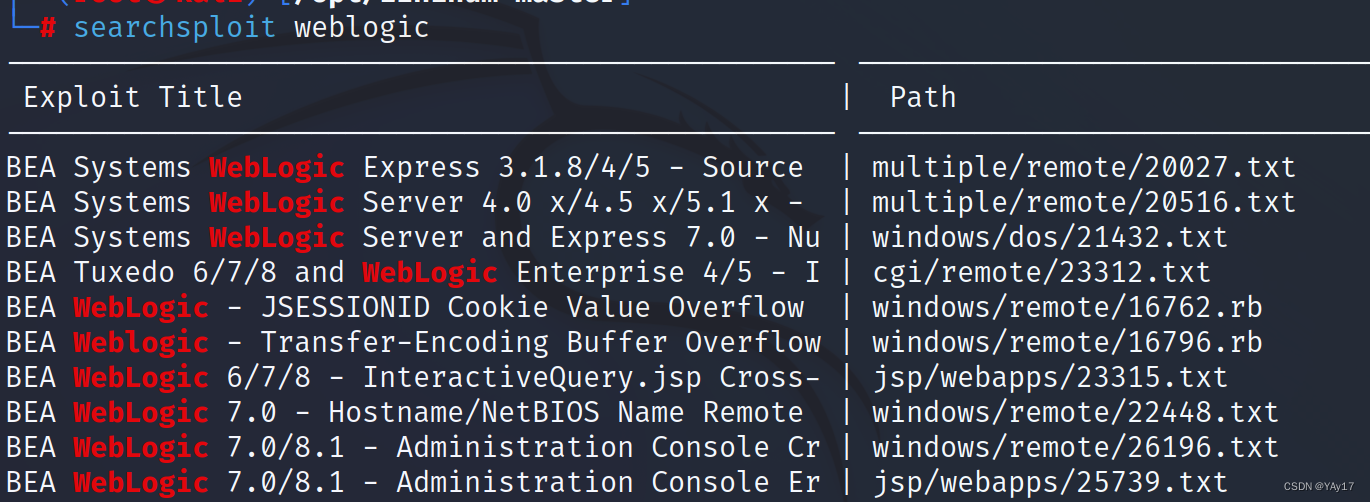

根据检索出来的服务进行漏洞扫描,主要使用 searchsploit

例如searchsploit weblogic

自动化工具ir-rescue应急响应工具箱

主要用来打造自己的应急响应工具箱。

4657

4657

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?