本文先介绍了12种常见WEB安全漏洞的原理和防范措施,然后介绍了PAS在安全漏洞防范上采取的措施。

目 录

01 WEB安全的基本介绍

02 常见WEB安全漏洞的原理和防范

03 PAS安全漏洞的防范

01

WEB安全的基本介绍

WEB安全的前世今生

WEB安全是伴随计算机安全的发展演化而产生的。最初的计算机安全主要是针对计算机软、硬件系统的安全,比如通过计算机病毒、木马程序、暴力破解、非法入侵、硬件损坏、系统缓冲区溢出、拒绝服务等攻击手段,对计算机的系统资源、软件、数据进行破坏、更改、伪造、盗取、瘫痪等恶意行为。

伴随B/S架构的技术流行,随着WEB2.0的兴起,WEB的互联网技术的发展,基于WEB环境的互联网应用越来越广泛,企业信息化的过程中,越来越多的应用都架设在WEB平台上并成为信息化的主流平台。这也吸引了黑客们的强烈关注,WEB安全也成为计算机安全中更加关注的领域,WEB安全漏洞也成为黑客攻击互联网应用和企业信息系统的重要手段。

常见的WEB安全漏洞

常见的WEB安全漏洞主要是SQL注入、XSS(跨站脚本)注入、命令注入、CSRF(跨站请求伪造)攻击、SSRF(服务端伪造请求)攻击、点击劫持、文件上传漏洞、反序列化漏洞、XEE(XML实体注入)漏洞、列目录漏洞、越权攻击、暴力破解等。

之所以产生这些漏洞,原因主要有下面几个方面:

1、业务程序缺陷:业务程序没有控制输入参数,限制一些恶意和非法的参数输入,导致遭受各种注入漏洞的攻击,如SQL注入、XSS注入、命令注入。业务程序没有限制文件上传的扩展名,导致文件上传漏洞。用户登录未有效控制恶意的重复登录试探而导致的暴力破解用户密码攻击。业务程序在功能权限和数据权限上未加合理的控制,导致用户的横向越权和纵向越权。

2、第三方依赖类库和JDK本身存在缺陷:JDK本身反序列化就存在漏洞,结合很多第三方开源软件反序列化过程存在漏洞,被恶意利用,利用植入恶意代码的payload,在反序列化过程中执行恶意程序或执行任意程序,比如反序列化漏洞、XEE实体注入漏洞。

3、HTTP协议的漏洞:利用HTTP协议的一些特性,实施攻击,比如CSRF攻击、SSRF攻击、点击劫持、URL跳转漏洞等。

4、网站配置缺陷:利用网站配置的一些缺陷,实施攻击,如列目录漏洞等。

02

常见WEB安全漏洞的

原理和防范

下面分别对各种常见的WEB安全漏洞进行原理分析和如何防范进行说明。

(一)SQL注入漏洞

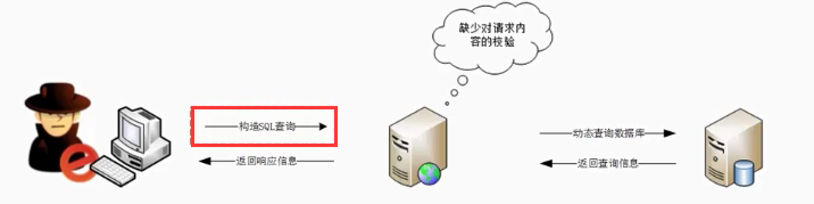

1、原理:

SQL注入是当应用程序将用户输入的内容,拼接到SQL语句中,一起提交给数据库执行时,就会产生SQL注入威胁。由于用户的输入,也是SQL语句的一部分,攻击者可以利用输入内容,注入自己定义的语句,改变SQL语句执行逻辑,让数据库执行任意自己需要的指令。通过控制部分SQL语句,攻击者可以查洵数据库中任何自己需要的数据,利用数据库的一些特性,可以直接获取数据库服务器的系统权限。

SQL注入除了能有显示结果的注入外,还有一种叫SQL盲注,就是用正常SQL可以查询出数据,而拼接条件的SQL查不出数据,就说明拼接条件不正确,如果拼接条件后可以正常查出数据,就说明拼接条件是对的。黑客可以反复测试不同拼接条件,从而探测数据库的基本信息。

SQL注入的必备条件:

(1) 可以控制输入的数据

(2) 服务器要执行的代码拼接了控制的数据。

2、示例:

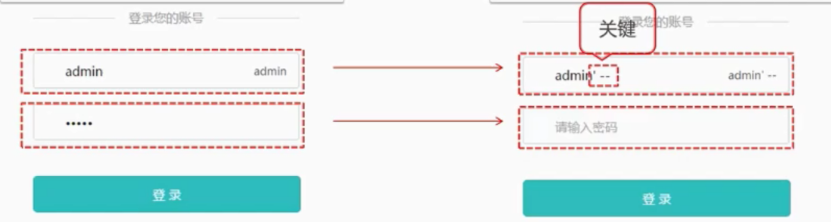

举例,一个登录页面,用户正常输入用户名admin和密码就可以登录,这时候正常的登录验证SQL是这样执行的:

SELECT * FROM user WHERE username='admin' AND password='xxxx'

但通过用户的注入恶意的输入,会导致执行实际的SQL如下:

SELECT * FROM user WHERE username='admin' --' AND password='xxxx'

这样,SQL将password的条件注释掉了,只通过用户名就可以登录成功。

3、危害:

本来SQL注入攻击需要攻击者对SQL语句非常了解,所以对攻击者的技术有一定要求。但是现在已经出现了大量SQL注入利用工具,可以让任何攻击者,只要点几下鼠标,就能达到攻击效果,这使得SQL注入的威胁极大增加。

SQL注入危害如下:

(1) 获取数据库信息

l 管理员后台用户名和密码

l 获取其他数据库敏感信息:用户名、密码、手机号码、银行卡信息……

l 整个数据库:脱裤,即盗走数据库所有用户信息

(2) 获取服务器权限

(3) 植入Webshell,获取服务器后门

(4) 读取服务器敏感文件

4、防范:

(1) 所有查询语句使用数据库后台的参数化查询接口,如使用PreparedStatement预编译语句,而不要使用SQL拼接方式,可以完全防范SQL注入攻击。

(2) 后端代码检查输入的数据是否符合预期,严格限制变量的类型,例如使用正则表达式进行一些匹配处理。

(3) 对进入数据库的特殊字符(',",\,<,>,&,,; 等)进行转义处理,或编码转换,或直接拦截。

(二)XSS注入漏洞

1、原理:

XSS跨站脚本攻击(Cross Site Scripting),因为和CSS样式表缩写相同,更名为XSS,是指恶意攻击者往Web页面里插入恶意html 代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意攻击用户的特殊目的。

XSS注入攻击主要分为两种:

反射型跨站脚本攻击

攻击者通过输入恶意html代码,并通过应用的某个用到这个输入的URL,在用户打开这个URL的时候,浏览器会执行嵌入其中的恶意脚本。

存储型跨站脚本攻击

攻击者利用web应用程序提供的录入或修改数据功能,将恶意html注入脚本存储到服务器或用户 cookie中,当其他用户浏览展示该数据的页面时,浏览器会执行页面中嵌入的恶意脚本。所有浏览者都会受到攻击。

2、示例:

如果页面输入框输入了“<script>alert(1)</script>",而这个输入有被拼接到了html页面中,运行页面,就会弹出对话框,显示1。如果输入"<script>console.log('xxxx')",就可以通过F12页面调试模式在控制台打印出日志,从而输出有价值的信息。

3、危害:

l 盗取用户敏感私密信息,比如cookie

l 存储型XSS攻击危害要大于反射型XSS攻击。

4、防范:

(1) 建立白名单,开发者明确告诉浏览器那些外部资源可以加载,只需要配置规则,拦截由浏览器自己实现。有下面几种方式:

① 设置 HTTP Header 中的 Content-Security-Policy,举例如下:

l 只允许加载本站资源: Content-Security-Policy: default-src 'self'

l 只允许加载 HTTPS 协议图片: Content-Security-Policy: img-src https://*

② 设置 meta 标签的方式

(2) 字符转义:对尖括号、引号、斜杠等字符进行转义。这种是比较普遍的做法。

(3) 设置Cookie时,将其属性设置为HttpOnly,这样可以保护cookie不被恶意的脚本获取。

(三)命令注入

1、原理

命令注入和SQL注入差不多,只不过SQL注入是针对数据库的,而命令注入是针对操作系统的,又称为OS命令注入。命令注入攻击指通过Web应用注入命令,执行非法的操作系统命令达到攻击的目的。只要在能调用Shell函数的地方就有存在被攻击的风险。倘若调用Shell时存在疏漏,就可以执行插入的非法命令。

命令注入攻击可以向Shell发送命令,让Windows或Linux操作系统的命令行启动程序。也就是说,通过命令注入攻击可执行操作系统上安装着的各种程序。

2、示例

比如,注入的命令在程序中被当成Runtime.getInstance().exec(“xxx”)方法的参数,就可能被执行,从而执行用户注入的恶意命令。

3、危害

(1) 继承Web 服务器程序权限,去执行系统命令

(2) 继承Web 服务器权限,读取文件

(3) 反弹Shell(攻击机监听在某个TCP/UDP端口为服务端,目标机主动发起请求到攻击机监听的端口,并将其命令行的输入输出转到攻击机。)

(4) 控制整个网站

(5) 控制整个服务器

4、防范

(1) 尽量避免直接执行输入的参数

(2) 对输入参数进行黑名单过滤,将危险命令写入黑名单,发现黑名单的输入,则拦截请求。

(3) 对值要引号处理,对| & || && 进行转义等。

(四)CSRF攻击

1、原理

CSRF(Cross Site Request Forgery),即跨站请求伪造,是一种常见的Web攻击手段,它利用用户已登录的身份,在用户毫不知情的情况下,以用户的名义完成非法操作。

CSRF攻击的原理就是利用浏览器打开多个Tab页面,共享cookie或session的特性来完成攻击的。攻击者要完成攻击,就要在已有用户登录合法网站的时候,诱导用户点击恶意链接URL,从而打开一个新的浏览器Tab页,利用浏览器多Tab页session共享机制,以合法用户的身份执行URL中恶意操作,如操作业务系统数据等。实际上就是攻击者盗用你的身份,发出恶意的请求。

2、示例

如果用户浏览并信任具有CSRF漏洞的网站A,则浏览器会生成相应的cookie,并且用户访问危险的网站B而不退出网站。危险网站B要求访问网站A并提出要求。 浏览器使用用户的cookie信息访问网站A。 由于网站A不知道是用户自身发出的请求还是危险网站B发出的请求,因此将处理危险网站B的请求,从而完成了用户操作目的的模拟。 这是CSRF攻击的基本思路。

攻击者可以给你发送邮件,邮件中包含诱导链接,吸引你去点击链接,从而完成CSRF攻击。

3、危害

(1) 在用户不知情的情况下,使用你的账号发送邮件,发消息,盗取你的账号,删除你的个人信息,购买商品,虚拟货币或银行转账。造成个人隐私泄露或财产损失。

(2) 危害企业信息系统的数据安全。

4、防范

(1) 可以对 Cookie 设置 SameSite 属性。该属性表示 Cookie 不随着跨域请求发送,可以很大程度减少 CSRF 的,但是该属性目前并不是所有浏览器都兼容。

(2) 检查HTTP Referer头,Referer头表示这个请求是从哪个页面链接过来的,如果为空,则说明URL请求是单独的URL连接,所以对Referer头为空的进行拦截。另外,还可以检查提交的URL的Referer头是不是这个服务器的合法的地址。但某些情况下,请求从https跳到http,浏览器处于安全考虑,不会发送referer,服务器就无法检验了。

(3) 使用随机令牌,每次请求携带一个随机令牌(Token),服务端使用拦截器要对令牌进行校验。登录后或每次发起请求前,服务器端产生随机令牌,将令牌放在session或cookie中,同时在发起的请求中携带上令牌,拦截器拦截到请求后,校验url中的令牌是否和session或cookie中的令牌是否一致,一致才会放行,然后立即销毁令牌。令牌只是一次性使用,下次请求前会重新生成。随机令牌可以基本杜绝CRSF攻击。

(五)SSRF漏洞

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)

1、原理

SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。黑客操作服务端从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。利用的是服务端的请求伪造。SSRF是利用存在缺陷的web应用作为代理攻击远程和本地的服务器。

2、示例

有道在线翻译,通过翻译对应文本,定位到另一个网站。

3、危害

(1) 可以对外网、服务器所在内网、本地进行端口扫描,获取一些服务的banner信息;

(2) 攻击运行在内网或本地的应用程序(比如溢出);

(3) 对内网web应用进行指纹识别,通过访问默认文件实现;

(4) 攻击内外网的web应用,主要是使用get参数就可以实现的攻击(比如struts2,sqli等);

(5) 利用file协议读取本地文件等。.

(6) 各个协议调用探针:http,file,dict,ftp,gopher等

http:192.168.64.144/phpmyadmin/

file:///D:/www.txt

dict://192.168.64.144:3306/info

ftp://192.168.64.144:21

4、防范

(1) 禁用不需要的协议。仅仅允许http和https请求。可以防止类似于file:///,gopher://,ftp:// 等引起的问题。

(2) 过滤返回信息,把返回结果返回前,先验证返回信息是否符合标准。

(3) 限制请求的端口为http常用的端口,如80,443,8080,8090等。

(4) 建立内网IP黑名单,限制这些IP的访问

(六)点击劫持

1、原理

点击劫持是一种视觉欺骗的手段。将需要的网站通过 iframe 嵌套的方式嵌入自己的网页中,并将 iframe 设置为透明,在页面中透出一个按钮诱导用户点击。

2、示例

用户在登陆 A 网站的系统后,被诱惑打开第三方网站,而第三方网站通过 iframe 引入了 A 网站的页面内容,用户在第三方网站中点击某个按钮(被装饰的按钮),实际上是点击了 A 网站的按钮。 接下来我们举个例子:攻击者在优酷发布了很多视频,想让更多的人关注它,就可以通过点击劫持来实现。

从上图可知,通过图片作为页面背景,隐藏了用户操作的真实界面,当你按耐不住好奇点击按钮以后,真正的点击的其实是隐藏的那个页面的订阅按钮,然后就会在你不知情的情况下订阅了。

3、危害

恶意链接重定向,范围超出的访问权限,修改用户账号信息,盗取数据等。点击劫持的存在可能会造成系统拒绝服务,对安全和机密信息造成严重危害,甚至损害用户的合法权益。

4、防范

(1) 设置X-FRAME-OPTIONS响应头。该响应头有三个值可选,分别是:

l DENY,表示页面不允许通过 iframe 的方式展示

l SAMEORIGIN,表示页面可以在相同域名下通过 iframe 的方式展示

l ALLOW-FROM,表示页面可以在指定来源的 iframe 中展示

设置成DENY最严格,不允许使用iframe。设置成SAMEORIGIN,表示同源,iframe只显示相同域名的页面;设置ALLOW-FROM,可以指定iframe可以显示哪些来源的页面。

(七)反序列化漏洞

1、原理

反序列漏洞是一个危害性很大,攻击频度较高常见漏洞,每种语言都有。java的反序列漏洞在于用户通过远程RMI、JMX或HTTP调用服务端的时候,用到了ObjectInputStream类的readObject方法,调用在传参数的时候,在参数的payload中注入了恶意的执行代码,导致参数在反序列化的时候,执行代码被执行,从而在目标机器上执行任意命令。

有很多第三方的开源软件都有反序列化漏洞,如Apache Commons Collections序列化RCE漏洞、Spring框架反序列化漏洞、FastJson反序列化漏洞、 Apache Shiro Java 反序列化漏洞等。

2、示例

比如写下面的类,在readObject方法中加入执行计算器的命令,就会导致反序列化中计算器程序被执行,如下:

这个只是一个例子,其实业务接口很少用黑客定义的不安全类做参数,那黑客如何攻击呢?

用户可以使用字节码工具,对已有的序列化参数注入恶意代码,或使用ysoserial工具来生成payload,来实施反序列化漏洞攻击。

3、危害

当应用程序从反序列化不可信数据时,可能会造成目标服务器上任意代码执行,从而造成难以估量的损失。

4、防范

(1) 及时关注反序列化漏洞进展,及时升级相关的开源软件。

(2) 通用的防范措施是,使用字节码工具改造ObjectInputStream类,加入黑名单,在对黑名单中存在的类进行反序列化时进行拦截,同时改造的类要优先于JDK的类加载(使用endorsed目录)。

(八)XEE漏洞

1、原理

XXE(XML External Entity Injection)漏洞,即是XML外部实体注入漏洞。XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起DoS(Deny of Service,拒绝服务)攻击等危害。XEE漏洞触发的点往往是可以上传XML文件的位置,没有对上传的XML文件进行过滤,导致可上传恶意XML文件。还有在调用使用XML作为参数进行反序列化时,也可以导致XEE漏洞的攻击。

2、示例

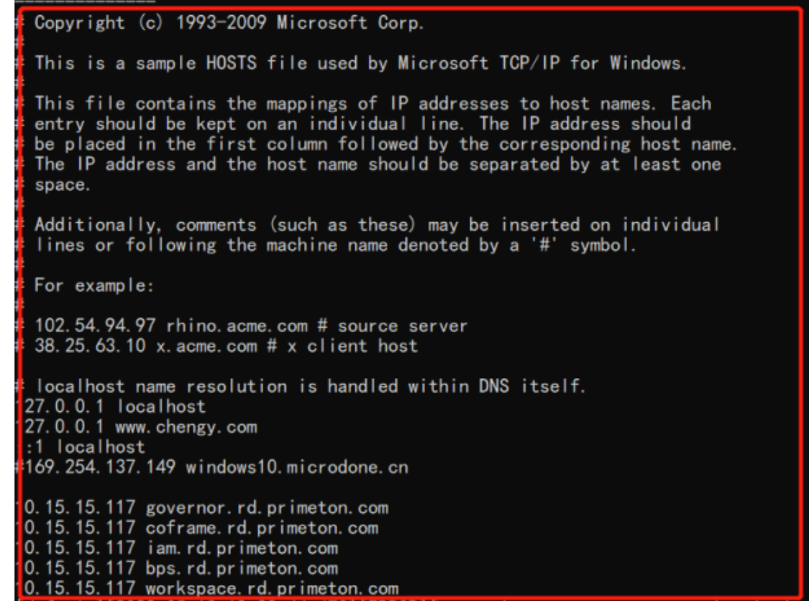

在调用远程接口的时候,构造这样的XML的输入参数,如下:

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE updateProfile [ <!ENTITY file SYSTEM "file:///C:/Windows/System32/drivers/etc/HOSTS"> ]> <root> <params> <param> <key>dicttype/typeid</key> <value>city</value> </param> <param> <key>dicttype/typename</key> <value>&file;</value> </param> </root> |

在服务器端反序列化这个参数的时候,会显示C:/Windows/System32/drivers/etc/HOSTS文件内容,如下:

3、危害

XEE漏洞攻击会在受攻击的服务器上执行系统命令,从而导致信息泄露、数据被盗取、损坏、内网网站攻击等一系列危害。

4、防范

在使用XML解析的时候,在用某些第三方XML解析的类库时,可以禁用外部实体解析和外部参数解析,比如使用javax.xml.parsers.DocumentBuilderFactory进行解析xml时,设置下面的参数:

DocumentBuilderFactory dbf = DocumentBuilderFactory.newInstance(); try { //禁止外部实体解析 dbf.setFeature("http://xml.org/sax/features/external-general-entities", false); //禁止外部参数解析 dbf.setFeature("http://xml.org/sax/features/external-parameter-entities", false); } catch (ParserConfigurationException e) { //ignore } |

(九)文件上传漏洞

1、原理

文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力。这种漏洞是getShell最快最直接的方法之一。

文件上传漏洞产生的原因:

l 未于上传文件的后缀名(扩展名)没有做较为严格的限制

l 未于上传文件的MIMETYPE(用于描述文件的类型的一种表述方法) 没有做检查

l 未对文件进行重命名和对文件路径进行隐藏。

l 未限制文件的执行权限。

2、危害

(1) 代码执行:上传文件是 web 脚本语言,服务器的 web 容器解释并执行了用户上传的脚本,导致代码执行,甚至导致网站甚至整个服务器被控制。

(2) 域控制:上传文件是 flash 的策略文件 crossdomiain.xml,黑客用以控制 flash 在该域下的行为。

(3) 网站挂马:上传文件是病毒、木马,黑客用以诱骗用户或者管理员下载执行。

(4) 钓鱼:上传文件是钓鱼图片或为包含了脚本的图片,在某些版本的浏览器中会被作为脚本执行,被用于钓鱼和欺诈。

3、防范

(1) 限制文件上传的扩展名,建立白名单或黑名单机制,满足白名单的扩展名允许上传;满足黑名单的扩展名不允许上传。

(2) 上传的文件进行重命名,让攻击者不知道上传后文件的名称,难以实施攻击。

(3) 限制文件的执行权限,比如启动应用服务器不能使用root用户启动,启动用户的上传目录设定默认的文件权限,不能有执行权。

(十)目录遍历漏洞

1、原理

目录遍历漏洞是由于网站存在配置缺陷,导致网站目录可以被任意浏览,这会导致网站很多隐私文件与目录泄露,比如数据库备份文件、配置文件等,攻击者利用该信息可以为进一步入侵网站做准备。

2、危害

路径遍历漏洞允许恶意攻击者突破Web应用程序的安全控制,直接访问攻击者想要的敏感数据 ,包括配置文件、日志、源代码等,配合其它漏洞的综合利用,攻击者可以轻易的获取更高的权限。

3、防范

(1) 设置白名单,仅允许路径中包含允许的片段或数据类型。

(2) 在经过白名单过滤以后再与基线路径拼接,让路径结构规范化。

(十一)越权漏洞

1、原理

越权包括横向越权(功能越权)和纵向越权(数据越权)两种,横向越权是因为业务系统的功能权限没有进行很好的控制,导致攻击者修改URL进入其他非自己权限范围内的功能中,操作系统,从而进行非法访问。数据越权是业务系统未控制数据权限,用户在同一功能下,通过改变参数范围,从而查询或变更超出自己数据访问权限的数据,进行数据非法获取或变更。

2、防范

越权漏洞都需要在业务系统中进行改造。

(1) 对横向越权增加功能权限控制,通常可以使用基于角色的权限控制(RBAC),用户和角色绑定,角色和功能绑定,菜单绑定功能,这样,用户不能直接通过URL访问自己不该访问到功能。

(2) 用户在查询、操作数据库的时候,增加拦截器,对数据操作的范围进行精确控制,防止用户访问自己不该访问的数据。

(十二)暴力破解

1、原理

暴力破解一般是对系统的登录页面的用户名和密码进行暴力破解,一般通过基于字典或随机生成用户名和密码的方式去暴力探测登录,从而获取登录用户名和密码的攻击方式。

2、防范

能被暴力破解的网站登录页面,通常只有用户名和密码,也没对登录次数进行限制,所以容易被攻击,防范措施如下:

(1) 增加验证码(但有些暴力破解程序可以识别验证码)

(2) 增加短信验证方式

(3) 多次登录失败的账号进行锁定,可以锁定一段时间再解锁,增加破解难度。

03

PAS安全漏洞的防范措施

PAS服务器(中间件)简介

PAS(Primeton Application Server),是普元应用服务器中间件的简称,是一款标准、安全、自主、高可用的面向未来架构的企业级应用服务器,完全符合Jakarta EE 国际标准规范,支持Web应用的开发、部署、监控、管理等能力,在高可用性、集群、综合监控、微服务、易用性等方面已成功经受重型生产环境的检验。

PAS支持标准Jakarta EE应用架构、SpringBoot微服务架构、云原生架构。满足信创要求,可以无缝替换国外商业中间件产品,以及开源中间件产品,如JBoss/Wildfly、Tomcat、Jetty等。广泛应用于政府、司法、运营商、金融、军工、教育、制造等各行业。

PAS服务器安全防范措施

PAS针对常用的WEB安全漏洞,也具备一定的安全防范能力和措施。PAS应用服务器内置了WEB拦截器,并可以设置安全开关,对一些安全漏洞进行拦截。

比如文件上传漏洞,可以针对文件扩展名进行白名单匹配,只对满足白名单扩展名的文件,允许用户上传。

针对CRSF攻击,可以校验Referer头,对被本机的Referer头,或Referer头为空的URL请求,进行拦截,当然,还要设置排除列表,即对某些登录的页面(没有Referer头)进行排除,不检查。

针对SSRF攻击,可以禁止ftp://,gopher://、file://等协议,只允许http、https协议,还可以通过黑名单或白名单方式,限制对内网机器的访问,防止SSRF攻击。PAS还可以禁用trace等HTTP Method的方法,来防止XSS的攻击,trace是用来调试web服务器连接的HTTP方式,支持该方式的服务器存在跨站脚本(Cross-Site-Tracing),简称XST,攻击者可以利用此漏洞来欺骗合法用户并获取他们的私人信息。

针对反序列化漏洞,可以用一种通用方式,对JDK的ObjectInputStream的类进行字节码改造,增加可以攻击的反序列化类的黑名单,在反序列化过程中,读取反序列化类名,对存在于黑名单中的类进行拦截,杜绝反序列化攻击。对于点击劫持攻击,可以修改请求和响应的X-FRAME-OPTIONS头设置为DENY或SAMEORIGIN,防止IFrame的src地址实施跳转其他网站页面。对于目录遍历漏洞,可以检查url中是否包含../之列的上级路径,发现后可以进行拦截。

另外,还有一种第三方的openRASP安全插件,可以集成到PAS中,进行安全防护。OpenRASP 是百度安全推出的一款 免费、开源 的应用运行时自我保护产品。OpenRASP 抛弃了传统防火墙依赖请求特征检测攻击的模式,创造性的使用RASP技术(应用运行时自我保护),直接注入到被保护应用的服务中提供函数级别的实时防护,可以在不更新策略以及不升级被保护应用代码的情况下检测/防护未知漏洞,尤其适合大量使用开源组件的互联网应用以及应用服务器,目前已经适配了包括Tomcat、JBoss、Weblogic、WebSphere、TongWeb、PAS等多种国内外应用服务器。

下面链接是openRASP安装在PAS应用服务器的帮助页面:

https://rasp.baidu.com/doc/install/manual/pas.html

RASP 是一种新型防护手段,即使开发人员没有太多的安全经验,也可以将复杂的安全特性集成到应用服务器中。无论从产品设计,代码实现还是实际运行,它从本质上都不同于现有的安全措施。和传统防护设备最大的不同在于,OpenRASP 直接工作在后端应用的层面,且不依赖于规则和黑名单。当发生关键操作时,OpenRASP 可结合智能语义识别和应用上下文进行防护,拦截攻击。RASP对常用的WEB漏洞,如SQL注入、命令注入、XSS攻击、CRSF攻击、SSRF攻击、反序列化漏洞、XEE漏洞、列目录漏洞、越权、文件上传漏洞、暴力破解都具备检测和防范能力。

关于作者:光耀,15年中间件研发经验,曾参与或主导过普元业务中间件EOS、BPS、BTP,PAS等产品的研发,并参与过上海移动OpenAPI、交通银行CRM、军工某所国产化、浦发银行新一代流程平台等项目,精通Java底层技术、需求管理和架构设计和系统开发,对Java底层原理、中间件、数据库有深入了解,也有较丰富的系统运维经验,擅长分析解决生产环境疑难问题。

关于作者:光耀,15年中间件研发经验,曾参与或主导过普元业务中间件EOS、BPS、BTP,PAS等产品的研发,并参与过上海移动OpenAPI、交通银行CRM、军工某所国产化、浦发银行新一代流程平台等项目,精通Java底层技术、需求管理和架构设计和系统开发,对Java底层原理、中间件、数据库有深入了解,也有较丰富的系统运维经验,擅长分析解决生产环境疑难问题。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?