1、首先介绍一下常规的登录认证(非安全性)

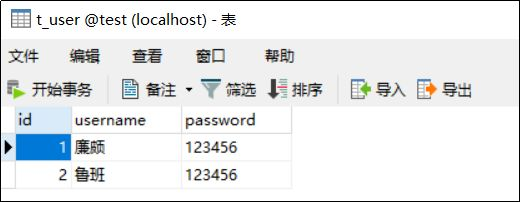

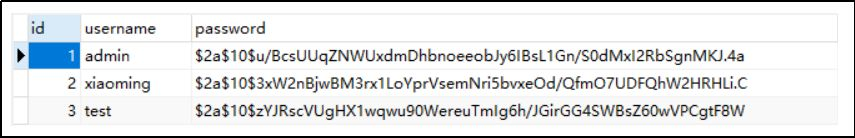

数据库表如下所示:

用户通过表单提交用户名,密码两个字段查询数据库匹配,实现登录认证功能,但存在的安全隐患问题太多:

(1)数据库密码以明文的形式进行存储。

(2)数据传输的过程中未对数据进行加密处理。

2、针对以上两个问题进行分析和解决

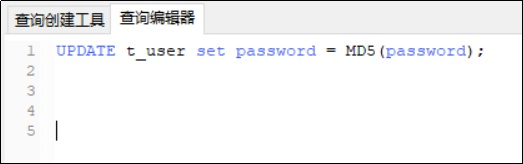

安全加密:首先对数据库表的password字段进行摘要md5处理,sql语句如下:

MD5加密后的数据

l 数据库密码加密后,校验的逻辑就发生了些变化,需要对提交的密码进行加密之后再做对比,但是这样子还是不安全。

(1)通过以上步骤,我们只对数据库的password明文字段进行了简单的MD5加密,进入http://www.cmd5.com/ 输入加密后的密文进行解密后可以得到明文密码

(2)容易根据密文位数推测算法,从而使用工具破解。

(3)真实密码相同,加密过的密码也相同。

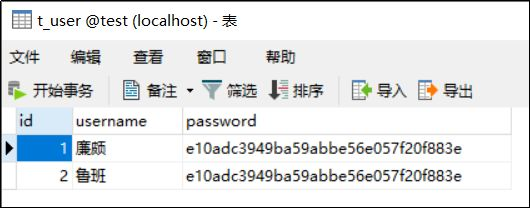

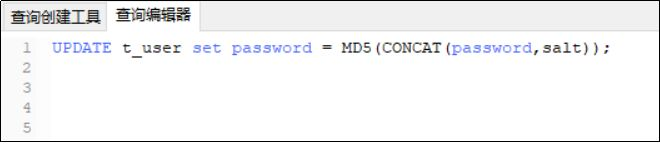

3、接下来我们介绍一下对其进行加盐处理

l 在表中添加一列salt字段(盐),内容随意输入23sd2,然后和原来的明文密码123456结合,再进行md5加密

说明:

所谓的salt字段就是一个随机的字段,具体随机算法就不讨论了,每当用户注册账户时,后台就给它随机生成一个不同的字段,然后根据password和salt字段结合进行摘要处理,存在数据库表中的password字段,这样一来,原来明文都是123456生成的密文就不一样了。

以上的步骤我们只是对数据库进行了加密,为了防止用户输入密码在传输的过程中被抓包工具获取,我们还要在密码传输的过程中进行加密,这样可以使得获取到的也是密文。

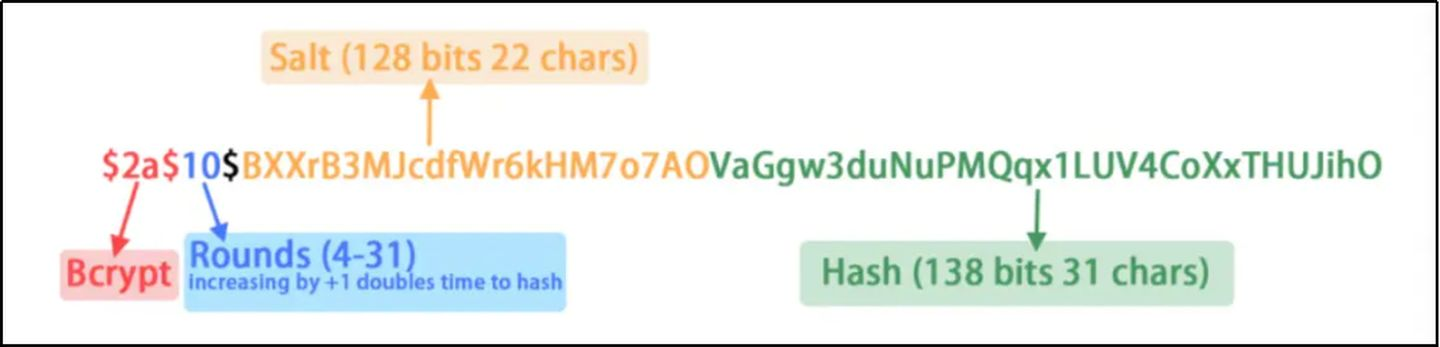

4、最后介绍下BCrypt加盐加密

- 经过BCryptPasswordEncoder加密后的内容,不需要专门的salt字段存储盐,而是在密文中。

- BCrypt密码图解

- Bcrypt有四个变量:

saltRounds: 正数,代表hash杂凑次数,数值越高越安全,默认10次。

myPassword: 明文密码字符串。

salt: 盐,一个128bits随机字符串,22字符

myHash: 经过明文密码password和盐salt进行hash

- 如何校验正确性

在校验时,从密文中取出盐salt,salt跟password进行hash,得到的结果跟保存在DB中的hash进行比对。

总结:

l 对于用户的密码保护,数据库对敏感的字符内容一定要进行加密之后存储。

l 如果只是单纯的对密码进行加密,密码字符一样会导致加密后的内容也一样,会出现破解一个就可以破解一片的情况。

l 通过对密码加盐(混入随机字符拼接在密码明文中)之后加密,可以增加系统复杂度,得到更强更安全的密文摘要值。

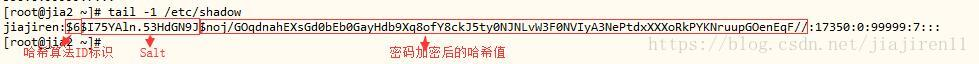

linux服务器加密

# 查看服务器用户密码命令

cat /etc/shadow | grep " + username + " | awk -F \':\' \'{ print $2 }\'

- 密码段格式

shadow文件中第二列的格式,不同的特殊字符表示特殊的意义:

①.该列留空,即"::",表示该用户没有密码。

②.该列为"!",即":!:",表示该用户被锁,被锁将无法登陆,但是可能其他的登录方式是不受限制的,如ssh公钥认证的方式,su的方式。

③.该列为"",即"::",也表示该用户被锁,和"!“效果是一样的。 ④.该列以”!“或”!!“开头,则也表示该用户被锁。

⑤.该列为”!!",即":!!:",表示该用户从来没设置过密码。

⑥.如果格式为" i d id idsalt h a s h e d " , 则 表 示 该 用 户 密 码 正 常 。 其 中 hashed",则表示该用户密码正常。其中 hashed",则表示该用户密码正常。其中id$的id表示密码的加密算法, 1 1 1表示使用MD5算法, 2 a 2a 2a表示使用Blowfish算法," 2 y 2y 2y“是另一算法长度的Blowfish,” 5 5 5“表示SHA-256算法,而” 6 6 6"表示SHA-512算法,

目前基本上都使用sha-512算法的,但无论是md5还是sha-256都仍然支持。 s a l t salt salt是加密时使用的salt,hashed才是真正的密码部分。

- 生成密码

MD5 哈希方法:

下文都以生成明文"123456"对应的加密密码为例。

要生成md5算法的密码,使用openssl即可。

openssl passwd -1 '123456'

openssl passwd -1 -salt 'abcdefg' '123456'

SHA-512 哈希方法:

在CentOS 6上,可以借助grub提供的密码生成工具grub-crypt生成。

grub-crypt其实是一个python脚本,交互式生成密码。以下是/sbin/grub-crypt文件的内容:

#! /usr/bin/python

'''Generate encrypted passwords for GRUB.'''

import crypt

import getopt

import getpass

import sys

def usage():

'''Output usage message to stderr and exit.'''

print >> sys.stderr, 'Usage: grub-crypt [OPTION]...'

print >> sys.stderr, 'Try `$progname --help\' for more information.'

sys.exit(1)

def gen_salt():

'''Generate a random salt.'''

ret = ''

with open('/dev/urandom', 'rb') as urandom:

while True:

byte = urandom.read(1)

if byte in ('ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz'

'./0123456789'):

ret += byte

if len(ret) == 16:

break

return ret

def main():

'''Top level.'''

crypt_type = '$6$' # SHA-256

try:

opts, args = getopt.getopt(sys.argv[1:], 'hv',

('help', 'version', 'md5', 'sha-256',

'sha-512'))

except getopt.GetoptError, err:

print >> sys.stderr, str(err)

usage()

if args:

print >> sys.stderr, 'Unexpected argument `%s\'' % (args[0],)

usage()

for (opt, _) in opts:

if opt in ('-h', '--help'):

print (

'''Usage: grub-crypt [OPTION]...

Encrypt a password.

-h, --help Print this message and exit

-v, --version Print the version information and exit

--md5 Use MD5 to encrypt the password

--sha-256 Use SHA-256 to encrypt the password

--sha-512 Use SHA-512 to encrypt the password (default)

Report bugs to <bug-grub@gnu.org>.

EOF''')

sys.exit(0)

elif opt in ('-v', '--version'):

print 'grub-crypt (GNU GRUB 0.97)'

sys.exit(0)

elif opt == '--md5':

crypt_type = '$1$'

elif opt == '--sha-256':

crypt_type = '$5$'

elif opt == '--sha-512':

crypt_type = '$6$'

else:

assert False, 'Unhandled option'

password = getpass.getpass('Password: ')

password2 = getpass.getpass('Retype password: ')

if not password:

print >> sys.stderr, 'Empty password is not permitted.'

sys.exit(1)

if password != password2:

print >> sys.stderr, 'Sorry, passwords do not match.'

sys.exit(1)

salt = crypt_type + gen_salt()

print crypt.crypt(password, salt)

if __name__ == '__main__':

main()

CentOS 7上默认安装的是grub2,它不提供grub-crypt。因此参照grub-crypt内容,使用下面的python语句简单代替grub-crypt,这同样也是交互式的。

python -c 'import crypt,getpass;pw=getpass.getpass();print(crypt.crypt(pw) if (pw==getpass.getpass("Confirm: ")) else exit())'

如果不想交互式,再改成如下形式:

python -c 'import crypt,getpass;pw="aaaaaa";print(crypt.crypt(pw,"$6$ctjpcquqJpj290Ca"))'

465

465

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?