MongoDB Server 拒绝服务漏洞(CVE-2021-32036);

MongoDB Server 安全漏洞(CVE-2020-7921);

Mongodb Server 输入验证错误漏洞(CVE-2021-20330);

Mongodb Server 输入验证错误漏洞(CVE-2019-2392);

MongoDB Server 日志条目错误漏洞(CVE-2021-20333);

Mongodb Server 安全漏洞(CVE-2020-7929);

Mongodb Server 缓冲区错误漏洞(CVE-2020-7928);

MongoDB Server 安全漏洞(CVE-2020-7923);

Mongodb Server 信任管理问题漏洞(CVE-2020-7924);

MongoDB Server 拒绝服务漏洞(CVE-2021-32036);

MongoDB Server 安全漏洞(CVE-2020-7921);

Mongodb Server 输入验证错误漏洞(CVE-2021-20330);

Mongodb Server 输入验证错误漏洞(CVE-2019-2392);

MongoDB Server 日志条目错误漏洞(CVE-2021-20333);

Mongodb Server 安全漏洞(CVE-2020-7929);

Mongodb Server 缓冲区错误漏洞(CVE-2020-7928);

MongoDB Server 安全漏洞(CVE-2020-7923);

Mongodb Server 信任管理问题漏洞(CVE-2020-7924);

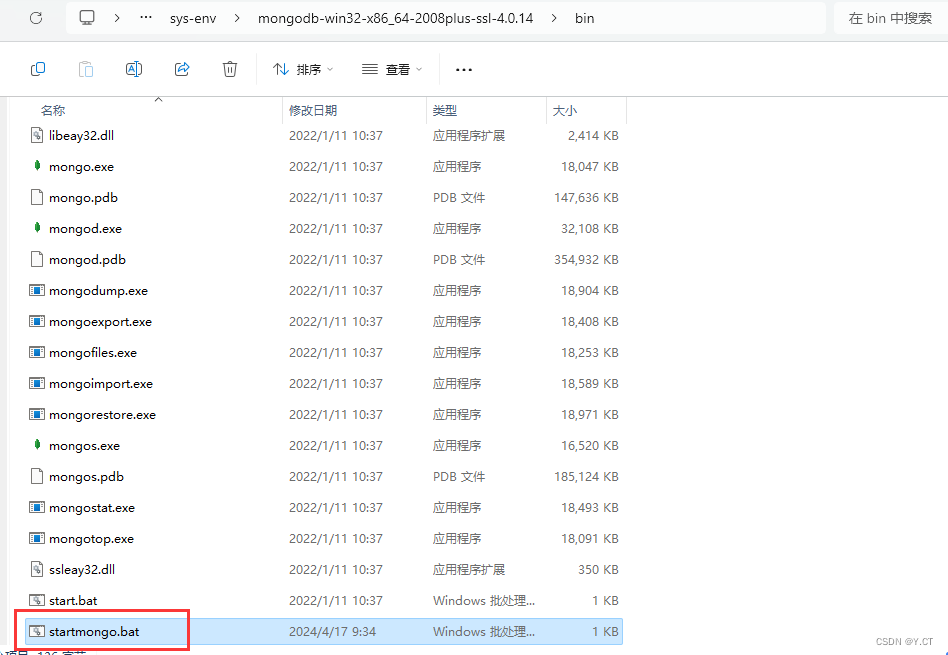

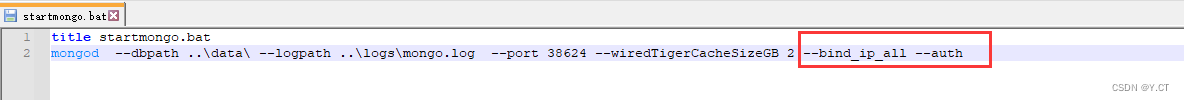

将后边的--bind_ip_all --auth修改成--bind_ip 127.0.0.1

这样除了本机其余的电脑都不能访问本机的mongodb,可以去其余的服务器去telnet mongodb服务器的ip 38624,不通则代表修改完成

二、iserver和tomcat漏洞修复(一般升级版本即可)

Tomcat版本更新步骤(升级需谨慎,建议提前做好备份工作);

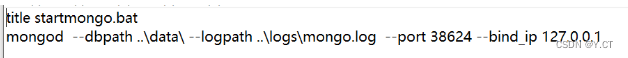

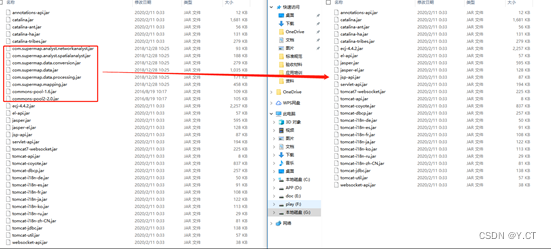

打开本地平台中Tomcat文件夹,保留如图文件夹中依赖包,配置文件及平台站点,其余部分替换为新版本Tomcat中对应内容

利用新Tomcat包lib文件夹下内容替换平台lib文件夹中内容,保留所有以com.supermap开头的jar包文件、以及commons-pool-1.6.jar;commons-pool2-2.0.jar文件。完成平台升级利用新Tomcat包lib文件夹下内容替换平台lib文件夹中内容,保留所有以com.supermap开头的jar包文件、以及commons-pool-1.6.jar;commons-pool2-2.0.jar文件。完成平台升级

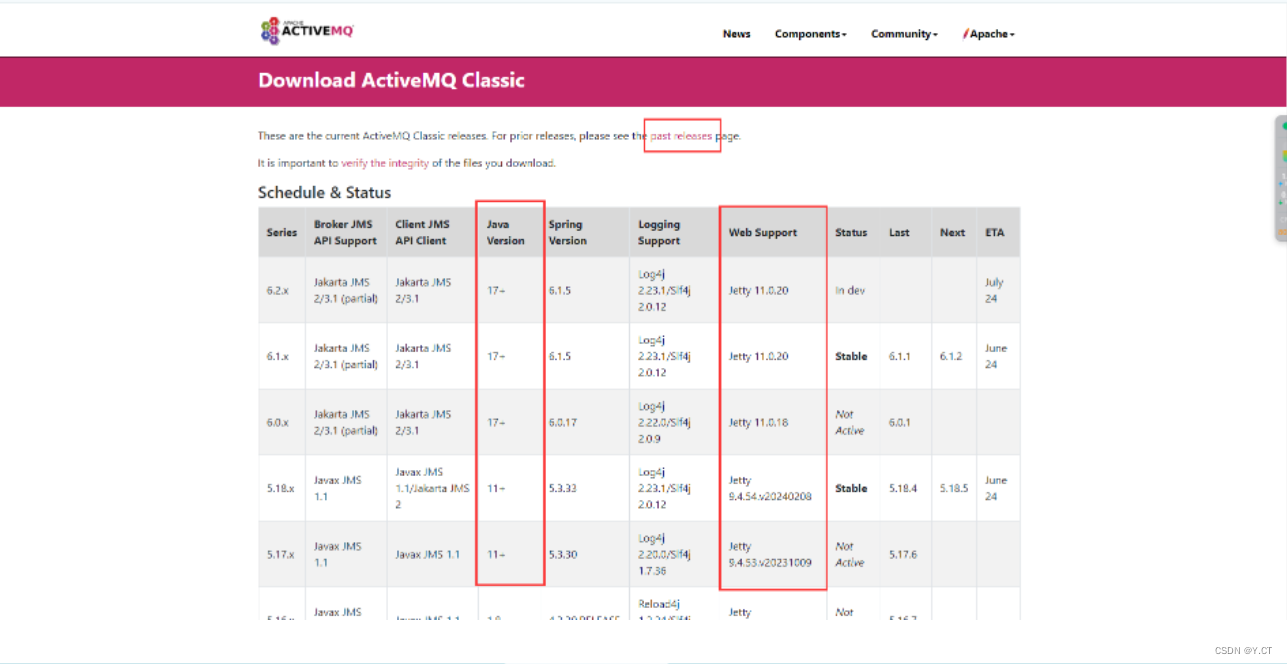

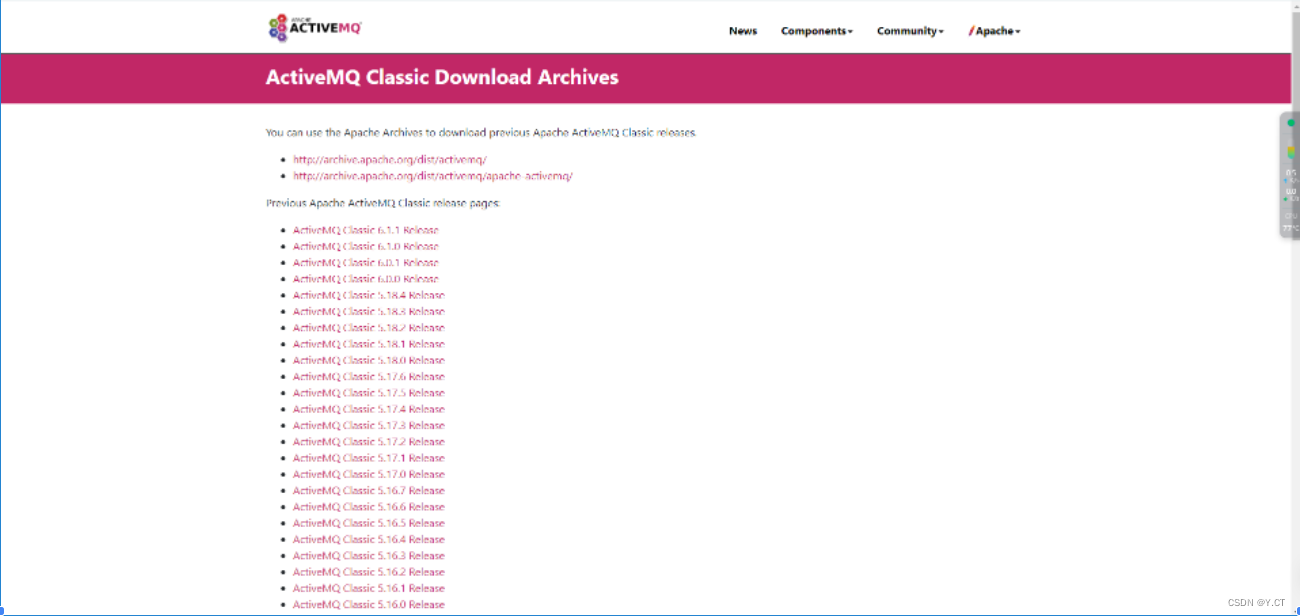

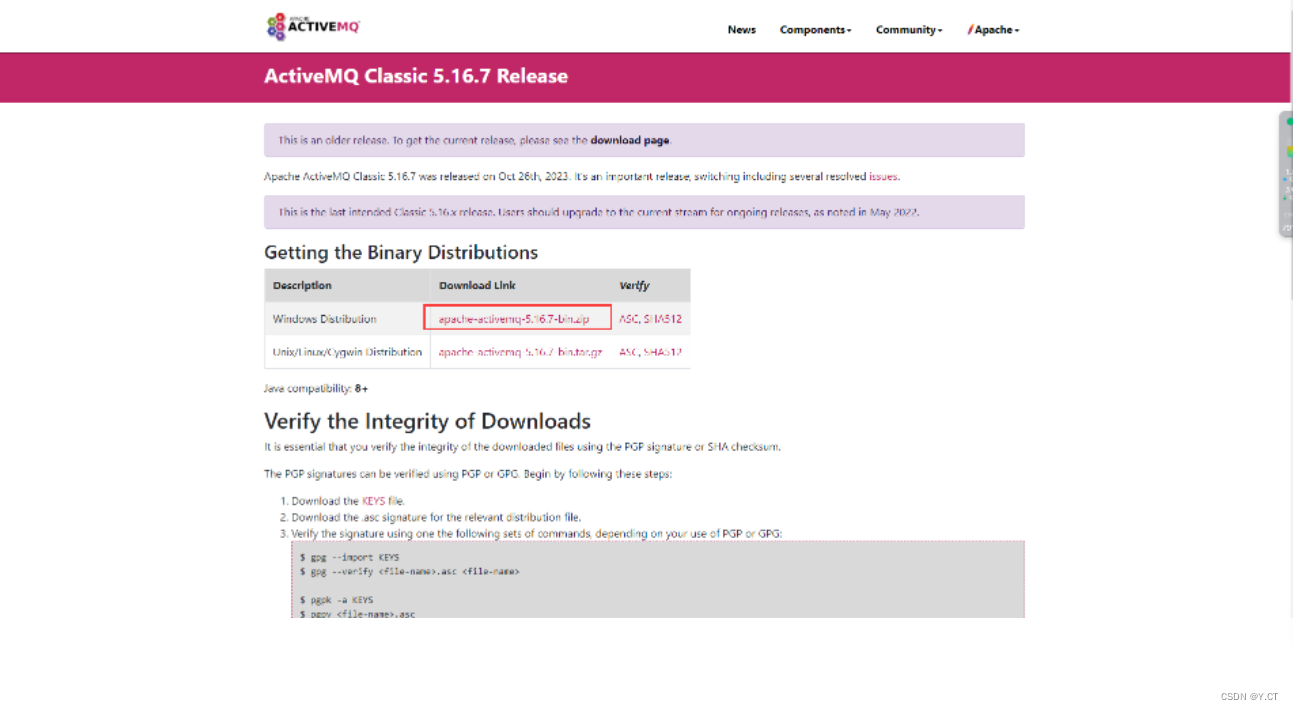

1.下载对应版本的activemq,需要考虑咱们的jdk是否满足需求,activemq版本对应的Eclipse Jetty是否满足需求,下载完成直接启动即可

ActiveMQ![]() https://activemq.apache.org/components/classic/download/

https://activemq.apache.org/components/classic/download/

994

994

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?