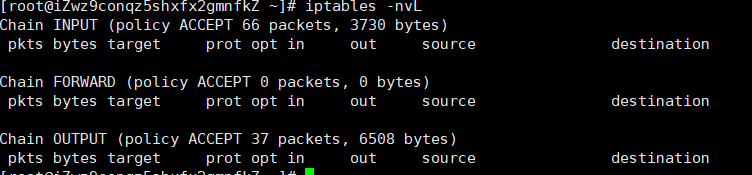

- 查看当前iptables 规则

[root@iZwz9conqz5shxfx2gmnfkZ ~]# iptables -nvL

- 添加已经建立tcp连接,就开放网络访问

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

- 添加允许访问22端口的ip

iptables -A INPUT -s 8.210.62.122 -p tcp --dport 22 -j ACCEPT

- 拒绝所有ip访问22端口

iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 22 -j DROP

- 新加一个ip访问该主机22端口

iptables -I INPUT -s 8.129.226.118 -p tcp --dport 22 -j ACCEPT

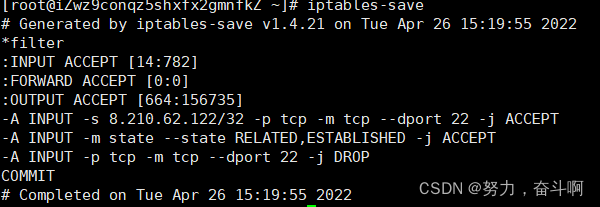

- 保存iptables规则

[root@iZwz9conqz5shxfx2gmnfkZ ~]# iptables-save

- 参数详解

-I 是插入放在最前面

-A 是添加放在最后面

-s 访问来源ip

-p 网络协议 如tcp、udp协议

--dport 限制端口

-j 过滤包后的动作 如ACCEPT、DROP

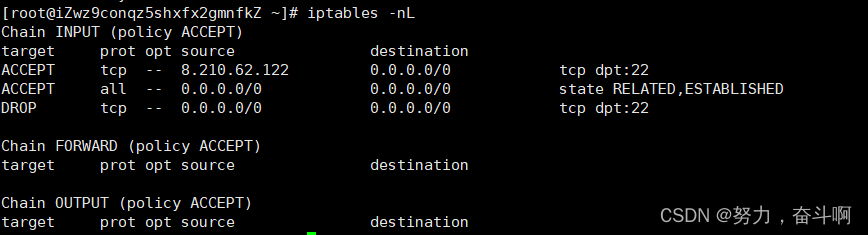

- 效果

本文参考:https://blog.csdn.net/zhougubei/article/details/120350467

本文参考:https://blog.csdn.net/qq_44273583/article/details/116661747

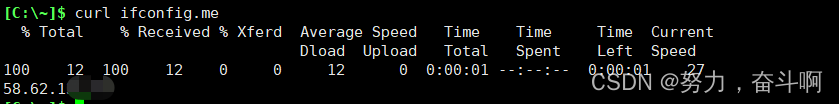

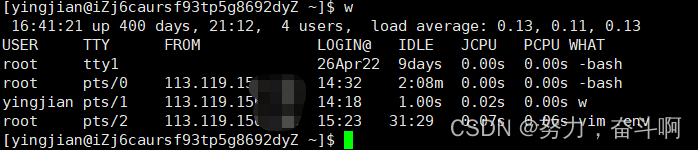

前言:xshell 等连接工具出口ip与真实的ip不符

如何快速找到真实的出口公网ip

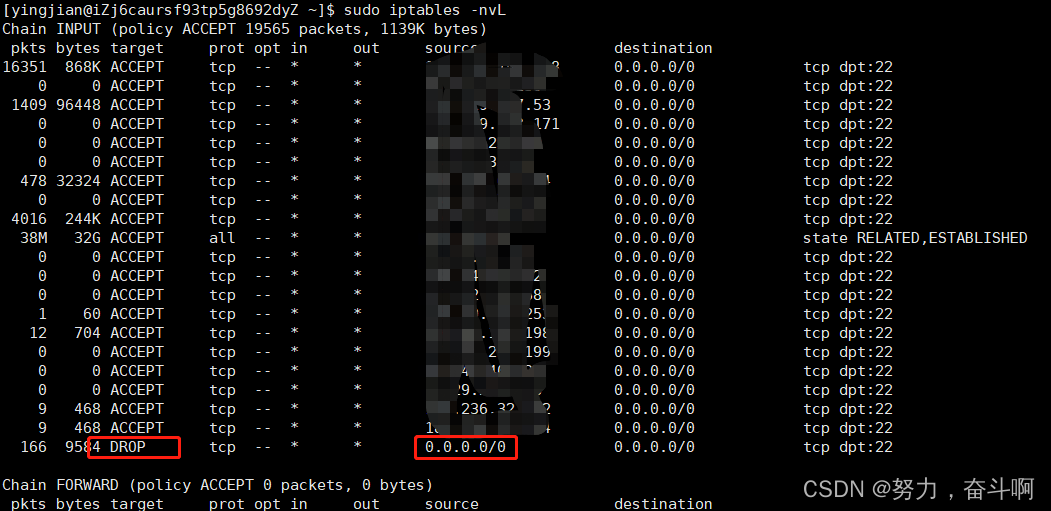

如图所示 先删除掉这个策略

iptables -nvL --line-number #查看到DROP策略是在第几行

iptables -D INPUT 21 #删除策略

无限制时查看出口ip

iptables -I INPUT -s 113.119.*.* -p tcp --dport 22 -j ACCEPT #添加入口规则

iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 22 -j DROP #注意千万不要用-I

3309

3309