快乐的暑假开始嘞!由于太菜被送来学习CTF。第一天就从MISC开始吧[微笑]

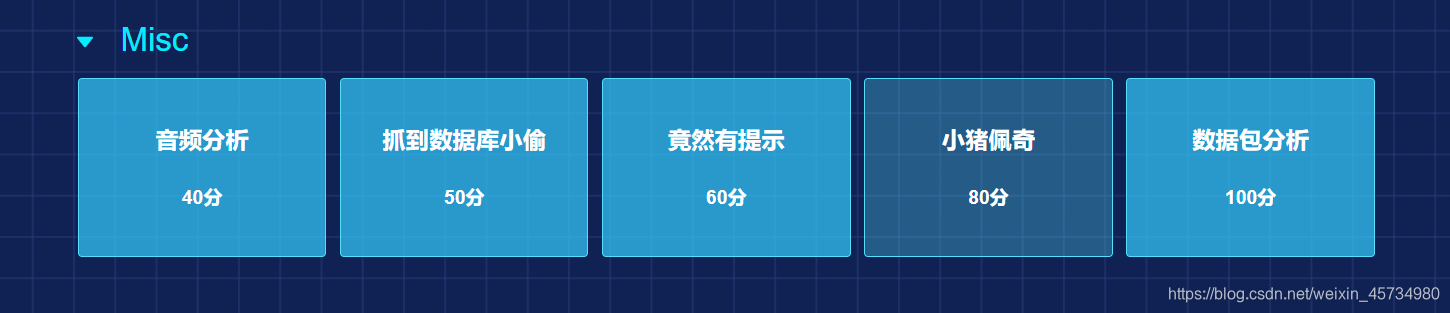

1、音频分析

一听这段神奇的音频哔哔哔,就回忆起以前看谍战片的激情然后就不做题去看片了 就感觉像是某种加密。那就做音频分析吧。

想用audacity当然可以,但是菜鸡总想用少下点软件,比如用GoldWave和Pr[手动狗头]。

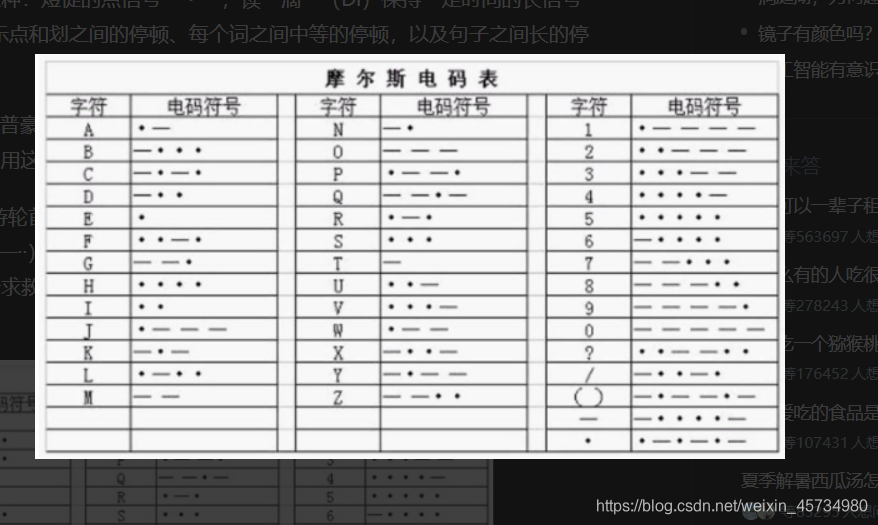

短长短长是不是很有节奏啊[滑稽],猜摩斯密码。一开始还以为是摩斯以后还干了其他事情,比如凯撒或者栅格之类的,然后看到40分笑了 百度一下对照分析得出答案(没说大小写hhh),或者根据哈夫曼树记住摩斯也行[滑稽滑稽]

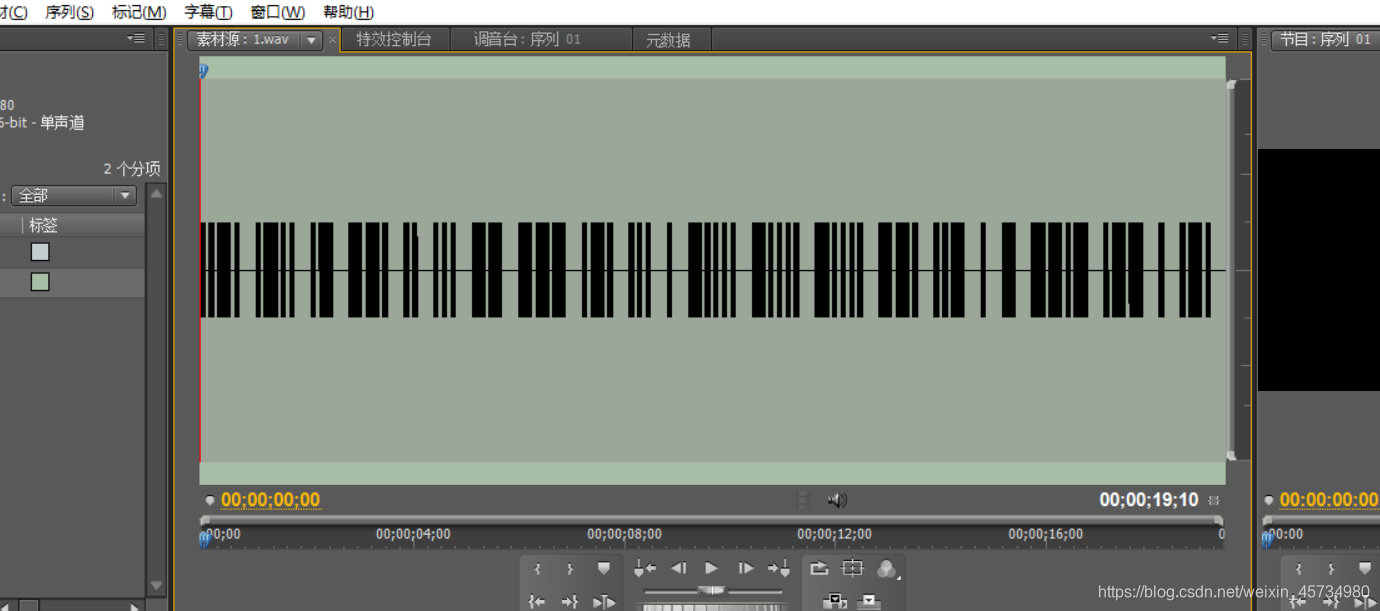

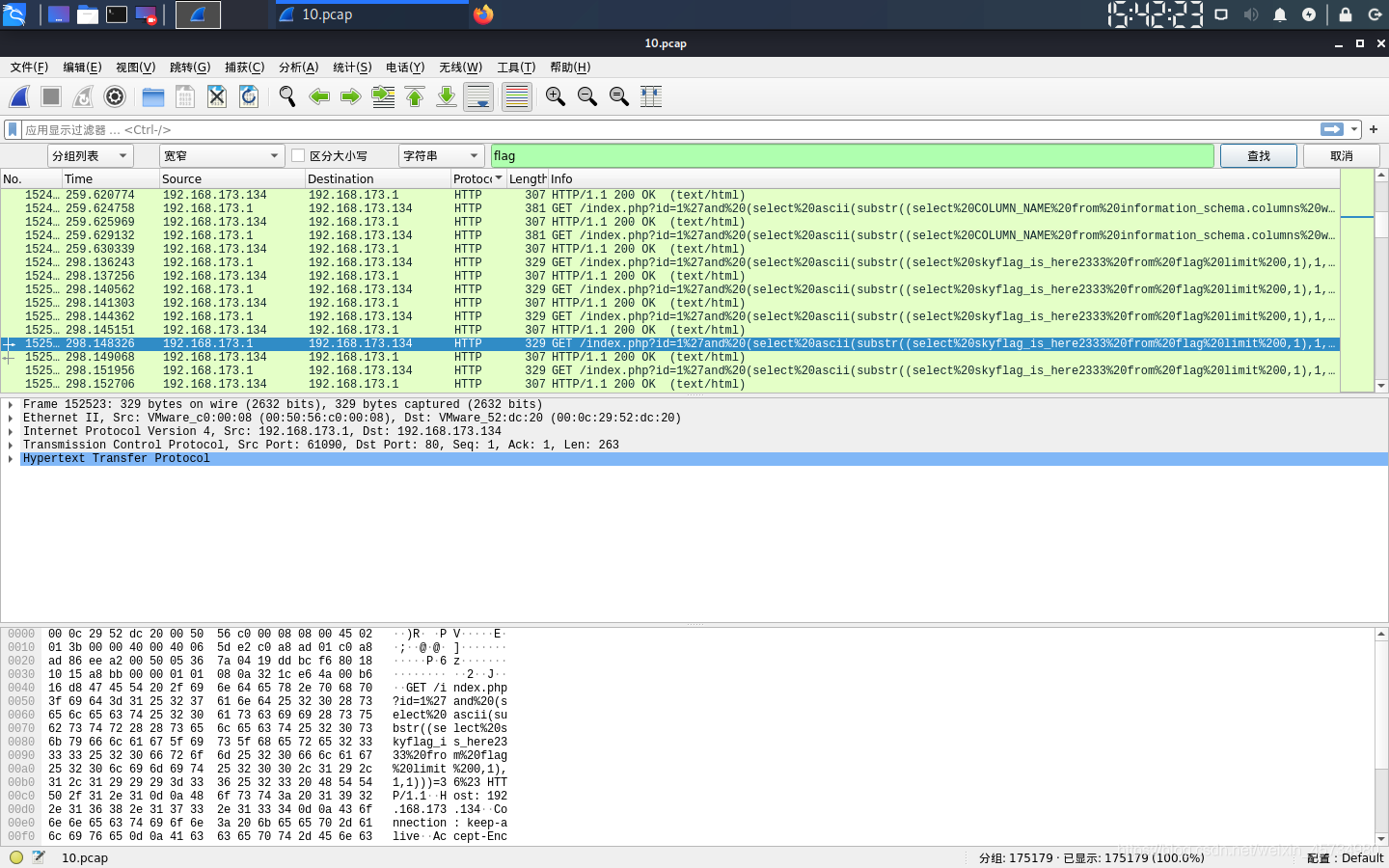

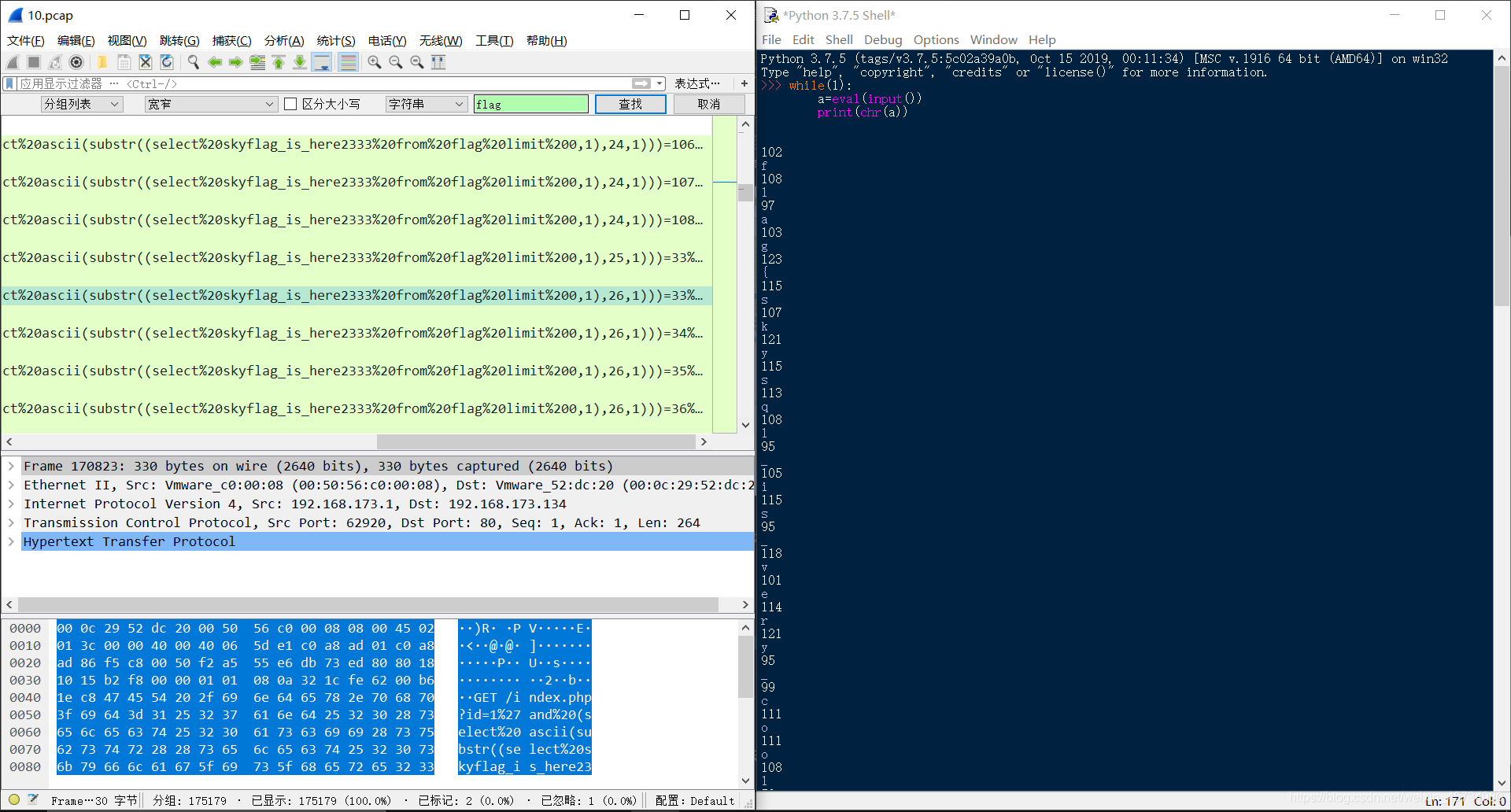

2、抓数据库小偷

数据包用wireshark打开,搜flag,发现一直出现select%20的样子,就是SQL注入啦,看info发现他是在一个字符一个字符的撞,并且从33开始。

那么就可以写个小脚本然后肉眼观察啦。

然后就得到flag。

提示:不要看花眼咯中间有个感叹号,也是33,两个连着呢。

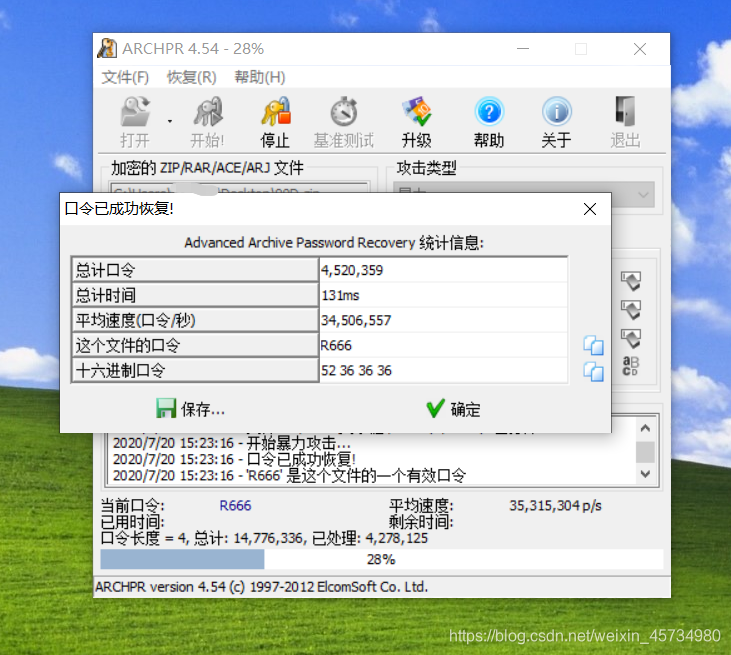

3、竟然有提示

图片没什么直接的flag,tips只是说密码是R+三位数。tips说明了后续应该是有爆破需要的,所以盲猜是文件隐写(好像没有tip也猜文件隐写)

隐写就要搬出binwalk了,在kali中是自带的,如果在Windows的话可也以自己配一个。

<以下是小白讲解>

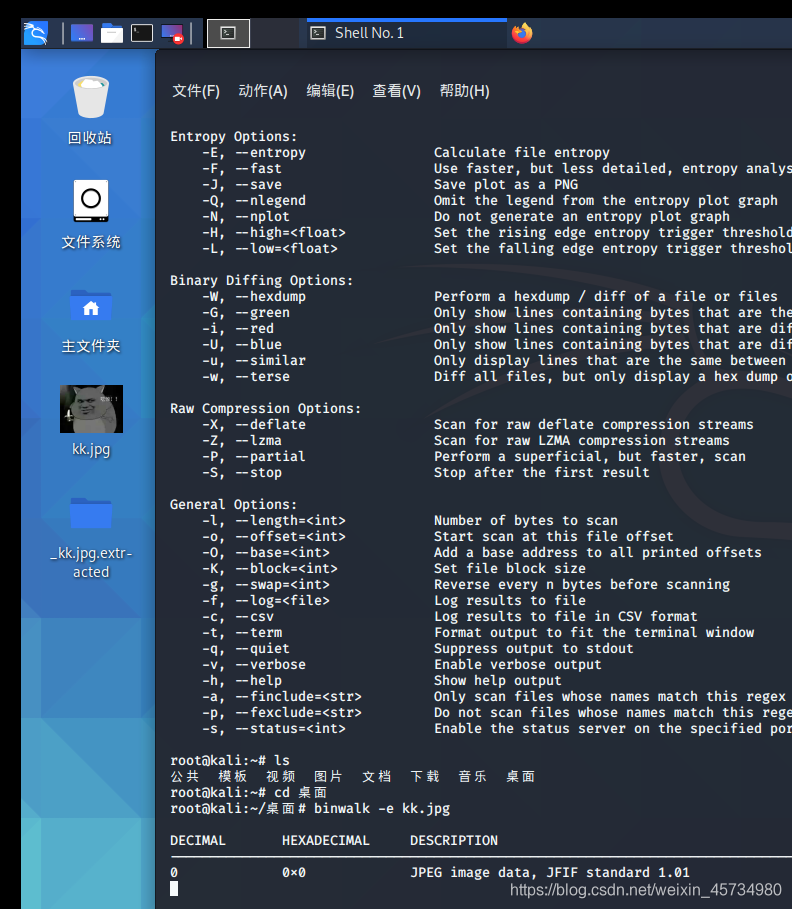

binwalk的用法超级多,在文件隐写的时候我们就分离文件就好。

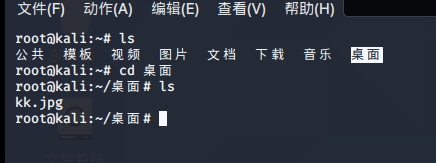

在shell里面先转到图片所在的地址:

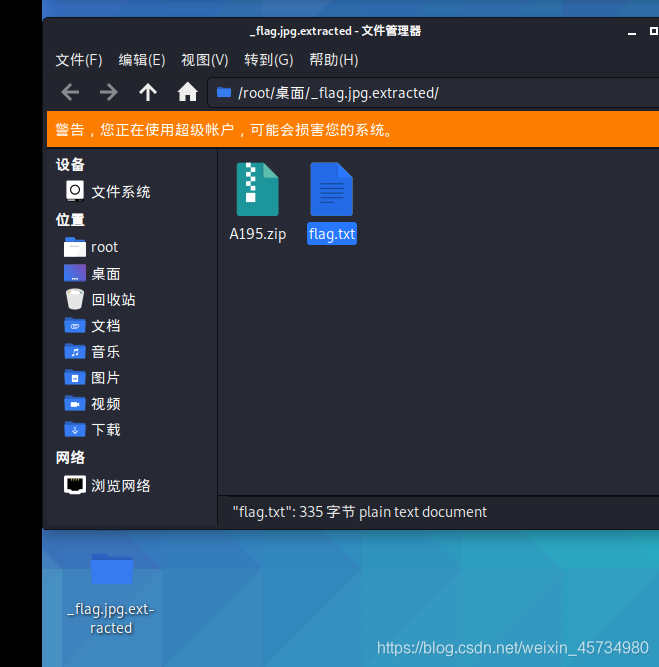

然后驱动我们的binwalk,驱动后在同一地址会产生一个下划线开头的文件。是个压缩包,打开是加密的。

binwalk -e kk.jpg

根据tips我们知道爆破一下

爆破完是一个txt,打开是一大串字母。猜测是base大家庭,没看到等号并不代表不是64,经base64解密23次得到一串.-。猜猜是摩斯。解毕。

4、小猪佩奇

用stegsolve打开也没看出来什么,binwalk打开以后是一个zlib文件,加密方法有好多种???然后就没然后了。果然是我社会人。

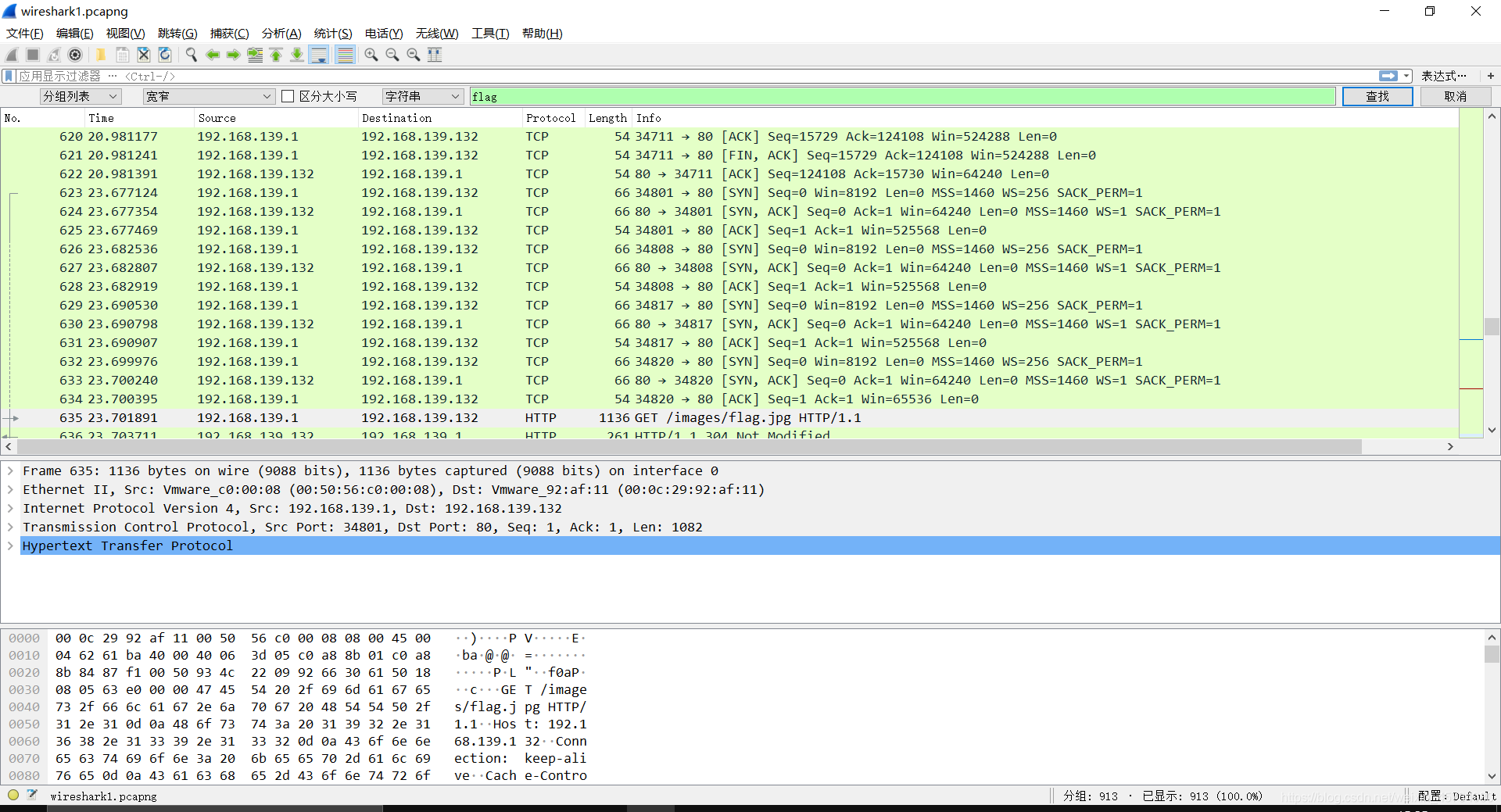

5、数据包分析

拿出wireshark直接搜flag啦,然后就发现了一个flag.jpg

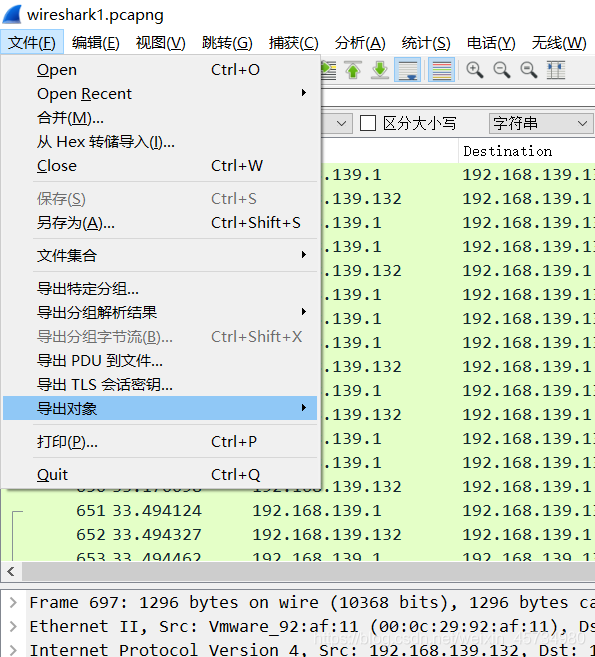

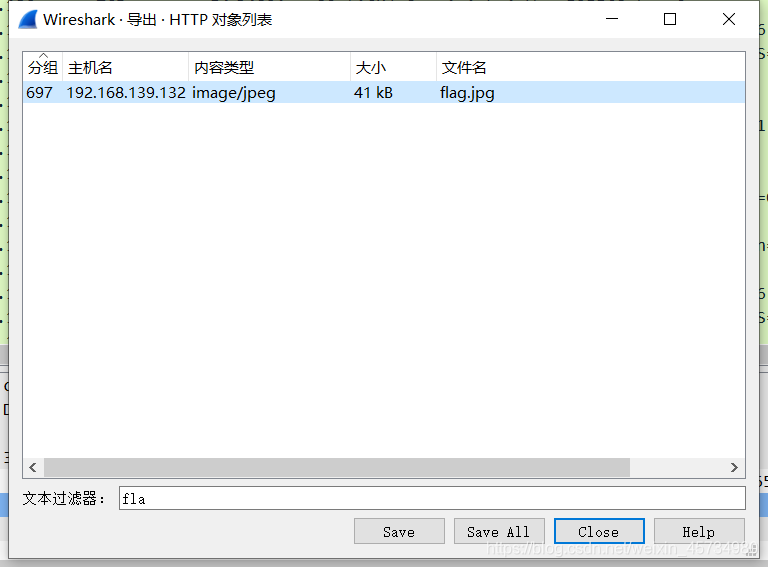

导出http包中的flag

我还以为flag直接有呢。。。

按照第三题隐写的操作再来一遍binwalk,就拿到flag啦

第一天玩的还是蛮开心的啦,之后再继续分享,嘻嘻。

398

398

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?