情况1,字符变多

在php代码中,开发人员有时候会使用filter函数来过滤用户的输入,使得系统更安全。但只要合理的运用,就可以利用这个过滤成为我们逃逸的漏洞

关键点在于 替换函数

建立一个类:

class swaggyp{

public $name="swaggyp";

public $subject="cs";

}

echo serialize(new swaggyp());

//O:7:"swaggyp":2:{s:4:"name";s:7:"swaggyp";s:7:"subject";s:2:"cs";}

可以看到输出的反序列化格式为

{s:4:“name”;s:7:“swaggyp”;s:7:“subject”;s:2:“cs”;}

类型 : 长度 :"变量名“ ; 在最终结束的时候 使用}作为标识来标志解释

而我们在进行替换函数时,

function filter1($str)

{

return str_replace('bb','ccc',$str);

}

class swaggyp{

public $name="bbbb";

public $subject="cs";

}

echo serialize(new swaggyp())."\n";

$a='O:7:"swaggyp":2:{s:4:"name";s:4:"bbbb";s:7:"subject";s:2:"cs";}';

echo filter1($a)."\n";

echo unserialize(filter1($a));

/*

O:7:"swaggyp":2:{s:4:"name";s:4:"bbbb";s:7:"subject";s:2:"cs";}

O:7:"swaggyp":2:{s:4:"name";s:4:"cccccc";s:7:"subject";s:2:"cs";}

*/

此时反序列化是失败的 因为替换完后 格式不正确 后面两个cc属于逃逸字符

单单这样的逃逸是无法使用的

我们可以伪造一段反序列化的字符串,通过替换的逃逸之后,使得其不再被识别为该变量的字符串内容,而是成为反序列化的一部分,通过格式上的伪造,提前闭合,使我们想反序列化的数据进行反序列化,就实现了我们的目的。

在这里 两个bb会替换为3个c 也就是给出一个逃逸的字符 假如我们有现在这样的一个对象:

class tss{

public $name='swaggyp';

public $face='handsome';

}

$t= new tss();

echo serialize($t);

//O:3:"tss":2:{s:4:"name";s:7:"swaggyp";s:4:"face";s:8:"handsome";}

若想让face的值在反序列化的时候成为"wwwwzzzz"

则后半段应该为: s:4:“face”;s:8:“handsome”;}

所以我们可以构造反序列化字符串为";s:4:"face";s:8:"wwwwzzzz";}

其长度为29 则需要29个bb

<?php

function filter1($str)

{

return str_replace('bb','ccc',$str);

}

class tsss{

public $name='bbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb";s:4:"face";s:8:"wwwwzzzz";}';

public $face='handsome';

}

$a=new tsss();

echo serialize($a)."\n";

$c=serialize($a);

$b='";s:4:"face";s:8:"wwwwzzzz";}';

echo strlen($b)."\n";

$c=filter1($c);

echo $c;

$d=unserialize($c);

echo var_dump($d);

结果

O:4:"tsss":2:{s:4:"name";s:87:"bbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb";s:4:"face";s:8:"wwwwzzzz";}";s:4:"face";s:8:"handsome";}

29

O:4:"tsss":2:{s:4:"name";s:87:"ccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccc";s:4:"face";s:8:"wwwwzzzz";}";s:4:"face";s:8:"handsome";}object(tsss)#3 (2) {

["name"]=>

string(87) "ccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccccc"

["face"]=>

string(8) "wwwwzzzz"

}

可以看到 成功逃逸了

(写的不是很清楚,后续再补充)

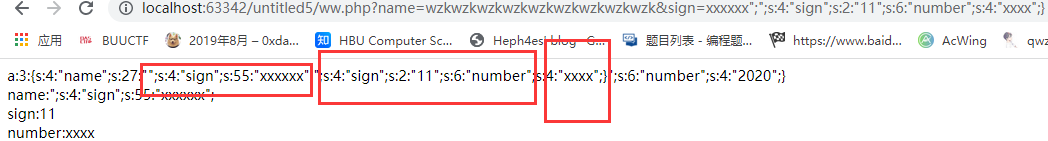

情况2 代码变短

<?php

function str_rep($string){

return preg_replace( '/wzk/','', $string);

}

$test['name'] = $_GET['name'];

$test['sign'] = $_GET['sign'];

$test['number'] = '2020';

$temp = str_rep(serialize($test));

printf($temp);

$fake = unserialize($temp);

echo '<br>';

print("name:".$fake['name'].'<br>');

print("sign:".$fake['sign'].'<br>');

print("number:".$fake['number'].'<br>');

?>

可以看到 如果name设置为被过滤的字符wzk 会无法反序列化

若想要修改已经在代码中定义的number 的值 2020 则要在反序列化的时候 给这段变成:

s:6:"number";s:4:"xxxx";}

如何实现呢? 需要通过name和sign两个变量了这个时候

通过过滤函数过滤掉name里的内容后 然后让name在反序列化的时候 吃掉后面相应位数的字符(包括sign的反序列化代码和一些内容…)所以sign的反序列化里不仅要考虑到给name的东西(根据长度来决定),还有sign自身反序列化的字符串以及伪造sign反序列化的东西,同时要注意 闭合的条件。

成功在过滤wzk后绕过

在这里我觉得计算一下太麻烦 (懒)

所以先给我要修改的填在后面

然后逐个增加x的次数 知道反序列化成功

可以写一个脚本 不断地检验反序列化是否成功 直到成功的话就终止:(有机会补上)

这样我们就成功修改了number的值 完成了字符逃逸

1435

1435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?