buuctf

helloworld

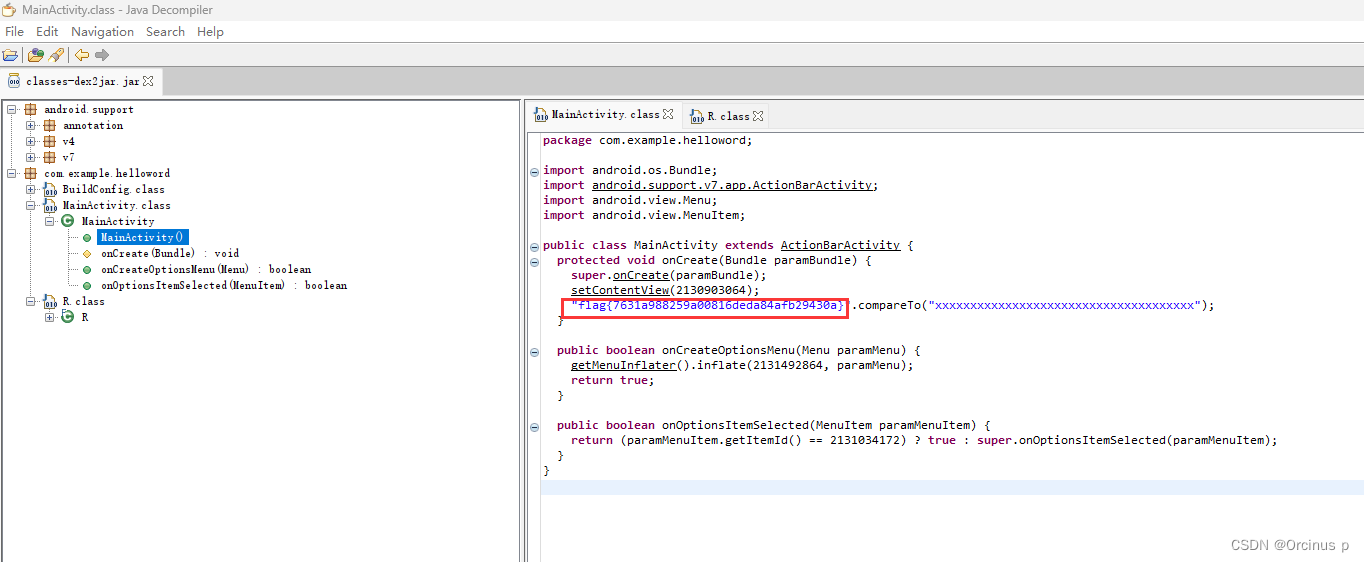

下载后是apk文件

使用dex2jar转为jar包,在使用jd-gui反编译jar包

flag{7631a988259a00816deda84afb29430a}

java逆向解密

下载后是.class文件,jd-gui打开该文件后。

解密原理:arr[i] + 64 ^ 0x20 =key[i]

KEY = [180, 136, 137, 147, 191, 137, 147, 191, 148, 136,

133, 191, 134, 140, 129, 135, 191, 65]

for i in KEY:

a = i-64^0x20

print(chr(a),end='')

flag{This_is_the_flag_!}

findit

下载文件是apk.zip,解压出apk文件。

方法一:jadx

代码逻辑:对输入的值进行判断,在对已有的数组进行处理后输出

old_flag = ['p', 'v', 'k', 'q'

文章讲述了在多个编程挑战中,如何通过逆向工程技术,如jd-gui反编译class文件、解密apk中的字符串、smali代码分析等,来获取隐藏的flag。解密过程涉及字符串操作、加密算法和资源文件解析。

文章讲述了在多个编程挑战中,如何通过逆向工程技术,如jd-gui反编译class文件、解密apk中的字符串、smali代码分析等,来获取隐藏的flag。解密过程涉及字符串操作、加密算法和资源文件解析。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5587

5587

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?