穿越时空的思念

下载附件,一张图片,根据提示,得知应该是莫尔斯电码,放到audacity里查看,果然

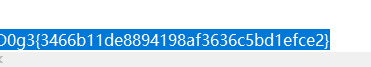

下面一行,翻译过来即为F029BD6F551139EEDEB8E45A175B0786,改成小写,即为flag。

zip

下载附件得到68个zip文件,随便打开一个发现里面有个txt文件,根据题目提示,应该是txt文件里数据拼起来是base64编码。

对于zip:1.伪加密

2.暴力破解型(一般会有提示)

3.图片含有提示或密码

4.crc32

这次68个zip文件明显不是暴力破解,文件也没有伪加密,尝试crc32破解,去网上找了脚本

import zipfile

import string

import binascii

def CrackCrc(crc):

for i in dic:

for j in dic:

for p in dic:

for q in dic:

s = i + j + p + q

if crc == (binascii.crc32(s.encode())):

#print s

f.write(s)

return

def CrackZip():

for I in range(68):

file = 'out' + str(I) + '.zip'

f = zipfile.ZipFile(file, 'r')

GetCrc = f.getinfo('data.txt')

crc = GetCrc.CRC

#以上3行为获取压缩包CRC32值的步骤

print (hex(crc))

CrackCrc(crc)

dic = string.ascii_letters + string.digits + '+/='

f = open('out.txt', 'w')

CrackZip()

f.close()

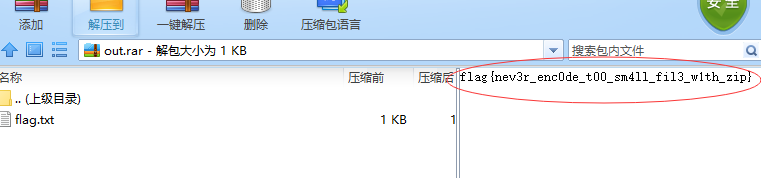

跑出来txt文件,打开后是base64编码,解码后是一堆乱码,但是中间有一些可识别字符,比如flag.txt,想到16进制编码。发现rar文件后缀但是没前缀,加上前缀,打开,得到flag

弱口令

下载附件,得到一个zip文件,一开始以为是简单的弱口令爆破得结果,但是看到做出来的人没有那么多,感觉不像。

最后找到压缩文件边上的注释内容

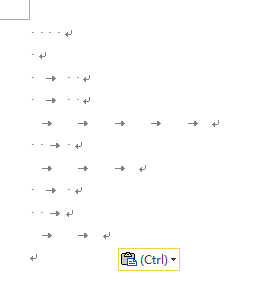

整出来看不到,扔到word里选上显示所有符号,看到

像是摩尔斯电码,那翻译呗,得到zip压缩包的密码,解压得图片,

图片在winhex里没有异常,没有暴露关键字,最后用lsb脚本跑出flag。

秘密文件

直接foremost得到一个rar压缩包,发现有密码,在数据包中找密码,发现了登录账号和密码,但是不对

最后直接爆破数字,得到四位数密码。解压得flag。

被偷走的文件

跟上一个题一模一样,foremost得到rar,直接暴力破解四位数,解出flag。

Attack(安洵杯 )

下载附件,foremost导出一个压缩包,有密码,

导出lsass.dmp,

导出lsass.dmp,

用mimikatz查找administrator的密码

用mimikatz查找administrator的密码

解压后,乍一看没有flag,ctrl+A全选会自动跳到最后的flag处。

3900

3900

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?